Migrieren der Version 2 des Gruppenrückschreibens in der Microsoft Entra Connect-Synchronisierung zu Microsoft Entra Cloud Sync

Wichtig

Die öffentliche Vorschau von Group Writeback v2 in Microsoft Entra Verbinden Sync ist nach dem 30. Juni 2024 nicht mehr verfügbar. Dieses Feature wird an diesem Datum nicht mehr unterstützt, und Sie werden in Verbinden Synchronisierung nicht mehr unterstützt, um Cloudsicherheitsgruppen für Active Directory bereitzustellen. Das Feature wird weiterhin über das Einstellungsdatum hinaus funktionieren, es erhält jedoch nach diesem Datum keine Unterstützung mehr und kann jederzeit ohne Vorwarnung aufhören, zu funktionieren.

Wir bieten ähnliche Funktionen in Microsoft Entra Cloud Sync namens Gruppenbereitstellung in Active Directory, die Sie anstelle von Group Writeback v2 für die Bereitstellung von Cloudsicherheitsgruppen in Active Directory verwenden können. Wir arbeiten daran, diese Funktionalität in Cloud Sync zusammen mit anderen neuen Features zu verbessern, die wir in Cloud Sync entwickeln.

Kunden, die dieses Vorschaufeature in Verbinden Synchronisieren verwenden, sollten ihre Konfiguration von Verbinden Synchronisierung in Cloud Sync wechseln. Sie können die gesamte Hybridsynchronisierung in Cloud Sync verschieben (sofern sie Ihre Anforderungen unterstützt). Sie können Cloud Sync auch nebeneinander ausführen und nur die Cloudsicherheitsgruppenbereitstellung in Active Directory in Cloud Sync verschieben.

Kunden, die Microsoft 365-Gruppen für Active Directory bereitstellen, können Sie für diese Funktion weiterhin Group Writeback v1 verwenden.

Sie können das Verschieben ausschließlich in Cloud Sync auswerten, indem Sie den Benutzersynchronisierungs-Assistenten verwenden.

In diesem Artikel wird beschrieben, wie Sie das Gruppenrückschreiben mithilfe der Microsoft Entra Connect-Synchronisierung (ehemals Azure AD Connect) zur Microsoft Entra-Cloudsynchronisierung migrieren. Dieses Szenario richtet sich lediglich an Kunden, die derzeit die Version 2 des Gruppenrückschreibens in Microsoft Entra Connect verwenden. Der in diesem Artikel beschriebene Prozess bezieht sich lediglich auf in der Cloud erstellte Sicherheitsgruppen, die mit dem Bereich „Universell“ zurückgeschrieben werden.

Wichtig

Dieses Szenario richtet sich lediglich an Kunden, die derzeit die Version 2 des Gruppenrückschreibens in Microsoft Entra Connect verwenden

Außerdem wird dieses Szenario lediglich für Folgendes unterstützt:

- In der Cloud erstellte Sicherheitsgruppen werden unterstützt

- Gruppen, die mit universellem Umfang wieder in AD geschrieben wurden.

E-Mail-aktivierte Gruppen und DLs, die in AD zurückgeschrieben wurden, funktionieren weiterhin mit Microsoft Entra Connect-Gruppenrückschreiben, werden jedoch auf das Verhalten des Gruppenrückschreibens V1 zurückgesetzt, sodass in diesem Szenario nach dem Deaktivieren des Gruppenrückschreibens V2 alle M365-Gruppen unabhängig von der Einstellung "Rückschreiben aktiviert" im Entra Admin Center wieder in AD geschrieben werden. Weitere Informationen finden Sie unter Bereitstellen in Active Directory mithilfe der Microsoft Entra-Cloudsynchronisierung: Häufig gestellte Fragen.

Voraussetzungen

Für die Implementierung dieses Szenarios sind die folgenden Voraussetzungen erforderlich.

- Ein Microsoft Entra-Konto mit der Rolle Hybrididentitätsadministrator oder höher.

- Ein lokales AD-Konto mit Domänenadministratorberechtigungen oder höher. Dies ist erforderlich, um auf das adminDescription-Attribut zuzugreifen und dieses in das msDS-ExternalDirectoryObjectId-Attribut zu kopieren

- Eine lokale Active Directory Domain Services-Umgebung mit dem Betriebssystem Windows Server 2016 oder höher.

- Erforderlich für das AD-Schemaattribut: msDS-ExternalDirectoryObjectId

- Ein Bereitstellungs-Agent mit der Buildversion 1.1.1367.0 oder höher.

- Der Bereitstellungs-Agent muss mit den Domänencontrollern an den Ports TCP/389 (LDAP) und TCP/3268 (globaler Katalog) kommunizieren können.

- Erforderlich für die globale Katalogsuche zum Filtern ungültiger Mitgliedschaftsverweise

Namenskonvention für zurückgeschriebene Gruppen

Die Microsoft Entra Connect-Synchronisierung verwendet standardmäßig das folgende Format beim Benennen von Gruppen, die zurückgeschrieben werden.

Standardformat: CN=Group_<GUID>,OU=<Container>,DC=<Domänenkomponente>,DC=<Domänenkomponente>

Beispiel: CN=Group_3a5c3221-c465-48c0-95b8-e9305786a271,OU=WritebackContainer,DC=contoso,DC=com

Um die Suche nach Gruppen zu vereinfachen, die von Microsoft Entra ID in Active Directory zurückgeschrieben werden, wurde bei der Microsoft Entra Connect-Synchronisierung eine Option zum Rückschreiben des Namens der Gruppe mit dem Cloudanzeigenamen hinzugefügt. Dazu wählen Sie Distinguished Name der Gruppe mit Cloudanzeigename rückschreiben während der Ersteinrichtung von Version 2 des Gruppenrückschreibens aus. Wenn dieses Feature aktiviert ist, verwendet Microsoft Entra Connect anstelle des Standardformats das folgende neue Format:

Neues Format: CN=<Anzeigename>_<letzte 12 Ziffern der Objekt-ID>,OU=<Container>,DC=<Domänenkomponente>,DC=<Domänenkomponente>

Beispiel: CN=Sales_e9305786a271,OU=WritebackContainer,DC=contoso,DC=com

Wichtig

Standardmäßig verwendet die Microsoft Entra-Cloudsynchronisierung das neue Format, auch wenn das Feature Distinguished Name der Gruppe mit Cloudanzeigename zurückschreiben in der Microsoft Entra Connect-Synchronisierung nicht aktiviert ist. Wenn Sie die standardmäßige Benennung der Microsoft Entra Connect-Synchronisierung verwenden und die Gruppe dann migrieren, sodass sie von der Microsoft Entra-Cloudsynchronisierung verwaltet wird, wird die Gruppe dem neuen Format entsprechend umbenannt. Verwenden Sie den folgenden Abschnitt, um zuzulassen, dass die Microsoft Entra-Cloudsynchronisierung das Standardformat von Microsoft Entra Connect verwendet.

Verwenden des Standardformats

Wenn Die Cloudsynchronisierung dasselbe Standardformat wie die Microsoft Entra Connect-Synchronisierung verwenden soll, müssen Sie den Attributflussausdruck für das CN-Attribut ändern. Die beiden möglichen Zuordnungen sind:

| Ausdruck | Syntax | Beschreibung |

|---|---|---|

| Standardausdruck für die Cloudsynchronisierung mit DisplayName | Append(Append(Left(Trim([displayName]), 51), "_"), Mid([objectId], 25, 12)) | Der Standardausdruck, der von der Microsoft Entra-Cloudsynchronisierung verwendet wird (d. h. das neue Format) |

| Neuer Cloudsynchronisierungsausdruck ohne DisplayName | Append("Group_", [objectId]) | Der neue Ausdruck, der das Standardformat der Microsoft Entra Connect-Synchronisierung verwendet. |

Weitere Informationen finden Sie unter Hinzufügen einer Attributzuordnung – Microsoft Entra ID zu Active Directory

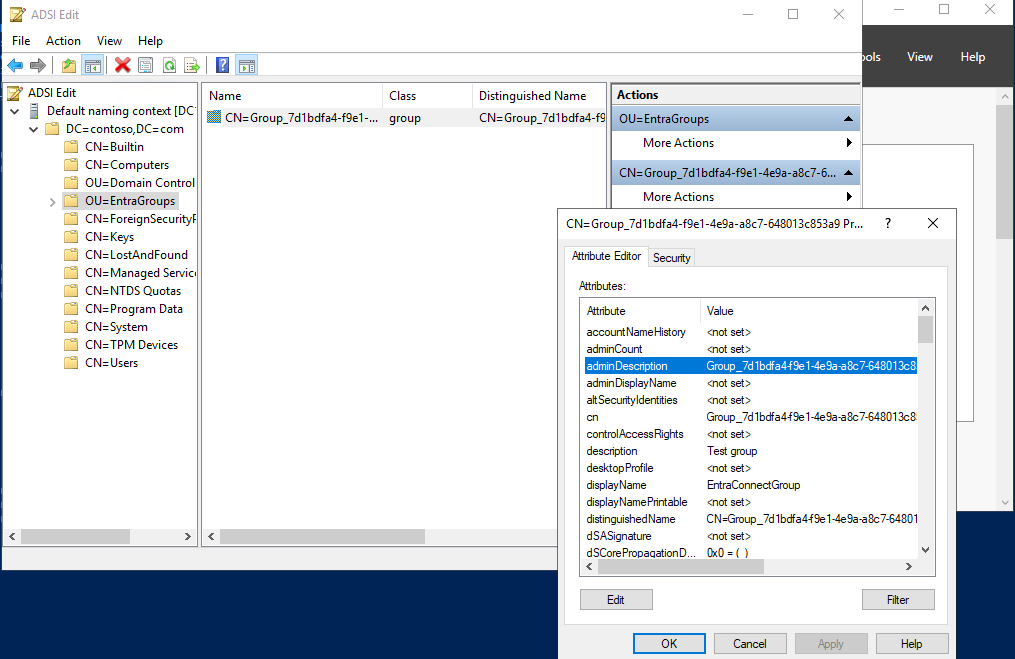

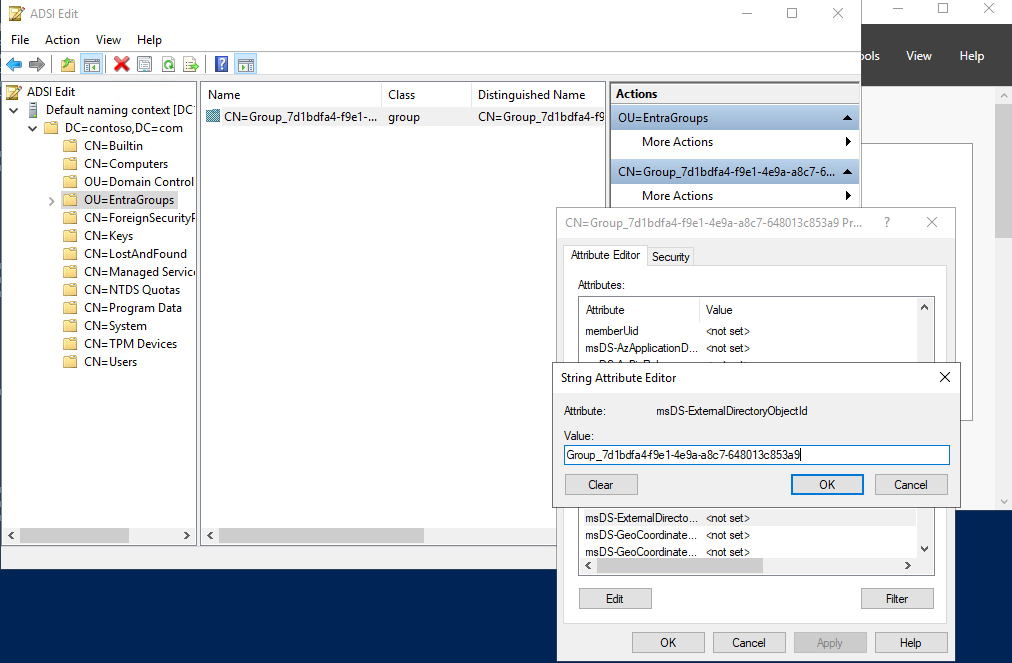

Schritt 1: Kopieren von adminDescription in msDS-ExternalDirectoryObjectID

Um Gruppenmitgliedschaftsverweise zu überprüfen, muss die Microsoft Entra-Cloudsynchronisierung den globalen Active Directory-Katalog für das msDS-ExternalDirectoryObjectID-Attribut abfragen. Dies ist ein indiziertes Attribut, das in allen globalen Katalogen innerhalb der Active Directory-Gesamtstruktur repliziert wird.

Öffnen Sie die ADSI-Bearbeitung in Ihrer lokalen Umgebung.

Kopieren Sie den Wert im AdminDescription-Attribut der Gruppe

Fügen Sie ihn in das msDS-ExternalDirectoryObjectID-Attribut ein

Das folgende PowerShell-Skript kann zum Automatisieren dieses Schritts verwendet werden. Dieses Skript verwendet alle Gruppen im Container OU=Groups,DC=Contoso,DC=com und kopiert den Attributwert „adminDescription“ in den Attributwert „msDS-ExternalDirectoryObjectID“. Aktualisieren Sie vor der Verwendung dieses Skripts die Variable $gwbOU mit dem DistinguishedName der Zielorganisationseinheit (OU) Ihres Gruppenrückschreibens.

# Provide the DistinguishedName of your Group Writeback target OU

$gwbOU = 'OU=Groups,DC=Contoso,DC=com'

# Get all groups written back to Active Directory

$properties = @('displayName', 'Samaccountname', 'adminDescription', 'msDS-ExternalDirectoryObjectID')

$groups = Get-ADGroup -Filter * -SearchBase $gwbOU -Properties $properties |

Where-Object {$_.adminDescription -ne $null} |

Select-Object $properties

# Set msDS-ExternalDirectoryObjectID for all groups written back to Active Directory

foreach ($group in $groups) {

Set-ADGroup -Identity $group.Samaccountname -Add @{('msDS-ExternalDirectoryObjectID') = $group.adminDescription}

}

Das folgende PowerShell-Skript kann verwendet werden, um die Ergebnisse des obigen Skripts zu überprüfen oder zu bestätigen, dass der Wert adminDescription bei allen Gruppen gleich dem Wert msDS-ExternalDirectoryObjectID ist.

# Provide the DistinguishedName of your Group Writeback target OU

$gwbOU = 'OU=Groups,DC=Contoso,DC=com'

# Get all groups written back to Active Directory

$properties = @('displayName', 'Samaccountname', 'adminDescription', 'msDS-ExternalDirectoryObjectID')

$groups = Get-ADGroup -Filter * -SearchBase $gwbOU -Properties $properties |

Where-Object {$_.adminDescription -ne $null} |

Select-Object $properties

$groups | select displayName, adminDescription, 'msDS-ExternalDirectoryObjectID', @{Name='Equal';Expression={$_.adminDescription -eq $_.'msDS-ExternalDirectoryObjectID'}}

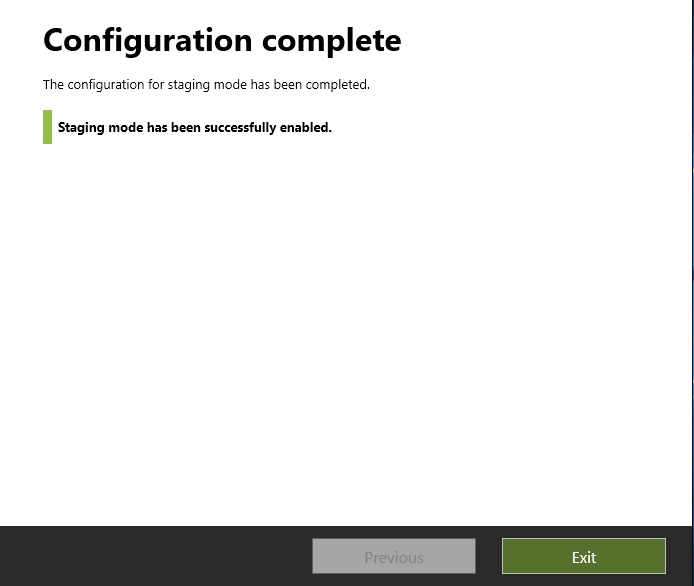

Schritt 2: Versetzen des Microsoft Entra Connect-Synchronisierungsservers in den Stagingmodus und Deaktivieren des Synchronisierungsplaners

Starten Sie den Microsoft Entra Connect-Sync-Assistenten

Klicken Sie auf Konfigurieren

Klicken Sie auf Stagingmodus konfigurieren und dann auf Weiter

Geben Sie die Microsoft Entra-Anmeldeinformationen ein

Aktivieren Sie das Kontrollkästchen Stagingmodus aktivieren, und klicken Sie auf Weiter

Klicken Sie auf Konfigurieren

Klicken Sie auf Beenden

Öffnen Sie auf Ihrem Microsoft Entra Connect-Server eine PowerShell-Eingabeaufforderung als Administrator.

Deaktivieren Sie den Synchronisierungsplaner:

Set-ADSyncScheduler -SyncCycleEnabled $false

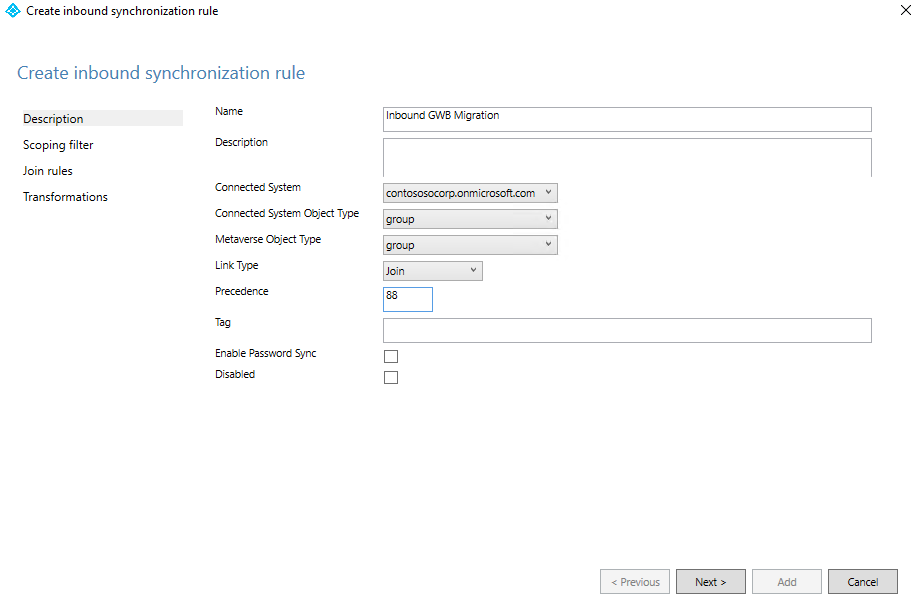

Schritt 3: Erstellen einer benutzerdefinierten Eingangsregel für Gruppen

Sie müssen im Editor für Microsoft Entra Connect-Synchronisierungsregeln eine eingehende Synchronisierungsregel erstellen, die Gruppen herausfiltert, die über ein NULL-Attribut für E-Mails verfügen. Die eingehende Synchronisierungsregel ist eine Joinregel mit dem cloudNoFlow-Zielattribut. Diese Regel weist Microsoft Entra Connect an, Attribute für diese Gruppen nicht zu synchronisieren. Um diese Synchronisierungsregel zu erstellen, können Sie die Benutzeroberfläche verwenden oder sie über PowerShell mit dem bereitgestellten Skript erstellen.

Erstellen einer benutzerdefinierten eingehenden Gruppenregel in der Benutzeroberfläche

Starten Sie den Synchronisierungsregel-Editor über das Menü „Start“.

Wählen Sie in der Dropdownliste die Richtung Eingehend aus, und wählen Sie Neue Regel hinzufügen aus.

Geben Sie auf der Seite Beschreibung Folgendes ein, und wählen Sie anschließend Weiter aus:

Name: Geben Sie einen aussagekräftigen Namen für die Regel ein

Beschreibung: Geben Sie eine aussagekräftige Beschreibung ein

Verbundenes System: Wählen Sie den Microsoft Entra-Connector aus, für den Sie die benutzerdefinierte Synchronisierungsregel erstellen

Objekttyp des verbundenen Systems: Gruppe

Metaverse-Objekttyp: Gruppe

Verknüpfungstyp: Join

Rangfolge: Geben Sie einen Wert an, der im System eindeutig ist. Es wird ein Wert unter 100 empfohlen, sodass er Vorrang vor den Standardregeln hat.

Tag: Leer lassen

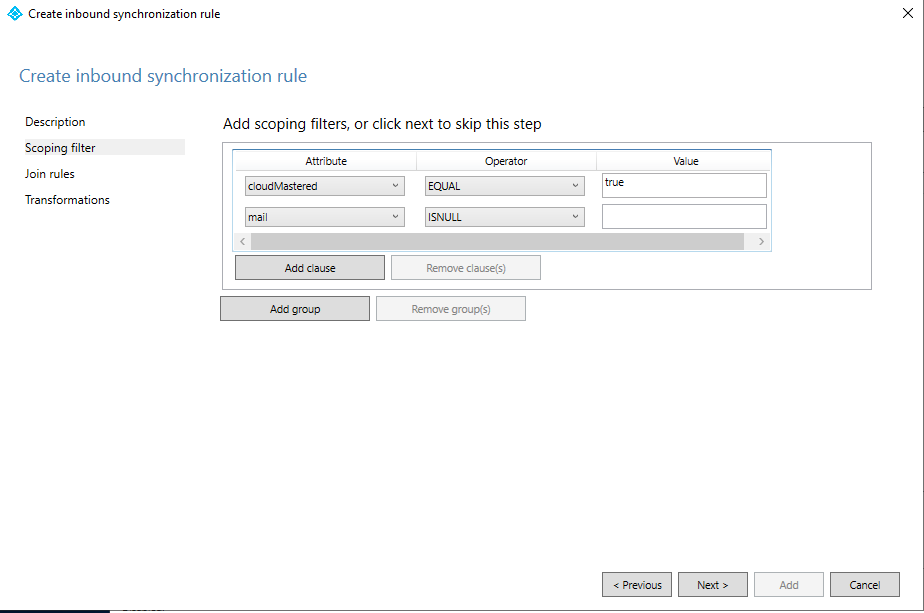

Fügen Sie auf der Seite Bereichsfilter Folgendes über die Option Hinzufügen hinzu, und wählen Sie dann Weiter aus.

Attribut Operator Wert cloudMastered EQUAL true Mail ISNULL Wählen Sie auf der Seite Verknüpfungsregeln die Option Weiter aus.

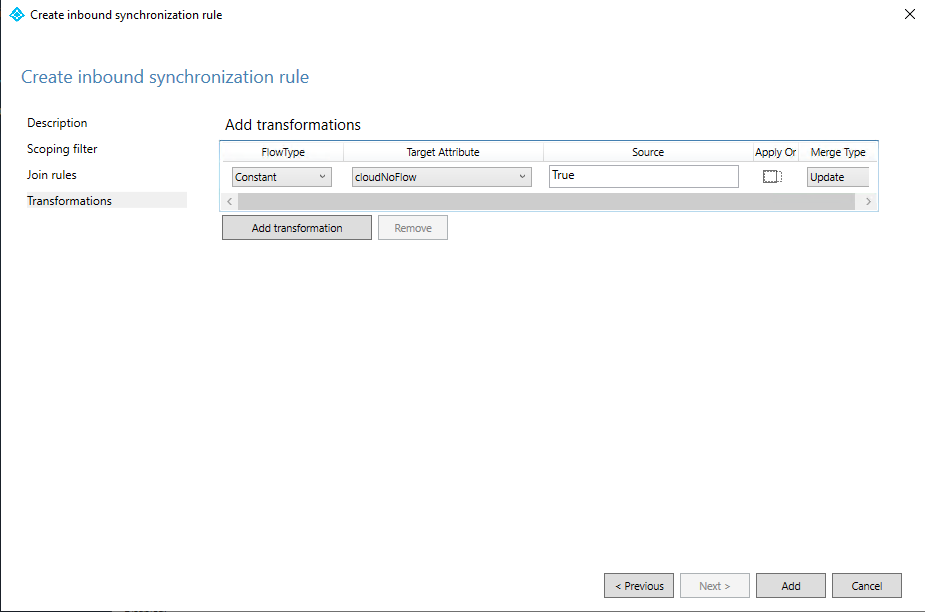

Fügen Sie auf der Seite Transformationen eine Transformation vom Typ „Konstante“ hinzu, und setzen Sie das Attribut „cloudNoFlow“ auf „True“.

Wählen Sie Hinzufügen aus.

Erstellen einer benutzerdefinierten eingehenden Gruppenregel in PowerShell

Öffnen Sie auf Ihrem Microsoft Entra Connect-Server eine PowerShell-Eingabeaufforderung als Administrator.

Importieren Sie das Modul.

Import-Module ADSyncGeben Sie einen eindeutigen Wert für die Rangfolge der Synchronisierungsregel an [0-99].

[int] $inboundSyncRulePrecedence = 88Führen Sie das folgende Skript aus:

New-ADSyncRule ` -Name 'In from AAD - Group SOAinAAD coexistence with Cloud Sync' ` -Identifier 'e4eae1c9-b9bc-4328-ade9-df871cdd3027' ` -Description 'https://learn.microsoft.com/entra/identity/hybrid/cloud-sync/migrate-group-writeback' ` -Direction 'Inbound' ` -Precedence $inboundSyncRulePrecedence ` -PrecedenceAfter '00000000-0000-0000-0000-000000000000' ` -PrecedenceBefore '00000000-0000-0000-0000-000000000000' ` -SourceObjectType 'group' ` -TargetObjectType 'group' ` -Connector 'b891884f-051e-4a83-95af-2544101c9083' ` -LinkType 'Join' ` -SoftDeleteExpiryInterval 0 ` -ImmutableTag '' ` -OutVariable syncRule Add-ADSyncAttributeFlowMapping ` -SynchronizationRule $syncRule[0] ` -Source @('true') ` -Destination 'cloudNoFlow' ` -FlowType 'Constant' ` -ValueMergeType 'Update' ` -OutVariable syncRule New-Object ` -TypeName 'Microsoft.IdentityManagement.PowerShell.ObjectModel.ScopeCondition' ` -ArgumentList 'cloudMastered','true','EQUAL' ` -OutVariable condition0 New-Object ` -TypeName 'Microsoft.IdentityManagement.PowerShell.ObjectModel.ScopeCondition' ` -ArgumentList 'mail','','ISNULL' ` -OutVariable condition1 Add-ADSyncScopeConditionGroup ` -SynchronizationRule $syncRule[0] ` -ScopeConditions @($condition0[0],$condition1[0]) ` -OutVariable syncRule Add-ADSyncRule ` -SynchronizationRule $syncRule[0] Get-ADSyncRule ` -Identifier 'e4eae1c9-b9bc-4328-ade9-df871cdd3027'

Schritt 4: Erstellen einer benutzerdefinierten Ausgangsregel für Gruppen

Außerdem benötigen Sie eine ausgehende Synchronisierungsregel mit dem Linktyp „JoinNoFlow“ und einem Bereichsfilter, bei dem das cloudNoFlow-Attribut auf TRUE festgelegt ist. Diese Regel weist Microsoft Entra Connect an, Attribute für diese Gruppen nicht zu synchronisieren. Um diese Synchronisierungsregel zu erstellen, können Sie die Benutzeroberfläche verwenden oder sie über PowerShell mit dem bereitgestellten Skript erstellen.

Erstellen einer benutzerdefinierten Ausgangsgruppenregel in der Benutzeroberfläche

Wählen Sie in der Dropdownliste die Richtung Ausgehend aus, und wählen Sie Regel hinzufügen aus.

Geben Sie auf der Seite Beschreibung Folgendes ein, und wählen Sie anschließend Weiter aus:

- Name: Geben Sie einen aussagekräftigen Namen für die Regel ein

- Beschreibung: Geben Sie eine aussagekräftige Beschreibung ein

- Verbundenes System: Wählen Sie den AD-Connector aus, für den Sie die benutzerdefinierte Synchronisierungsregel erstellen

- Objekttyp des verbundenen Systems: Gruppe

- Metaverse-Objekttyp: Gruppe

- Linktyp: JoinNoFlow

- Rangfolge: Geben Sie einen Wert an, der im System eindeutig ist. Es wird ein Wert unter 100 empfohlen, sodass er Vorrang vor den Standardregeln hat.

- Tag: Leer lassen

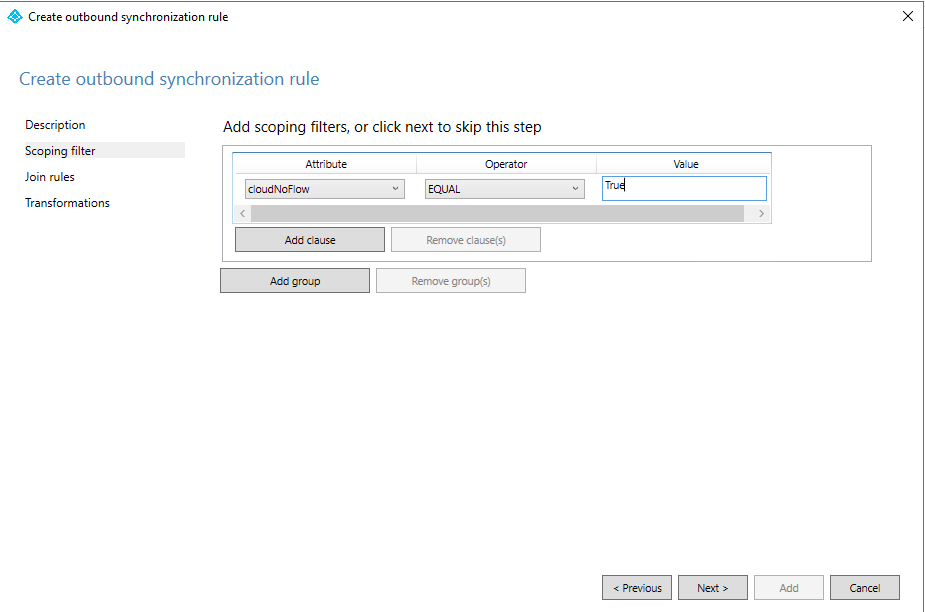

Wählen Sie auf der Seite Bereichsfilter das Attribut cloudNoFlow, den Operator „Gleich“ und den Wert True aus. Wählen Sie Weiter aus.

Wählen Sie auf der Seite Verknüpfungsregeln die Option Weiter aus.

Wählen Sie auf der Seite Transformationen die Option Hinzufügen aus.

Erstellen einer benutzerdefinierten eingehenden Gruppenregel in PowerShell

Öffnen Sie auf Ihrem Microsoft Entra Connect-Server eine PowerShell-Eingabeaufforderung als Administrator.

Importieren Sie das Modul.

Import-Module ADSyncGeben Sie einen eindeutigen Wert für die Rangfolge der Synchronisierungsregel an [0-99].

[int] $outboundSyncRulePrecedence = 89Rufen Sie den Active Directory-Connector für Gruppenrückschreiben ab.

$connectorAD = Get-ADSyncConnector -Name "Contoso.com"Führen Sie das folgende Skript aus:

New-ADSyncRule ` -Name 'Out to AD - Group SOAinAAD coexistence with Cloud Sync' ` -Identifier '419fda18-75bb-4e23-b947-8b06e7246551' ` -Description 'https://learn.microsoft.com/entra/identity/hybrid/cloud-sync/migrate-group-writeback' ` -Direction 'Outbound' ` -Precedence $outboundSyncRulePrecedence ` -PrecedenceAfter '00000000-0000-0000-0000-000000000000' ` -PrecedenceBefore '00000000-0000-0000-0000-000000000000' ` -SourceObjectType 'group' ` -TargetObjectType 'group' ` -Connector $connectorAD.Identifier ` -LinkType 'JoinNoFlow' ` -SoftDeleteExpiryInterval 0 ` -ImmutableTag '' ` -OutVariable syncRule New-Object ` -TypeName 'Microsoft.IdentityManagement.PowerShell.ObjectModel.ScopeCondition' ` -ArgumentList 'cloudNoFlow','true','EQUAL' ` -OutVariable condition0 Add-ADSyncScopeConditionGroup ` -SynchronizationRule $syncRule[0] ` -ScopeConditions @($condition0[0]) ` -OutVariable syncRule Add-ADSyncRule ` -SynchronizationRule $syncRule[0] Get-ADSyncRule ` -Identifier '419fda18-75bb-4e23-b947-8b06e7246551'

Schritt 5: Fertigstellen der Konfiguration mit PowerShell

Öffnen Sie auf Ihrem Microsoft Entra Connect-Server eine PowerShell-Eingabeaufforderung als Administrator.

Importieren Sie das ADSync-Modul:

Import-Module ADSyncFühren Sie einen vollständigen Synchronisierungszyklus aus:

Start-ADSyncSyncCycle -PolicyType InitialDeaktivieren Sie das Gruppenrückschreiben für den Mandanten:

Warnung

Dieser Vorgang kann nicht rückgängig gemacht werden. Nach dem Deaktivieren des Gruppenrückschreibens V2 werden alle Microsoft 365-Gruppen unabhängig von der Einstellung "Rückschreiben aktiviert" im Entra Admin Center in AD zurückgeschrieben.

Set-ADSyncAADCompanyFeature -GroupWritebackV2 $falseFühren Sie einen vollständigen Synchronisierungszyklus erneut aus:

Start-ADSyncSyncCycle -PolicyType InitialAktivieren Sie den Synchronisierungsplaner erneut:

Set-ADSyncScheduler -SyncCycleEnabled $true

Schritt 6: Entfernen des Microsoft Entra Connect-Synchronisierungsservers aus dem Stagingmodus

- Starten Sie den Microsoft Entra Connect-Sync-Assistenten

- Klicken Sie auf Konfigurieren

- Klicken Sie auf Stagingmodus konfigurieren und dann auf Weiter

- Geben Sie die Microsoft Entra-Anmeldeinformationen ein

- Deaktivieren Sie das Kontrollkästchen Stagingmodus aktivieren, und klicken Sie auf Weiter

- Klicken Sie auf Konfigurieren

- Klicken Sie auf Beenden

Schritt 7: Konfigurieren der Microsoft Entra-Cloudsynchronisierung

Nachdem die Gruppen aus dem Synchronisierungsbereich der Microsoft Entra Connect-Synchronisierung entfernt wurden, können Sie die Microsoft Entra-Cloudsynchronisierung einrichten und konfigurieren, um die Synchronisierung der Sicherheitsgruppen zu übernehmen. Weitere Informationen finden Sie unter Bereitstellen von Gruppen in Active Directory mithilfe der Microsoft Entra-Cloudsynchronisierung.

Nächste Schritte

- Bereitstellen von Gruppen in Active Directory mithilfe der Microsoft Entra-Cloudsynchronisierung

- Steuern lokaler Active Directory-basierter Apps (Kerberos) mithilfe von Microsoft Entra ID Governance

- Bereitstellen in Active Directory mithilfe der Microsoft Entra-Cloudsynchronisierung: Häufig gestellte Fragen