Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel werden die Installation des Microsoft Entra-Bereitstellungs-Agenten und die Erstkonfiguration des Agenten im Microsoft Entra Admin Center detailliert erläutert.

Wichtig

Die folgenden Installationsanweisungen setzen voraus, dass alle Voraussetzungen erfüllt sind.

Hinweis

In diesem Artikel wird die Installation des Bereitstellungs-Agents mithilfe des Assistenten behandelt. Informationen zur Installation des Microsoft Entra-Bereitstellungs-Agenten mithilfe einer CLI finden Sie unter Installieren des Microsoft Entra-Bereitstellungs-Agenten mit einer CLI und PowerShell.

Weitere Informationen und ein Beispiel finden Sie im folgenden Video:

Gruppenverwaltete Dienstkonten

Ein gruppenverwaltetes Dienstkonto (group Managed Service Account, gMSA) ist ein verwaltetes Domänenkonto, das eine automatische Kennwortverwaltung, eine vereinfachte Verwaltung von Dienstprinzipalnamen (Service Principal Name, SPN) und die Möglichkeit bietet, die Verwaltung an andere Administratoren zu delegieren. Ein gMSA erweitert diese Funktionalität außerdem auf mehrere Server. Die Microsoft Entra-Cloudsynchronisierung unterstützt und empfiehlt die Verwendung eines gruppenverwalteten Dienstkontos (Group Managed Service Account, gMSA) zum Ausführen des Agents. Weitere Informationen finden Sie unter Gruppenverwaltete Dienstkonten: Übersicht.

Aktualisieren eines vorhandenen Agents für die gMSA-Verwendung

Um einen vorhandenen Agent für die Verwendung des während der Installation erstellten gruppenverwalteten Dienstkontos zu aktualisieren, müssen Sie einfach den Agent-Dienst auf die neueste Version aktualisieren, indem Sie die Datei AADConnectProvisioningAgent.msi ausführen. Führen Sie jetzt den Installations-Assistenten erneut aus, und geben Sie bei entsprechender Aufforderung die Anmeldeinformationen ein, um das Konto zu erstellen.

Installieren des Agents

Navigieren Sie im Azure-Portal zu Microsoft Entra ID.

Wählen Sie im linken Bereich Microsoft Entra Connect aus und klicken Sie dann auf Cloud Sync.

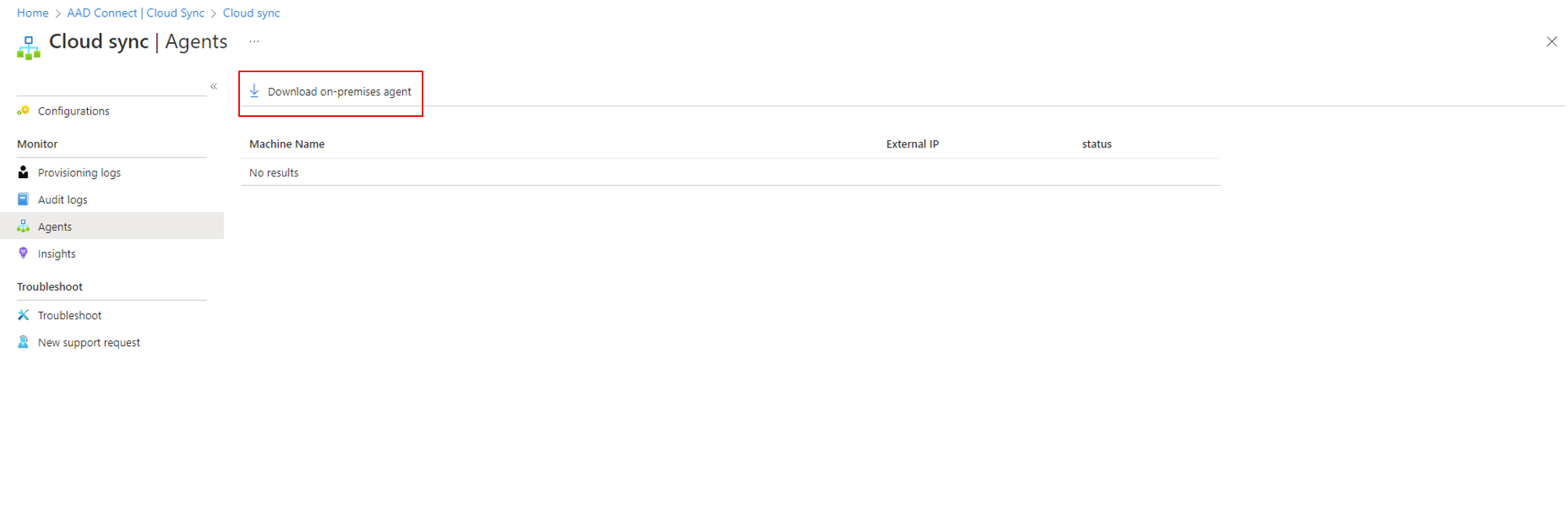

Wählen Sie im linken Bereich Agents aus.

Wählen Sie On-Premises-Agent herunterladen aus, und wählen Sie dann Bedingungen akzeptieren und herunterladen.

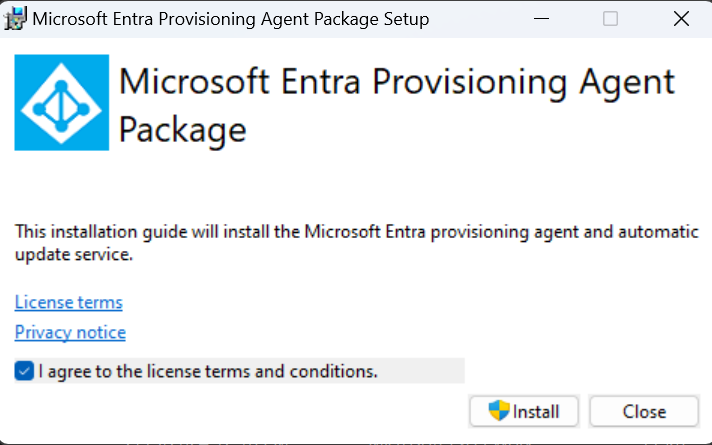

Nachdem Sie das Microsoft Entra Connect-Bereitstellungs-Agent-Paket heruntergeladen haben, führen Sie die AADConnectProvisioningAgentSetup.exe Installationsdatei aus Ihrem Downloadordner aus.

Hinweis

Wenn Sie eine Installation für die US Government Cloud durchführen, verwenden Sie AADConnectProvisioningAgentSetup.exe ENVIRONMENTNAME=AzureUSGovernment. Weitere Informationen finden Sie unter Installieren eines Agenten in der US-Regierungs-Cloud.

Wählen Sie auf dem geöffneten Bildschirm die Ich stimme den Lizenzbedingungen zu-Checkbox aus, und wählen Sie dann Installieren.

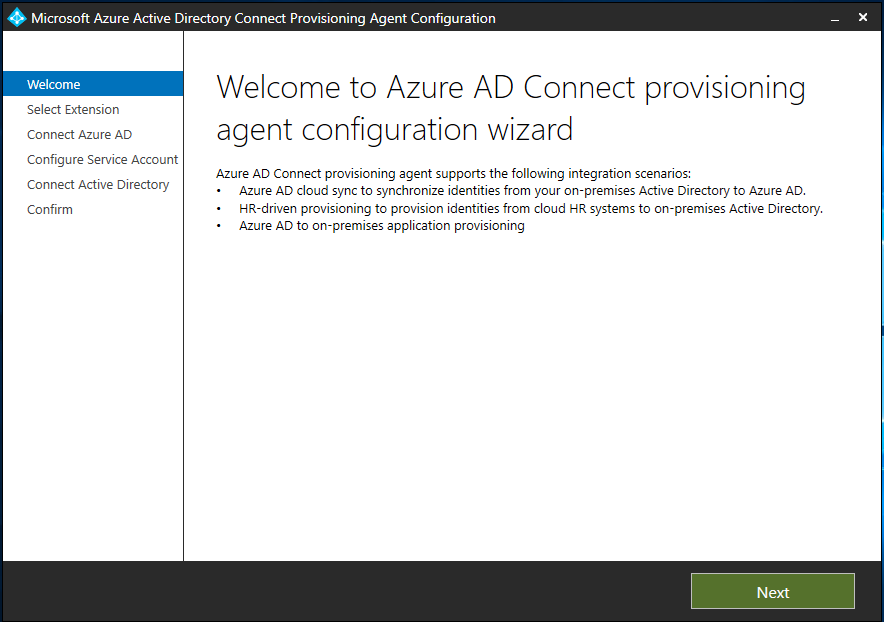

Nach Abschluss der Installation wird der Konfigurations-Assistent geöffnet. Wählen Sie Weiter aus, um die Konfiguration zu starten.

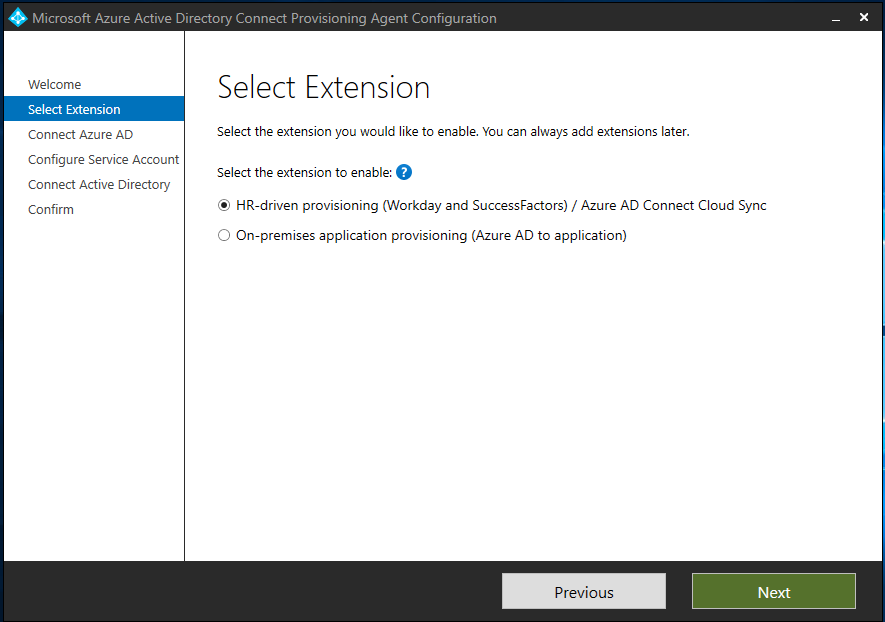

Wählen Sie auf dem Erweiterung auswählen-Bildschirm HR-gesteuerte Bereitstellung (Workday und SuccessFactors) / Azure AD Connect Cloud Sync aus, und wählen Sie dann Weiter aus.

Hinweis

Wenn Sie den Bereitstellungs-Agent für die Verwendung mit der lokalen Bereitstellung von Microsoft Entra installieren, wählen Sie die lokale Anwendungsbereitstellung (Microsoft Entra-ID für Anwendung) aus.

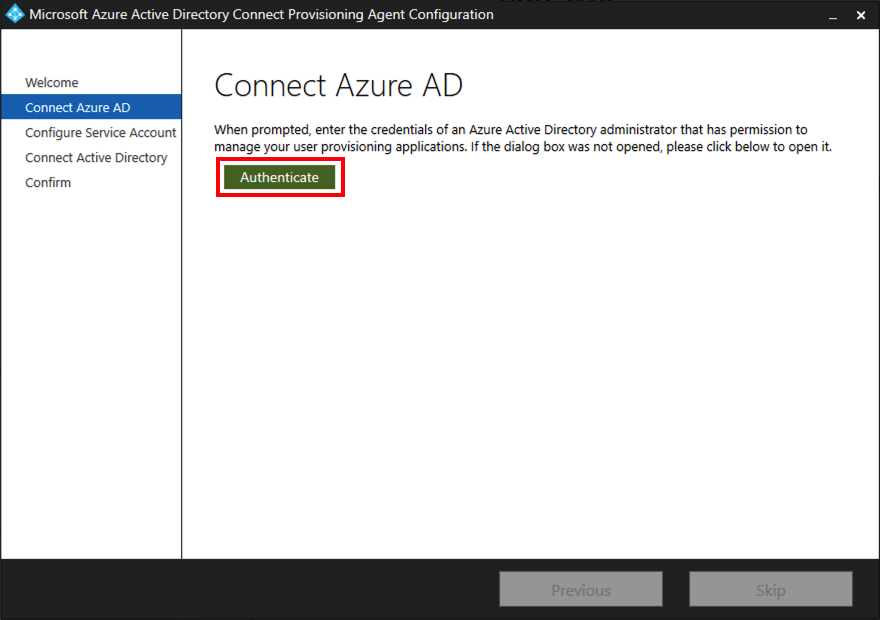

Melden Sie sich mit einem Konto mit mindestens der Rolle des Hybrididentitätsadministrators an. Wenn Sie die erweiterte Sicherheit von Internet Explorer aktiviert haben, wird die Anmeldung blockiert. Wenn ja, schließen Sie die Installation, deaktivieren Sie die erweiterte Sicherheit von Internet Explorer, und starten Sie die Installation des Microsoft Entra Connect Bereitstellungs-Agent-Pakets neu.

Wählen Sie im Bildschirm Dienstkonto konfigurieren ein gruppenverwaltetes Dienstkonto (gMSA) aus. Dieses Konto wird zum Ausführen des Agent-Diensts verwendet. Wenn ein verwaltetes Dienstkonto bereits von einem anderen Agent in Ihrer Domäne konfiguriert ist und Sie einen zweiten Agent installieren, wählen Sie "gMSA erstellen" aus. Das System erkennt das vorhandene Konto und fügt die erforderlichen Berechtigungen für den neuen Agent hinzu, um das gMSA-Konto zu verwenden. Wenn Sie dazu aufgefordert werden, wählen Sie eine von zwei Optionen aus:

- gMSA erstellen: Lassen Sie den Agenten das verwaltete Dienstkonto provAgentgMSA$ für Sie erstellen. Das gruppenverwaltete Dienstkonto (z. B. #B0) wird in derselben Active Directory-Domäne erstellt, in der der Hostserver mitglied ist. Um diese Option zu verwenden, geben Sie die Anmeldeinformationen des Active Directory-Domänenadministratorkontos ein (empfohlen).

- Verwenden Sie benutzerdefinierte gMSA: Geben Sie den Namen des verwalteten Dienstkontos an, das Sie für diese Aufgabe manuell erstellt haben.

Wählen Sie zum Fortsetzen des Vorgangs Weiter aus.

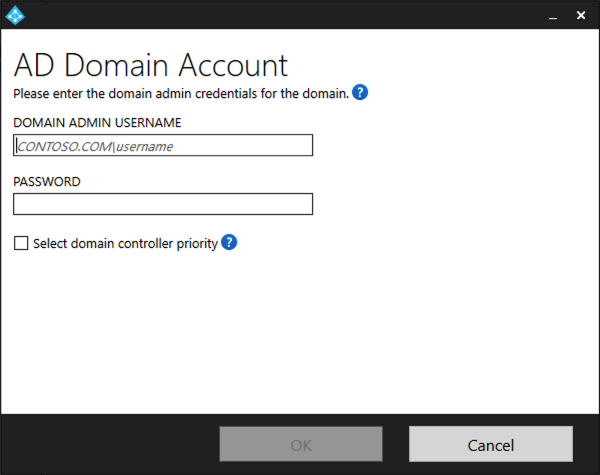

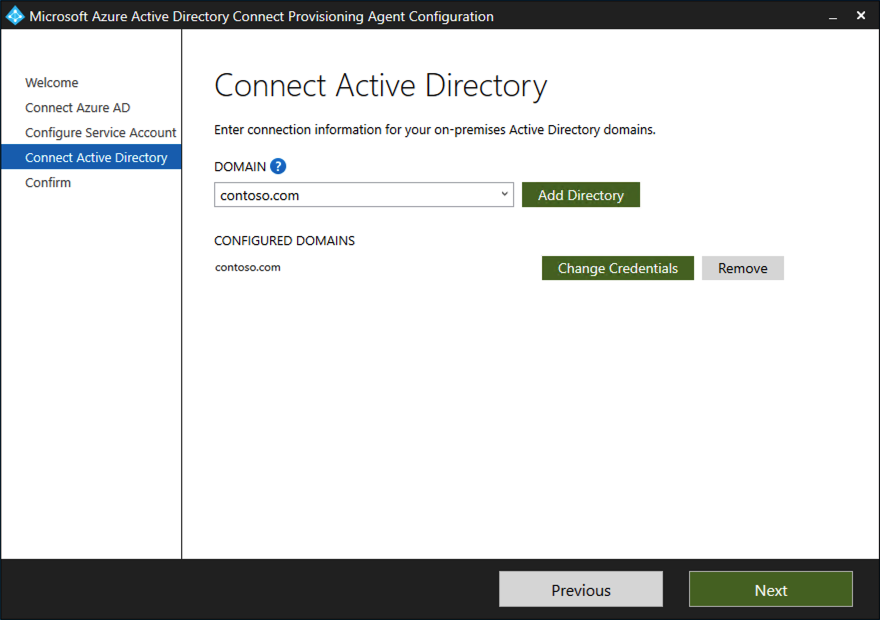

Wenn Ihr Domänenname im Bildschirm Active Directory verbinden unter Konfigurierte Domänen angezeigt wird, fahren Sie mit dem nächsten Schritt fort. Geben Sie andernfalls Ihren Active Directory-Domänennamen ein, und wählen Sie Verzeichnis hinzufügen aus.

Melden Sie sich mit Ihrem Active Directory-Domänenadministratorkonto an. Das Kennwort des Domänenadministratorkontos darf nicht abgelaufen sein. Wenn das Kennwort während der Agentinstallation abgelaufen ist oder sich ändert, konfigurieren Sie den Agent mit den neuen Anmeldeinformationen neu. Dieser Vorgang fügt Ihr lokales Verzeichnis hinzu. Wählen Sie OK aus, und wählen Sie dann Weiter aus, um fortzufahren.

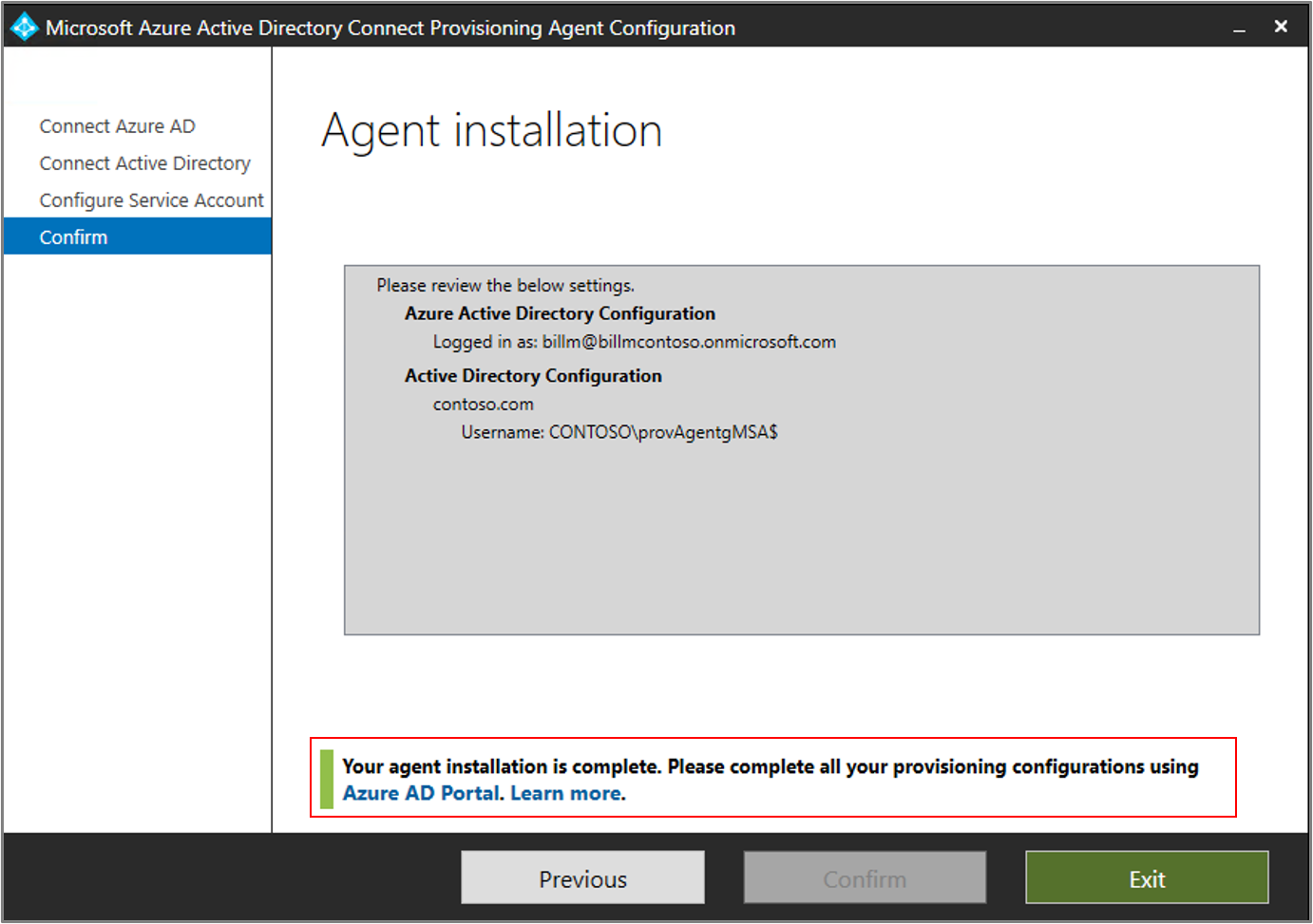

Der folgende Screenshot zeigt ein Beispiel für die domäne, die für contoso.com konfiguriert ist. Klicken Sie auf Weiter, um fortzufahren.

Wählen Sie auf dem Bildschirm Konfiguration abgeschlossen die Option Bestätigen aus. Damit wird der Agent registriert und neu gestartet.

Nach Abschluss des Vorgangs wird eine Benachrichtigung angezeigt, dass die Agentkonfiguration erfolgreich überprüft wurde. Wählen Sie Beenden aus.

Wenn der Startbildschirm weiterhin angezeigt wird, wählen Sie Schließen aus.

Überprüfen der Agent-Installation

Die Agentüberprüfung erfolgt im Azure-Portal und auf dem lokalen Server, auf dem der Agent ausgeführt wird.

Überprüfen des Agents im Azure-Portal

Führen Sie die folgenden Schritte aus, um zu überprüfen, ob die Microsoft Entra-ID den Agent registriert:

Melden Sie sich beim Azure-Portal an.

Wählen Sie Microsoft Entra ID aus.

Wählen Sie Microsoft Entra Connect und dann Cloud Sync aus.

Auf der Cloud Sync Seite sehen Sie die Agenten, die Sie installiert haben. Überprüfen Sie, ob der Agent angezeigt wird und dass der Status fehlerfrei ist.

Überprüfen des Agents auf dem lokalen Server

Führen Sie die folgenden Schritte aus, um zu überprüfen, ob der Agent ausgeführt wird:

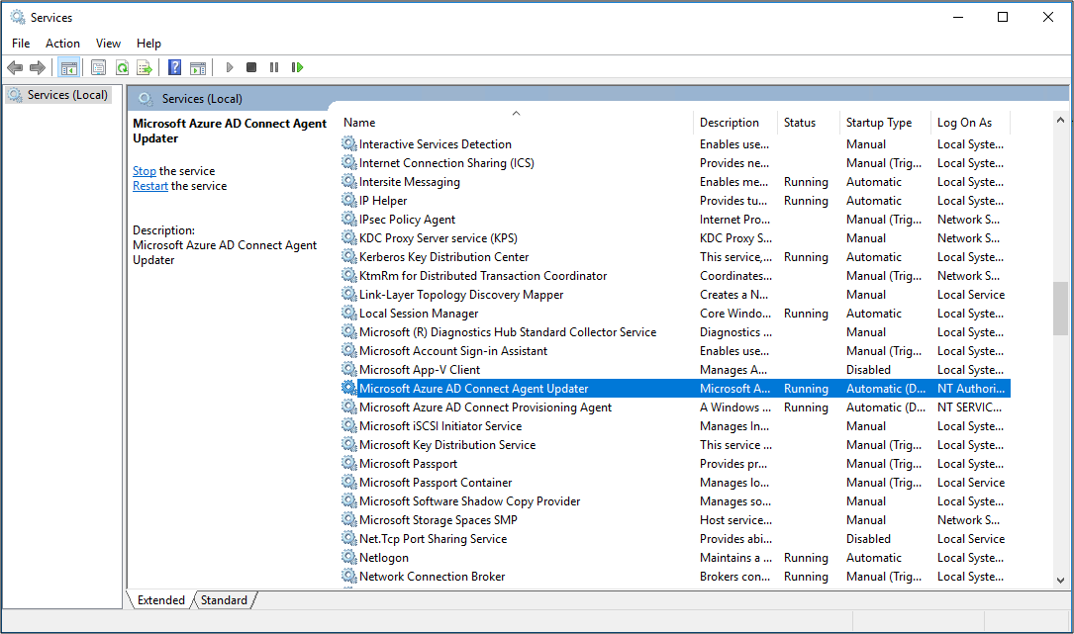

Melden Sie sich beim Server mit einem Administratorkonto an.

Gehen Sie zu Services. Sie können auch Start/Run/Services.msc verwenden, um darauf zuzugreifen.

Stellen Sie unter Services sicher, dass Microsoft Entra Connect Agent Updater und Microsoft Entra Connect Provisioning Agent vorhanden sind und dass der Status Running ist.

Überprüfen der Version des Bereitstellungs-Agents

Führen Sie die folgenden Schritte aus, um die Version des ausgeführten Agents zu überprüfen:

- Wechseln Sie zu C:\Program Files\Microsoft Azure AD Connect Provisioning Agent.

- Klicken Sie mit der rechten Maustaste auf AADConnectProvisioningAgent.exe , und wählen Sie "Eigenschaften" aus.

- Wählen Sie die Registerkarte Details aus. Die Versionsnummer wird neben der Produktversion angezeigt.

Wichtig

Nachdem Sie den Agent installiert haben, müssen Sie ihn konfigurieren und aktivieren, bevor er mit der Synchronisierung von Benutzern beginnt. Informationen zum Konfigurieren eines neuen Agents finden Sie unter Erstellen einer neuen Konfiguration für die Microsoft Entra-Cloudsynchronisierung.

Aktivieren des Kennwortrückschreibens in der Cloudsynchronisierung

Sie können das Kennwortrückschreiben in SSPR direkt im Portal oder über PowerShell aktivieren.

Aktivieren des Kennwortrückschreibens im Portal

Führen Sie die folgenden Schritte aus, um das Kennwortrückschreiben zu verwenden und den Self-Service-Kennwortzurücksetzungsdienst (Self-Service Password Reset, SSPR) zu aktivieren, um den Cloudsynchronisierungs-Agent über das Portal zu erkennen:

- Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Hybrididentitätsadministrator an.

- Navigieren Sie zu Entra ID>Kennwortzurücksetzung>Lokale Integration.

- Aktivieren Sie die Option Kennwortrückschreiben für synchronisierte Benutzer aktivieren.

- (Optional) Wenn Microsoft Entra Connect-Bereitstellungs-Agents erkannt werden, können Sie zusätzlich die Option zum Zurückschreiben von Kennwörtern mit Microsoft Entra-Cloudsynchronisierung aktivieren.

- Legen Sie die Option Benutzern das Entsperren von Konten ohne Zurücksetzen des Kennworts erlauben auf Ja fest.

- Wählen Sie Speichern aus, wenn Sie so weit sind.

PowerShell

Um das Kennwortrückschreiben zu verwenden und den Self-Service-Kennwortzurücksetzungs-Dienst (SSPR) zum Erkennen des Cloudsynchronisierungs-Agents zu aktivieren, verwenden Sie das Cmdlet Set-AADCloudSyncPasswordWritebackConfiguration und die Anmeldeinformationen des globalen Administrators des Mandanten:

Import-Module "C:\\Program Files\\Microsoft Azure AD Connect Provisioning Agent\\Microsoft.CloudSync.Powershell.dll"

Set-AADCloudSyncPasswordWritebackConfiguration -Enable $true -Credential $(Get-Credential)

Weitere Informationen zur Verwendung des Kennwortrückschreibens mit der Microsoft Entra-Cloudsynchronisierung finden Sie unter Tutorial: Aktivieren der Cloudsynchronisierung für das Rückschreiben von Self-Service-Kennzurücksetzungen in eine lokale Umgebung.

Installieren eines Agents in der US Government-Cloud

Standardmäßig wird der Microsoft Entra-Bereitstellungs-Agent in der Azure-Standardumgebung installiert. Wenn Sie den Agent für die Verwendung durch US-Behörden installieren, nehmen Sie diese Änderung in Schritt 7 des vorherigen Installationsvorgangs vor:

Wählen Sie statt Datei öffnen die Option Start>Ausführen aus, und navigieren Sie anschließend zur Datei AADConnectProvisioningAgentSetup.exe. Geben Sie im Feld Ausführen nach der ausführbaren Datei ENVIRONMENTNAME=AzureUSGovernment ein, und wählen Sie OK aus.

Kennwort-Hashsynchronisierung und FIPS mit Cloudsynchronisierung

Wenn Ihr Server wegen FIPS (Federal Information Processing Standard) gesperrt wurde, ist MD5 (Message Digest Algorithm 5) deaktiviert.

Führen Sie zum Aktivieren von MD5 für die Kennwort-Hashsynchronisierung die folgenden Schritte aus:

- Navigieren Sie zu „%programfiles%\Microsoft Azure AD Connect Provisioning Agent“.

- Öffnen Sie AADConnectProvisioningAgent.exe.config.

- Wechseln Sie zum Knoten „configuration/runtime“ am Anfang der Datei.

- Fügen Sie den Knoten

<enforceFIPSPolicy enabled="false"/>hinzu. - Speichern Sie die Änderungen.

Ihr Code sollte wie der folgende Codeausschnitt aussehen:

<configuration>

<runtime>

<enforceFIPSPolicy enabled="false"/>

</runtime>

</configuration>

Informationen zur Sicherheit und zu FIPS (Federal Information Processing Standard) finden Sie unter Microsoft Entra-Kennworthashsynchronisierung, Verschlüsselung und FIPS-Konformität.