Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel wird die Funktionsweise der Microsoft Entra-Passthrough-Authentifizierung ausführlich beschrieben. Der Schwerpunkt liegt auf den Sicherheitsaspekten des Features. Dieser Artikel ist für Sicherheits- und IT-Administratoren, Chief Compliance und Security Officers und andere IT-Profis interessant, die in Organisationen oder Unternehmen beliebiger Größe für die Bereiche IT-Sicherheit und Compliance verantwortlich sind.

Die folgenden Themen werden behandelt:

- Ausführliche technische Informationen darüber, wie die Authentifizierungs-Agents installiert und registriert werden

- Ausführliche technische Informationen zur Kennwortverschlüsselung bei der Benutzeranmeldung

- Die Sicherheit der Kanäle zwischen lokalen Authentifizierungs-Agents und Microsoft Entra ID.

- Ausführliche technische Informationen darüber, wie die Authentifizierungs-Agents während des Betriebs geschützt bleiben

Wichtige Sicherheitsfunktionen für Passthrough-Authentifizierung

Die Passthrough-Authentifizierung bietet diese wichtigen Sicherheitsfunktionen:

- Es basiert auf einer sicheren mehrinstanzenfähigen Architektur, die eine Isolation von Anmeldeanforderungen zwischen Mandanten ermöglicht.

- Lokale Kennwörter werden niemals in irgendeiner Form in der Cloud gespeichert.

- Lokale Authentifizierungs-Agents, die auf Anforderungen zur Kennwortüberprüfung lauschen und darauf antworten, stellen aus Ihrem Netzwerk nur ausgehende Verbindungen her. Es ist nicht erforderlich, diese Authentifizierungs-Agents in einem Umkreisnetzwerk (auch als DMZ, demilitarisierte Zone oder überwachtes Subnetz bezeichnet) zu installieren. Behandeln Sie als bewährte Methode alle Server, auf denen Authentifizierungs-Agents ausgeführt werden, als Ebene-0-Systeme (siehe Referenz).

- Nur Standardports (Port 80 und 443) werden für die ausgehende Kommunikation von den Authentifizierungs-Agents in Microsoft Entra ID verwendet. Sie müssen keine eingehenden Ports in Ihrer Firewall öffnen.

- Port 443 wird für die gesamte authentifizierte ausgehende Kommunikation verwendet.

- Port 80 wird nur zum Herunterladen der Zertifikatsperrlisten (Certificate Revocation Lists, CRLs) verwendet, um sicherzustellen, dass keines der von diesem Feature verwendeten Zertifikate widerrufen wurde.

- Die vollständige Liste der Netzwerkanforderungen finden Sie unter Microsoft Entra-Passthrough-Authentifizierung: Schnellstart.

- Kennwörter, die Benutzer während der Anmeldung angeben, werden in der Cloud verschlüsselt, bevor sie von den lokalen Authentifizierungs-Agents zur Validierung für Windows Server Active Directory (Windows Server AD) akzeptiert werden.

- Der HTTPS-Kanal zwischen Microsoft Entra ID und dem lokalen Authentifizierungs-Agent wird mithilfe von gegenseitiger Authentifizierung geschützt.

- Durchlauf-Authentifizierung schützt Ihre Benutzerkonten durch die nahtlose Integration mit Microsoft Entra-Richtlinien für bedingten Zugriff, einschließlich der Multi-Faktor-Authentifizierung (MFA), indem die Legacyauthentifizierung blockiert wird und indem Brute-Force-Kennwortangriffe herausgefiltert werden.

Komponenten, die an der Passthrough-Authentifizierung beteiligt sind

Allgemeine Informationen zur Betriebs-, Dienst- und Datensicherheit für Microsoft Entra ID finden Sie im Trust Center. Die folgenden Komponenten sind beteiligt, wenn Sie Passthrough-Authentifizierung für Benutzeranmeldungen verwenden:

- Microsoft Entra-Sicherheitstokendienst (Security Token Service, STS): Ein zustandsloser Sicherheitstokendienst zum Verarbeiten von Anmeldeanforderungen und Ausstellen von Sicherheitstoken für Browser, Clients oder Dienste von Benutzern nach Bedarf.

- Azure Service Bus: Ermöglicht die cloudfähige Kommunikation mit Messagingfunktionen für Unternehmen und die Weiterleitung der Kommunikation, um Sie beim Verbinden Ihrer lokalen Lösungen mit der Cloud zu unterstützen.

- Microsoft Entra Connect-Authentifizierungs-Agent: Eine lokale Komponente, die auf Anforderungen zur Kennwortvalidierung lauscht und darauf antwortet.

- Azure SQL-Datenbank: Enthält Informationen zu den Authentifizierungs-Agents Ihrer Mandanten, wozu auch deren Metadaten und Verschlüsselungsschlüssel gehören.

- Windows Server AD: Lokale Active Directory-Instanz, in der Benutzerkonten und die zugehörigen Kennwörter gespeichert sind

Installation und Registrierung von Authentifizierungs-Agents

Authentifizierungs-Agents werden installiert und bei Microsoft Entra ID registriert, wenn Sie eine der folgenden Aktionen ausführen:

- Aktivieren der Passthrough-Authentifizierung über Microsoft Entra Connect

- Hinzufügen weiterer Authentifizierung-Agents, um die Hochverfügbarkeit von Anmeldeanforderungen sicherzustellen

Es sind drei Phasen erforderlich, um einen Authentifizierungs-Agent in Betrieb zu nehmen:

- Installation

- Registrierung

- Initialisierung

In den folgenden Abschnitten werden diese Phasen ausführlich erläutert.

Installation des Authentifizierungs-Agents

Ein Authentifizierungs-Agent kann nur mit einem Hybrididentitätsadministratorkonto auf einem lokalen Server installiert werden (mithilfe von Microsoft Entra Connect oder einer eigenständigen Instanz).

Bei der Installation werden der Liste in Systemsteuerung>Programme>Programme und Features zwei neue Einträge hinzugefügt.

- Die eigentliche Authentifizierungs-Agent-Anwendung. Diese Anwendung wird mit NetworkService-Berechtigungen ausgeführt.

- Die Updater-Anwendung, die zur automatischen Aktualisierung des Authentifizierungs-Agents verwendet wird. Diese Anwendung wird mit LocalSystem-Berechtigungen ausgeführt.

Wichtig

Vom Sicherheitsstandpunkt aus sollten Administratoren den Server, auf dem der Passthrough-Authentifizierungs-Agent ausgeführt wird, so behandeln, als sei er ein Domänencontroller. Die Server des Passthrough-Authentifizierungs-Agents sollten wie unter Schützen von Domänencontrollern gegen Angriffe beschrieben geschützt werden.

Registrierung des Authentifizierungs-Agents

Nachdem Sie den Authentifizierungs-Agent installiert haben, registriert er sich selbst bei Microsoft Entra ID. Microsoft Entra-ID weist jedem Authentifizierungs-Agent ein eindeutiges digitales Identitätszertifikat zu, das er für die sichere Kommunikation mit Microsoft Entra ID verwenden kann.

Beim Registrierungsverfahren wird der Authentifizierungs-Agent auch an Ihren Mandanten gebunden. Dadurch weiß Microsoft Entra ID, dass dieser spezielle Authentifizierungs-Agent der einzige autorisierte Agent ist, der die Anforderungen zur Kennwortüberprüfung für Ihren Mandanten verarbeiten darf. Dieses Verfahren wird für jeden neuen Authentifizierungs-Agent wiederholt, den Sie registrieren.

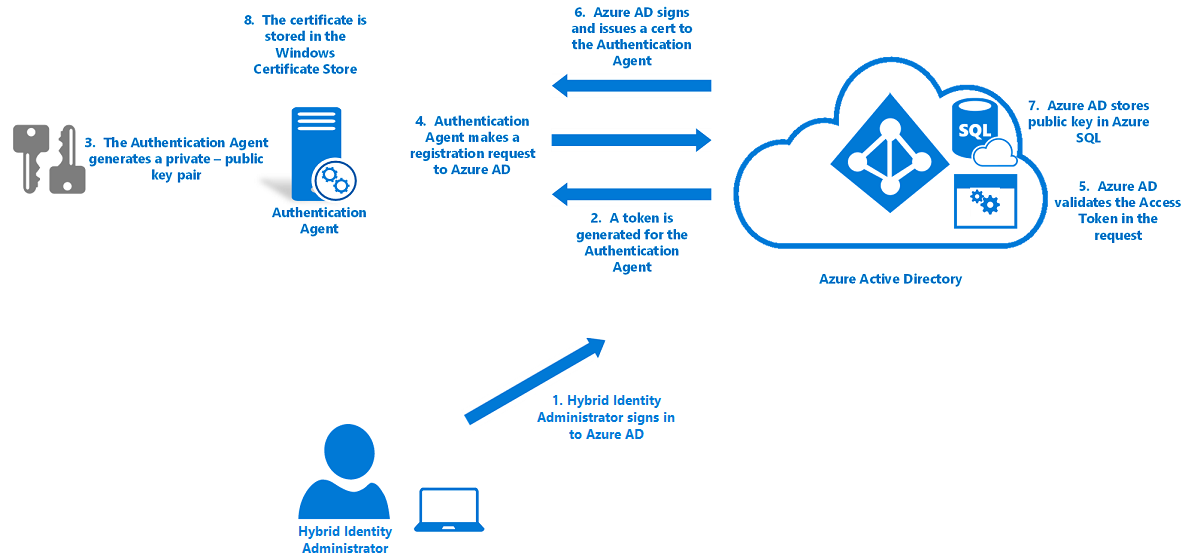

Die Authentifizierungs-Agents führen die folgenden Schritte aus, um sich bei Microsoft Entra ID zu registrieren:

Microsoft Entra fordert zuerst an, dass sich eine Person mit der Rolle „Administrator für hybride Identität“ mit ihren Anmeldeinformationen bei Microsoft Entra ID anmeldet. Während der Anmeldung ruft der Authentifizierungs-Agent ein Zugriffstoken ab, das er im Namen des Benutzers verwenden kann.

Anschließend generiert der Authentifizierungs-Agent ein Schlüsselpaar: einen öffentlichen Schlüssel und einen privaten Schlüssel.

- Das Schlüsselpaar wird über die standardmäßige RSA-Verschlüsselung mit 2.048 Bit generiert.

- Der private Schlüssel verbleibt auf dem lokalen Server, auf dem sich der Authentifizierungs-Agent befindet.

Der Authentifizierungs-Agent sendet per HTTPS eine Registrierungsanforderung an Microsoft Entra ID, welche die folgenden Komponenten enthält:

- Das vom Agent abgerufene Zugriffstoken.

- Den generierten öffentlichen Schlüssel

- Eine Zertifikatsignieranforderung (CSR oder Zertifikatanforderung). Diese Anforderung beantragt ein Zertifikat zur digitalen Identität mit Microsoft Entra ID als dessen Zertifizierungsstelle.

Microsoft Entra ID überprüft das Zugriffstoken in der Registrierungsanforderung und überprüft, ob die Anforderung von einer Person mit der Rolle „Administrator für hybride Identität“ stammt.

Microsoft Entra ID signiert dann ein Zertifikat zur digitalen Identität und sendet dieses Zertifikat zurück an den Authentifizierungs-Agent.

- Die Stammzertifizierungsstelle in Microsoft Entra ID wird verwendet, um das Zertifikat zu signieren.

Hinweis

Diese Zertifizierungsstelle ist nicht im Store mit den vertrauenswürdigen Stammzertifizierungsstellen von Windows enthalten.

- Die Zertifizierungsstelle wird nur von der Passthrough-Authentifizierung verwendet. Die Zertifizierungsstelle wird nur verwendet, um CSRs während der Registrierung eines Authentifizierungs-Agents zu signieren.

- Kein anderer Microsoft Entra-Dienst verwendet diese Zertifizierungsstelle.

- Der Antragsteller des Zertifikats (auch als Distinguished Name bzw. DN bezeichnet) ist auf Ihre Mandanten-ID festgelegt. Dieser DN ist eine GUID, mit der Ihr Mandant eindeutig identifiziert wird. Dieser DN beschränkt die Verwendung des Zertifikats auf Ihren Mandanten.

Microsoft Entra ID speichert den öffentlichen Schlüssel des Authentifizierungs-Agents in einer Datenbank in Azure SQL-Datenbank. Nur Microsoft Entra-ID kann auf die Datenbank zugreifen.

Das ausgestellte Zertifikat wird auf dem lokalen Server im Windows-Zertifikatspeicher gespeichert (CERT_SYSTEM_STORE_LOCAL_MACHINE). Das Zertifikat wird sowohl vom Authentifizierungs-Agent als auch von den Updater-Anwendungen verwendet.

Initialisierung des Authentifizierungs-Agents

Wenn der Authentifizierungs-Agent gestartet wird – entweder erstmalig nach der Registrierung oder nach einem Serverneustart – muss es ihm ermöglicht werden, mit dem Microsoft Entra-Dienst sicher zu kommunizieren, damit er Anforderungen zur Kennwortüberprüfung akzeptieren kann.

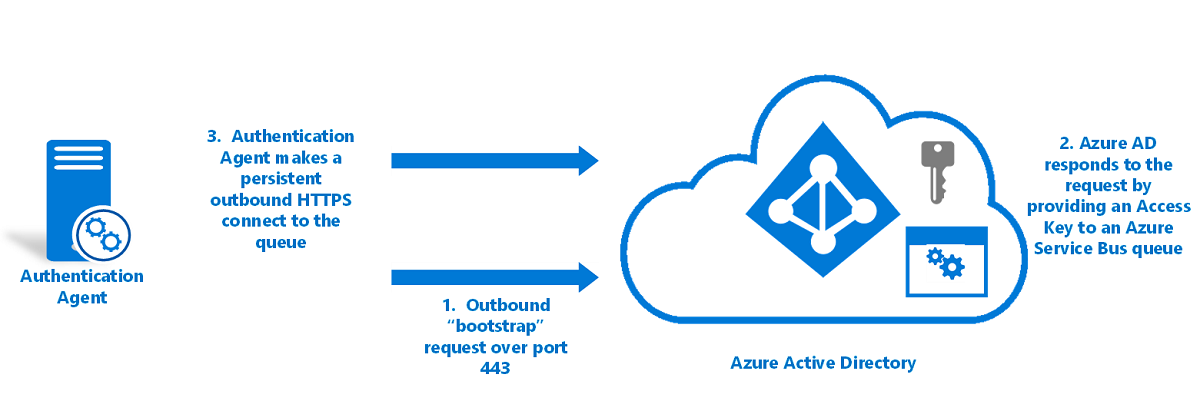

Ein Authentifizierungs-Agent wird wie folgt initialisiert:

- Der Authentifizierungs-Agent sendet eine ausgehende Bootstrap-Anforderung an Microsoft Entra ID. Diese Anforderung erfolgt über Port 443 und über einen gegenseitig authentifizierten HTTPS-Kanal. In der Anforderung wird das Zertifikat verwendet, das während der Registrierung des Authentifizierungs-Agents ausgegeben wurde.

- Microsoft Entra ID reagiert auf die Anforderung, indem ein Zugriffsschlüssel für eine Service Bus-Warteschlange bereitgestellt wird, der für Ihren Mandanten eindeutig und durch Ihre Mandanten-ID identifiziert ist.

- Der Authentifizierungs-Agent stellt eine dauerhafte ausgehende HTTPS-Verbindung (über Port 443) mit der Warteschlange her.

Der Authentifizierungs-Agent kann jetzt Anforderungen zur Kennwortüberprüfung abrufen und verarbeiten.

Wenn Sie unter Ihrem Mandanten mehrere Authentifizierungs-Agents registriert haben, wird anhand des Initialisierungsverfahrens sichergestellt, dass für jeden Agent eine Verbindung mit derselben Service Bus-Warteschlange hergestellt wird.

Verarbeitung von Anmeldeanforderungen durch die Passthrough-Authentifizierung

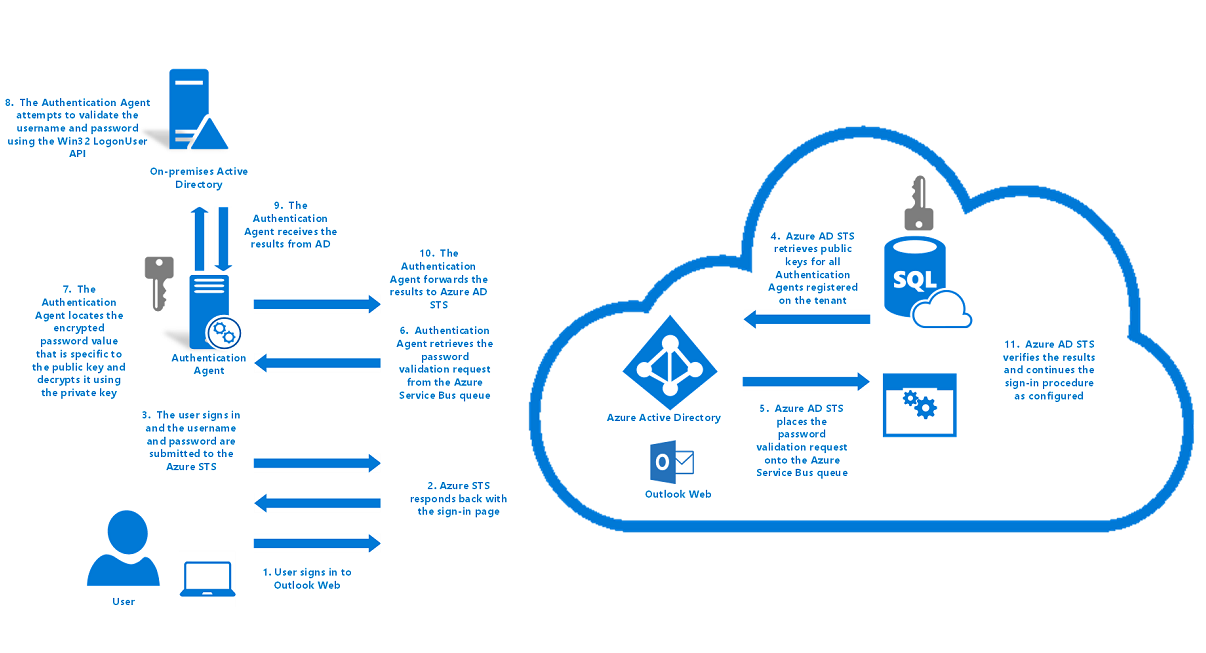

In der folgenden Abbildung ist dargestellt, wie Anforderungen zur Benutzeranmeldung bei der Passthrough-Authentifizierung verarbeitet werden:

Bei der Passthrough-Authentifizierung wird eine Anforderung zur Benutzeranmeldung wie folgt verarbeitet:

- Der Benutzer versucht, auf eine Anwendung zuzugreifen (z.B. Outlook Web-App).

- Wenn der Benutzer nicht bereits angemeldet ist, leitet die Anwendung den Browser auf die Anmeldeseite von Microsoft Entra um.

- Der Microsoft Entra-Sicherheitstokendienst (STS) reagiert mit der Seite Benutzeranmeldung.

- Der Benutzer gibt auf der Benutzeranmeldeseite seinen Benutzernamen ein und wählt anschließend die Schaltfläche Weiter aus.

- Der Benutzer gibt auf der Benutzeranmeldeseite sein Kennwort ein und wählt anschließend die Schaltfläche Anmelden aus.

- Der Benutzername und das Kennwort werden in einer HTTPS POST-Anforderung an den Microsoft Entra-STS gesendet.

- Der Microsoft Entra-STS ruft öffentliche Schlüssel für alle Authentifizierungs-Agents, die unter Ihrem Mandanten registriert sind, aus Azure SQL-Datenbank ab und verwendet diese Schlüssel zum Verschlüsseln des Kennworts. Der Dienst erstellt einen verschlüsselten Kennwortwert für alle Authentifizierungs-Agents, die unter Ihrem Mandanten registriert sind.

- Der Microsoft Entra-STS reiht die Anforderung zur Kennwortüberprüfung, die aus den Werten für den Benutzernamen und den verschlüsselten Kennwortwerten besteht, in die Service Bus-Warteschlange ein, die zu Ihrem Mandanten gehört.

- Da die initialisierten Authentifizierungs-Agents eine dauerhafte Verbindung mit der Service Bus-Warteschlange haben, ruft einer der verfügbaren Authentifizierungs-Agents die Anforderung zur Kennwortüberprüfung ab.

- Der Authentifizierungs-Agent verwendet einen Bezeichner, um den verschlüsselten Kennwortwert zu suchen, der für seinen öffentlichen Schlüssel spezifisch ist. Er entschlüsselt den öffentlichen Schlüssel mithilfe des privaten Schlüssels.

- Der Authentifizierungs-Agent versucht, den Benutzernamen und das Kennwort für Windows Server AD zu validieren, indem er die Win32 LogonUser-API verwendet, wobei der Parameter

dwLogonTypeaufLOGON32_LOGON_NETWORKfestgelegt ist.- Diese API ist dieselbe API, die von Active Directory-Verbunddienste (AD FS) verwendet wird, um Benutzer in einem Szenario mit Verbundanmeldung anzumelden.

- Diese API setzt auf den Standardauflösungsvorgang in Windows Server auf, um den Domänencontroller zu suchen.

- Der Authentifizierungs-Agent empfängt das Ergebnis von Windows Server AD, also z. B. Erfolg, Benutzername oder Kennwort fehlerhaft oder Kennwort abgelaufen.

Hinweis

Wenn beim Authentifizierungs-Agent während der Anmeldung ein Fehler auftritt, wird die gesamte Anforderung gelöscht. Anmeldeanforderungen werden nicht von einem lokalen Authentifizierungs-Agent an einen anderen lokalen Authentifizierungs-Agent übergeben. Diese Agents kommunizieren nur mit der Cloud und nicht miteinander.

- Der Authentifizierungs-Agent leitet das Ergebnis über einen ausgehenden, wechselseitig authentifizierten HTTPS-Kanal auf Port 443 an den Microsoft Entra STS zurück. Bei der gegenseitigen Authentifizierung wird das Zertifikat verwendet, das während der Registrierung für den Authentifizierungs-Agent ausgestellt wurde.

- Der Microsoft Entra-STS überprüft, ob das Ergebnis mit der jeweiligen Anmeldeanforderung auf Ihrem Mandanten korreliert.

- Der Microsoft Entra-STS fährt gemäß Konfiguration mit dem Anmeldeverfahren fort. Wenn die Kennwortüberprüfung erfolgreich war, kann der Benutzer beispielsweise zur MFA-Aufforderung aufgefordert oder zurück an die Anwendung geleitet werden.

Betriebssicherheit von Authentifizierungs-Agents

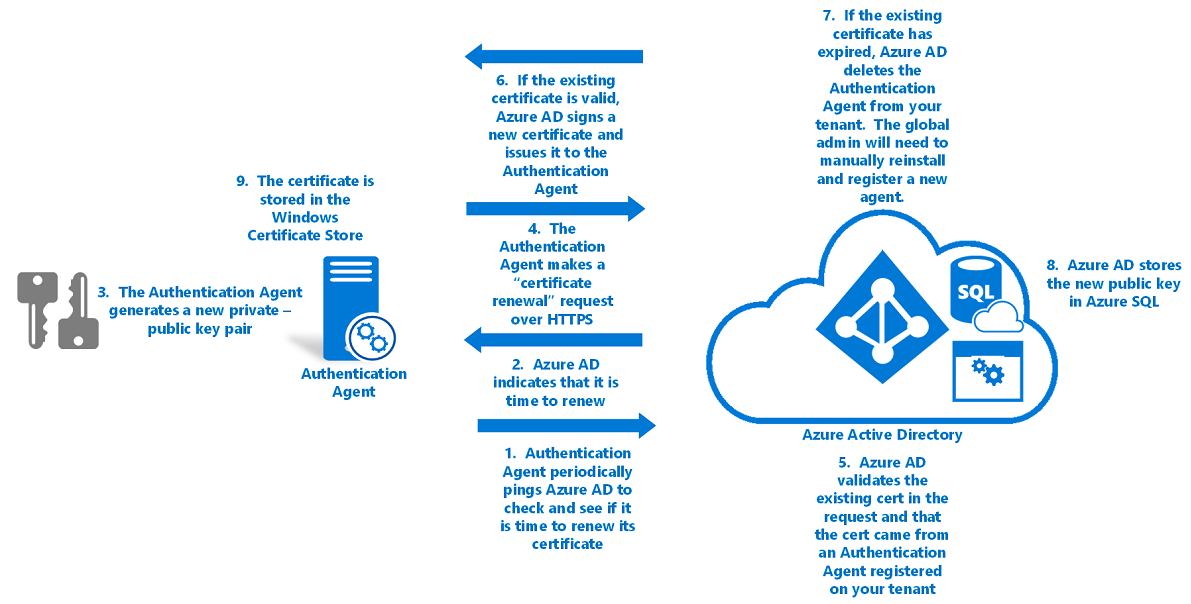

Um sicherzustellen, dass die Passthrough-Authentifizierung im Betrieb sicher bleibt, erneuert Microsoft Entra ID die Zertifikate der Authentifizierungs-Agents in regelmäßigen Abständen. Microsoft Entra ID löst die Verlängerungen aus. Die Erneuerungen werden nicht von den Authentifizierungs-Agents selbst gesteuert.

So erneuern Sie die Vertrauensstellung eines Authentifizierungs-Agents mit Microsoft Entra ID:

- Der Authentifizierungs-Agent pingt Microsoft Entra alle paar Stunden, um zu überprüfen, ob es an der Zeit ist, sein Zertifikat zu erneuern. Das Zertifikat wird 30 Tage vor Ablauf erneuert. Diese Überprüfung wird über einen HTTPS-Kanal mit gegenseitiger Authentifizierung und mit dem Zertifikat ausgeführt, das während der Registrierung ausgestellt wurde.

- Wenn der Dienst angibt, dass es Zeit für eine Erneuerung ist, generiert der Authentifizierungs-Agent ein neues Schlüsselpaar: einen öffentlichen Schlüssel und einen privaten Schlüssel.

- Diese Schlüssel werden über die standardmäßige RSA-Verschlüsselung mit 2.048 Bit generiert.

- Der private Schlüssel verlässt den lokalen Server niemals.

- Der Authentifizierungs-Agent sendet dann einen Antrag auf Zertifikatsverlängerung über HTTPS an Microsoft Entra ID. Die folgenden Komponenten sind in der Anforderung enthalten:

- Das vorhandene Zertifikat, das aus dem Speicherort CERT_SYSTEM_STORE_LOCAL_MACHINE im Windows-Zertifikatspeicher abgerufen wurde.

- Den in Schritt 2 generierten öffentlichen Schlüssel.

- Eine Zertifikatsignieranforderung. Diese Anforderung beantragt ein neues Zertifikat zur digitalen Identität mit Microsoft Entra ID als dessen Zertifizierungsstelle.

- Microsoft Entra ID überprüft das vorhandene Zertifikat im Antrag auf Zertifikatsverlängerung. Anschließend wird überprüft, ob die Anforderung von einem Authentifizierungs-Agent stammt, der unter Ihrem Mandanten registriert ist.

- Wenn das vorhandene Zertifikat noch gültig ist, signiert Microsoft Entra ID ein neues Zertifikat zur digitalen Identität und sendet das neue Zertifikat zurück an den Authentifizierungs-Agent.

- Falls das vorhandene Zertifikat abgelaufen ist, löscht Microsoft Entra ID den Authentifizierungs-Agent aus der Liste mit den registrierten Authentifizierungs-Agents Ihres Mandanten. Anschließend muss ein Hybrididentitäts-Admin einen neuen Authentifizierungsagenten manuell installieren und registrieren.

- Verwenden Sie die Stamm-CA der Microsoft Entra ID, um das Zertifikat zu signieren.

- Legen Sie den DN des Zertifikats auf Ihre Mandanten-ID fest. Diese ist eine GUID, mit der Ihr Mandant eindeutig identifiziert wird. Der DN bewirkt, dass das Zertifikat nur für Ihren Mandanten gilt.

- Microsoft Entra ID speichert den neuen öffentlichen Schlüssel des Authentifizierungs-Agents in einer Datenbank in Azure SQL-Datenbank, zu der nur Microsoft Entra ID Zugriff hat. Außerdem wird der alte öffentliche Schlüssel ungültig, der dem Authentifizierungsagenten zugeordnet ist.

- Anschließend wird das neue Zertifikat (in Schritt 5 ausgestellt) auf dem Server im Windows-Zertifikatspeicher gespeichert (Speicherort: CERT_SYSTEM_STORE_CURRENT_USER).

Weil das Verfahren zur Erneuerung der Vertrauensstellung nicht interaktiv durchgeführt wird (ohne Beteiligung einer Person mit der Rolle „Globaler Administrator“ oder „Hybrididentitäts-Administrator“), hat der Authentifizierungs-Agent keinen Zugriff mehr, um das vorhandene Zertifikat im Speicherort CERT_SYSTEM_STORE_LOCAL_MACHINE zu aktualisieren.

Hinweis

Bei dieser Vorgehensweise wird das Zertifikat nicht aus dem Speicherort CERT_SYSTEM_STORE_LOCAL_MACHINE entfernt. 9. Ab diesem Zeitpunkt wird das neue Zertifikat zur Authentifizierung verwendet. Bei jeder nachfolgenden Erneuerung des Zertifikats wird das Zertifikat im Speicherort CERT_SYSTEM_STORE_LOCAL_MACHINE ersetzt.

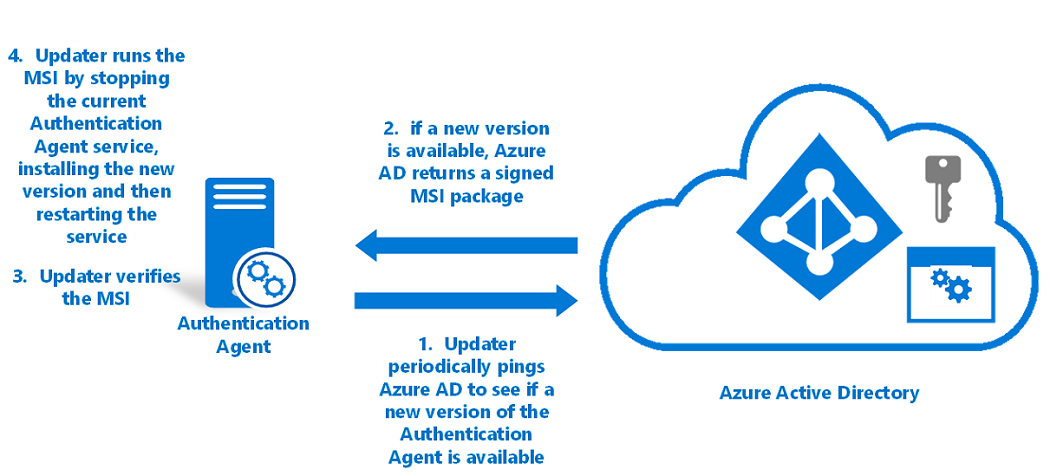

Automatische Aktualisierung des Authentifizierungs-Agents

Mit der Updater-Anwendung wird der Authentifizierungs-Agent automatisch aktualisiert, wenn eine neue Version (mit Fehlerbehebungen oder Leistungsverbesserungen) veröffentlicht wird. Die Updater-Anwendung verarbeitet aber keine Anforderungen zur Kennwortüberprüfung für Ihren Mandanten.

Microsoft Entra ID hostet die neue Version der Software als signiertes Windows Installer-Paket (MSI). Das MSI-Paket wird signiert, indem Microsoft Authenticode mit SHA-256 als Digestalgorithmus verwendet wird.

So wird ein Authentifizierungs-Agent automatisch aktualisiert

- Die Updater-Anwendung pingt Microsoft Entra einmal pro Stunde, um zu überprüfen, ob eine neue Version des Authentifizierungs-Agents verfügbar ist. Diese Überprüfung wird über einen HTTPS-Kanal mit gegenseitiger Authentifizierung und mithilfe des Zertifikats ausgeführt, das während der Registrierung ausgestellt wurde. Der Authentifizierungs-Agent und der Updater nutzen das auf dem Server gespeicherte Zertifikat gemeinsam.

- Wenn eine neue Version verfügbar ist, gibt Microsoft Entra ID das signierte MSI zurück an den Updater.

- Der Updater überprüft, ob die MSI-Datei von Microsoft signiert ist.

- Der Updater führt das MSI-Paket aus. In diesem Prozess führt die Updater-Anwendung folgende Schritte aus:

Hinweis

Der Updater wird mit den Berechtigungen von Lokales System ausgeführt.

- Der Authentifizierungs-Agent-Dienst wird beendet.

- Die neue Version des Authentifizierungs-Agents wird auf dem Server installiert.

- Der Authentifizierungs-Agent-Dienst wird neu gestartet.

Hinweis

Wenn Sie unter Ihrem Mandanten mehrere Authentifizierungs-Agents registriert haben, erneuert Microsoft Entra ID die dazugehörigen Zertifikate nicht gleichzeitig und führt auch keine Aktualisierung dafür durch. Stattdessen erneuert Microsoft Entra ID die Zertifikate nacheinander, um die Hochverfügbarkeit von Anmeldeanforderungen sicherzustellen.

Nächste Schritte

- Aktuelle Einschränkungen: Erfahren Sie, welche Szenarien unterstützt werden.

- Schnellstart: Einrichten der Microsoft Entra-Passthrough-Authentifizierung.

- Migrieren von AD FS zur Passthrough-Authentifizierung: Dieser detaillierte Leitfaden unterstützt Sie bei der Migration von AD FS (oder anderen Verbundtechnologien) zur Passthrough-Authentifizierung.

- Smart Lockout: Konfigurieren Sie die Smart Lockout-Funktion für Ihren Mandanten, um Benutzerkonten zu schützen.

- Funktionsweise: Lernen Sie die grundlegende Funktionsweise der Passthrough-Authentifizierung von Microsoft Entra kennen.

- Häufig gestellte Fragen: Hier erhalten Sie Antworten auf allgemeine Fragen.

- Problembehandlung: Erfahren Sie, wie Sie häufige Probleme mit der Passthrough-Authentifizierung lösen können.

- Microsoft Entra nahtloses einmaliges Anmelden: Erfahren Sie mehr über die ergänzende Funktion „Nahtloses einmaliges Anmelden“ von Microsoft Entra.