Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Microsoft Entra Connect ermöglicht Es Ihren Benutzern, sich mit denselben Kennwörtern bei Cloud- und lokalen Ressourcen anzumelden. In diesem Artikel werden die wichtigsten Konzepte für jedes Identitätsmodell beschrieben, mit denen Sie die Identität auswählen können, die Sie für die Anmeldung bei microsoft Entra ID verwenden möchten.

Wenn Sie bereits mit dem Microsoft Entra-Identitätsmodell vertraut sind und mehr über eine bestimmte Methode erfahren möchten, lesen Sie den entsprechenden Link:

- Kennworthashsynchronisierung mit einmaliger Anmeldung (Single Sign-On, SSO)

- Passthrough-Authentifizierung mit nahtlosem einmaligem Anmelden (Single Sign-On, SSO)

- Einheitliches SSO (mit Active Directory-Verbunddienste (AD FS))

- Verbund mit PingFederate

Hinweis

Beachten Sie unbedingt, dass Sie durch die Konfiguration des Verbunds für Microsoft Entra ID eine Vertrauensstellung zwischen Ihrem Microsoft Entra-Mandanten und Ihren Verbunddomänen einrichten. Mit dieser vertrauenswürdigen Verbunddomäne haben Benutzer Zugriff auf Microsoft Entra-Cloudressourcen innerhalb des Mandanten.

Auswählen der Benutzeranmeldungsmethode für Ihre Organisation

Die erste Entscheidung der Implementierung von Microsoft Entra Connect besteht darin, welche Authentifizierungsmethode Ihre Benutzer für die Anmeldung verwenden. Es ist wichtig, sicherzustellen, dass Sie die richtige Methode auswählen, die den Sicherheits- und erweiterten Anforderungen Ihrer Organisation entspricht. Die Authentifizierung ist wichtig, da sie die Identitäten des Benutzers für den Zugriff auf Apps und Daten in der Cloud überprüft. Um die richtige Authentifizierungsmethode auszuwählen, müssen Sie die Zeit, vorhandene Infrastruktur, Komplexität und Kosten der Implementierung Ihrer Wahl berücksichtigen. Diese Faktoren unterscheiden sich für jede Organisation und können sich im Laufe der Zeit ändern.

Die Microsoft Entra-ID unterstützt die folgenden Authentifizierungsmethoden:

- Cloudauthentifizierung – Wenn Sie diese Authentifizierungsmethode auswählen, verarbeitet Microsoft Entra ID den Authentifizierungsprozess für die Anmeldung des Benutzers. Mit der Cloudauthentifizierung können Sie aus zwei Optionen wählen:

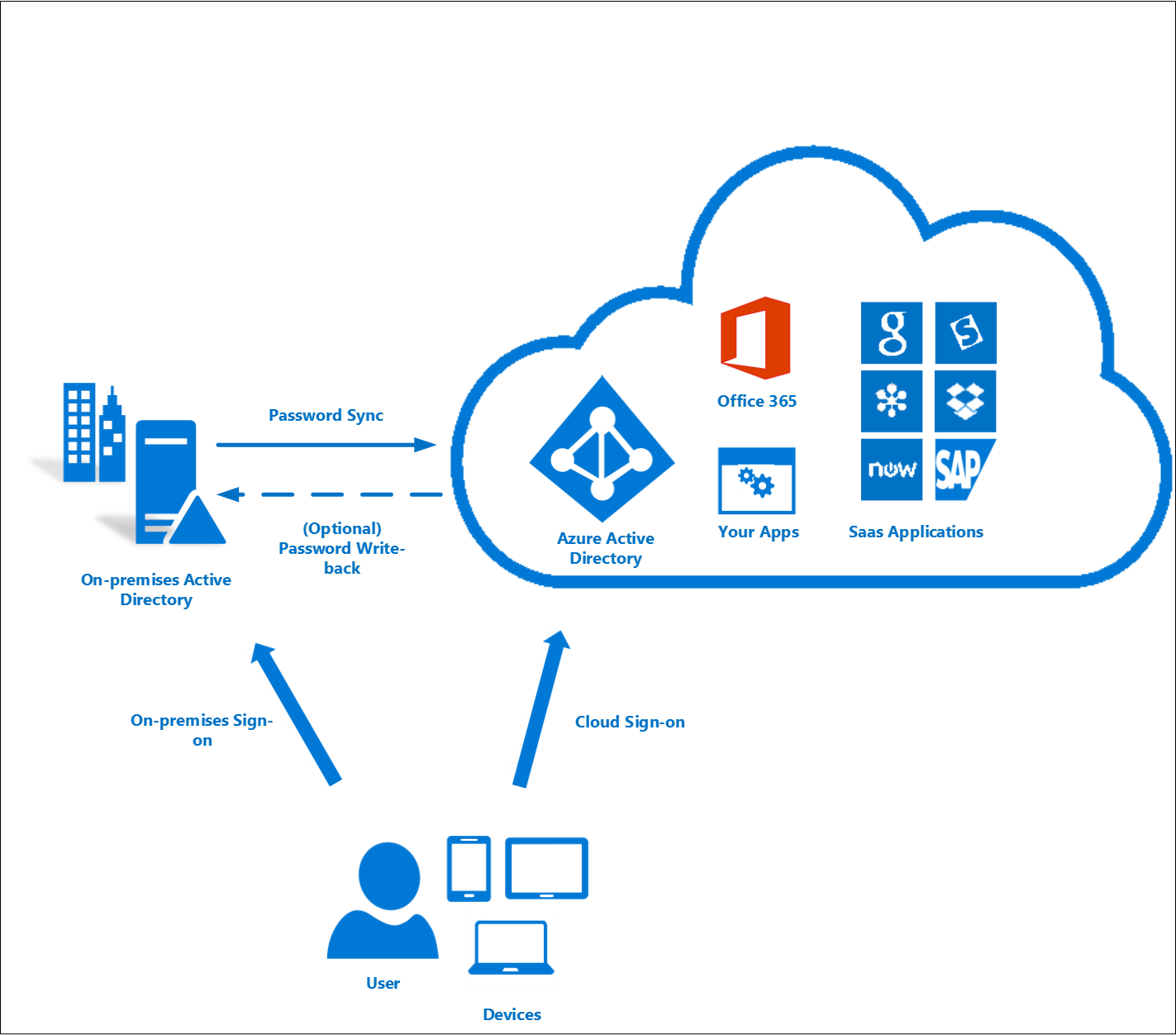

- Password-Hash-Synchronisierung (PHS) – Mit der Password-Hash-Synchronisierung können Benutzer denselben Benutzernamen und dasselbe Kennwort verwenden, die sie bereits lokal nutzen, ohne neben Microsoft Entra Connect zusätzliche Infrastruktur bereitstellen zu müssen.

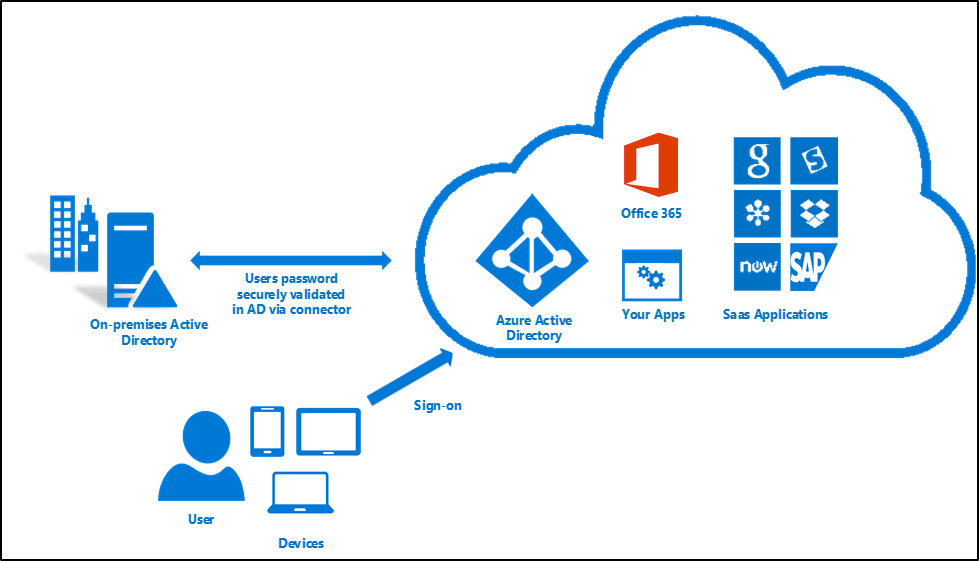

- Passthrough-Authentifizierung (PTA) – Diese Option ist vergleichbar mit der Kennworthashsynchronisierung, bietet aber eine einfache Kennwortvalidierung, die lokale Software-Agents für Organisationen mit strengen Sicherheits- und Compliancerichtlinien verwendet.

- Verbundauthentifizierung – Wenn Sie diese Authentifizierungsmethode auswählen, übergibt Microsoft Entra ID den Authentifizierungsprozess an ein separates vertrauenswürdiges Authentifizierungssystem, z. B. AD FS oder ein Verbundsystem eines Drittanbieters, um die Anmeldung des Benutzers zu überprüfen.

Für die meisten Organisationen, die lediglich die Benutzeranmeldung für Microsoft 365, SaaS-Anwendungen und andere Microsoft Entra ID-basierte Ressourcen aktivieren möchten, empfiehlt sich die Standardoption „Kennwort-Hashsynchronisierung“.

Ausführliche Informationen zum Auswählen einer Authentifizierungsmethode finden Sie unter Auswählen der richtigen Authentifizierungsmethode für Ihre Microsoft Entra-Hybrididentitätslösung

Kennwort-Hash-Synchronisierung

Mit der Kennwort-Hashsynchronisierung werden Benutzerkennwort-Hashes aus dem lokalen Active Directory mit Microsoft Entra ID synchronisiert. Wenn Kennwörter lokal geändert oder zurückgesetzt werden, werden die neuen Kennworthashes sofort mit der Microsoft Entra-ID synchronisiert, sodass Ihre Benutzer immer dasselbe Kennwort für Cloudressourcen und lokale Ressourcen verwenden können. Die Kennwörter werden niemals an Microsoft Entra ID gesendet oder in Microsoft Entra ID im Klartext gespeichert. Sie können die Kennwort-Hashsynchronisierung mit der Kennwortrückschreibung kombinieren, um die Self-Service-Kennwortzurücksetzung in Microsoft Entra ID zu ermöglichen.

Darüber hinaus können Sie nahtlose SSO für Benutzer auf Computern in Domänenmitgliedschaft aktivieren, die sich im Unternehmensnetzwerk befinden. Bei einmaligem Anmelden müssen aktivierte Benutzer nur einen Benutzernamen eingeben, damit sie sicher auf Cloudressourcen zugreifen können.

Weitere Informationen finden Sie im Artikel Kennworthashsynchronisierung.

Passthrough-Authentifizierung

Bei der Pass-Through-Authentifizierung wird das Kennwort des Benutzers anhand des lokalen Active Directory-Controllers überprüft. Das Kennwort muss in keiner Form in der Microsoft Entra-ID vorhanden sein. Auf diese Weise können lokale Richtlinien, z. B. Anmeldestundeneinschränkungen, während der Authentifizierung für Clouddienste ausgewertet werden.

Die Pass-Through-Authentifizierung verwendet einen einfachen Agent auf einem computerinternen Windows Server-Domänenverbund in der lokalen Umgebung. Dieser Agent lauscht auf Kennwortüberprüfungsanforderungen. Es ist nicht erforderlich, dass eingehende Ports für das Internet geöffnet sind.

Darüber hinaus können Sie auch einmaliges Anmelden für Benutzer auf Computern mit Domänenmitgliedschaft aktivieren, die sich im Unternehmensnetzwerk befinden. Bei einmaligem Anmelden müssen aktivierte Benutzer nur einen Benutzernamen eingeben, damit sie sicher auf Cloudressourcen zugreifen können.

Weitere Informationen finden Sie unter:

Verbund, der eine neue oder bestehende Farm mit AD FS in Windows Server verwendet

Mit der Verbundanmeldung können sich Ihre Benutzer mit ihren lokalen Kennwörtern bei Microsoft Entra ID-basierten Diensten anmelden. Während sie sich im Unternehmensnetzwerk befinden, müssen sie nicht einmal ihre Kennwörter eingeben. Mithilfe der Verbundoption mit AD FS können Sie eine neue oder vorhandene Farm mit AD FS in Windows Server 2022 bereitstellen. Wenn Sie eine vorhandene Farm angeben, konfiguriert Microsoft Entra Connect die Vertrauensstellung zwischen Ihrer Farm und der Microsoft Entra-ID, damit sich Ihre Benutzer anmelden können.

Bereitstellen des Verbunds mit AD FS unter Windows Server 2022

Wenn Sie eine neue Farm bereitstellen, ist Folgendes erforderlich:

Ein Windows Server 2022-Server für den Verbundserver.

Ein Windows Server 2022-Server für den Webanwendungsproxy.

Eine PFX-Datei mit einem TLS/SSL-Zertifikat für den gewünschten Verbunddienstnamen. Beispiel: fs.contoso.com.

Wenn Sie eine neue Farm bereitstellen oder eine vorhandene Farm verwenden, ist Folgendes erforderlich:

- Lokale Administratoranmeldeinformationen auf Ihren Verbundservern.

- Lokale Administratoranmeldeinformationen auf allen Arbeitsgruppenservern (nicht in die Domäne eingebunden), auf denen Sie die Webanwendungs-Proxyrolle bereitstellen möchten.

- Der Computer, auf dem Sie den Assistenten ausführen, muss eine Verbindung mit allen weiteren Computern herstellen können, auf denen Sie AD FS oder den Webanwendungsproxy über die Windows-Remoteverwaltung installieren möchten.

Weitere Informationen finden Sie unter Konfigurieren von SSO mit AD FS.

Verbund mit PingFederate

Mit der Verbundanmeldung können sich Ihre Benutzer mit ihren lokalen Kennwörtern bei Microsoft Entra ID-basierten Diensten anmelden. Während sie sich im Unternehmensnetzwerk befinden, müssen sie nicht einmal ihre Kennwörter eingeben.

Weitere Informationen zum Konfigurieren von PingFederate für die Verwendung mit Microsoft Entra-ID finden Sie unter Ping Identity Support.

Informationen zum Einrichten von Microsoft Entra Connect mit PingFederate finden Sie in der benutzerdefinierten Installation von Microsoft Entra Connect.

Melden Sie sich mit einer früheren Version von AD FS oder einer Drittanbieterlösung an.

Wenn Sie die Cloudanmeldung bereits mit einer früheren Version von AD FS (z. B. AD FS 2.0) oder einem Drittanbieterverbundanbieter konfiguriert haben, können Sie die Benutzeranmeldungskonfiguration über Microsoft Entra Connect überspringen. Auf diese Weise können Sie die neueste Synchronisierung und andere Funktionen von Microsoft Entra Connect erhalten, während Sie ihre vorhandene Lösung für die Anmeldung verwenden.

Weitere Informationen finden Sie in der Microsoft Entra-Verbundkompatibilitätsliste.

Benutzeranmeldung und UserPrincipalName

Grundlegendes zu UserPrincipalName

In Active Directory ist das standardmäßige UPN-Suffix (UserPrincipalName) der DNS-Name der Domäne, in der das Benutzerkonto erstellt wurde. In den meisten Fällen ist dies der Domänenname, der als Unternehmensdomäne im Internet registriert ist. Sie können jedoch weitere UPN-Suffixe hinzufügen, indem Sie Active Directory-Domänen und -Vertrauensstellungen verwenden.

Der UPN des Benutzers weist das Format username@domain auf. Zum Beispiel kann ein Benutzer namens John in einer Active Directory-Domäne mit dem Namen "contoso.com" die UPN "john@contoso.com" haben. Der UPN des Benutzers basiert auf RFC 822. Obwohl der UPN und die E-Mail-Adresse das gleiche Format verwenden, entspricht der Wert des UPN für einen Benutzer möglicherweise nicht der E-Mail-Adresse dieses Benutzers.

UserPrincipalName in Microsoft Entra ID

Der Microsoft Entra Connect-Assistent verwendet entweder das userPrincipalName-Attribut, oder Sie können das Attribut (bei der benutzerdefinierten Installation) angeben, das lokal als Benutzerprinzipalname in Microsoft Entra ID verwendet werden soll. Dies ist der Wert, der für die Anmeldung bei der Microsoft Entra-ID verwendet wird. Wenn der Wert des Attributs "userPrincipalName" nicht einer überprüften Domäne in der Microsoft Entra-ID entspricht, ersetzt die Microsoft Entra-ID sie durch einen Standardmäßigen .onmicrosoft.com-Wert.

Jedes Verzeichnis in Microsoft Entra ID enthält einen integrierten Domänennamen mit dem Format contoso.onmicrosoft.com, mit dem Sie mit microsoft Entra oder anderen Microsoft-Onlinediensten beginnen können. Sie können die Anmeldeerfahrung mithilfe von benutzerdefinierten Domänen verbessern und vereinfachen. Informationen zu benutzerdefinierten Domänennamen in der Microsoft Entra-ID und zum Überprüfen einer Domäne finden Sie unter Hinzufügen Ihres benutzerdefinierten Domänennamens zu Microsoft Entra-ID.

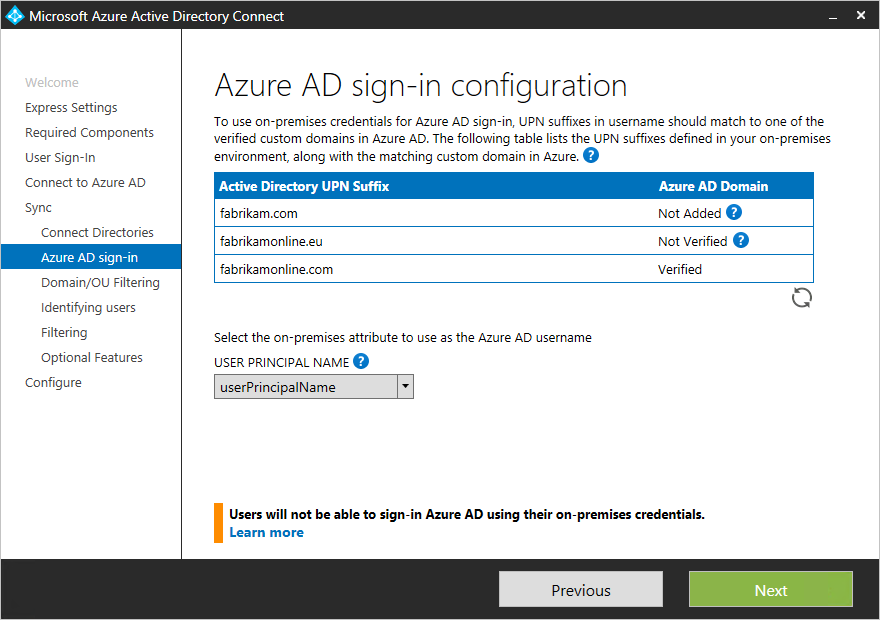

Microsoft Entra Anmeldekonfiguration

Microsoft Entra-Anmeldekonfiguration mit Microsoft Entra Connect

Die Microsoft Entra-Anmeldeumgebung hängt davon ab, ob die Microsoft Entra-ID mit dem Suffix "UserPrincipalName" eines Benutzers übereinstimmen kann, der mit einer der benutzerdefinierten Domänen synchronisiert wird, die im Microsoft Entra-Verzeichnis überprüft werden. Microsoft Entra Connect bietet Hilfe beim Konfigurieren von Microsoft Entra-Anmeldeeinstellungen, sodass die Benutzeranmeldung in der Cloud mit der lokalen Umgebung vergleichbar ist.

Microsoft Entra Connect listet die UPN-Suffixe auf, die für die Domänen definiert sind, und versucht, sie mit einer benutzerdefinierten Domäne in Der Microsoft Entra-ID abzugleichen. Dann hilft es Ihnen bei der geeigneten Aktion, die ausgeführt werden muss. Die Microsoft Entra-Anmeldeseite listet die UPN-Suffixe auf, die für lokales Active Directory definiert sind, und zeigt den entsprechenden Status für jedes Suffix an. Die Statuswerte können eine der folgenden Sein:

| Staat | BESCHREIBUNG | Aktion erforderlich |

|---|---|---|

| Verifiziert | Microsoft Entra Connect hat eine übereinstimmende überprüfte Domäne in der Microsoft Entra-ID gefunden. Alle Benutzer für diese Domäne können sich mit ihren lokalen Anmeldeinformationen anmelden. | Es ist keine Aktion erforderlich. |

| Nicht überprüft | Microsoft Entra Connect hat eine übereinstimmende benutzerdefinierte Domäne in der Microsoft Entra-ID gefunden, aber diese ist nicht überprüft. Das UPN-Suffix der Benutzer dieser Domäne wird nach der Synchronisierung in das Standardsuffix ".onmicrosoft.com" geändert, wenn die Domäne nicht überprüft wird. | Überprüfen Sie die benutzerdefinierte Domäne in der Microsoft Entra-ID. |

| Nicht hinzugefügt | Microsoft Entra Connect hat keine benutzerdefinierte Domäne gefunden, die dem UPN-Suffix entspricht. Das UPN-Suffix der Benutzer dieser Domäne wird in das Standardsuffix ".onmicrosoft.com" geändert, wenn die Domäne nicht in der Entra-ID hinzugefügt und überprüft wird. | Hinzufügen und Überprüfen einer benutzerdefinierten Domäne, die dem UPN-Suffix entspricht. |

Auf der Microsoft Entra-Anmeldeseite sind die UPN-Suffixe aufgeführt, die für lokales Active Directory und die entsprechende benutzerdefinierte Domäne in Microsoft Entra ID mit dem aktuellen Überprüfungsstatus definiert sind. In einer benutzerdefinierten Installation können Sie jetzt das Attribut für den UserPrincipalName auf der Microsoft Entra-Anmeldeseite auswählen.

Sie können auf die Schaltfläche "Aktualisieren" klicken, um den neuesten Status der benutzerdefinierten Domänen aus der Microsoft Entra-ID erneut abzurufen.

Auswählen des Attributs für den UserPrincipalName in Microsoft Entra ID

Das Attribut "userPrincipalName" ist das Attribut, das Benutzer verwenden, wenn sie sich bei Microsoft Entra ID und Microsoft 365 anmelden. Sie sollten die Domänen (auch als UPN-Suffixe bezeichnet) überprüfen, die in der Microsoft Entra-ID verwendet werden, bevor die Benutzer synchronisiert werden.

Es wird dringend empfohlen, das Standardattribute userPrincipalName beizubehalten. Wenn dieses Attribut nicht routingfähig ist und nicht überprüft werden kann, können Sie ein anderes Attribut (z. B. E-Mail) als Attribut auswählen, das die Anmelde-ID enthält. Dies wird als alternative ID bezeichnet. Der Wert des alternativen ID-Attributs muss dem RFC 822-Standard entsprechen. Sie können eine alternative ID sowohl mit kennwortbasiertem SSO als auch mit Verbund-SSO als Anmeldelösung verwenden.

Hinweis

Die Verwendung einer alternativen ID ist nicht mit allen Microsoft 365-Workloads kompatibel. Weitere Informationen finden Sie unter Konfigurieren der alternativen Anmelde-ID.

Verschiedene benutzerdefinierte Domänenzustände und deren Auswirkungen auf die Anmeldeerfahrung der Entra-ID

Es ist sehr wichtig, die Beziehung zwischen den benutzerdefinierten Domänenzuständen in Ihrem Microsoft Entra-Verzeichnis und den UPN-Suffixen zu verstehen, die lokal definiert sind. Lassen Sie uns die verschiedenen möglichen Anmeldeerfahrungen für entra-ID durchgehen, wenn Sie die Synchronisierung mithilfe von Microsoft Entra Connect einrichten.

Für die folgenden Informationen gehen wir davon aus, dass wir uns mit dem UPN-Suffix contoso.com beschäftigen, das im lokalen Verzeichnis als Teil von UPN verwendet wird. Beispiel user@contoso.com:

Express-Einstellungen/Kennworthashsynchronisierung

| Staat | Auswirkung auf die Benutzer-Entra-ID-Anmeldeerfahrung |

|---|---|

| Nicht hinzugefügt | In diesem Fall wurde keine benutzerdefinierte Domäne für contoso.com im Microsoft Entra-Verzeichnis hinzugefügt. Benutzer, die über einen UPN lokal mit dem Suffix @contoso.com verfügen, können ihren lokalen UPN nicht verwenden, um sich bei Entra ID anzumelden. Stattdessen müssen sie einen neuen UPN verwenden, der von der Microsoft Entra-ID bereitgestellt wird, indem sie das Suffix für das Standardmäßige Microsoft Entra-Verzeichnis hinzufügen. Wenn Sie z. B. Benutzer mit dem Microsoft Entra-Verzeichnis contoso.onmicrosoft.com synchronisieren, erhält der lokale Benutzer user@contoso.com einen UPN von user@contoso.onmicrosoft.com. |

| Nicht überprüft | In diesem Fall haben wir eine benutzerdefinierte Domäne contoso.com, die im Microsoft Entra-Verzeichnis hinzugefügt wird. Es ist jedoch noch nicht überprüft. Wenn Sie mit der Synchronisierung von Benutzern fortfahren, ohne die Domäne zu überprüfen, wird den Benutzern wie im Szenario "Nicht hinzugefügt" ein neuer UPN von Microsoft Entra-ID zugewiesen. |

| Verifiziert | In diesem Fall haben wir eine benutzerdefinierte Domäne contoso.com, die bereits in der Microsoft Entra-ID für das UPN-Suffix hinzugefügt und überprüft wurde. Benutzer können beispielsweise user@contoso.comihren lokalen UserPrincipalName verwenden, um sich nach der Synchronisierung mit der Microsoft Entra-ID bei Entra anzumelden. |

AD FS-Verbund

Sie können keinen Partnerverbund mit der standarddomäne .onmicrosoft.com in Microsoft Entra ID oder einer nicht überprüften benutzerdefinierten Domäne in Microsoft Entra ID erstellen. Wenn Sie den Microsoft Entra Connect-Assistenten ausführen und eine nicht überprüfte Domäne für die Erstellung eines Partnerverbunds auswählen, fordert Microsoft Entra Connect Sie dazu auf, die notwendigen Einträge zu erstellen, wo Ihr DNS für die Domäne gehostet wird. Weitere Informationen finden Sie unter Überprüfen der für den Partnerverbund ausgewählten Microsoft Entra-Domäne.

Wenn Sie die Benutzeranmeldeoption Partnerverbund mit AD FS ausgewählt haben, müssen Sie über eine benutzerdefinierte Domäne verfügen, um mit der Erstellung eines Partnerverbunds in der Microsoft Entra-ID fortzufahren. Für unsere Diskussion bedeutet dies, dass wir eine benutzerdefinierte Domäne contoso.com im Microsoft Entra-Verzeichnis hinzugefügt haben sollten.

| Staat | Auswirkung auf das Benutzererlebnis bei der Entra ID-Anmeldung |

|---|---|

| Nicht hinzugefügt | In diesem Fall hat Microsoft Entra Connect keine übereinstimmende benutzerdefinierte Domäne für das UPN-Suffix contoso.com im Microsoft Entra-Verzeichnis gefunden. Sie müssen eine benutzerdefinierte Domäne contoso.com hinzufügen, wenn sich Benutzer mithilfe von AD FS mit ihrem lokalen UPN anmelden sollen (wie user@contoso.com). |

| Nicht überprüft | In diesem Fall fordert Microsoft Entra Connect Sie mit den entsprechenden Details dazu auf, wie Sie Ihre Domäne zu einem späteren Zeitpunkt überprüfen können. |

| Verifiziert | In diesem Fall können Sie mit der Konfiguration fortfahren, ohne weitere Maßnahmen auszuführen. |

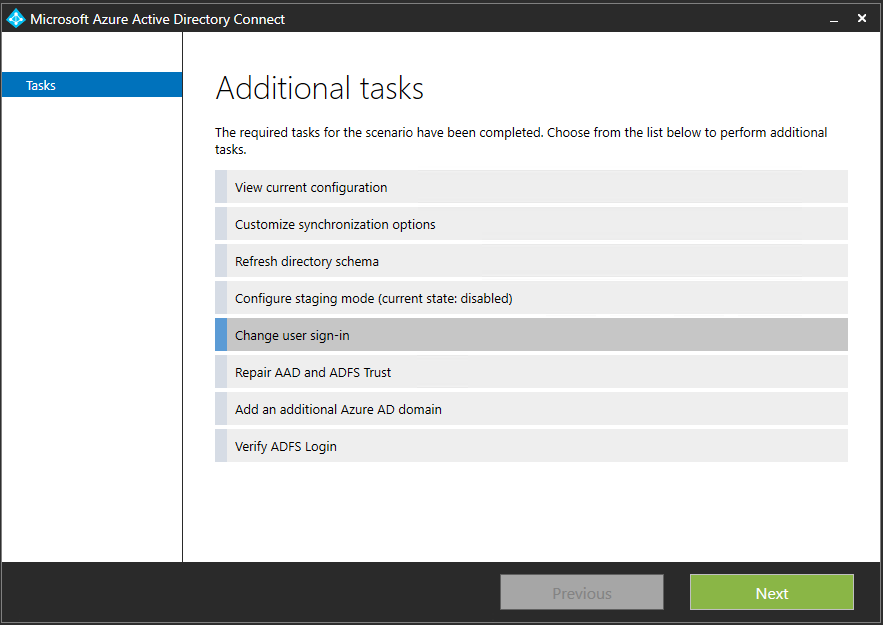

Ändern der Benutzeranmeldungsmethode

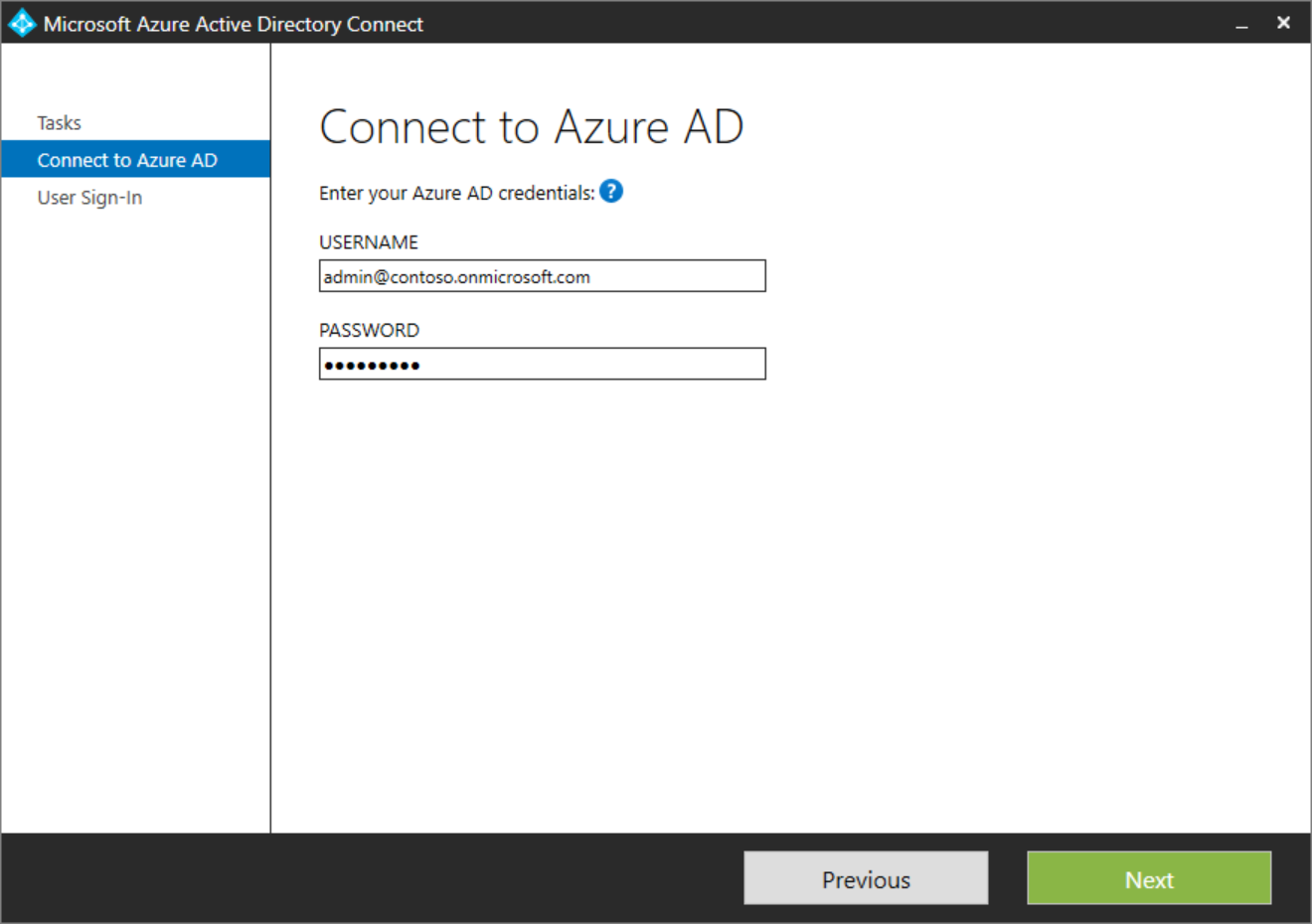

Nach der Erstkonfiguration von Microsoft Entra Connect durch den Assistenten können Sie mit den verfügbaren Aufgaben in Microsoft Entra Connect die Benutzeranmeldemethoden „Verbund“, „Kennwort-Hashsynchronisierung“ oder „Passthrough-Authentifizierung“ ändern. Führen Sie den Microsoft Entra Connect-Assistenten erneut aus, und Es wird eine Liste der Aufgaben angezeigt, die Sie ausführen können. Wählen Sie " Benutzeranmeldung ändern " aus der Aufgabenliste aus.

Auf der nächsten Seite werden Sie aufgefordert, die Anmeldeinformationen für die Microsoft Entra-ID anzugeben.

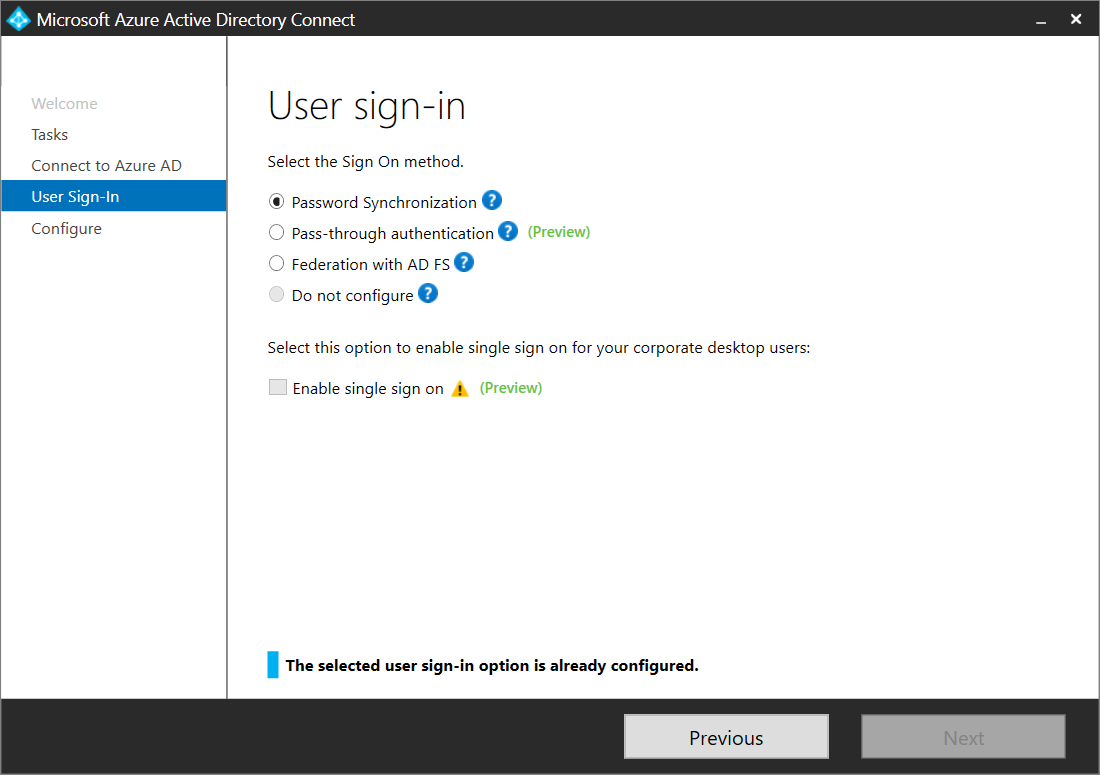

Wählen Sie auf der Anmeldeseite des Benutzers die gewünschte Benutzeranmeldung aus.

Hinweis

Wenn Sie nur vorübergehend zur Kennworthashsynchronisierung wechseln, wählen Sie das Kontrollkästchen Benutzerkonten nicht konvertieren aus. Wenn Sie die Option nicht überprüfen, wird jeder Benutzer in einen Verbund konvertiert, und es kann mehrere Stunden dauern.

Nächste Schritte

- Erfahren Sie mehr zum Integrieren lokaler Identitäten in Microsoft Entra ID.

- Erfahren Sie mehr über Die Designkonzepte von Microsoft Entra Connect.