Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Die Wahl der richtigen Authentifizierungsmethode ist die erste Hürde für Organisationen, die ihre Apps in die Cloud verschieben möchten. Nehmen Sie diese Entscheidung aus den folgenden Gründen nicht auf die leichte Schulter:

Es ist die erste Entscheidung für eine Organisation, die die Umstellung auf die Cloud vollziehen möchte.

Die Authentifizierungsmethode ist eine wichtige Komponente der Präsenz einer Organisation in der Cloud. Hierüber wird der Zugriff auf alle Clouddaten und -ressourcen gesteuert.

Sie ist die Grundlage aller anderen erweiterten Features für Sicherheit und Benutzererfahrung in Microsoft Entra ID.

Die Identität ist die neue Steuerungsebene der IT-Sicherheit, sodass die Authentifizierung der Zugriffsschutz einer Organisation für die neue Cloudwelt ist. Organisationen benötigen eine Steuerebene für die Identität, mit der ihre Sicherheit gestärkt und die Cloud-Apps vor Eindringlingen geschützt werden.

Hinweis

Das Ändern der Authentifizierungsmethode erfordert Planung, Tests und potenzielle Ausfallzeiten. Der gestaffelte Rollout ist eine gute Möglichkeit, die Migration von Benutzer*innen von der Verbund- zur Cloudauthentifizierung zu testen.

Nicht betreffende Organisationen

Organisationen, die über keine lokalen Verzeichnisse verfügen, stehen nicht im Mittelpunkt dieses Artikels. Normalerweise werden Identitäten von diesen Unternehmen nur in der Cloud erstellt, wofür keine Hybrididentitätslösung erforderlich ist. Ausschließlich in der Cloud existierende Identitäten sind nicht mit entsprechenden lokalen Identitäten verknüpft.

Authentifizierungsmethoden

Wenn die Microsoft Entra-Hybrididentitätslösung Ihre neue Steuerungsebene bildet, ist die Authentifizierung die Grundlage für den Cloudzugriff. Das Auswählen der richtigen Authentifizierungsmethode ist daher eine wichtige erste Entscheidung beim Einrichten einer Microsoft Entra-Hybrididentitätslösung. Die von Ihnen ausgewählte Authentifizierungsmethode wird mithilfe von Microsoft Entra Connect konfiguriert. Hierüber werden auch Benutzer*innen in der Cloud bereitgestellt.

Bei der Auswahl einer Authentifizierungsmethode müssen Sie die Zeit, die vorhandene Infrastruktur, die Komplexität und die Implementierungskosten für die gewählte Lösung berücksichtigen. Diese Faktoren sind für jede Organisation unterschiedlich und können sich im Laufe der Zeit ändern.

Microsoft Entra ID unterstützt für Hybrididentitätslösungen die folgenden Authentifizierungsmethoden.

Cloudauthentifizierung

Wenn Sie diese Authentifizierungsmethode auswählen, übernimmt Microsoft Entra ID den Anmeldeprozess der Benutzer*innen. In Verbindung mit einmaligem Anmelden (Single Sign-On, SSO) können sich Benutzer*innen bei Cloud-Apps anmelden, ohne ihre Anmeldeinformationen erneut eingeben zu müssen. Bei der Cloudauthentifizierung können Sie zwischen zwei Optionen wählen:

Kennwort-Hashsynchronisierung für Microsoft Entra Dies ist der einfachste Weg, die Authentifizierung für lokale Verzeichnisobjekte in Microsoft Entra ID zu aktivieren. Benutzer*innen können den gleichen Benutzernamen und das gleiche Kennwort wie in der lokalen Umgebung verwenden, ohne eine zusätzliche Infrastruktur bereitstellen zu müssen. Für einige Premium-Features von Microsoft Entra ID, z. B. Microsoft Entra ID Protection und Microsoft Entra Domain Services, ist unabhängig davon, welche Authentifizierungsmethode Sie auswählen, eine Kennwort-Hashsynchronisierung erforderlich.

Hinweis

Kennwörter werden nie als Klartext gespeichert oder mit einem umkehrbaren Algorithmus in Microsoft Entra ID verschlüsselt. Weitere Informationen zum eigentlichen Prozess der Kennwort-Hashsynchronisierung finden Sie unter Implementieren der Kennwort-Hashsynchronisierung mit der Microsoft Entra Connect-Synchronisierung.

Microsoft Entra-Passthrough-Authentifizierung. Damit wird eine einfache Kennwortprüfung für Microsoft Entra-Authentifizierungsdienste bereitgestellt, indem ein Software-Agent verwendet wird, der auf einem oder mehreren lokalen Servern ausgeführt wird. Die Server überprüfen die Benutzer direkt über Ihre lokale Active Directory-Instanz, um sicherzustellen, dass die Kennwortüberprüfung nicht in der Cloud erfolgt.

Unternehmen mit einer Sicherheitsanforderung zur sofortigen Durchsetzung von lokalen Benutzerkontozuständen, Kennwortrichtlinien und Anmeldezeiten würden ggf. diese Authentifizierungsmethode verwenden. Weitere Informationen zum eigentlichen Passthrough-Authentifizierungsprozess finden Sie unter Benutzeranmeldung mit der Passthrough-Authentifizierung von Microsoft Entra.

Verbundauthentifizierung

Wenn Sie diese Authentifizierungsmethode wählen, übergibt Microsoft Entra ID den Authentifizierungsprozess zum Überprüfen des Benutzerkennworts an ein separates vertrauenswürdiges Authentifizierungssystem, z. B. an eine lokale Instanz von Active Directory-Verbunddienste (AD FS).

Das Authentifizierungssystem kann erweiterte Authentifizierungsanforderungen bereitstellen, wie etwa die Multi-Faktor-Authentifizierung eines Drittanbieters.

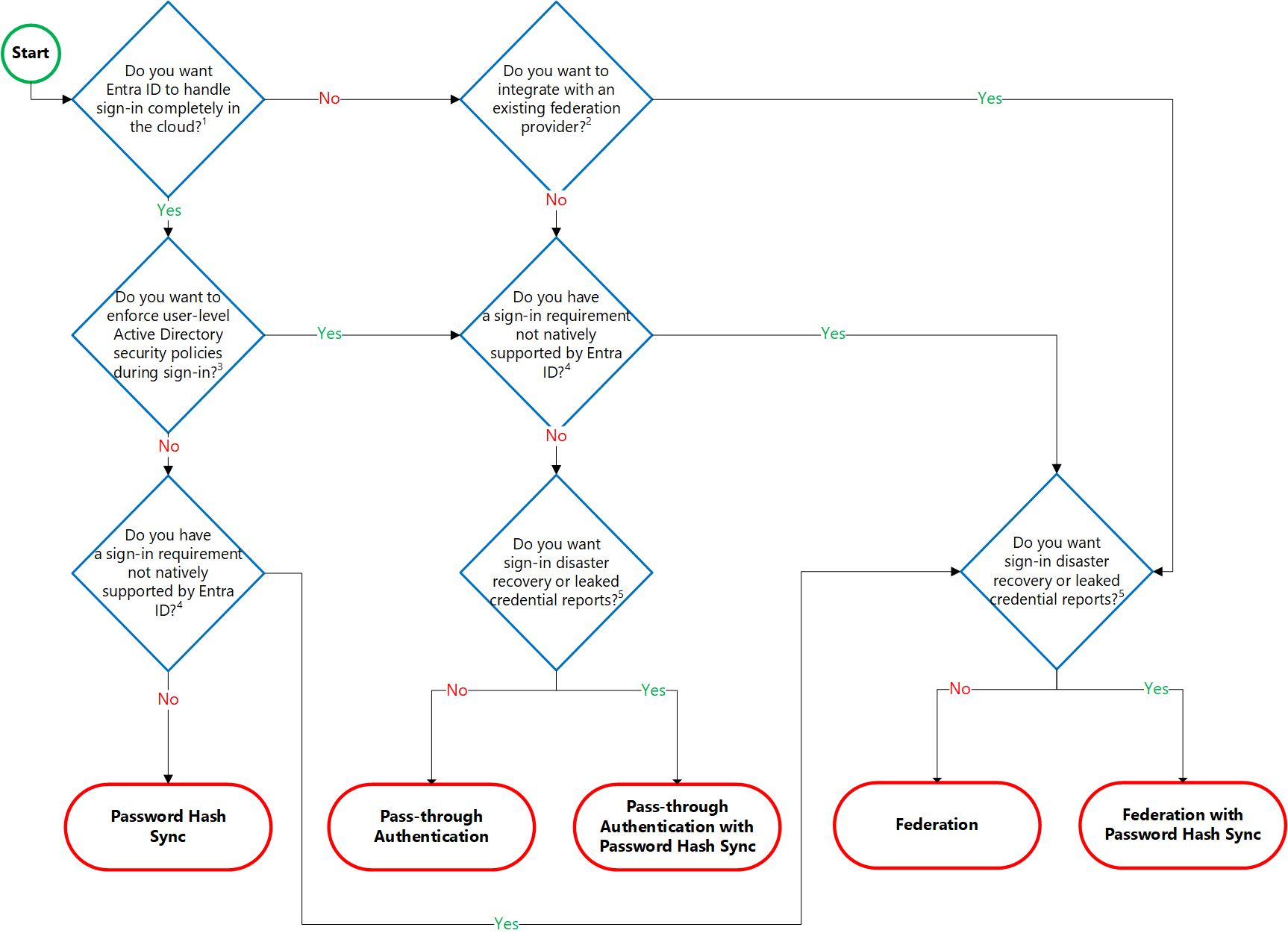

Der folgende Abschnitt hilft Ihnen, anhand einer Entscheidungsstruktur die für Sie richtige Authentifizierungsmethode zu ermitteln. So können Sie entscheiden, ob Sie eine Cloud- oder Verbundauthentifizierung für Ihre Microsoft Entra-Hybrididentitätslösung einsetzen möchten.

Entscheidungsbaum

Informationen zu Entscheidungsfragen:

- Microsoft Entra ID kann die Anmeldung für Benutzer*innen übernehmen, ohne auf lokale Komponenten zum Überprüfen von Kennwörtern angewiesen zu sein.

- Microsoft Entra ID kann die Benutzeranmeldung an einen vertrauenswürdigen Authentifizierungsanbieter übergeben, z. B. an AD FS von Microsoft.

- Microsoft Entra ID benötigt einige lokale Komponenten, wenn Sie Active Directory-Sicherheitsrichtlinien auf Benutzerebene anwenden müssen, z. B. für abgelaufene Konten, deaktivierte Konten, abgelaufene Kennwörter, gesperrte Konten und Anmeldezeiten für Benutzeranmeldungen.

- Anmeldefeatures, die von Microsoft Entra ID nicht nativ unterstützt werden:

- Melden Sie sich mit einer Authentifizierungslösung eines Drittanbieters an.

- Lokale Authentifizierungslösung für mehrere Standorte.

- Microsoft Entra ID Protection benötigt für das Bereitstellen des Berichts Benutzer mit kompromittierten Anmeldeinformationen die Kennwort-Hashsynchronisierung, unabhängig davon, welche Anmeldemethode Sie auswählen. Organisationen können ein Failover zur Kennwort-Hashsynchronisierung ausführen, wenn bei der primären Anmeldemethode ein Fehler auftritt und diese vor dem Fehlerereignis konfiguriert wurde.

Hinweis

Microsoft Entra ID Protection benötigt Microsoft Entra-ID P2-Lizenzen.

Ausführliche Überlegungen

Cloud-Authentifizierung: Kennwort-Hash-Synchronisierung

Aufwand. Die Kennwort-Hashsynchronisierung ist mit dem geringsten Aufwand in Bezug auf Bereitstellung, Wartung und Infrastruktur verbunden. Diese Art von Aufwand fällt normalerweise für Organisationen an, in denen sich Benutzer*innen nur bei Microsoft 365-Apps, SaaS-Apps und anderen Microsoft Entra ID-basierten Ressourcen anmelden müssen. Im aktivierten Zustand ist die Kennwort-Hashsynchronisierung Teil des Synchronisierungsprozesses von Microsoft Entra Connect, der alle zwei Minuten ausgeführt wird.

Benutzererfahrung: Um die Benutzeranmeldung zu verbessern, verwenden Sie mit Microsoft Entra verknüpfte Geräte oder hybrid mit Microsoft Entra verknüpfte Geräte. Wenn Sie Ihre Windows-Geräte nicht mit Microsoft Entra ID verknüpfen können, wird empfohlen, nahtloses einmaliges Anmelden mit Kennwort-Hashsynchronisierung bereitzustellen. Nahtloses SSO eliminiert unnötige Aufforderungen, wenn Benutzer angemeldet sind.

Erweiterte Szenarien: Wenn Organisationen das wollen, ist es möglich, Erkenntnisse über Identitäten aus Microsoft Entra ID Protection-Berichten mit Microsoft Entra ID P2 zu verwenden. Ein Beispiel hierfür ist der Bericht über geleakte Anmeldeinformationen. Windows Hello for Business verfügt über spezifische Anforderungen, wenn Sie die Kennwort-Hashsynchronisierung verwenden. Microsoft Entra Domain Services benötigen die Kennwort-Hashsynchronisierung, um Endbenutzer*innen ihre Unternehmensanmeldeinformationen in der verwalteten Domäne bereitzustellen.

Organisationen, die eine Multi-Faktor-Authentifizierung mit Kennwort-Hashsynchronisierung benötigen, müssen die Multi-Faktor-Authentifizierung von Microsoft Entra oder benutzerdefinierte Steuerelemente für den bedingten Zugriff verwenden. Es ist für diese Organisationen nicht möglich, Verfahren zur mehrstufigen Authentifizierung basierend auf einem Verbund zu nutzen, die von Drittanbietern oder lokal angeboten werden.

Hinweis

Bedingter Zugriff von Microsoft Entra erfordert Microsoft Entra ID P1-Lizenzen.

Geschäftskontinuität: Die Verwendung der Kennworthashsynchronisierung mit Cloudauthentifizierung ist als Clouddienst, der auf alle Microsoft-Datencenter skaliert wird, hoch verfügbar. Stellen Sie einen zweiten Microsoft Entra Connect-Server im Stagingmodus für eine Standbykonfiguration bereit, um sicherzustellen, dass die Kennwort-Hashsynchronisierung nicht über längere Zeit ausfällt.

Überlegungen: Derzeit werden von der Kennworthashsynchronisierung nicht sofort Änderungen des Zustands lokaler Konten erzwungen. In dieser Situation haben Benutzer*innen Zugriff auf Cloud-Apps, bis der Status der Benutzerkonten mit Microsoft Entra ID synchronisiert ist. Es kann für Organisationen ratsam sein, diese Einschränkung zu umgehen, indem ein neuer Synchronisierungszyklus ausgeführt wird, nachdem Administratoren Massenupdates für Zustände lokaler Benutzerkonten vorgenommen haben. Ein Beispiel hierfür ist die Deaktivierung von Konten.

Hinweis

Der Status, wenn das Kennwort abgelaufen ist oder das Konto gesperrt wird, wird derzeit nicht über Microsoft Entra Connect mit Microsoft Entra ID synchronisiert. Wenn Sie ein Benutzerkennwort ändern und das Flag Benutzer muss Kennwort bei der nächsten Anmeldung ändern festlegen, wird der Kennworthash erst mit Microsoft Entra ID mit Microsoft Entra Connect synchronisiert, wenn der oder die Benutzer*in das Kennwort geändert hat.

Informationen zu den Bereitstellungsschritten finden Sie unter Implementieren der Kennwort-Hashsynchronisierung mit der Azure AD Connect-Synchronisierung.

Cloudauthentifizierung Passthrough-Authentifizierung

Aufwand. Für die Passthrough-Authentifizierung benötigen Sie mindestens einen einfachen Agent (Empfehlung: drei Agents), die auf vorhandenen Servern installiert sind. Diese Agents müssen Zugriff auf Ihre vor-Ort Active Directory-Domänendienste haben, einschließlich Ihrer vor-Ort AD-Domänencontroller. Sie benötigen Berechtigungen für den Zugriff auf das Internet und den Zugriff auf Ihre Domänencontroller. Aus diesem Grund wird das Bereitstellen der Agenten in einem Umkreisnetzwerk nicht unterstützt.

Für die Passthrough-Authentifizierung ist der uneingeschränkte Netzwerkzugriff auf Domänencontroller erforderlich. Der gesamte Netzwerkverkehr ist verschlüsselt und auf Authentifizierungsanfragen beschränkt. Weitere Informationen zu diesem Prozess finden Sie in der Sicherheitsanalyse zur Passthrough-Authentifizierung.

Benutzererfahrung: Um die Benutzeranmeldung zu verbessern, verwenden Sie mit Microsoft Entra verknüpfte Geräte oder hybrid mit Microsoft Entra verknüpfte Geräte. Wenn Sie Ihre Windows-Geräte nicht mit Microsoft Entra ID verknüpfen können, wird empfohlen, nahtloses einmaliges Anmelden mit Kennwort-Hashsynchronisierung bereitzustellen. Nahtloses SSO eliminiert unnötige Aufforderungen, wenn Benutzer angemeldet sind.

Erweiterte Szenarien: Bei der Passthrough-Authentifizierung wird die lokale Kontorichtlinie zum Zeitpunkt der Anmeldung erzwungen. Beispielsweise wird der Zugriff verweigert, wenn das Konto lokaler Benutzer*innen den Status „Deaktiviert“, „Gesperrt“ oder Kennwort abgelaufen hat oder wenn der Zugriffsversuch außerhalb der für die Benutzer*innen zulässigen Anmeldestunden liegt.

Organisationen, die eine Multi-Faktor-Authentifizierung mit Passthrough-Authentifizierung benötigen, müssen die Multi-Faktor-Authentifizierung von Microsoft Entra oder benutzerdefinierte Steuerelemente für den bedingten Zugriff verwenden. Es ist für diese Organisationen nicht möglich, ein Verfahren zur mehrstufigen Authentifizierung basierend auf einem Verbund zu nutzen, das von Drittanbietern oder lokal angeboten wird. Für die erweiterten Funktionen muss die Kennwort-Hashsynchronisierung unabhängig davon bereitgestellt werden, ob Sie die Passthrough-Authentifizierung wählen. Ein Beispiel ist die Erkennung von kompromittierten Anmeldeinformationen von Microsoft Entra ID Protection.

Geschäftskontinuität: Wir empfehlen Ihnen, zwei zusätzliche Agents für die Passthrough-Authentifizierung bereitzustellen. Dies gilt zusätzlich zum ersten Agent auf dem Microsoft Entra Connect-Server. Diese Bereitstellung gewährleistet die Hochverfügbarkeit für Authentifizierungsanforderungen. Wenn Sie drei Agents bereitgestellt haben, kann ein Agent immer noch ausfallen, wenn ein anderer Agent wegen Wartungsarbeiten ausfällt.

Die Bereitstellung der Kennwort-Hashsynchronisierung zusätzlich zur Passthrough-Authentifizierung hat noch einen weiteren Vorteil. Sie dient als sekundäre Authentifizierungsmethode, wenn die primäre Authentifizierungsmethode nicht mehr verfügbar ist.

Überlegungen: Sie können die Kennworthashsynchronisierung als sekundäre Authentifizierungsmethode für die Passthrough-Authentifizierung verwenden, wenn die Agents die Anmeldeinformationen eines Benutzers aufgrund eines signifikanten lokalen Ausfalls nicht überprüfen können. Die Umschaltung zur Kennwort-Hashsynchronisierung erfolgt nicht automatisch, und Sie müssen Microsoft Entra Connect verwenden, um die Anmeldemethode manuell zu wechseln.

Mehr zu weiteren Überlegungen zur Passthrough-Authentifizierung, z.B. der Unterstützung alternativer IDs, erfahren Sie in den häufig gestellten Fragen.

Verweisen Sie auf Implementierung der Passthrough-Authentifizierung für Bereitstellungsschritte.

Verbundauthentifizierung

Aufwand. Ein Verbundauthentifizierungssystem greift auf ein externes vertrauenswürdiges System zurück, um Benutzer zu authentifizieren. Einige Unternehmen möchten ihre bestehenden Investitionen in Verbundsysteme in Verbindung mit ihrer Microsoft Entra-Hybrididentitätslösung wiederverwenden. Die Wartung und Verwaltung des Verbundsystems wird nicht über Microsoft Entra ID gesteuert. Die Organisation, die das Verbundsystem verwendet, muss selbst sicherstellen, dass es die erforderliche Sicherheit bietet und die Authentifizierungslast bewältigen kann.

Benutzererfahrung: Die Benutzererfahrung der Verbundauthentifizierung hängt von der Implementierung der Funktionen, der Topologie und der Konfiguration der Verbundfarm ab. Einige Organisationen benötigen diese Flexibilität, um den Zugriff auf die Verbundfarm an ihre Sicherheitsanforderungen anzupassen und zu konfigurieren. Beispielsweise ist es möglich, intern verbundene Benutzer und Geräte so zu konfigurieren, dass sie automatisch angemeldet werden, ohne dass die Anmeldeinformationen abgefragt werden. Diese Konfiguration funktioniert, weil die Anmeldung an den Geräten bereits erfolgt ist. Falls erforderlich, kann der Anmeldeprozess für Benutzer durch einige erweiterte Sicherheitsfeatures schwieriger gestaltet werden.

Erweiterte Szenarien: Eine Lösung für die Verbundauthentifizierung ist erforderlich, wenn Kunden eine Authentifizierung anfordern, die von Microsoft Entra ID nicht nativ unterstützt wird. Sehen Sie sich die ausführlichen Informationen hierzu an, damit Sie die richtige Anmeldeoption auswählen können. Beachten Sie die folgenden häufigen Anforderungen:

- MFA-Drittanbieter, für die ein Verbundidentitätsanbieter benötigt wird

- Authentifizierung mit Drittanbieter-Authentifizierungslösungen. Weitere Informationen finden Sie in der Microsoft Entra-Verbundkompatibilitätsliste.

- Anmeldungen, für die ein sAMAccountName erforderlich ist, z. B. „DOMÄNE\Benutzername“, anstatt eines Benutzerprinzipalnamens (UPN), z. B. user@domain.com

Geschäftskontinuität: Für Verbundsysteme ist normalerweise ein Serverarray mit Lastenausgleich erforderlich, das als Farm bezeichnet wird. Diese Farm wird in einer Topologie mit einem internen Netzwerk und einem Umkreisnetzwerk konfiguriert, um die Hochverfügbarkeit für Authentifizierungsanforderungen sicherzustellen.

Stellen Sie die Kennworthashsynchronisierung zusammen mit der Verbundauthentifizierung als sekundäre Authentifizierungsmethode bereit, wenn die primäre Authentifizierungsmethode nicht mehr verfügbar ist. Ein Beispiel hierfür ist der Fall, in dem die lokalen Server nicht mehr verfügbar sind. Einige Großunternehmen benötigen eine Verbundlösung, um mehrere per Geo-DNS konfigurierte Internetzugangspunkte für Authentifizierungsanforderungen mit geringer Latenz zu unterstützen.

Überlegungen: Für Verbundsysteme müssen in der Regel größere Investitionen in die lokale Infrastruktur getätigt werden. Die meisten Organisationen wählen diese Option, wenn sie bereits in ein lokales Verbundsystem investiert haben. Und wenn es eine starke geschäftliche Anforderung ist, einen einzigen Identitätsanbieter zu verwenden. Die Bereitstellung und Fehlerbehebung bei einer Verbundlösung ist im Vergleich zu Cloudauthentifizierungslösungen komplexer.

Für eine nicht routbare Domäne, die in Microsoft Entra ID nicht verifiziert werden kann, benötigen Sie eine zusätzliche Konfiguration, um die Anmeldung mit der Benutzer-ID zu implementieren. Diese Anforderung wird als Unterstützung für alternative Anmelde-IDs bezeichnet. Weitere Informationen zu Einschränkungen und Anforderungen finden Sie unter Konfigurieren von alternativen Anmelde-ID. Wenn Sie einen externen Anbieter für die Multi-Faktor-Authentifizierung mit Verbund nutzen möchten, sollten Sie sich vergewissern, dass der Anbieter WS-Trust unterstützt, damit Geräte mit Microsoft Entra ID verknüpft werden können.

Informationen zu den Bereitstellungsschritten finden Sie unter Bereitstellen von Verbundservern.

Hinweis

Beim Bereitstellen Ihrer Microsoft Entra-Hybrididentitätslösung müssen Sie eine der von Microsoft Entra Connect unterstützten Topologien implementieren. Hier erfahren Sie mehr über unterstützte und nicht unterstützte Konfigurationen: Topologien für Microsoft Entra Connect.

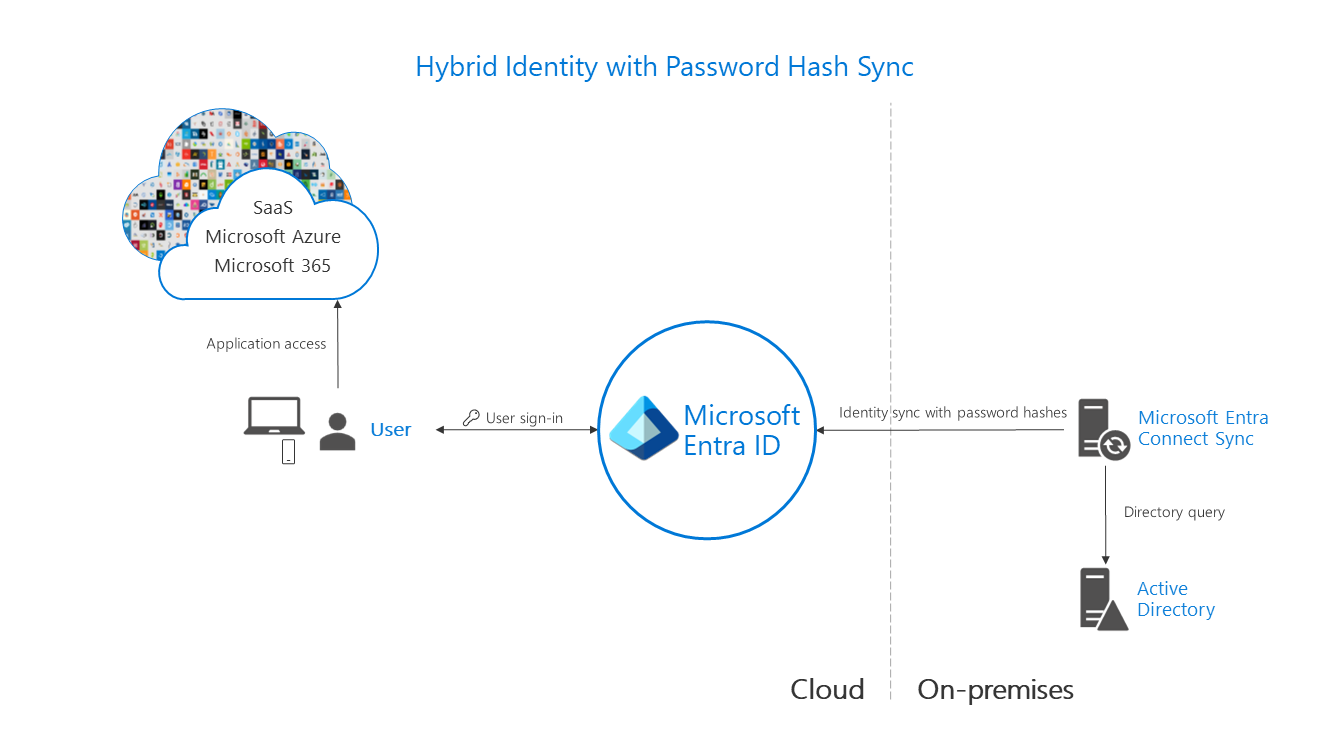

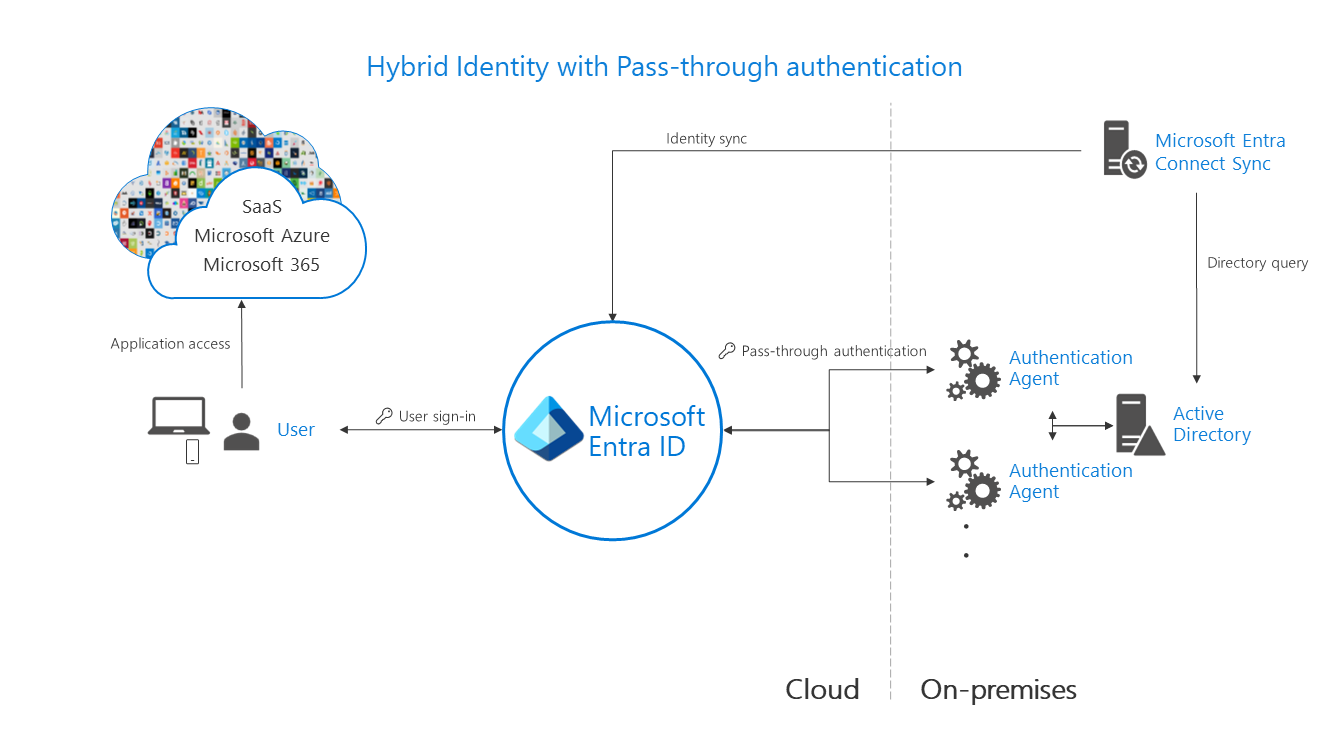

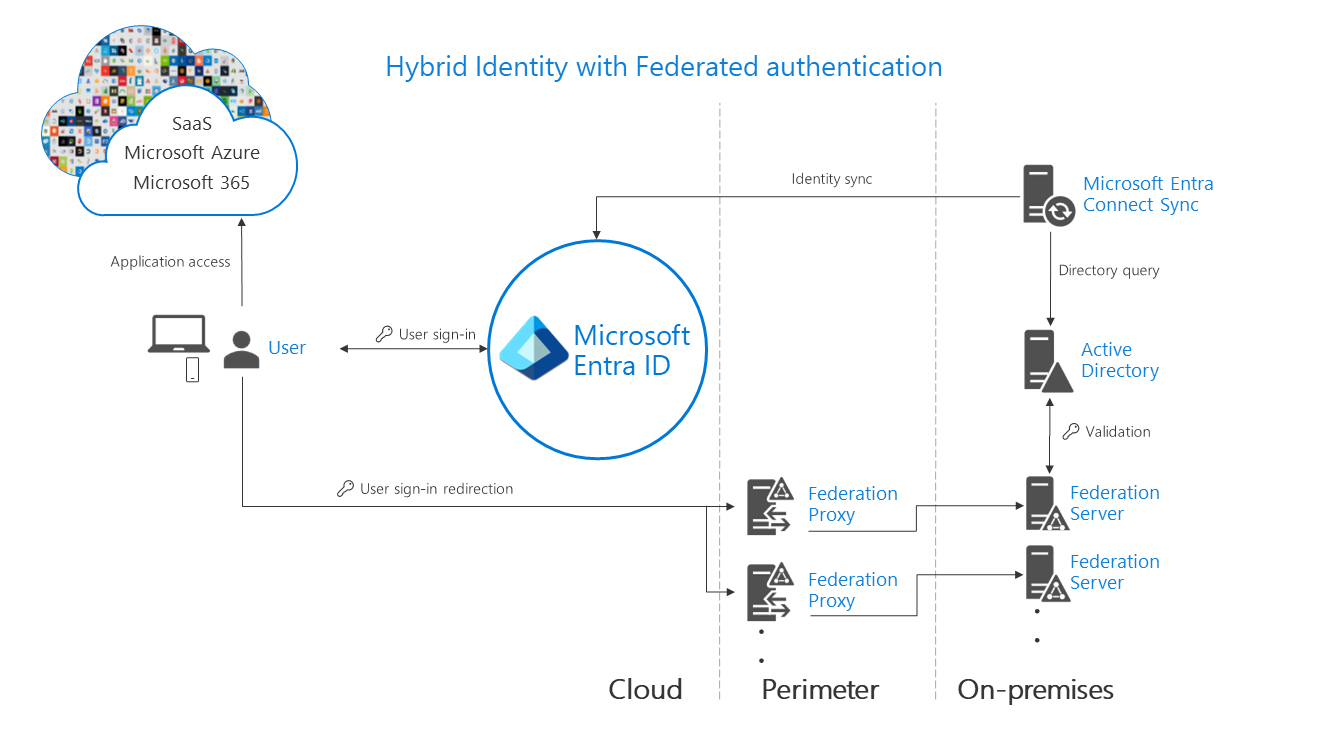

Architekturdiagramme

In den folgenden Diagrammen sind die allgemeinen Architekturkomponenten dargestellt, die für die einzelnen Authentifizierungsmethoden erforderlich sind, die Sie mit Ihrer Microsoft Entra-Hybrididentitätslösung verwenden können. Sie erhalten einen Überblick über die Unterschiede zwischen den Lösungen.

Einfachheit einer Lösung für die Kennwort-Hashsynchronisierung:

Agent-Anforderungen der Passthrough-Authentifizierung mit zwei Agents für Redundanz:

Komponenten, die für den Verbund im Umkreisnetzwerk und internen Netzwerk Ihrer Organisation erforderlich sind:

Vergleichen von Methoden

| Aspekt | Passwort-Hash-Synchronisierung | Passthrough-Authentifizierung | Verbund mit AD FS |

|---|---|---|---|

| Wo findet Authentifizierung statt? | In der Cloud | In der Cloud nach einem sicheren Kennwortüberprüfungsaustausch mit dem lokalen Authentifizierungs-Agent | Lokal |

| Welche lokalen Serveranforderungen gibt es über das Bereitstellungssystem Microsoft Entra Connect hinaus? | Nichts | Ein Server für jeden zusätzlichen Authentifizierungs-Agent | Mindestens zwei AD FS-Server Mindestens zwei WAP-Server im Umkreis-/DMZ-Netzwerk |

| Welche lokalen Anforderungen hinsichtlich Internet und Netzwerk gibt es über das Bereitstellungssystem hinaus? | Nichts | Ausgehender Internetzugriff von den Servern, auf denen Authentifizierung-Agents ausgeführt werden | Eingehender Internetzugriff auf WAP-Server im Umkreisnetzwerk Eingehender Netzwerkzugriff auf AD FS-Server durch WAP-Server im Umkreisnetzwerk Netzwerklastenausgleich |

| Ist ein TLS/SSL-Zertifikat erforderlich? | Nein | Nein | Ja |

| Gibt es eine Gesundheitsüberwachungslösung? | Nicht erforderlich | Agentstatus, der vom Microsoft Entra Admin Center bereitgestellt wird | Microsoft Entra Connect Health |

| Erhalten Benutzer Single Sign-On-Zugriff auf Cloudressourcen von Geräten, die in die Domäne eingebunden und mit dem Unternehmensnetzwerk verbunden sind? | Ja, mit Microsoft Entra verknüpfte Geräten, hybride mit Microsoft Entra verknüpfte Geräten, das Microsoft Enterprise SSO-Plug-In für Apple-Geräte oder nahtloses einmaliges Anmelden | Ja, mit Microsoft Entra verknüpfte Geräten, hybride mit Microsoft Entra verknüpfte Geräten, das Microsoft Enterprise SSO-Plug-In für Apple-Geräte oder nahtloses einmaliges Anmelden | Ja |

| Welche Anmeldetypen werden unterstützt? | Benutzerprinzipalname + Kennwort Integrierte Windows-Authentifizierung mit nahtlosem einmaligen Anmelden Alternative Anmelde-ID Mit Microsoft Entra verknüpfte Geräte Mit Microsoft Entra hybrid verbundene Geräte Zertifikat- und Smartcard-Authentifizierung |

Benutzerprinzipalname + Kennwort Integrierte Windows-Authentifizierung mit nahtlosem einmaligen Anmelden Alternative Anmelde-ID Mit Microsoft Entra verknüpfte Geräte Mit Microsoft Entra hybrid verbundene Geräte Zertifikat- und Smartcard-Authentifizierung |

Benutzerprinzipalname + Kennwort sAMAccountName + Kennwort Integrierte Windows-Authentifizierung Zertifikat- und Smartcard-Authentifizierung Alternative Anmelde-ID |

| Wird Windows Hello for Business unterstützt? | Schlüsselvertrauensmodell Hybrid Cloud Trust |

Schlüsselvertrauensmodell Hybrid Cloud Trust Beide erfordern die Windows Server 2016-Domänenfunktionsebene |

Schlüsselvertrauensmodell Hybrid Cloud Trust Modell der Zertifikatvertrauensstellung |

| Welche Optionen gibt es für die mehrstufige Authentifizierung? | Multi-Faktor-Authentifizierung in Microsoft Entra Benutzerdefinierte Steuerelemente mit bedingtem Zugriff* |

Multi-Faktor-Authentifizierung in Microsoft Entra Benutzerdefinierte Steuerelemente mit bedingtem Zugriff* |

Multi-Faktor-Authentifizierung in Microsoft Entra MFA über Drittanbieter Benutzerdefinierte Steuerelemente mit bedingtem Zugriff* |

| Welche Benutzerkontenstatus werden unterstützt? | Deaktivierte Konten (bis zu 30 Minuten Verzögerung) |

Deaktivierte Konten Konto gesperrt Konto abgelaufen Kennwort abgelaufen Anmeldestunden |

Deaktivierte Konten Konto gesperrt Konto abgelaufen Kennwort abgelaufen Anmeldestunden |

| Welche Optionen für bedingten Zugriff gibt es? | Bedingter Zugriff von Microsoft Entra mit Microsoft Entra ID P1 oder P2 | Bedingter Zugriff von Microsoft Entra mit Microsoft Entra ID P1 oder P2 | Bedingter Zugriff von Microsoft Entra mit Microsoft Entra ID P1 oder P2 Zugriffssteuerungsrichtlinien in AD FS |

| Wird Blockieren älterer Protokolle unterstützt? | Ja | Ja | Ja |

| Können das Logo, das Bild und die Beschreibung auf den Anmeldeseiten angepasst werden? | Ja, mit Microsoft Entra ID P1 oder P2 | Ja, mit Microsoft Entra ID P1 oder P2 | Ja |

| Welche erweiterten Szenarien werden unterstützt? | Intelligente Kennwortsperrung Berichte zu kompromittierten Anmeldeinformationen mit Microsoft Entra ID P2 |

Intelligente Kennwortsperrung | Authentifizierungssystem mit geringer Wartezeit für mehrere Standorte AD FS-Extranetsperre Integration in Identitätssysteme von Drittanbietern |

Hinweis

Benutzerdefinierte Steuerelemente im bedingten Zugriff von Microsoft Entra unterstützen derzeit keine Geräteregistrierung.

Empfehlungen

Mit Ihrem Identitätssystem wird der Zugriff Ihrer Benutzer*innen auf Apps sichergestellt, die Sie migrieren und in der Cloud zur Verfügung stellen. Verwenden oder aktivieren Sie die Kennwort-Hashsynchronisierung aus folgenden Gründen, unabhängig von der gewählten Authentifizierungsmethode:

Hochverfügbarkeit und Notfallwiederherstellung: Die Passthrough-Authentifizierung und der Verbund richten sich nach der lokalen Infrastruktur. Für die Passthrough-Authentifizierung umfasst der lokale Aufwand die erforderliche Serverhardware und das Netzwerk für die Passthrough-Authentifizierungs-Agents. Für den Verbund ist der lokale Aufwand noch höher. In Ihrem Umkreisnetzwerk müssen Server vorhanden sein, die als Proxy für Authentifizierungsanforderungen und die internen Verbundserver dienen.

Stellen Sie redundante Server bereit, um einen Single Point of Failure zu vermeiden. Authentifizierungsanforderungen werden dann, auch wenn Komponenten ausfallen, immer verarbeitet. Sowohl die Passthrough-Authentifizierung als auch die Verbundauthentifizierung sind ebenfalls darauf angewiesen, dass Domänencontroller auf Authentifizierungsanforderungen antworten, was ebenfalls fehlschlagen kann. Für viele dieser Komponenten ist eine Wartung erforderlich, damit sie fehlerfrei bleiben. Die Wahrscheinlichkeit von Ausfällen ist höher, wenn die Wartung nicht richtig geplant und implementiert wird.

Überlebensstrategien bei lokaler Betriebsunterbrechung Die Folgen eines lokalen Ausfalls aufgrund eines Cyberangriffs oder einer Katastrophe können beträchtlich sein. Sie reichen von einem Markenschaden bis hin zu einer handlungsunfähigen Organisation, die den Angriff nicht bewältigen kann. In letzter Zeit sind viele Organisationen Opfer von Angriffen mit Schadsoftware geworden, z. B. gezielter Ransomware, die zu einem Ausfall der lokalen Server geführt hat. Microsoft hat seine Kunden bei der Bewältigung dieser Art von Angriffen unterstützt und zwei Kategorien von Organisationen erkannt:

Organisationen, die zusätzlich zur Verbund- oder Passthrough-Authentifizierung auch die Kennwort-Hashsynchronisierung bereits aktiviert hatten, haben ihre primäre Authentifizierungsmethode geändert und dann die Kennwort-Hashsynchronisierung verwendet. Der Onlinezustand konnte innerhalb weniger Stunden wiederhergestellt werden. Durch den Zugriff auf E-Mails über Microsoft 365 konnten Probleme gelöst werden, und der Zugriff auf andere cloudbasierte Workloads wurde ermöglicht.

Organisationen, die die Kennworthashsynchronisierung zuvor nicht aktiviert hatten, mussten für die Kommunikation und Problembehebung auf nicht vertrauenswürdige externe E-Mail-Systeme zurückgreifen. In diesen Fällen dauerte es Wochen, bis die lokale Identitätsinfrastruktur wiederhergestellt war, sodass sich die Benutzer wieder bei cloudbasierten Anwendungen anmelden konnten.

ID Protection. Eine der besten Möglichkeiten zum Schutz von Benutzer*innen in der Cloud ist Microsoft Entra ID Protection mit Microsoft Entra ID P2. Microsoft überprüft das Internet ständig auf Benutzer- und Kennwortlisten, die unautorisierte Akteure verkaufen möchten und im Darknet anbieten. Microsoft Entra ID kann diese Informationen verwenden, um zu überprüfen, ob Benutzernamen und Kennwörter in Ihrer Organisation kompromittiert sind. Daher ist es wichtig, die Kennworthashsynchronisierung unabhängig von der verwendeten Authentifizierungsmethode (Verbund- oder Passthrough-Authentifizierung) zu aktivieren. Kompromittierte Anmeldeinformationen werden in Berichtform angezeigt. Verwenden Sie diese Informationen, um Benutzer zu blockieren oder zum Ändern ihrer Kennwörter zu zwingen, wenn diese versuchen, sich mit kompromittierten Kennwörtern anzumelden.

Zusammenfassung

Dieser Artikel beschreibt verschiedene Authentifizierungsoptionen, die Organisationen konfigurieren und bereitstellen können, um den Zugriff auf Cloud-Apps zu unterstützen. Um verschiedene geschäftliche, sicherheitsbezogene und technische Anforderungen zu erfüllen, können Organisationen zwischen Kennworthashsynchronisierung, Passthrough-Authentifizierung und der Verbundmethode wählen.

Sehen Sie sich die einzelnen Authentifizierungsmethoden an. Werden Ihre Geschäftsanforderungen durch den Aufwand für die Bereitstellung der Lösung und mit der Benutzeroberfläche für den Anmeldevorgang erfüllt? Prüfen Sie auch, ob Ihre Organisation die Funktionen für erweiterte Szenarien und Geschäftskontinuität der einzelnen Authentifizierungsmethoden benötigt. Evaluieren Sie außerdem die Aspekte der einzelnen Authentifizierungsmethoden. Werden Sie durch bestimmte Aspekte daran gehindert, die Methode Ihrer Wahl zu implementieren?

Nächste Schritte

In der heutigen Welt sind Bedrohungen 24 Stunden am Tag präsent und kommen von überall her. Implementieren Sie die passende Authentifizierungsmethode, um Ihre Sicherheitsrisiken zu minimieren und Ihre Identitäten zu schützen.

Starten Sie mit Microsoft Entra ID und stellen Sie die richtige Authentifizierungslösung für Ihre Organisation bereit.

Wenn Sie eine Migration von der Verbund- zur Cloudauthentifizierung erwägen, helfen Ihnen die Informationen unter Ändern der Benutzeranmeldungsmethode weiter. Um Ihnen bei der Planung und Implementierung der Migration zu helfen, verwenden Sie diese Projektbereitstellungspläne oder das neue Feature Gestaffelter Rollout, um Verbundbenutzer*innen in einem gestaffelten Ansatz zur Verwendung der Cloudauthentifizierung zu migrieren.