Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Nachdem Sie Microsoft Entra-Aktivitätsprotokolle in Azure Monitor-Protokolle integriert haben, können Sie die Leistungsfähigkeit von Log Analytics- und Azure Monitor-Protokollen verwenden, um Einblicke in Ihre Umgebung zu erhalten.

Vergleichen Ihrer Microsoft Entra-Anmeldeprotokolle mit von Microsoft Defender für Cloud veröffentlichten Sicherheitsprotokollen.

Behandeln von Leistungsengpässen auf der Anmeldeseite Ihrer Anwendung durch Korrelieren von Anwendungsleistungsdaten aus Azure Application Insights

Analysieren von Benutzern, die von Identity Protection als Risikobenutzer eingestuft werden, und Risikoerkennungsprotokollen, um Bedrohungen in Ihrer Umgebung zu erkennen

In diesem Artikel erfahren Sie, wie Sie die Microsoft Entra-Aktivitätsprotokolle in Ihrem Log Analytics-Arbeitsbereich analysieren.

Voraussetzungen

Zum Analysieren von Aktivitätsprotokollen mit Log Analytics benötigen Sie Folgendes:

- Ein funktionierender Microsoft Entra-Mandant mit einer Microsoft Entra D P1- oder P2-Lizenz, die ihm zugeordnet ist.

- Ein Log Analytics-Arbeitsbereich und Zugriff auf diesen Arbeitsbereich

- Die entsprechenden Rollen für Azure Monitor und Microsoft Entra ID

Log Analytics-Arbeitsbereich

Sie müssen einen Log Analytics-Arbeitsbereich erstellen. Es gibt mehrere Faktoren, die den Zugriff auf Log Analytics-Arbeitsbereiche bestimmen. Sie benötigen die richtigen Rollen für den Arbeitsbereich und die Ressourcen, die die Daten senden.

Weitere Informationen finden Sie unter Verwalten des Zugriffs auf Log Analytics-Arbeitsbereiche.

Azure Monitor-Rollen

Azure Monitor bietet zwei integrierte Rollen zum Anzeigen von Überwachungsdaten und zum Bearbeiten von Überwachungsüberwachungseinstellungen. Die rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC) von Azure bietet außerdem zwei integrierte Log Analytics-Rollen, die ähnlichen Zugriff gewähren.

Ansicht:

- Überwachungsleser

- Log Analytics-Leser

Einstellungen anzeigen und ändern:

- Mitwirkender an der Überwachung

- Log Analytics-Mitwirkender

Weitere Informationen zu den integrierten Azure Monitor-Rollen finden Sie unter Rollen, Berechtigungen und Sicherheit in Azure Monitor.

Weitere Informationen zu den Log Analytics-Rollen finden Sie in den integrierten Azure-Rollen

Microsoft Entra-Rollen

Mit dem schreibgeschützten Zugriff können Sie Microsoft Entra ID-Protokolldaten in einer Arbeitsmappe anzeigen, Daten aus Log Analytics abfragen oder Protokolle im Microsoft Entra Admin Center lesen. Der Updatezugriff bietet die Möglichkeit, Diagnoseeinstellungen zu erstellen und zu bearbeiten, um Microsoft Entra-Daten an einen Log Analytics-Arbeitsbereich zu senden.

Lesen Sie:

- Meldet Reader

- Sicherheitsleseberechtigter

- Globales Lesen

Aktualisieren:

- Sicherheitsadministrator

Weitere Informationen zu integrierten Microsoft Entra-Rollen finden Sie in den integrierten Microsoft Entra-Rollen.

Zugreifen auf Log Analytics

Zum Anzeigen von Microsoft Entra ID Log Analytics müssen Sie bereits Ihre Aktivitätsprotokolle aus Microsoft Entra ID an einen Log Analytics-Arbeitsbereich senden. Dieser Prozess wird im Artikel zum Integrieren von Aktivitätsprotokollen in Azure Monitor behandelt.

Melden Sie sich mindestens als Berichtsleser beim Microsoft Entra Admin Center an.

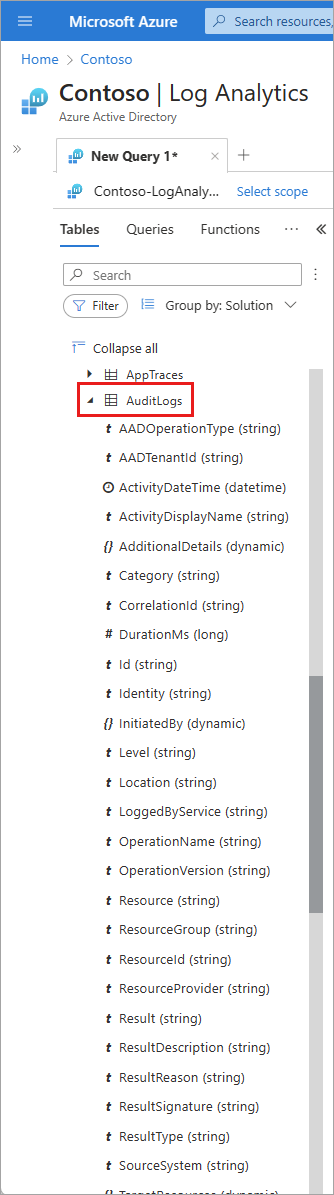

Navigieren Sie zu Entra ID>Monitoring & Health>Log Analytics. Eine Standardsuchabfrage wird ausgeführt.

Erweitern Sie die LogManagement-Kategorie , um die Liste der protokollbezogenen Abfragen anzuzeigen.

Wählen Sie den Namen einer Abfrage aus, oder zeigen Sie darauf, um eine Beschreibung und andere nützliche Details anzuzeigen.

Erweitern Sie eine Abfrage aus der Liste, um das Schema anzuzeigen.

Abfragen von Aktivitätsprotokollen

Sie können Abfragen für die Aktivitätsprotokolle ausführen, die an einen Log Analytics-Arbeitsbereich weitergeleitet werden. Wenn Sie beispielsweise eine Liste von Anwendungen mit den meisten Anmeldungen aus der letzten Woche abrufen möchten, geben Sie die folgende Abfrage ein, und wählen Sie die Schaltfläche "Ausführen " aus.

SigninLogs

| where CreatedDateTime >= ago(7d)

| summarize signInCount = count() by AppDisplayName

| sort by signInCount desc

Verwenden Sie die folgende Abfrage, um riskante Anmeldeereignisse zu suchen:

SigninLogs

| where RiskState contains "atRisk"

Um die häufigsten Überwachungsereignisse in der letzten Woche abzurufen, verwenden Sie die folgende Abfrage:

AuditLogs

| where TimeGenerated >= ago(7d)

| summarize auditCount = count() by OperationName

| sort by auditCount desc

So fassen Sie die Anzahl der Bereitstellungsereignisse pro Tag nach Aktion zusammen:

AADProvisioningLogs

| where TimeGenerated > ago(7d)

| summarize count() by Action, bin(TimeGenerated, 1d)

Erfassen von 100 Bereitstellungsereignissen und Projektschlüsseleigenschaften:

AADProvisioningLogs

| extend SourceIdentity = parse_json(SourceIdentity)

| extend TargetIdentity = parse_json(TargetIdentity)

| extend ServicePrincipal = parse_json(ServicePrincipal)

| where tostring(SourceIdentity.identityType) == "Group"

| project tostring(ServicePrincipal.Id), tostring(ServicePrincipal.Name), ModifiedProperties, JobId, Id, CycleId, ChangeId, Action, SourceIdentity.identityType, SourceIdentity.details, TargetIdentity.identityType, TargetIdentity.details, ProvisioningSteps

| take 100