Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In Microsoft Entra ID können Sie den Zugriff auf Ihre Ressourcen schützen, indem Sie Richtlinien für bedingten Zugriff konfigurieren. Als IT-Administrator möchten Sie sicherstellen, dass Ihre Richtlinien für bedingten Zugriff wie erwartet funktionieren, um sicherzustellen, dass Ihre Ressourcen ordnungsgemäß geschützt sind. Mit der Arbeitsmappe „Lückenanalyse für bedingten Zugriff“ können Sie Lücken in Ihrer Implementierung des bedingten Zugriffs erkennen.

Dieser Artikel bietet eine Übersicht über die Arbeitsmappe Lückenanalyse für bedingten Zugriff.

Voraussetzungen

Um Azure Workbooks für Microsoft Entra ID zu verwenden, benötigen Sie Folgendes:

- Ein Microsoft Entra-Mandant mit einer Premium P1-Lizenz

- Ein Log Analytics-Arbeitsbereich und Zugriff auf diesen Arbeitsbereich

- Die entsprechenden Rollen für Azure Monitor und Microsoft Entra ID

Log Analytics-Arbeitsbereich

Sie müssen einen Log Analytics-Arbeitsbereich erstellen, bevor Sie Microsoft Entra-Arbeitsmappen verwenden können. Mehrere Faktoren bestimmen den Zugriff auf Log Analytics-Arbeitsbereiche. Sie benötigen die richtigen Rollen für den Arbeitsbereich und die Ressourcen, die die Daten senden.

Weitere Informationen finden Sie unter Verwalten des Zugriffs auf Log Analytics-Arbeitsbereiche.

Azure Monitor-Rollen

Azure Monitor bietet zwei integrierte Rollen zum Anzeigen von Überwachungsdaten und zum Bearbeiten von Überwachungsüberwachungseinstellungen. Die rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC) von Azure bietet außerdem zwei integrierte Log Analytics-Rollen, die ähnlichen Zugriff gewähren.

Ansicht:

- Überwachungsleser

- Log Analytics-Leser

Einstellungen anzeigen und ändern:

- Mitwirkender an der Überwachung

- Log Analytics-Mitwirkender

Microsoft Entra-Rollen

Mit dem schreibgeschützten Zugriff können Sie Microsoft Entra ID-Protokolldaten in einer Arbeitsmappe anzeigen, Daten aus Log Analytics abfragen oder Protokolle im Microsoft Entra Admin Center lesen. Der Updatezugriff bietet die Möglichkeit, Diagnoseeinstellungen zu erstellen und zu bearbeiten, um Microsoft Entra-Daten an einen Log Analytics-Arbeitsbereich zu senden.

Lesen Sie:

- Meldet Reader

- Sicherheitsleseberechtigter

- Globales Lesen

Aktualisieren:

- Sicherheitsadministrator

Weitere Informationen zu integrierten Microsoft Entra-Rollen finden Sie in den integrierten Microsoft Entra-Rollen.

Weitere Informationen zu den Log Analytics RBAC-Rollen finden Sie in den integrierten Azure-Rollen.

Beschreibung

Als IT-Administrator möchten Sie sicherstellen, dass nur die richtigen Personen auf Ihre Ressourcen zugreifen können. Der bedingte Zugriff von Microsoft Entra hilft Ihnen dabei, dieses Ziel zu erreichen.

Mithilfe der Arbeitsmappe „Lückenanalyse für bedingten Zugriff“ können Sie überprüfen, ob Ihre Richtlinien für bedingten Zugriff wie erwartet funktionieren.

Diese Arbeitsmappe:

- Hebt Benutzeranmeldungen hervor, auf die keine Richtlinien für bedingten Zugriff angewendet wurden.

- Sicherstellen, dass keine Benutzer, Anwendungen oder Standorte unbeabsichtigt von Richtlinien für bedingten Zugriff ausgeschlossen wurden.

So greifen Sie auf die Arbeitsmappe zu

Melden Sie sich mit der entsprechenden Kombination von Rollen beim Microsoft Entra Admin Center an.

Navigieren Sie zu Entra ID>Überwachung & Integrität>Arbeitsmappen.

Wählen Sie die Arbeitsmappe " Bedingte Zugriffslückenanalyse " im Abschnitt " Bedingter Zugriff " aus.

Arbeitsmappenabschnitte

Die Arbeitsmappe enthält vier Abschnitte:

Benutzeranmeldungen mit Legacyauthentifizierung

Anzahl der Anmeldungen von Anwendungen, für die keine Richtlinien für bedingten Zugriff gelten

Anmeldeereignisse mit hohem Risiko, bei denen Richtlinien für bedingten Zugriff umgangen werden

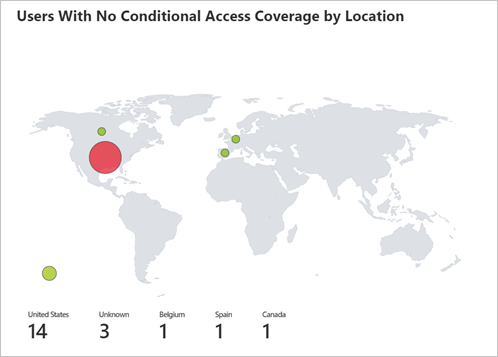

Anzahl der Anmeldungen nach Standort, die nicht von Richtlinien für bedingten Zugriff betroffen sind

Jeder dieser Trends stellt eine Aufschlüsselung der Anmeldungen auf Benutzerebene bereit, sodass Sie sehen können, welche Benutzer im jeweiligen Szenario den bedingten Zugriff umgehen.

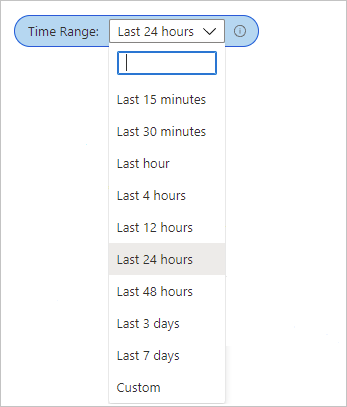

Filter

Diese Arbeitsmappe unterstützt das Festlegen eines Zeitbereichsfilters.

Bewährte Methoden

Stellen Sie mit dieser Arbeitsmappe sicher, dass für die Konfiguration Ihres Mandanten die folgenden bewährten Methoden für bedingten Zugriff verwendet wurden:

Blockieren aller Anmeldungen mit Legacyauthentifizierung

Anwenden von mindestens einer Richtlinie für bedingten Zugriff auf jede Anwendung

Blockieren aller Anmeldungen mit hohem Risiko

Blockieren von Anmeldungen von nicht vertrauenswürdigen Standorten