Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Der Optimierungs-Agent für bedingten Zugriff hilft Ihnen sicherzustellen, dass alle Benutzer, Anwendungen und Agentidentitäten durch Richtlinien für bedingten Zugriff geschützt sind. Der Agent kann neue Richtlinien empfehlen und vorhandene Richtlinien aktualisieren, basierend auf bewährten Methoden, die den Erkenntnissen von Zero Trust und Microsoft entsprechen. Der Agent erstellt außerdem Richtlinienüberprüfungsberichte (Vorschau), die Einblicke in Spitzen oder Dips bieten, die auf eine falsch konfigurierte Richtlinie hinweisen können.

Der Optimierungs-Agent für bedingten Zugriff wertet Richtlinien aus, z. B. die Mehrstufige Authentifizierung (MFA), das Erzwingen von gerätebasierten Steuerelementen (Gerätekompatibilität, App-Schutzrichtlinien und in die Domäne eingebundene Geräte) und das Blockieren von Legacyauthentifizierungs- und Gerätecodefluss. Der Agent bewertet auch alle vorhandenen aktivierten Richtlinien, um eine potenzielle Konsolidierung ähnlicher Richtlinien vorzuschlagen. Wenn der Agent einen Vorschlag identifiziert, können Sie den Agent per Ein-Klick-Korrektur die zugehörige Richtlinie aktualisieren lassen.

Von Bedeutung

Die ServiceNow-Integration im Optimierungs-Agent für bedingten Zugriff befindet sich derzeit in der VORSCHAU. Diese Informationen beziehen sich auf ein Vorabversionsprodukt, das vor der Veröffentlichung erheblich geändert werden kann. Microsoft übernimmt keine Gewährleistungen, ausgedrückt oder impliziert, in Bezug auf die hier bereitgestellten Informationen.

Voraussetzungen

- Sie müssen mindestens über die Microsoft Entra ID P1-Lizenz verfügen.

- Sie müssen über Security Compute Units (SCU) verfügen.

- Im Durchschnitt verbraucht jeder Agent weniger als eine SCU.

- Sie müssen über die entsprechende Microsoft Entra-Rolle verfügen.

- Der Sicherheitsadministrator ist erforderlich, um den Agent zum ersten Mal zu aktivieren.

- Die Rollen Sicherheitsleser und Globalleser können den Agenten und alle Vorschläge anzeigen; jedoch keine Aktionen ausführen.

- Die Rollen "Administrator für bedingten Zugriff" und "Sicherheitsadministrator" können den Agent anzeigen und maßnahmen für die Vorschläge ergreifen.

- Sie können Administratoren für bedingten Zugriff mit Security Copilot Zugriff zuweisen, wodurch Ihre Administratoren für bedingten Zugriff auch den Agent verwenden können.

- Weitere Informationen finden Sie unter Assign Security Copilot Access.

- Gerätebasierte Steuerelemente erfordern Microsoft Intune-Lizenzen.

- Überprüfen Sie den Datenschutz und die Datensicherheit in Microsoft Security Copilot.

Einschränkungen

- Sobald Agenten gestartet sind, können sie nicht angehalten oder pausiert werden. Die Ausführung kann einige Minuten dauern.

- Bei der Konsolidierung von Richtlinien werden bei jedem Ausführen des Agenten nur vier ähnliche Richtlinienpaare berücksichtigt.

- Wir empfehlen, den Agent über das Microsoft Entra Admin Center auszuführen.

- Das Scannen ist auf einen Zeitraum von 24 Stunden beschränkt.

- Die Vorschläge des Agenten können nicht angepasst oder überschrieben werden.

- Der Agent kann bis zu 300 Benutzer und 150 Anwendungen in einer einzigen Ausführung überprüfen.

Funktionsweise

Der Optimierungs-Agent für bedingten Zugriff überprüft Ihren Mandanten nach neuen Benutzern, Anwendungen und Agentidentitäten aus den letzten 24 Stunden und bestimmt, ob Richtlinien für bedingten Zugriff anwendbar sind. Wenn der Agent Benutzer, Anwendungen oder Agentidentitäten findet, die nicht durch Richtlinien für bedingten Zugriff geschützt sind, bietet er die folgenden Schritte, z. B. das Aktivieren oder Ändern einer Richtlinie für bedingten Zugriff. Sie können den Vorschlag überprüfen, wie der Agent die Lösung identifiziert hat und was in der Richtlinie enthalten wäre.

Jedes Mal, wenn der Agent ausgeführt wird, werden folgende Schritte durchgeführt. Diese ersten Scanschritte verbrauchen keine SCUs.

- Der Agent prüft alle Richtlinien für Conditional Access (Bedingten Zugriff) in Ihrem Mandanten.

- Der Agent prüft auf Richtlinienlücken und ob Richtlinien kombiniert werden können.

- Der Agent überprüft vorherige Vorschläge, sodass es nicht mehr dieselbe Richtlinie vorschlagen wird.

Wenn der Agent etwas identifiziert, das zuvor nicht vorgeschlagen wurde, führt er die folgenden Schritte aus. Diese Agent-Aktionsschritte verbrauchen SCUs.

- Der Agent identifiziert eine Richtlinienlücke oder ein Paar von Richtlinien, die konsolidiert werden können.

- Der Agent wertet alle von Ihnen bereitgestellten benutzerdefinierten Anweisungen aus.

- Der Agent erstellt eine neue Richtlinie im Nur-Bericht-Modus oder stellt den Vorschlag bereit, eine Richtlinie zu ändern, einschließlich aller Logik, die von den benutzerdefinierten Anweisungen bereitgestellt wird.

Hinweis

Security Copilot erfordert, dass mindestens eine SCU in Ihrem Mandanten bereitgestellt wird, aber diese SCU wird jeden Monat in Rechnung gestellt, auch wenn Sie keine SCUs verbrauchen. Durch das Deaktivieren des Agents wird die monatliche Abrechnung für die SCU nicht beendet.

Zu den vom Agent identifizierten Richtlinienvorschlägen gehören:

- MFA erfordern: Der Agent identifiziert Benutzer, die nicht von einer Richtlinie für bedingten Zugriff abgedeckt sind, die MFA erfordert und die Richtlinie aktualisieren kann.

- Erfordern von gerätebasierten Steuerelementen: Der Agent kann gerätebasierte Steuerelemente erzwingen, z. B. Gerätekompatibilität, App-Schutzrichtlinien und in die Domäne eingebundene Geräte.

- Legacy-Authentifizierung blockieren: Benutzerkonten mit älteren Authentifizierungen können sich nicht anmelden.

- Blockieren des Gerätecodeflusses: Der Agent sucht nach einer Richtlinie, die die Gerätecodeflussauthentifizierung blockiert.

- Riskante Benutzer: Der Agent schlägt eine Richtlinie vor, um eine sichere Kennwortänderung für Benutzer mit hohem Risiko zu verlangen. Erfordert eine Microsoft Entra ID P2-Lizenz.

- Riskante Anmeldungen: Der Agent schlägt eine Richtlinie vor, die eine mehrstufige Authentifizierung für Anmeldungen mit hohem Risiko erfordert. Erfordert microsoft Entra ID P2-Lizenz.

- Riskante Agents: Der Agent schlägt eine Richtlinie vor, um die Authentifizierung für Anmeldungen mit hohem Risiko zu blockieren. Erfordert microsoft Entra ID P2-Lizenz.

- Richtlinienkonsolidierung: Der Agent überprüft Ihre Richtlinie und identifiziert überlappende Einstellungen. Wenn Sie beispielsweise mehr als eine Richtlinie haben, die dieselben Zugriffsrechte steuert, schlägt der Agent vor, diese Richtlinien zu einer einzigen zu konsolidieren.

- Umfassende Analyse: Der Agent untersucht Richtlinien, die wichtigen Szenarien entsprechen, um Ausreißerrichtlinien zu identifizieren, die mehr als eine empfohlene Anzahl von Ausnahmen aufweisen (was zu unerwarteten Lücken bei der Abdeckung führt) oder keine Ausnahmen (was zu möglichen Sperren führt).

Von Bedeutung

Der Agent ändert keine vorhandenen Richtlinien, es sei denn, ein Administrator genehmigt den Vorschlag explizit.

Alle neuen Richtlinien, die vom Agent vorgeschlagen werden, werden im modus "Nur Bericht" erstellt.

Zwei Richtlinien können konsolidiert werden, wenn sie sich in nicht mehr als zwei Bedingungen oder Kontrollen unterscheiden.

Erste Schritte

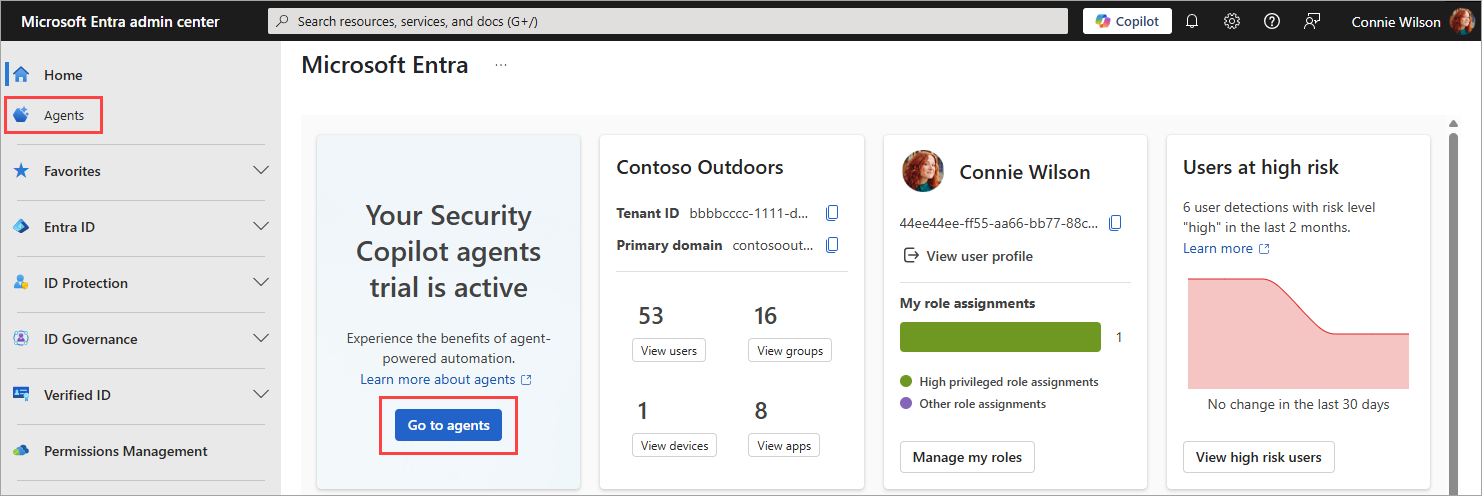

Melden Sie sich mindestens als Sicherheitsadministrator beim Microsoft Entra Admin Center an.

Wählen Sie auf der neuen Startseite auf der Agent-Benachrichtigungskarte Zu Agents gehen aus.

- Sie können " Agents" auch im linken Navigationsmenü auswählen.

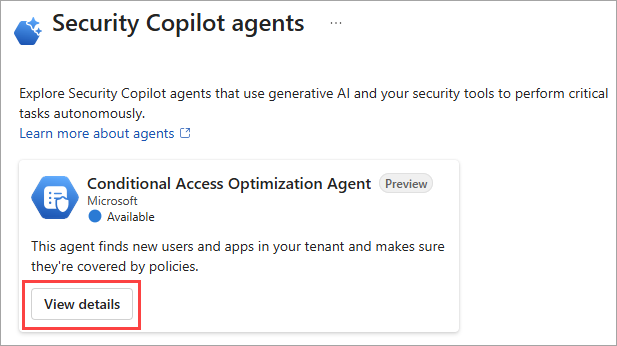

Wählen Sie "Details anzeigen" auf der Kachel des Conditional Access Optimization Agents aus.

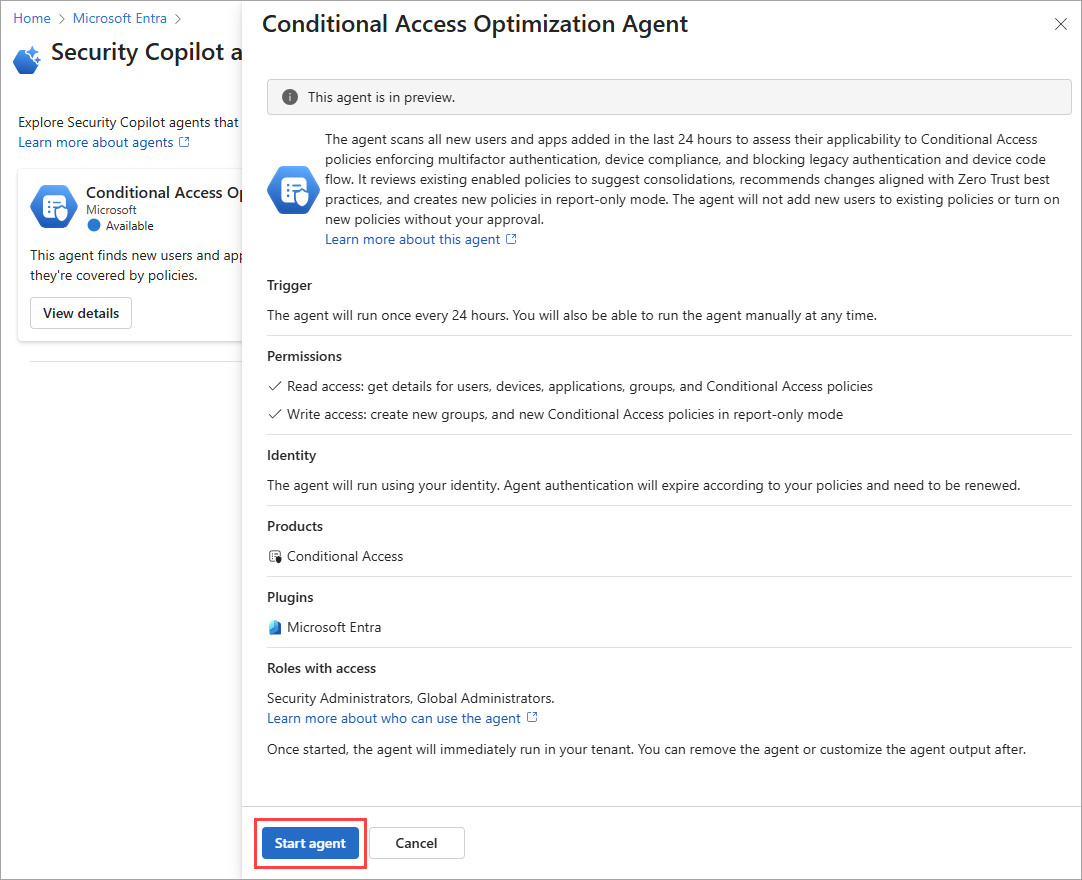

Wählen Sie "Agent starten" aus, um mit der ersten Ausführung zu beginnen.

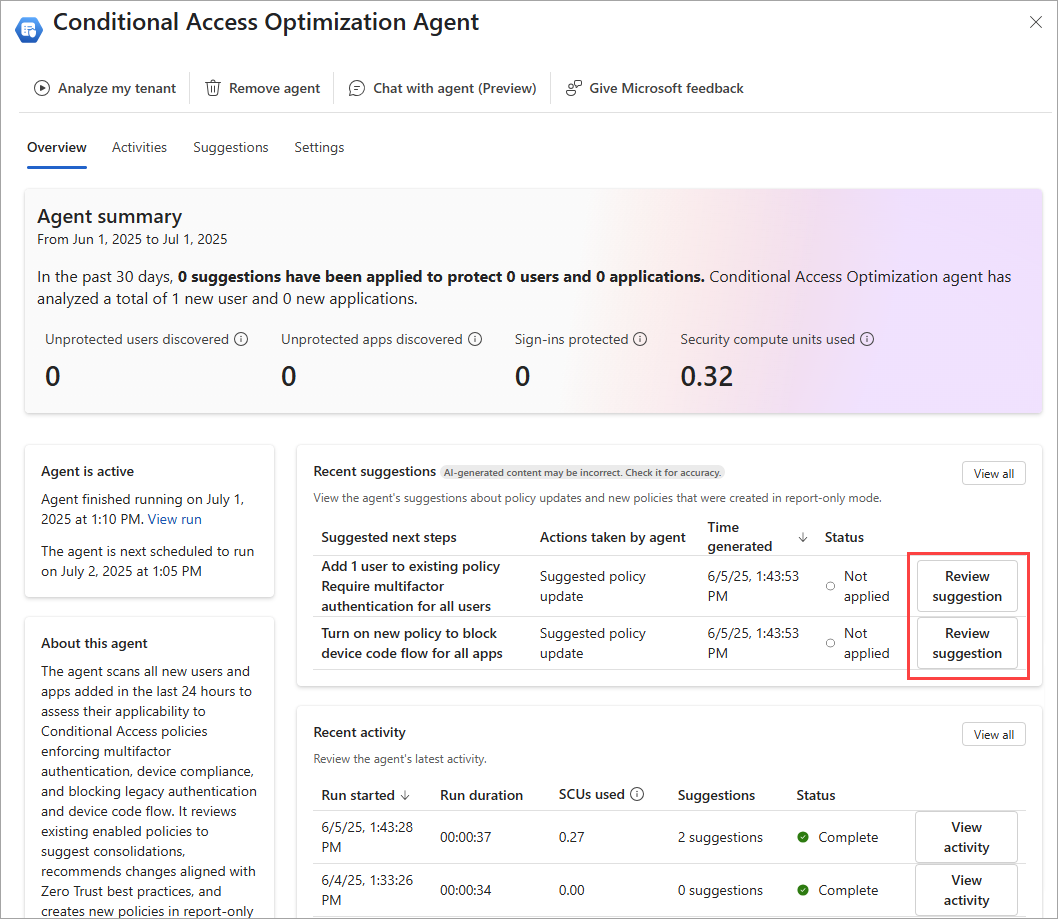

Wenn die Seite "Agentübersicht" geladen wird, werden alle Vorschläge im Feld "Zuletzt verwendete Vorschläge " angezeigt. Wenn ein Vorschlag identifiziert wurde, können Sie die Richtlinie überprüfen, die Auswirkungen auf die Richtlinie bestimmen und die Änderungen bei Bedarf anwenden. Weitere Informationen finden Sie unter "Überprüfen und Genehmigen von Agentvorschlägen für bedingten Zugriff".

Einstellungen

Der Agent enthält mehrere leistungsstarke Einstellungen, um die Funktionen zu erweitern und sie für Ihre Organisation einzigartig zu machen. Die folgenden Funktionen können über die Registerkarte "Einstellungen" konfiguriert werden. Weitere Informationen finden Sie unter Einstellungen des Agenten für den Bedingten Zugriff.

- Agent alle 24 Stunden automatisch ausführen lassen

- Festlegen des Agents für die Überprüfung auf Änderungen an Benutzern und Anwendungen

- Zulassen, dass der Agent Richtlinien im Nur-Berichtsmodus erstellen kann

- Zulassen, dass der Agent Benachrichtigungen über Microsoft Teams sendet

- Zulassen, dass der Agent schrittweise Rollout-Pläne erstellen kann

- Aktivieren der Integration mit ServiceNow für die automatische Ticketerstellung

- Bereitstellen von Wissensquellen für den Agent für organisationsspezifische Vorschläge

Eingebaute Integrationen

Der Optimierungs-Agent für bedingten Zugriff kann Richtlinienvorschläge für Organisationen erstellen, die Intune für die Geräteverwaltung und den globalen sicheren Zugriff für den Netzwerkzugriff verwenden.

Intune-Integration

Der Optimierungs-Agent für bedingten Zugriff ist in Microsoft Intune integriert, um die Gerätekompatibilität und Anwendungsschutzrichtlinien zu überwachen, die in Intune konfiguriert sind, und potenzielle Lücken bei der Erzwingung des bedingten Zugriffs zu identifizieren. Durch diesen proaktiven und automatisierten Ansatz wird sichergestellt, dass Richtlinien für bedingten Zugriff weiterhin den Sicherheitszielen und den Complianceanforderungen der Organisation entsprechen. Die Agentvorschläge sind mit den anderen Richtlinienvorschlägen identisch, außer dass Intune einen Teil des Signals an den Agenten überträgt.

Agentvorschläge für Intune-Szenarien decken bestimmte Benutzergruppen und Plattformen (iOS oder Android) ab. Der Agent identifiziert beispielsweise eine aktive Intune-App-Schutzrichtlinie, die auf die Gruppe "Finanzen" ausgerichtet ist, bestimmt jedoch, dass keine ausreichende Richtlinie für bedingten Zugriff vorhanden ist, die den App-Schutz erzwingt. Der Agent erstellt eine Berichtserstellungsrichtlinie, die vorschreibt, dass Benutzer nur über konforme Anwendungen auf iOS-Geräten auf Ressourcen zugreifen können.

Um Intune-Gerätekompatibilitäts- und App-Schutzrichtlinien zu identifizieren, muss der Agent als globaler Administrator oder als Administrator für bedingten Zugriff und globaler Leser ausgeführt werden. Der Administrator für bedingten Zugriff ist allein nicht ausreichend, damit der Software-Agent Intune-Empfehlungen generieren kann.

Globale Integration für den sicheren Zugriff

Microsoft Entra Internet Access und Microsoft Entra Private Access (gemeinsam als globaler sicherer Zugriff bezeichnet) werden in den Optimierungs-Agent für bedingten Zugriff integriert, um Vorschläge für die Netzwerkzugriffsrichtlinien Ihrer Organisation bereitzustellen. Der Vorschlag, neue Richtlinien zum Durchsetzen von Anforderungen für den Netzwerkzugriff des Global Secure Access zu aktivieren, hilft Ihnen, Ihre Global Secure Access-Richtlinien für Netzwerkstandorte und geschützte Anwendungen besser abzustimmen.

Mit dieser Integration identifiziert der Agent Benutzer oder Gruppen, die nicht von einer Richtlinie für bedingten Zugriff abgedeckt sind, um nur über genehmigte globale Sichere Zugriffskanäle Zugriff auf Unternehmensressourcen zu erfordern. Diese Richtlinie erfordert, dass Benutzer mithilfe des sicheren globalen Zugriffsnetzwerks der Organisation eine Verbindung mit Unternehmensressourcen herstellen, bevor sie auf Unternehmens-Apps und -Daten zugreifen. Benutzer, die eine Verbindung von nicht verwalteten oder nicht vertrauenswürdigen Netzwerken herstellen, werden aufgefordert, den globalen Client für den sicheren Zugriff oder das Webgateway zu verwenden. Sie können Anmeldeprotokolle überprüfen, um kompatible Verbindungen zu überprüfen.

Agent entfernen

Wenn Sie den Optimierungs-Agent für bedingten Zugriff nicht mehr verwenden möchten, wählen Sie "Agent vom oberen Rand des Agentfensters entfernen " aus. Die vorhandenen Daten (Agentaktivität, Vorschläge und Metriken) werden entfernt, aber alle basierend auf den Agentvorschlägen erstellten oder aktualisierten Richtlinien bleiben erhalten. Zuvor angewendete Vorschläge bleiben unverändert, sodass Sie weiterhin die vom Agent erstellten oder geänderten Richtlinien verwenden können.

Bereitstellen von Feedback

Verwenden Sie die Schaltfläche " Feedback an Microsoft senden" am oberen Rand des Agent-Fensters, um Microsoft Feedback zu dem Agent zu geben.

Häufig gestellte Fragen

Wann sollte ich den Optimierungs-Agent für bedingten Zugriff im Vergleich zum Copilot-Chat verwenden?

Beide Features bieten unterschiedliche Einblicke in Ihre Richtlinien für bedingten Zugriff. Die folgende Tabelle enthält einen Vergleich der beiden Features:

| Scenario | Agent zur Optimierung des bedingten Zugriffs | Copilot-Chat |

|---|---|---|

| Allgemeine Szenarien | ||

| Nutzen Sie die mandantenspezifische Konfiguration | ✅ | |

| Erweiterte Begründung | ✅ | |

| Einblicke auf Abruf | ✅ | |

| Interaktive Problembehandlung | ✅ | |

| Kontinuierliche Richtlinienbewertung | ✅ | |

| Vorschläge zur automatisierten Verbesserung | ✅ | |

| Erhalten Sie einen Leitfaden zu bewährten Verfahren und Konfigurationen für Zertifizierungsstellen. | ✅ | ✅ |

| Spezifische Szenarien | ||

| Identifizieren nicht geschützter Benutzer oder Anwendungen proaktiv | ✅ | |

| Erzwingen Sie MFA und andere Baseline-Kontrollen für alle Benutzer | ✅ | |

| Kontinuierliche Überwachung und Optimierung von Zertifizierungsstellenrichtlinien | ✅ | |

| Richtlinienänderungen mit nur einem Klick | ✅ | |

| Überprüfen Sie bestehende CA-Richtlinien und Zuweisungen (Gelten die Richtlinien für Alice?) | ✅ | ✅ |

| Behandeln von Problemen mit dem Zugriff eines Benutzers (Warum wurde Alice zur MFA aufgefordert?) | ✅ |

Ich habe den Agent aktiviert, sehe jedoch "Fehler" im Aktivitätsstatus. Was passiert?

Es ist möglich, dass der Agent vor Microsoft Ignite 2025 mit einem Konto aktiviert wurde, das die Rollenaktivierung mit Privileged Identity Management (PIM) erfordert. Der Versuch, den Agent auszuführen, schlug fehl, da das Konto zu diesem Zeitpunkt nicht über die erforderlichen Berechtigungen verfügte. Bedingte Zugriffsoptimierungs-Agents, die nach dem 17. November 2025 aktiviert wurden, verwenden nicht mehr die Identität des Benutzers, der den Agent aktiviert hat.

Sie können dieses Problem beheben, indem Sie zur Verwendung der Microsoft Entra Agent-ID migrieren. Wählen Sie "Agentidentität erstellen" entweder über die Bannernachricht auf der Agentseite oder über den Abschnitt " Identität und Berechtigungen " der Agenteinstellungen aus.