Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Der Optimierungs-Agent für bedingten Zugriff hilft Organisationen dabei, ihren Sicherheitsstatus zu verbessern, indem Richtlinien für bedingten Zugriff auf Lücken, Überlappungen und Ausnahmen analysiert werden. Da der bedingte Zugriff zu einer zentralen Komponente der Zero Trust-Strategie einer Organisation wird, müssen die Funktionen des Agents konfigurierbar sein, um die eindeutigen Anforderungen Ihrer Organisation zu erfüllen.

Die in diesem Artikel beschriebenen Agenteinstellungen umfassen Standardoptionen wie Trigger, Benachrichtigungen und Bereich. Die Einstellungen enthalten aber auch erweiterte Optionen wie benutzerdefinierte Anweisungen, Intune-Integrationen und Berechtigungen.

Von Bedeutung

Die ServiceNow-Integration und die Dateiuploadfunktion im Conditional Access Optimization Agent befinden sich derzeit in der VORSCHAU. Diese Informationen beziehen sich auf ein Vorabversionsprodukt, das vor der Veröffentlichung erheblich geändert werden kann. Microsoft übernimmt keine Gewährleistungen, ausgedrückt oder impliziert, in Bezug auf die hier bereitgestellten Informationen.

Konfigurieren von Agenteinstellungen

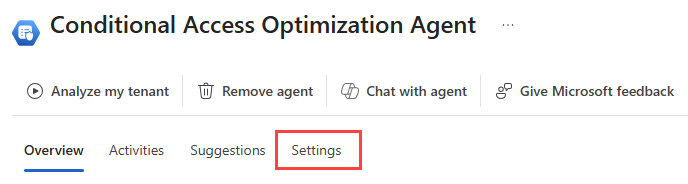

Sie können auf die Einstellungen von zwei Stellen im Microsoft Entra Admin Center zugreifen:

- Einstellungen des Agents> für die Optimierung des Agents für>.

- Wählen Sie unter Bedingter Zugriff> die Karte Agent für die Optimierung des bedingten Zugriffs unter Richtlinienübersicht>Einstellungen.

Wählen Sie die Kategorie im linken Menü aus, um durch alle Einstellungen zu navigieren. Nachdem Sie Änderungen vorgenommen haben, wählen Sie unten auf der Seite die Schaltfläche " Speichern " aus.

Auslöser

Der Agent ist so konfiguriert, dass er alle 24 Stunden ausgeführt wird, je nachdem, wann er ursprünglich konfiguriert wurde. Sie können den Agent jederzeit manuell ausführen.

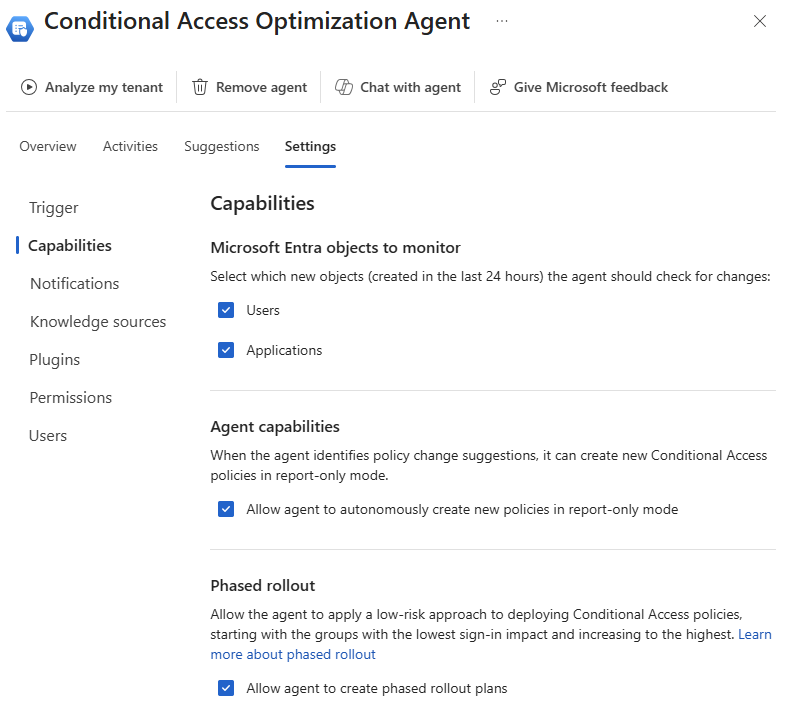

Fähigkeiten

Die Kategorie "Funktionen" enthält wichtige Einstellungen, die Sie überprüfen sollten.

- Microsoft Entra-Objekte zum Überwachen: Verwenden Sie die Kontrollkästchen, um anzugeben, was der Agent überwachen soll, wenn Richtlinienempfehlungen festgelegt werden. Standardmäßig sucht der Agent im vorherigen 24-Stunden-Zeitraum nach neuen Benutzern und Anwendungen in Ihrem Mandanten.

- Agent-Funktionen: Standardmäßig kann der Optimierungs-Agent für bedingten Zugriff neue Richtlinien im modus "Nur Bericht" erstellen. Sie können diese Einstellung ändern, damit ein Administrator die neue Richtlinie genehmigen muss, bevor sie erstellt wird. Die Richtlinie wird weiterhin im Modus "Nur Bericht" erstellt, aber erst nach der Administratorgenehmigung. Nachdem Sie die Auswirkungen der Richtlinie überprüft haben, können Sie die Richtlinie direkt über die Agentenoberfläche oder über Conditional Access aktivieren.

- Phasenrollout: Wenn der Agent eine neue Richtlinie im modus "Nur Bericht" erstellt und diese Richtlinie die Kriterien für einen phasenweisen Rollout erfüllt, wird die Richtlinie in Phasen eingeführt, sodass Sie die Auswirkungen der neuen Richtlinie überwachen können. Das phasenweise Rollout ist standardmäßig aktiviert. Weitere Informationen finden Sie unter Phased Rollout des Agenten für bedingten Zugriff.

Benachrichtigungen

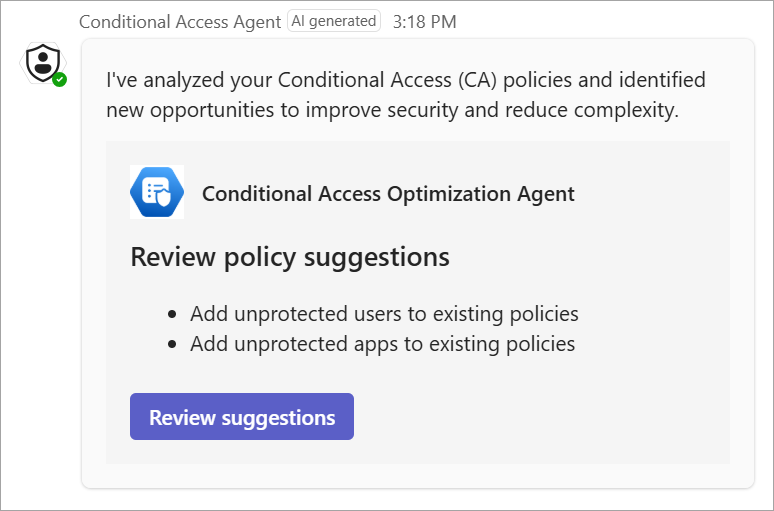

Der Optimierungs-Agent für bedingten Zugriff kann Benachrichtigungen über Microsoft Teams an eine ausgewählte Gruppe von Empfängern senden. Mit der Agent-App für bedingten Zugriff in Microsoft Teams erhalten Empfänger Benachrichtigungen direkt in ihrem Teams-Chat, wenn der Agent einen neuen Vorschlag anzeigt.

So fügen Sie die Agent-App zu Microsoft Teams hinzu:

Wählen Sie in Microsoft Teams apps aus dem linken Navigationsmenü aus, und suchen Sie nach dem Agent für bedingten Zugriff, und wählen Sie den Agent für bedingten Zugriff aus.

Wählen Sie die Schaltfläche "Hinzufügen " und dann die Schaltfläche " Öffnen " aus, um die App zu öffnen.

Um den Zugriff auf die App zu vereinfachen, klicken Sie im linken Navigationsmenü mit der rechten Maustaste auf das App-Symbol, und wählen Sie "Anheften" aus.

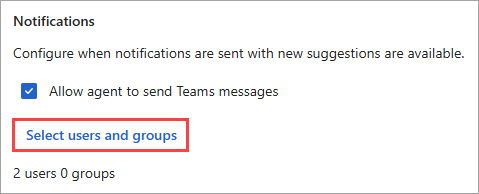

So konfigurieren Sie Benachrichtigungen in den Einstellungen für den Optimierungs-Agent für bedingten Zugriff:

Wählen Sie in den Einstellungen für den Optimierungs-Agent für bedingten Zugriff den Link " Benutzer und Gruppen auswählen " aus.

Wählen Sie die Benutzer oder Gruppen aus, die Sie Benachrichtigungen erhalten möchten, und wählen Sie dann die Schaltfläche " Auswählen " aus.

Wählen Sie unten auf der Hauptseite "Einstellungen" die Schaltfläche " Speichern" aus .

Sie können bis zu 10 Empfänger auswählen, um Benachrichtigungen zu erhalten. Sie können eine Gruppe auswählen, um die Benachrichtigungen zu erhalten, aber die Mitgliedschaft dieser Gruppe darf 10 Benutzer nicht überschreiten. Wenn Sie eine Gruppe auswählen, die weniger als 10 Benutzer enthält, aber später mehr hinzugefügt werden, empfängt die Gruppe keine Benachrichtigungen mehr. Ebenso können die Benachrichtigungen nur an fünf Objekte gesendet werden, z. B. eine Kombination einzelner Benutzer oder Gruppen. Um den Empfang von Benachrichtigungen zu beenden, entfernen Sie Ihr Benutzerobjekt oder die Gruppe, in die Sie in der Liste des Empfängers einbezogen sind.

Zurzeit ist die Kommunikation des Agents eine Richtung, sodass Sie Benachrichtigungen empfangen, aber nicht in Microsoft Teams darauf reagieren können. Um Maßnahmen für einen Vorschlag zu ergreifen, wählen Sie " Vorschlag überprüfen " aus dem Chat aus, um den Optimierungs-Agent für bedingten Zugriff im Microsoft Entra Admin Center zu öffnen.

Wissensquellen

Der Optimierungs-Agent für bedingten Zugriff kann aus zwei verschiedenen Wissensquellen ziehen, um Vorschläge zu machen, die auf die einzigartige Einrichtung Ihrer Organisation zugeschnitten sind.

Benutzerdefinierte Anweisungen

Sie können die Richtlinie auf Ihre Anforderungen anpassen, indem Sie das optionale Feld "Benutzerdefinierte Anweisungen " verwenden. Diese Einstellung bietet Ihnen die Möglichkeit, dem Agenten als Element seiner Ausführung einen Prompt zu geben. Diese Anweisungen können verwendet werden, um:

- Einschließen oder Ausschließen bestimmter Benutzer, Gruppen und Rollen

- Ausschließen von Objekten, damit sie nicht vom Agent berücksichtigt werden oder der Richtlinie für bedingten Zugriff hinzugefügt werden

- Wenden Sie Ausnahmen auf bestimmte Richtlinien an, z. B. das Ausschließen einer bestimmten Gruppe aus einer Richtlinie, das Erfordern von MFA oder das Erfordern von Richtlinien für die Verwaltung mobiler Anwendungen.

Sie können entweder den Namen oder die Objekt-ID in die benutzerdefinierten Anweisungen eingeben. Beide Werte werden überprüft. Wenn Sie den Namen der Gruppe hinzufügen, wird die Objekt-ID für diese Gruppe automatisch in Ihrem Auftrag hinzugefügt. Beispiel für benutzerdefinierte Anweisungen:

- "Exclude users in den "Break Glass" Gruppe von any policy that requires multifactor authentication."

- "Benutzer mit Objekt-ID dddddddd-3333-4444-5555-eeeeeeeeeeee aus allen Richtlinien ausschließen"

Ein gängiges Szenario ist, wenn Ihre Organisation viele Gastbenutzer hat, die nicht in die Standardrichtlinien für bedingten Zugriff aufgenommen werden sollen, wie es der Agent vorschlagen könnte. Wenn der Agent ausgeführt wird und neue Gastbenutzer sieht, die nicht von empfohlenen Richtlinien abgedeckt sind, werden SCUs verwendet, um zu empfehlen, diese Gastbenutzer anhand von Richtlinien abzudecken, die nicht erforderlich sind. So verhindern Sie, dass Gastbenutzer vom Agent berücksichtigt werden:

- Erstellen Sie eine dynamische Gruppe namens "Gäste", wobei

(user.userType -eq "guest"). - Fügen Sie basierend auf Ihren Anforderungen eine benutzerdefinierte Anweisung hinzu.

- "Schließen Sie die Gruppe "Gäste" aus der Agentenüberlegung aus."

- "Schließen Sie die Gruppe "Gäste" aus allen Richtlinien für die Verwaltung mobiler Anwendungen aus.

Weitere Informationen zur Verwendung von benutzerdefinierten Anweisungen finden Sie im folgenden Video.

Einige der Inhalte im Video, z. B. die Benutzeroberflächenelemente, können sich ändern, wenn der Agent häufig aktualisiert wird.

Dateien (Vorschau)

Der Optimierungs-Agent für bedingten Zugriff enthält einen Mechanismus zum Bereitstellen bestimmter Anweisungen zu Ihrer Organisation. Diese Anweisungen können Informationen wie Benennungskonventionen für Richtlinien für bedingten Zugriff, eindeutige Verfahren und Organisationsstruktur enthalten, sodass die Agentvorschläge für Ihre Umgebung noch relevanter sind. Diese hochgeladenen Dateien bilden die Wissensbasis für den Agent. Weitere Informationen finden Sie in der Knowledge Base des bedingten Zugriffsoptimierungsagenten.

Von Bedeutung

Ihre Daten verbleiben innerhalb des Agents und werden nicht für Modellschulungen verwendet.

So fügen Sie der Knowledge Base eine Datei hinzu:

- Navigieren Sie zu Conditional Access Optimization Agent>Einstellungen>Dateien.

- Wählen Sie die Schaltfläche Hochladen.

- Ziehen Sie entweder die Datei und legen Sie sie in den Bereich, der geöffnet wird, oder wählen Sie den Datei hochladen Bereich aus, um zu der Datei auf Ihrem Computer zu navigieren.

Der Agent verarbeitet die Datei und analysiert sie, um sicherzustellen, dass sie die erforderlichen Informationen enthält.

Plugins

Zusätzlich zu den integrierten Integrationen für Intune und globalen sicheren Zugriff bietet der Optimierungs-Agent für bedingten Zugriff auch externe Integrationen, um ihre vorhandenen Workflows zu optimieren.

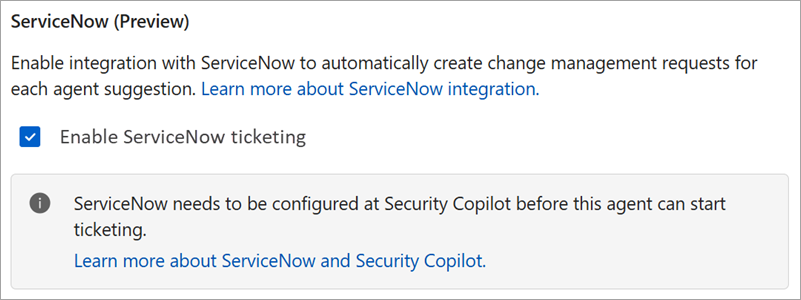

ServiceNow-Integration (Vorschau)

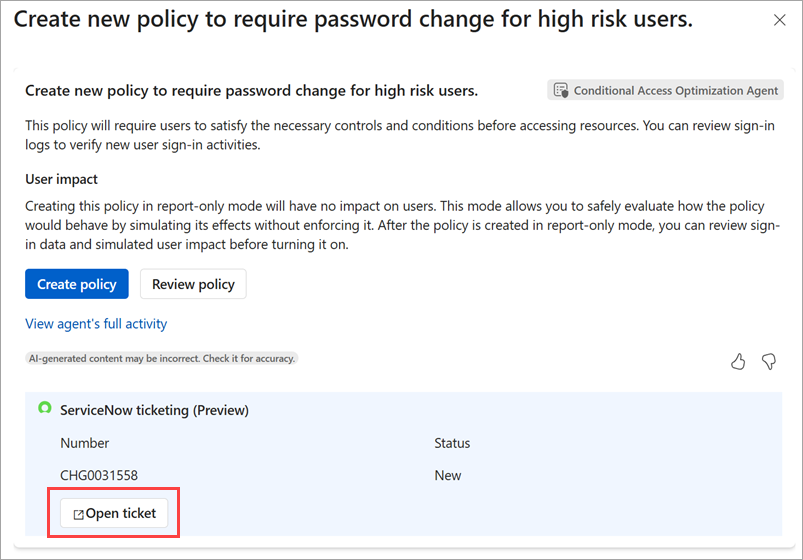

Organisationen, die das ServiceNow-Plug-In für Security Copilot verwenden, können jetzt den Optimierungsagenten für bedingten Zugriff nutzen, um ServiceNow-Änderungsanforderungen für jeden neuen Vorschlag zu erstellen, den der Agent generiert. Mit diesem Feature können IT- und Sicherheitsteams Agentvorschläge innerhalb vorhandener ServiceNow-Workflows nachverfolgen, überprüfen und genehmigen oder ablehnen. Derzeit werden nur Änderungsanforderungen (CHG) unterstützt.

Um die ServiceNow-Integration zu verwenden, muss Ihre Organisation das ServiceNow-Plug-In konfiguriert haben.

Wenn das ServiceNow-Plug-In in den Einstellungen für den Optimierungs-Agent für bedingten Zugriff aktiviert ist, erstellt jeder neue Vorschlag vom Agent eine ServiceNow-Änderungsanforderung. Die Änderungsanforderung enthält Details zum Vorschlag, z. B. den Typ der Richtlinie, die betroffenen Benutzer oder Gruppen sowie die Gründe für die Empfehlung. Die Integration bietet auch eine Feedbackschleife: Der Agent überwacht den Status der ServiceNow-Änderungsanforderung und kann die Änderung automatisch implementieren, wenn die Änderungsanforderung genehmigt wird.

Erlaubnisse

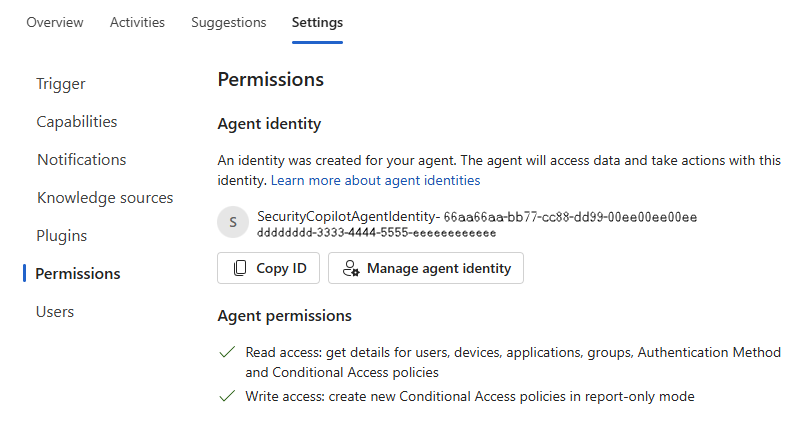

In diesem Abschnitt der Agenteinstellungen wird die Identität beschrieben, unter der der Agent ausgeführt wird, sowie die Berechtigungen, die er zur Ausführung benötigt.

Agent-Identität

Der Optimierungs-Agent für bedingten Zugriff unterstützt jetzt die Microsoft Entra-Agent-ID, wodurch der Agent unter seiner eigenen Identität und nicht mehr unter der Identität eines bestimmten Benutzers ausgeführt werden kann. Diese Funktion verbessert die Sicherheit, vereinfacht die Verwaltung und bietet mehr Flexibilität.

Wählen Sie "Agentidentität verwalten" aus, um die Agentdetails in der Microsoft Entra-Agent-ID anzuzeigen.

- Neue Installationen des Agents verwenden standardmäßig eine Agentidentität.

- Vorhandene Installationen können vom Benutzerkontext wechseln, um jederzeit unter einer Agentidentität ausgeführt zu werden.

- Diese Änderung wirkt sich nicht auf Berichte oder Analysen aus.

- Bestehende Richtlinien und Empfehlungen bleiben unberührt.

- Kunden können nicht zurück zum ehemaligen Benutzerkontext wechseln.

- Administratoren mit der Rolle "Sicherheitsadministrator" können diese Änderung vornehmen. Wählen Sie "Agentidentität erstellen" entweder über die Bannernachricht auf der Agentseite oder über den Abschnitt " Identität und Berechtigungen " der Agenteinstellungen aus.

Das Aktivieren und Verwenden des Agent für die Optimierung des bedingten Zugriffs erfordert auch Sicherheits-Copilot-Rollen. Der Sicherheitsadministrator hat standardmäßig Zugriff auf Security Copilot. Sie können Administratoren für bedingten Zugriff den Zugriff auf Security Copilot zuweisen. Diese Autorisierung gibt Ihren Administratoren für bedingten Zugriff auch die Möglichkeit, den Agent zu verwenden. Weitere Informationen finden Sie unter Assign Security Copilot Access.

Berechtigungen für Agents

Die Agentidentität verwendet die folgenden Berechtigungen, um ihre Aufgaben auszuführen. Diese Berechtigungen werden automatisch zugewiesen, wenn Sie die Agentidentität erstellen.

AuditLog.Read.AllCustomSecAttributeAssignment.Read.AllDeviceManagementApps.Read.AllDeviceManagementConfiguration.Read.AllGroupMember.Read.AllLicenseAssignment.Read.AllNetworkAccess.Read.AllPolicy.Create.ConditionalAccessROPolicy.Read.AllRoleManagement.Read.DirectoryUser.Read.All

Benutzer

Der Optimierungs-Agent für bedingten Zugriff verwendet die rollenbasierte Zugriffssteuerung, um den Agent zu verwenden. Die Rolle mit den geringsten Rechten, die für die Verwendung des Agents erforderlich ist, ist der Administrator für bedingten Zugriff.