Verwenden von Microsoft Defender for Cloud Apps-Steuerelementen in Power BI

Durch die Verwendung von Defender for Cloud Apps mit Power BI können Sie Ihre Power BI-Berichte, -Daten und -Dienste vor unbeabsichtigten Lecks oder Sicherheitsverletzungen schützen. Mit Defender for Cloud Apps können Sie über Echtzeit-Sitzungssteuerelemente in Microsoft Entra ID Richtlinien für den bedingten Zugriff auf Ihre Organisationsdaten erstellen und so die Sicherheit Ihrer Power BI-Analysen gewährleisten. Sobald diese Richtlinien festgelegt wurden, können Administratoren den Zugriff und die Aktivitäten der Benutzer überwachen, Risikoanalysen in Echtzeit durchführen und bezeichnungsspezifische Steuerelemente festlegen.

Hinweis

Microsoft Defender for Cloud Apps gehört jetzt zu Microsoft Defender XDR. Weitere Informationen finden Sie unter Microsoft Defender for Cloud Apps in Microsoft Defender XDR.

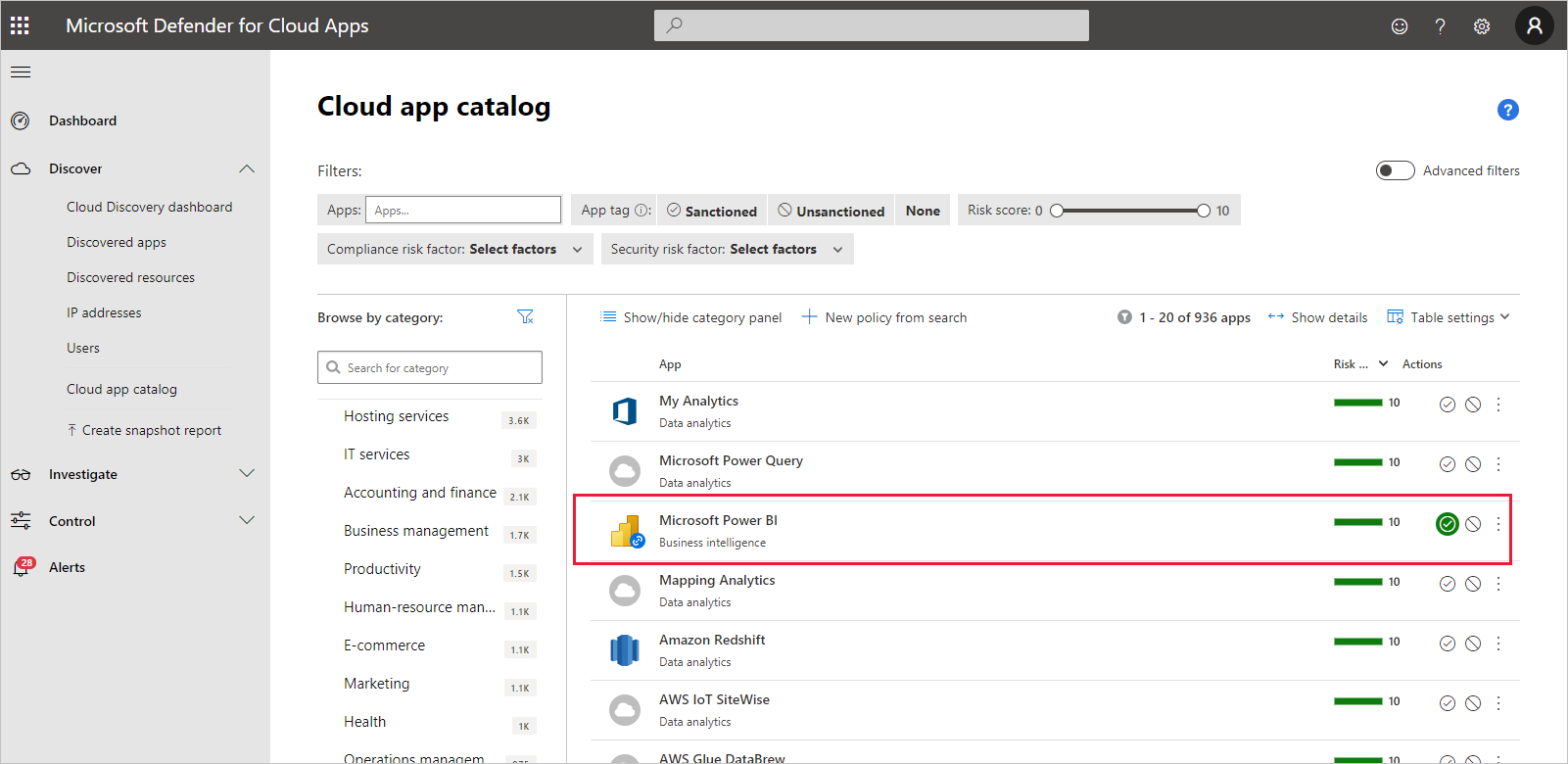

Sie können Defender for Cloud Apps nicht nur für Power BI, sondern auch für beliebige Arten von Anwendungen und Diensten konfigurieren. Sie müssen Defender for Cloud Apps für die Zusammenarbeit mit Power BI konfigurieren, um von den Defender for Cloud Apps-Sicherheitsfunktionen für Ihre Power BI-Daten und -Analysen zu profitieren. Weitere Informationen über Defender for Cloud Apps, einschließlich eines Überblicks über seine Funktionsweise, das Dashboard und App-Risikobewertungen, finden Sie in der Dokumentation zu Defender for Cloud Apps.

Lizenzierung von Defender for Cloud Apps

Um Defender for Cloud Apps mit Power BI nutzen zu können, müssen Sie die relevanten Microsoft-Sicherheitsdienste verwenden und konfigurieren, von denen einige außerhalb von Power BI eingerichtet werden. Um Defender for Cloud Apps in Ihrem Mandanten verwenden zu können, müssen Sie über eine der folgenden Lizenzen verfügen:

- Microsoft Defender for Cloud Apps: Stellt Defender for Cloud Apps-Funktionen für alle unterstützten Apps bereit, die Teil der EMS E5- und Microsoft 365 E5-Suiten sind.

- Office 365 Cloud App Security: Bietet Defender for Cloud Apps-Funktionen nur für Office 365 im Rahmen der Office 365 E5-Suite.

Konfigurieren von Echtzeit-Steuerelementen für Power BI mit Defender for Cloud Apps

Hinweis

Sie benötigen eine Microsoft Entra ID P1-Lizenz, um die Echtzeit-Steuerelemente von Defender for Cloud Apps nutzen zu können.

In den folgenden Abschnitten werden die Schritte zum Konfigurieren von Echtzeit-Steuerelementen für Power BI mit Defender for Cloud Apps beschrieben.

Festlegen von Sitzungsrichtlinien in Microsoft Entra ID (erforderlich)

Die Schritte zum Festlegen von Sitzungssteuerelementen werden in den Microsoft Entra ID- und Defender for Cloud Apps-Portalen ausgeführt. Im Microsoft Entra Admin Center erstellen Sie eine Richtlinie für bedingten Zugriff für Power BI und leiten die in Power BI verwendeten Sitzungen über den Defender for Cloud Apps-Dienst weiter.

Defender for Cloud Apps arbeitet mit einer Reverseproxyarchitektur und ist in den bedingten Microsoft Entra-Zugriff integriert, um Power BI-Benutzeraktivitäten in Echtzeit zu überwachen. Die folgenden Schritte dienen dem besseren Verständnis des Prozesses. Detaillierte Schritt-für-Schritt-Anleitungen finden Sie in den verlinkten Inhalten in den einzelnen Schritten. Eine Beschreibung des gesamten Prozesses finden Sie unter Defender for Cloud Apps.

- Erstellen einer Microsoft Entra-Testrichtlinie für bedingten Zugriff

- Anmelden bei jeder App mithilfe eines Benutzers, der der Richtlinie zugeordnet ist

- Überprüfen, ob die Apps für die Verwendung von Zugriffs-und Sitzungssteuerungen konfiguriert sind

- Aktivieren der App für die Verwendung in Ihrer Organisation

- Testen der Bereitstellung

Der Prozess zum Festlegen von Sitzungsrichtlinien wird ausführlich im Artikel Sitzungsrichtlinien beschrieben.

Festlegen von Richtlinien zur Anomalieerkennung zum Überwachen von Power BI-Aktivitäten (empfohlen)

Power BI-Richtlinien zur Anomalieerkennung können individuell festgelegt werden, sodass sie sich nur auf die Benutzer und Gruppen bezieht, die Sie in der Richtlinie ein- und ausschließen möchten. Weitere Informationen finden Sie unter Richtlinien zur Anomalieerkennung.

Defender for Cloud Apps umfasst zwei dedizierte, integrierte Erkennungsfunktionen für Power BI. Mehr dazu erfahren Sie unter Integrierte Defender for Cloud Apps-Erkennungen für Power BI.

Verwenden Sie die Vertraulichkeitsbezeichnungen von Microsoft Purview Information Protection (empfohlen)

Mithilfe von Vertraulichkeitsbezeichnungen können Sie sensible Inhalte klassifizieren und schützen, sodass die Mitarbeiter in Ihrer Organisation mit externen Partnern zusammenarbeiten und gleichzeitig den Schutz vertraulicher Inhalte und Daten gewährleisten können.

Informationen über die Verwendung von Vertraulichkeitsbezeichnungen in Power BI finden Sie unter Vertraulichkeitsbezeichnungen in Power BI. Sehen Sie sich weiter unten in diesem Artikel das Beispiel einer Power BI-Richtlinie an, die auf Vertraulichkeitsbezeichnungen aufbaut.

Benutzerdefinierte Richtlinien zum Senden von Warnung bei verdächtigen Benutzeraktivitäten in Power BI

Mithilfe der Defender for Cloud Apps-Aktivitätsrichtlinien können Administratoren eigene, benutzerdefinierte Regeln definieren, um ein von der Norm abweichendes Benutzerverhalten zu erkennen und gegebenenfalls sogar automatisch darauf zu reagieren, wenn es als gefährlich eingestuft wird. Beispiel:

Entfernen von großen Vertraulichkeitsbezeichnungen – Beispiel: Warnen, wenn Vertraulichkeitsbezeichnungen von einem einzelnen Benutzer in einem Zeitfenster von weniger als 5 Minuten aus 20 verschiedenen Berichten entfernt werden.

Herabstufen der Vertraulichkeitsbezeichnungen für Verschlüsselungen – Beispiel: Warnen, wenn ein Bericht mit der ursprünglichen Vertraulichkeitsbezeichnung Streng vertraulich auf einmal als Öffentlich klassifiziert wird.

Hinweis

Die eindeutigen Bezeichner (IDs) von Power BI-Artefakten und Vertraulichkeitsbezeichnungen können mithilfe von Power BI-REST-APIs ermittelt werden. Siehe Semantikmodelle abrufen oder Berichte abrufen.

Benutzerdefinierte Aktivitätsrichtlinien werden im Defender für Cloud Apps-Portal konfiguriert. Weitere Informationen finden Sie unter Aktivitätsrichtlinie.

Integrierte Defender for Cloud Apps-Erkennungen für Power BI

Mithilfe von Defender for Cloud Apps-Erkennungen können Administratoren bestimmte Aktivitäten einer überwachten App überwachen. Für Power BI gibt es derzeit zwei dedizierte, integrierte Defender for Cloud Apps-Erkennungen:

Verdächtige Freigabe – erkennt, wenn ein Benutzer einen Bericht mit sensiblen Daten mit einer unbekannten E-Mail (außerhalb der Organisation) freigibt. Bei einem Bericht mit sensiblen Daten handelt es sich um einen Bericht, dessen Vertraulichkeitsbezeichnung auf INTERNAL-ONLY oder höher festgelegt ist.

Massenfreigabe von Berichten – erkennt, wenn ein Benutzer eine erhebliche Anzahl von Berichten in einer einzelnen Sitzung freigibt.

Die Einstellungen für diese Erkennungen werden im Defender for Cloud Apps-Portal konfiguriert. Weitere Informationen finden Sie unter Ungewöhnliche Aktivitäten (nach Benutzer).

Power BI-Administratorrolle in Defender for Cloud Apps

Bei der Verwendung von Defender for Cloud Apps mit Power BI wird für Power BI-Administratoren eine neue Rolle erstellt. Wenn Sie sich als Power BI-Administrator beim Defender for Cloud Apps-Portal anmelden, haben Sie eingeschränkten Zugriff auf Daten, Warnungen, gefährdete Benutzer, Aktivitätsprotokolle und weitere für Power BI relevante Informationen.

Überlegungen und Einschränkungen

Durch die Verwendung von Defender for Cloud Apps mit Power BI können Sie anhand von Erkennungen zur Überwachung von Benutzersitzungen und deren Aktivitäten die Inhalte und Daten Ihrer Organisation schützen. Bei der Verwendung von Defender for Cloud Apps mit Power BI sind einige Überlegungen und Einschränkungen zu berücksichtigen:

- Defender for Cloud Apps kann nur für Excel-, PowerPoint-und PDF-Dateien verwendet werden.

- Wenn Sie die Funktionen der Vertraulichkeitsbezeichnungen in Ihren Sitzungsrichtlinien für Power BI verwenden möchten, benötigen Sie eine Azure Information Protection Premium P1- oder Premium P2-Lizenz. Microsoft Azure Information Protection kann entweder als eigenständige Version oder über eines der Microsoft-Lizenzpakete erworben werden. Weitere Informationen finden Sie unter Azure Information Protection – Preise. Außerdem müssen Vertraulichkeitsbezeichnungen auf Ihre Power BI-Objekte angewendet werden.

- Die Sitzungssteuerung steht für jeden Browser auf jeder gängigen Plattform unter jedem Betriebssystem zur Verfügung. Es wird empfohlen, die neueste Version von Microsoft Edge, Google Chrome, Mozilla Firefox oder Apple Safari zu verwenden. Öffentliche API-Aufrufe von Power BI und andere nicht browserbasierte Sitzungen werden im Rahmen der Defender for Cloud Apps-Sitzungssteuerung nicht unterstützt. Weitere Informationen finden Sie unter Unterstützte Apps und Clients.

- Wenn Sie Schwierigkeiten bei der Anmeldung haben, z. B. da Sie sich mehr als einmal anmelden müssen, könnte dies mit der Art und Weise zusammenhängen, wie einige Apps die Authentifizierung handhaben. Weitere Informationen finden Sie im Artikel Langsame Anmeldung zur Problembehandlung.

Achtung

Die Funktion „protect“ im Abschnitt „Action“ der Sitzungsrichtlinie funktioniert nur, wenn das Element keine Bezeichnung aufweist. Wenn eine Bezeichnung vorhanden ist, wird die Aktion „protect“ nicht angewendet. Eine vorhandene Bezeichnung, die bereits für ein Element in Power BI angewendet wurde, kann nicht überschrieben werden.

Beispiel

Im folgenden Beispiel wird gezeigt, wie Sie mit Defender for Cloud Apps und Power BI eine neue Sitzungsrichtlinie erstellen.

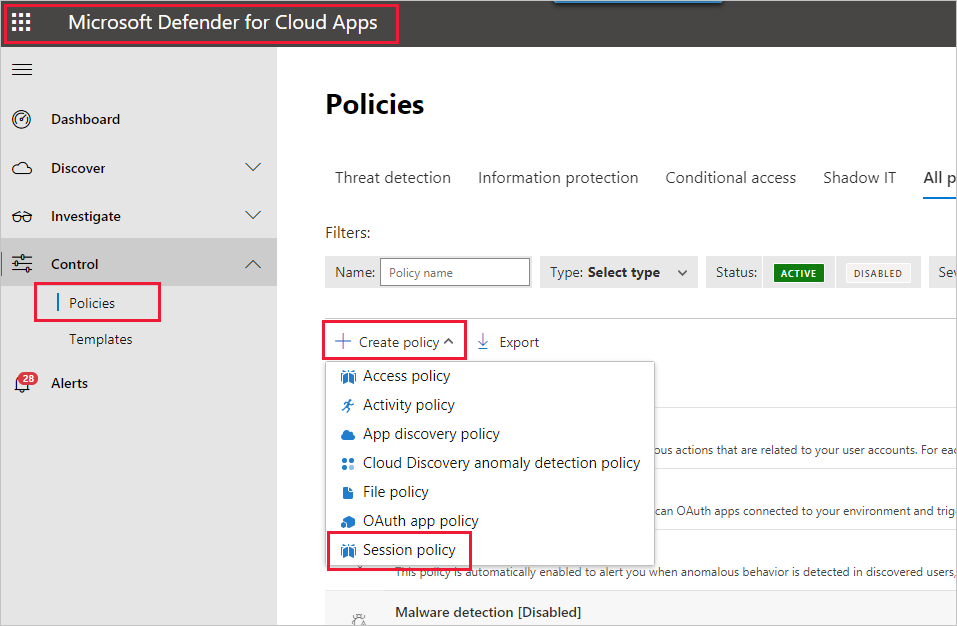

Erstellen Sie zunächst eine neue Sitzungsrichtlinie. Wählen Sie im Defender for Cloud Apps-Portal im Navigationsbereich die Option Richtlinien aus. Wählen Sie anschließend auf der Seite „Richtlinien“ Richtlinie erstellen, und dann Sitzungsrichtlinie aus.

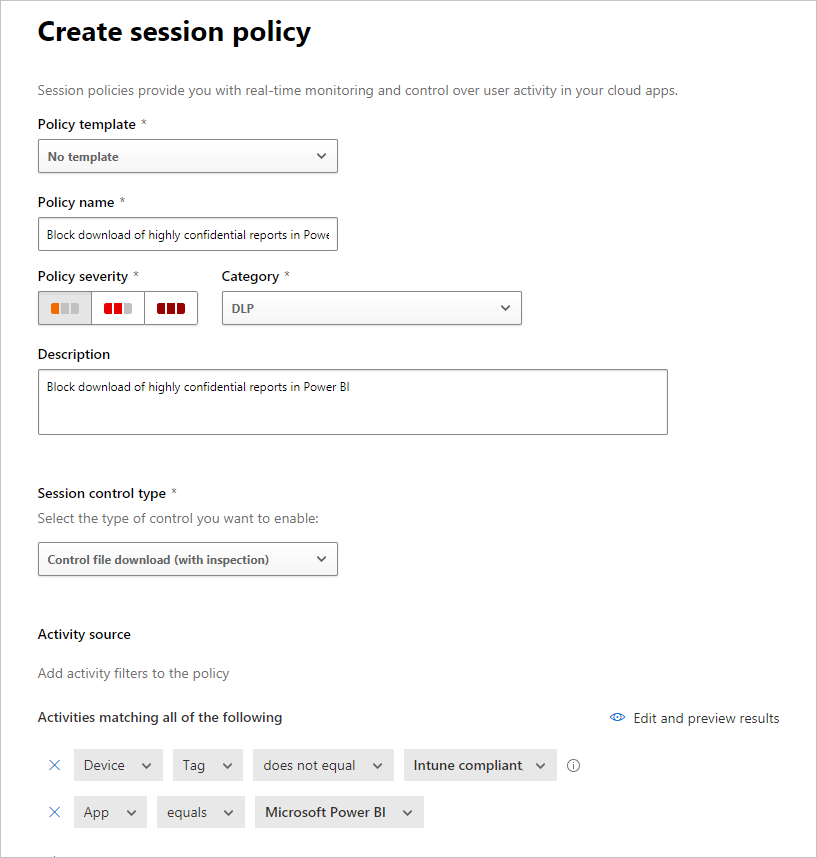

Die Sitzungsrichtlinie wird im angezeigten Fenster erstellt. Die nummerierten Schritten beschreiben die Einstellungen in der folgenden Abbildung.

Wählen Sie in der Dropdownliste Richtlinienvorlage die Option Keine Vorlage aus.

Geben Sie für das Feld Richtlinienname einen aussagekräftigen Namen für Ihre Sitzungsrichtlinie ein.

Wählen Sie für Sitzungssteuerungstyp die Option Dateidownload steuern (mit Überprüfung) (für DLP) aus.

Wählen Sie im Abschnitt Aktivitätsquelle die relevanten Blockierungsrichtlinien aus. Es wird empfohlen, nicht verwaltete und nicht kompatible Geräte zu blockieren. Legen Sie fest, das Downloads blockiert werden, wenn die Sitzung in Power BI ausgeführt wird.

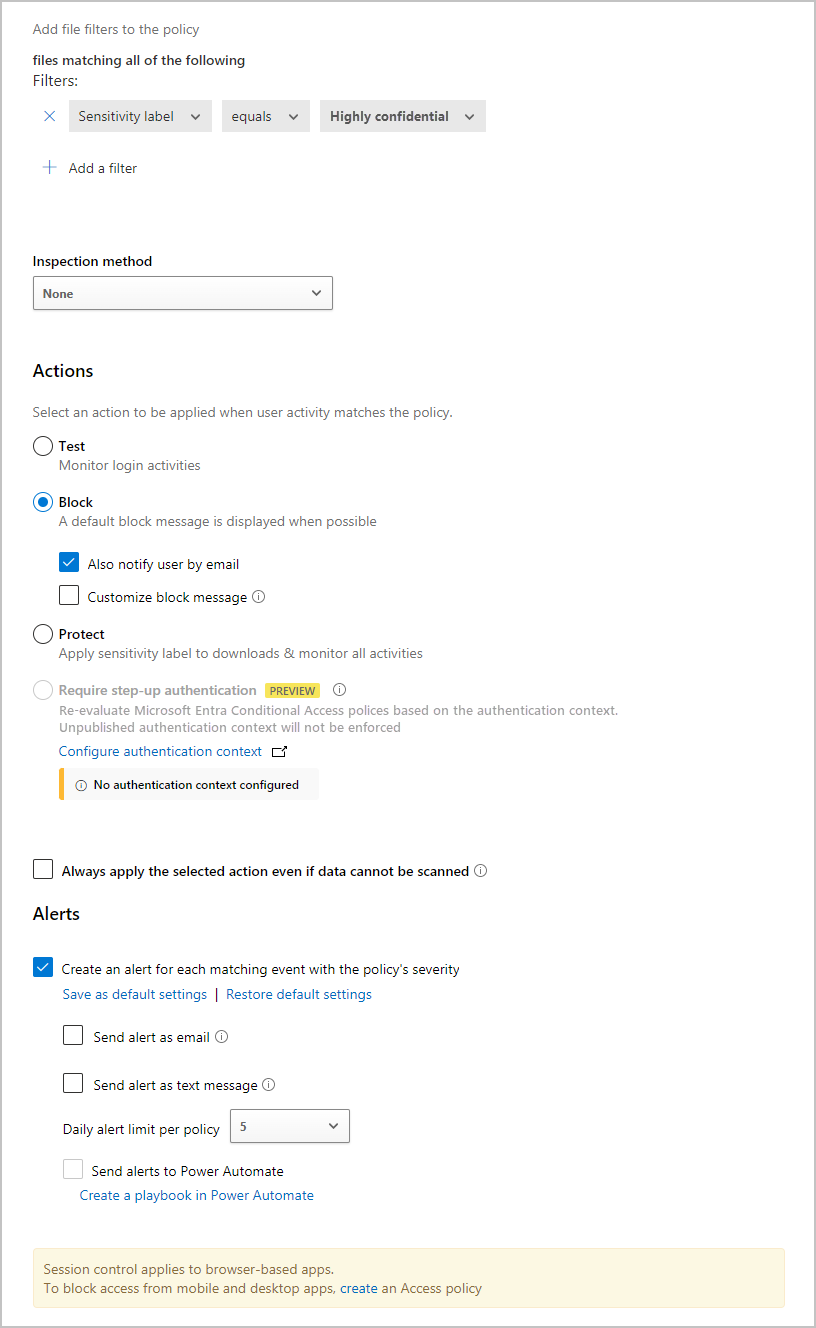

Wenn Sie nach unten scrollen, werden weitere Optionen angezeigt. In der folgenden Abbildung werden diese Optionen zusammen mit weiteren Beispielen gezeigt.

Wählen Sie als Vertraulichkeitsbezeichnung die Option Streng vertraulich oder die für Ihre Organisation am besten geeignete Option aus.

Ändern Sie die Überprüfungsmethode in Keine.

Wählen Sie die Option zum Blockieren, die zu Ihren Anforderungen passt.

Erstellen Sie für eine solche Aktion eine Warnung.

Wählen Sie Erstellen aus, um die Sitzungsrichtlinie fertig zu stellen.

Zugehöriger Inhalt

In diesem Artikel wurde beschrieben, wie Defender for Cloud Apps den Schutz von Daten und Inhalten für Power BI gewährleisten kann. Weitere Informationen zu Data Protection for Power BI und unterstützenden Inhalten für die Azure-Dienste, die sie aktivieren, finden Sie unter:

- Vertraulichkeitsbezeichnungen in Power BI

- Aktivieren von Vertraulichkeitsbezeichnungen in Power BI

- Anwenden von Vertraulichkeitsbezeichnungen in Power BI

Informationen zu Azure und Sicherheitsartikeln finden Sie unter:

- Schützen von Apps mit der App-Steuerung für bedingten Zugriff von Microsoft Defender for Cloud Apps

- Bereitstellen der App-Steuerung für bedingen Zugriff für Katalog-Apps mit Microsoft Entra ID

- Sitzungsrichtlinien

- Informationen zu Vertraulichkeitsbezeichnungen

- Bericht zu Datenschutzmetriken

- Planung der Power BI-Implementierung: Defender for Cloud-Apps für Power BI

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für