Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel erfahren Sie, wie Sie eine Azure Data Lake Storage Gen2-Verknüpfung (ADLS) in einem Microsoft Fabric-Lakehouse erstellen. Wenn Sie Verknüpfungen zu Azure Data Lake Storage (ADLS)-Gen2-Speicherkonten erstellen, kann der Zielpfad auf einen beliebigen Ordner im hierarchischen Namespace verweisen. Der Zielpfad muss mindestens einen Containernamen enthalten.

Eine Übersicht über Verknüpfungen finden Sie unter OneLake-Verknüpfungen. Informationen zum programmgesteuerten Erstellen von Verknüpfungen finden Sie unter OneLake-Verknüpfungen mit REST-APIs.

Voraussetzungen

- Ein Seehaus. Wenn Sie keins haben, erstellen Sie eins mit den folgenden Schritten: Erstellen Sie ein Seehaus mit OneLake.

- Sie müssen hierarchische Namespaces auf Ihrem ADLS Gen 2 Speicherkonto aktiviert haben.

Erstellen einer Verknüpfung

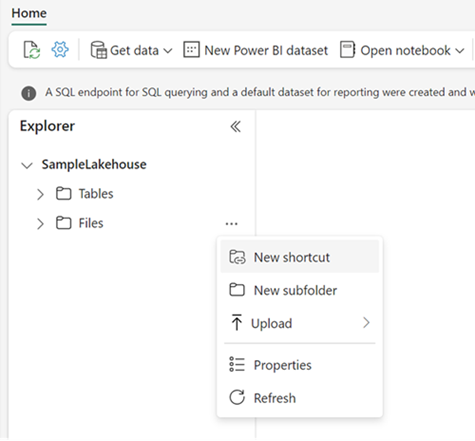

Öffnen Sie ein Lakehouse.

Klicken Sie mit der rechten Maustaste auf ein Verzeichnis in der Lake-Ansicht des Lakehouse.

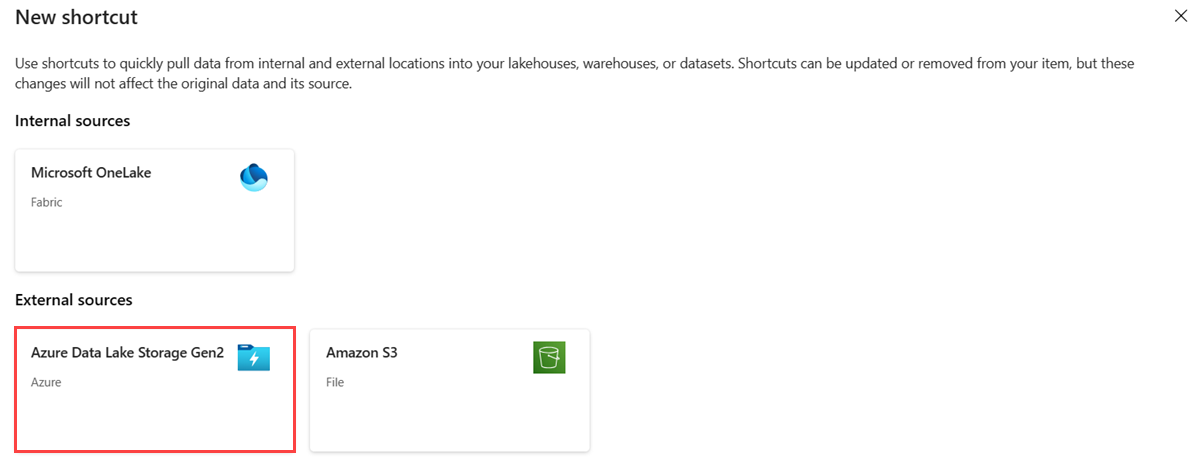

Wählen Sie Neue Verknüpfung aus.

Wählen Sie unter Externe Quellen die Option Azure Data Lake Storage Gen2 aus.

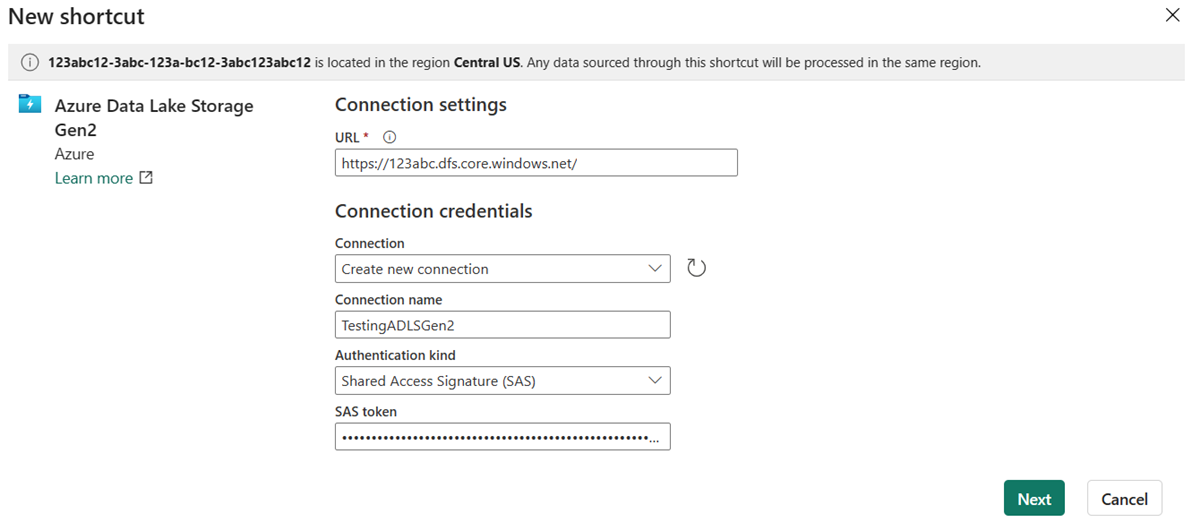

Geben Sie die Verbindungseinstellungen gemäß der folgenden Tabelle ein:

Feld Beschreibung Wert URL Die Verbindungszeichenfolge für Ihren Deltacontainer. https://StorageAccountName.dfs.core.windows.netVerbindung Zuvor definierte Verbindungen für den angegebenen Speicherort werden in der Dropdownliste angezeigt. Wenn keine Verbindungen vorhanden sind, erstellen Sie eine neue Verbindung. Neue Verbindung erstellen Verbindungsname Der Azure Data Lake Storage Gen2-Verbindungsname Ein Name für Ihre Verbindung. Authentifizierungsart Das Autorisierungsmodell, Die unterstützten Modelle sind: Organisationskonto, Kontoschlüssel, Shared Access Signature (SAS), Dienstprinzipal und Arbeitsbereichsidentität. Weitere Informationen finden Sie unter Autorisierung. Abhängig vom Autorisierungsmodell: Nachdem Sie eine Authentifizierungsart ausgewählt haben, geben Sie die erforderlichen Anmeldeinformationen ein. Wählen Sie Weiter aus.

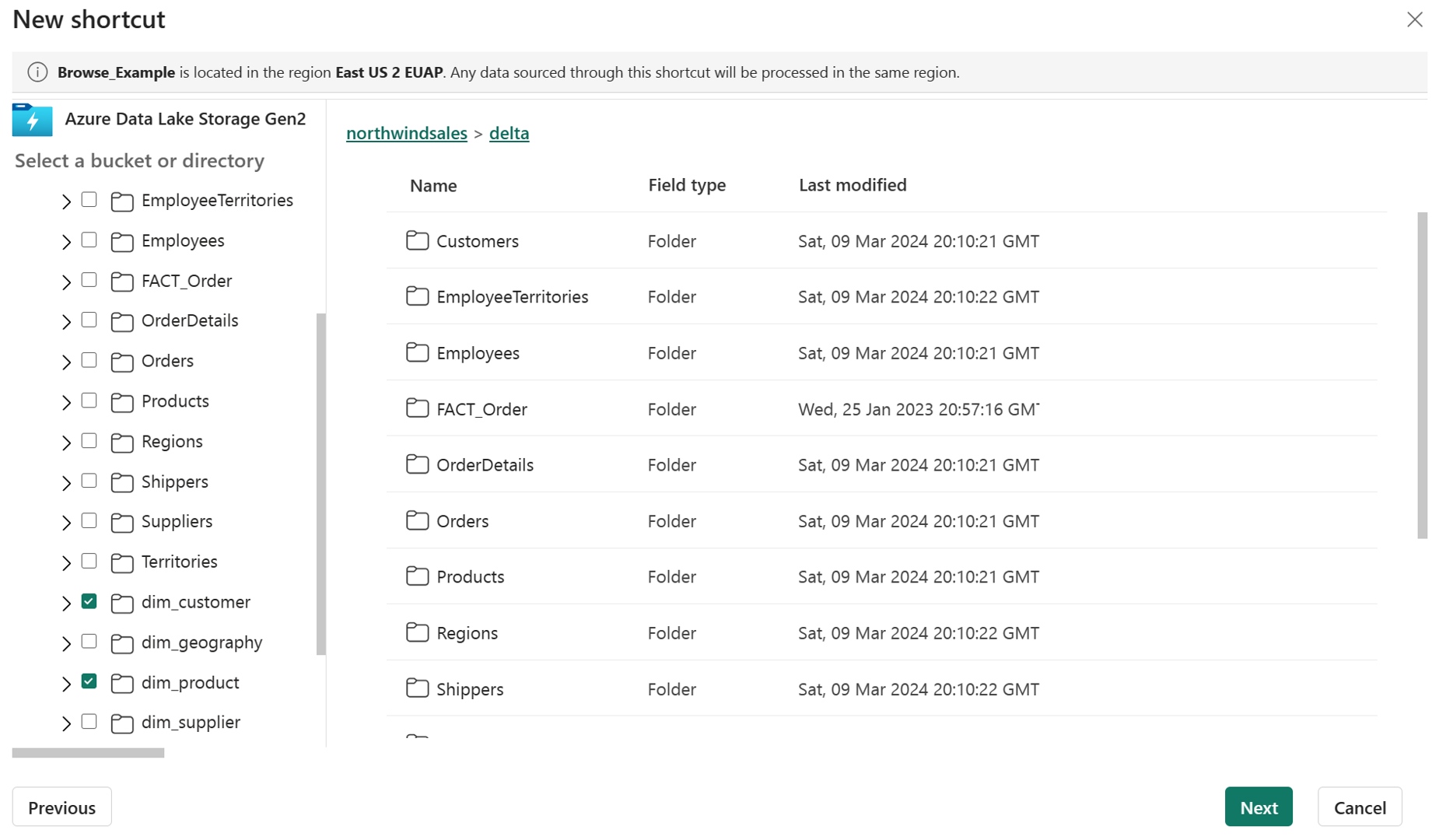

Navigieren Sie zum Zielspeicherort der Verknüpfung.

Wenn Sie das Speicherkonto gerade in der Verbindungs-URL verwendet haben, werden alle verfügbaren Container in der linken Navigationsansicht angezeigt. Wenn Sie einen Container in der Verbindungs-URL angegeben haben, werden nur der angegebene Container und dessen Inhalt in der Navigationsansicht angezeigt.

Navigieren Sie zum Speicherkonto, indem Sie einen Ordner oder den Erweiterungspfeil neben einem Ordner auswählen.

In dieser Ansicht können Sie einen oder mehrere Zielspeicherorte für Verknüpfungen auswählen. Wählen Sie Zielspeicherorte aus, indem Sie das Kontrollkästchen neben einem Ordner in der linken Navigationsansicht aktivieren.

Wählen Sie Weiter aus.

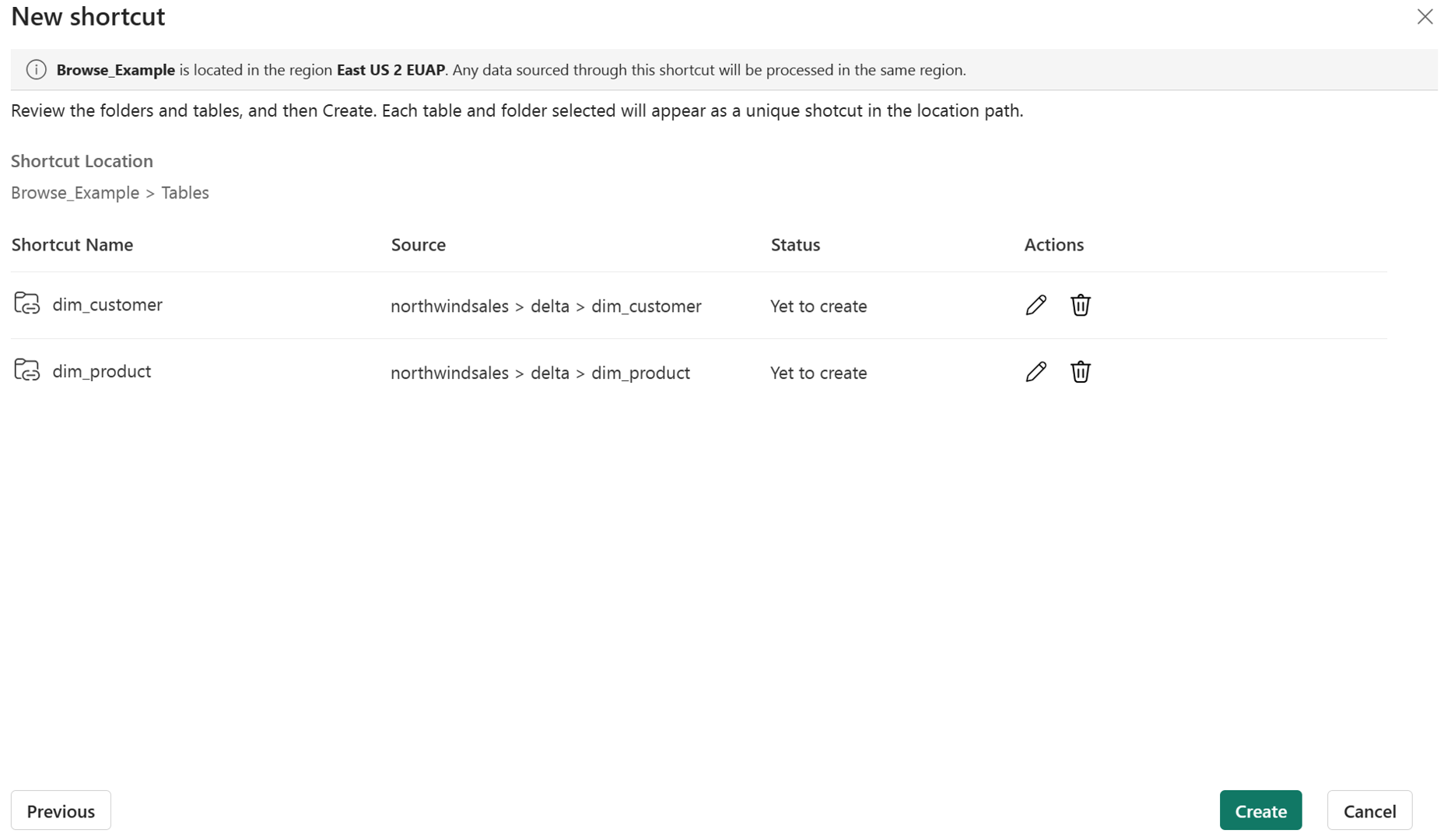

Auf der Überprüfungsseite können Sie alle ausgewählten Verknüpfungen überprüfen. Dort werden alle Verknüpfungen angezeigt, die erstellt werden. In der Aktionsspalte können Sie das Bleistiftsymbol auswählen, um den Verknüpfungsnamen zu bearbeiten. Sie können das Papierkorbsymbol auswählen, um die Verknüpfung zu löschen.

Klicken Sie auf Erstellen.

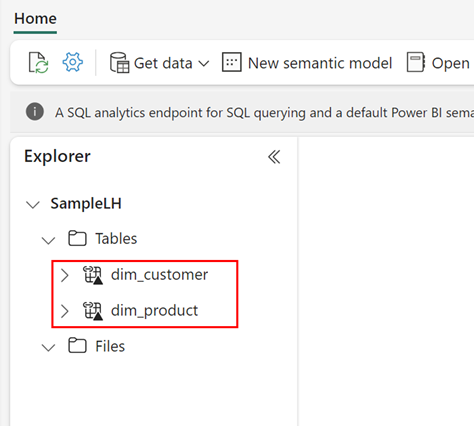

Das Lakehouse wird automatisch aktualisiert. Die Verknüpfung wird im linken Explorer-Bereich angezeigt.

Zugang

ADLS-Verknüpfungen müssen auf den DFS-Endpunkt für das Speicherkonto verweisen.

Beispiel: https://accountname.dfs.core.windows.net/

Wenn das Speicherkonto durch eine Speicherfirewall geschützt ist, können Sie den Zugriff auf vertrauenswürdige Dienste konfigurieren. Weitere Informationen finden Sie unter Vertrauenswürdiger Arbeitsbereichszugriff.

Autorisierung

ADLS-Verknüpfungen verwenden ein delegiertes Autorisierungsmodell. In diesem Modell gibt der Ersteller der Verknüpfung Anmeldeinformationen für die ADLS-Verknüpfung an, und der gesamte Zugriff auf diese Verknüpfung wird mit diesen Anmeldeinformationen autorisiert. ADLS-Tastenkombinationen unterstützen die folgenden delegierten Autorisierungstypen:

- Organisationskonto – muss über die Rolle "Storage Blob Data Reader", "Storage Blob Data Contributor" oder "Storage Blob Data Owner" für das Speicherkonto verfügen. oder Delegatorrolle für das Speicherkonto plus Datei- oder Verzeichniszugriff, der innerhalb des Speicherkontos gewährt wird.

- Dienstprinzipal – muss über die Rolle "Storage Blob Data Reader", "Storage Blob Data Contributor" oder "Storage Blob Data Owner" für das Speicherkonto verfügen. oder Delegatorrolle für das Speicherkonto plus Datei- oder Verzeichniszugriff, der innerhalb des Speicherkontos gewährt wird.

- Arbeitsbereichsidentität – muss über die Rolle "Storage Blob Data Reader", "Storage Blob Data Contributor" oder "Storage Blob Data Owner" für das Speicherkonto verfügen. oder Delegatorrolle für das Speicherkonto plus Datei- oder Verzeichniszugriff, der innerhalb des Speicherkontos gewährt wird.

- Shared Access Signature (SAS) – muss mindestens die folgenden Berechtigungen enthalten: Lese-, Listen- und Ausführungsberechtigungen.

Microsoft Entra ID delegierte Autorisierungstypen (Organisationskonto, Dienstprinzipal oder Arbeitsbereichsidentität) erfordern die Aktion einen Benutzerdelegierungsschlüssel generieren auf Speicherkontoebene. Diese Aktion ist als Teil der Rollen "Storage Blob Data Reader", "Storage Blob Data Contributor", "Storage Blob Data Owner" und "Delegator" enthalten. Wenn Sie keine Benutzerleser-, Mitwirkenden- oder Besitzerberechtigungen für das gesamte Speicherkonto erteilen möchten, weisen Sie sie stattdessen der Rolle "Delegator" zu. Definieren Sie dann detaillierte Datenzugriffsrechte mithilfe von Zugriffssteuerungslisten (ACCESS Control Lists, ACLs) in Azure Data Lake Storage.

Von Bedeutung

Die Anforderung zum Generieren eines Benutzerdelegierungsschlüssels wird zurzeit nicht durchgesetzt, wenn eine Arbeitsbereichsidentität für den Arbeitsbereich konfiguriert ist und der ADLS-Kurzlink-Authentifizierungstyp auf "Organisationskonto", "Dienstprinzipal" oder "Arbeitsbereichsidentität" gesetzt ist. Dieses Verhalten wird jedoch in Zukunft eingeschränkt. Es wird empfohlen, sicherzustellen, dass alle delegierten Identitäten die Schlüsselaktion "Benutzerdelegierung generieren " haben, um sicherzustellen, dass der Zugriff Ihrer Benutzer nicht betroffen ist, wenn sich dieses Verhalten ändert.

Einschränkungen

Die folgenden Einschränkungen gelten für ADLS-Tastenkombinationen:

- ADLS-Verknüpfungszielpfade dürfen keine reservierten Zeichen aus RFC 3986 Abschnitt 2.2 enthalten. Zulässige Zeichen finden Sie im Abschnitt 2.3 von RFC 3968.

- ADLS-Tastenkombinationen unterstützen die Copy Blob-API nicht.

- Die Kopierfunktion funktioniert nicht bei Verknüpfungen, die direkt auf ADLS-Container verweisen. Es wird empfohlen, ADLS-Verknüpfungen mit einem Verzeichnis zu erstellen, das mindestens eine Ebene unterhalb eines Containers liegt.

- OneLake-Verknüpfungen unterstützen keine Verbindungen mit ADLS Gen2-Speicherkonten, die verwaltete private Endpunkte verwenden. Weitere Informationen finden Sie unter verwalteten privaten Endpunkten für Fabric.

- Weitere Shortcuts können nicht in ADLS-Shortcuts erstellt werden.

- ADLS Gen 2-Shortcuts werden für Speicherkonten, die Microsoft Purview Data Sharing verwenden, nicht unterstützt.