Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Mit Microsoft Graph Data Connect (Data Connect) können Sie Microsoft 365-Daten in Azure erweitern, um Anwendungen für Analysen, Intelligenz und Geschäftsprozessoptimierung zu erstellen. Dieser Artikel enthält Informationen zur Problembehandlung für die Arbeit mit Data Connect.

Probleme beim Suchen einer Anwendung in der Azure-Portal Erfahrung

Wenn Sie auf der Data Connect-Azure-Portal keine Anwendung finden können, überprüfen Sie, ob Sie über Microsoft Entra Besitzer der Anwendung verfügen, da sie zum Aktualisieren und Löschen von App-Registrierungen mit Data Connect erforderlich ist.

Probleme beim Genehmigen einer Anwendung

Um eine Anwendung im Microsoft 365 Admin Center zu genehmigen, muss der Benutzer ein globaler Administrator sein. Eine E5-Lizenz ist nicht erforderlich.

Verlängern einer Anwendungsgenehmigung

Sie können eine App-Autorisierung vor dem Ablaufdatum verlängern. Der globale Administrator kann auf die genehmigte Anwendung klicken und sie erneut genehmigen, um die Gültigkeit der Zustimmung zu verlängern.

Probleme bei der Extraktion mehrerer Geografischer Mandanten

Manchmal möchten Kunden ihren Pipelines möglicherweise andere Regionen hinzufügen, insbesondere größere Kunden mit multi-geo-Mandanten. Obwohl Mandanten mit mehreren geografischen Standorten Weiterhin Data Connect verwenden können, beachten Sie, dass Kunden, wenn sie Daten anfordern, nur Daten für eine Region extrahieren können. Kunden können keine Einzige Pipeline verwenden, um Daten aus mehreren Regionen zu extrahieren. Data Connect erzwingt diese Regel für den Datenschutz und die Sicherheit der Mandantenbenutzer eines Kunden.

Beachten Sie Folgendes, wenn Kunden mit mehreren Geomandanten Daten extrahieren:

Data Connect ermöglicht nur das Extrahieren von Datasets aus derselben Region wie der Mandant. Wenn Sie beispielsweise über einen Mandanten in Europa (EUR) verfügen, Aber Ihre Pipeline für Ihre Benutzer in Nordamerika (NAM) ausführen möchten, erhalten Sie nur Daten für Benutzer in NAM, da Sie eine Pipeline für NAM angegeben haben.

Multi-Geo-Mandanten können Daten für ihre Mandanten extrahieren, indem sie regionsspezifische Pipelines einrichten. Beispielsweise wird eine Region einer oder einer Gruppe von Pipelines für diese Region zugeordnet.

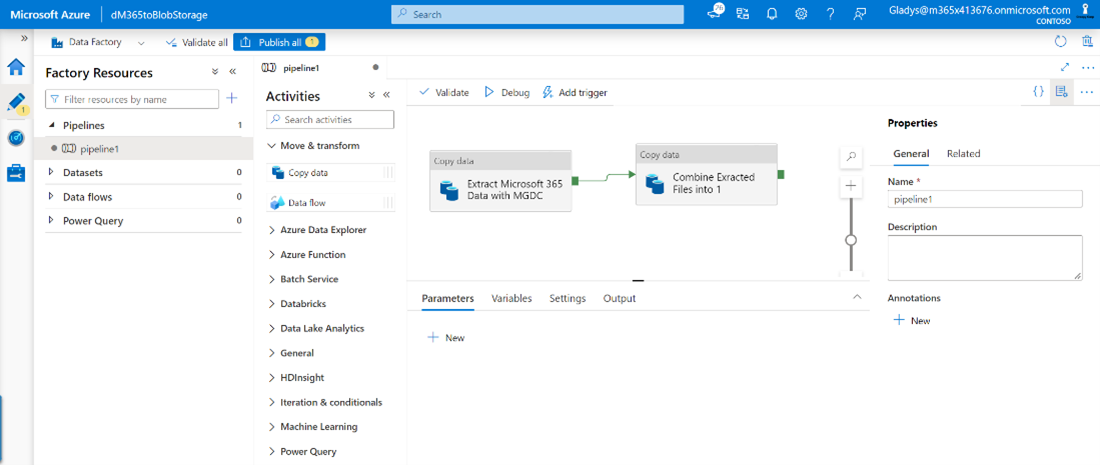

Aggregieren mehrerer JSON-Dateiausgaben

So kombinieren Sie Dateien:

Fügen Sie nach der Extraktion eine neue Aktivität Daten kopieren hinzu.

Legen Sie die Quelle der neuen Aktivität auf den Speicherort fest, an dem Sie die Dateien extrahiert haben (Azure Storage), legen Sie das Dateiformat auf JSON fest, und geben Sie den Pfadpfad für die Wildcarddatei an.

Geben Sie auf der Registerkarte Senke den Speicherort an, an dem die kombinierte Datei erstellt werden soll, und stellen Sie sicher, dass Sie das Verhalten Mergedateien auswählen.

Konnektivitätsproblem mit dem Serverlosen SQL-Pooldienst

Wenn Sie Azure Synapse mit dem Zielspeicherkonto verbinden, tritt möglicherweise ein Problem auf, das dem unter Problem der Notebook-Websocketverbindung beschriebenen ähnelt. Das Problem ist in Verbindung mit Synapse und wie es ein Websocket im Browser einrichtet, um die Daten abzurufen, die standardmäßig auf dem Internetproxy des Kunden blockiert sind.

Sie können dieses Problem mit einer SSP-Anforderung beheben: INTERNT PROXY (SWG) - EXCEPTION ON SECURITY FILTERING POLICY.

Probleme beim Hinzufügen einer Netzwerk-IP-Adresse zur Zulassungsliste mit Azure Integration Runtime

Wenn das Zielspeicherkonto für den öffentlichen Zugriff geschlossen werden muss, müssen Sie den Zugriff für eine bestimmte Gruppe von Azure-Dienst-IP-Adressen zulassen. Kunden müssen Listen-IP-Adressen basierend auf der zielorientierten Office-Region zulassen. Gehen Sie dazu wie folgt vor:

- Suchen Sie eine Office-zu-Azure-Regionszuordnung. Informationen zur Office-Region, aus der Sie Benutzerdaten extrahieren möchten, finden Sie in der folgenden Tabelle.

Hinweis

Die Azure-Region, in der Sie eine Pipeline ausführen, muss einer Office-Region zugeordnet sein, um die Benutzer für den Mandanten zu extrahieren. Data Connect extrahiert keine Daten regionsübergreifend. Wenn Sie beispielsweise eine Pipeline in der Azure-Region "Europa, Westen" ausführen, werden nur die Benutzer für die Office-Region Europa (EUR) extrahiert, da die Azure-Region "Europa, Westen" der Region "Europa Office" zugeordnet ist.

- Nachdem Sie die Zuordnung von Office zu Azure gefunden haben, müssen Sie den kompatiblen Speicherort Ihres Zielspeicherkontos ermitteln (siehe folgende Tabelle). Sie können nachschlagen, wie Sie Ihr Azure-Speicherkonto konfigurieren und Zugriff über einen Internet-IP-Bereich gewähren.

Hinweis

Dies gibt die Azure-Regionen an, die möglicherweise NICHT pro Region für den Zielspeicher verwendet werden , wenn er für den öffentlichen Zugriff geschlossen wird. Dies ist auch die Region, für die die IP-Adressen der Zulassungsliste hinzugefügt werden müssen, um die Datenübermittlung zu ermöglichen. Informationen zum Suchen nach IP-Adressbereichen finden Sie unter Azure-IP-Adressbereiche und -Diensttags.

Ausführliche Informationen zu dieser Zielspeicherregionseinschränkung finden Sie unter:

- Azure Integration Runtime-IP-Adressen – Azure Data Factory | Microsoft-Dokumentation

- Konfigurieren von Azure Storage-Firewalls und virtuellen Netzwerken | Microsoft-Dokumentation

| Office-Region | Azure-Region | Alternative Zu verwendende Azure-Regionen |

|---|---|---|

| Asien-Pazifik |

|

– |

| Australien |

|

– |

| Europa |

|

– |

| Nordamerika |

|

– |

| Vereinigtes Königreich |

|

– |

| Kanada (CAN) |

|

– |

| Japan (JPN) |

|

– |

| Indien (IND) |

|

– |

| Korea (KOR) |

|

– |

| Schweiz (CHE) |

|

|

| Deutschland (DEU) |

|

|

| Norwegen (NOR) |

|

|

| Frankreich (FRA) |

|

|

| VAE (VAE) |

|

|

Hinweis

- An diesem Punkt können Kunden die Region verstehen und konfigurieren, aus der sie Benutzer extrahieren möchten (was ihre Office-zu-Azure-Regionszuordnung ist).

- Kunden können verstehen, in welcher Region sich ihr Zielspeicherkonto nicht befinden darf.

- Basierend auf einem kompatiblen Zielspeicherkonto können Kunden anhand der Informationen ermitteln, welche IP-Adressen sie der Zulassungsliste hinzufügen müssen.

Sie können eine neue Integrationslaufzeit in derselben Region erstellen, die Sie der Zulassungsliste hinzugefügt haben, oder die automatische Auflösung verwenden, je nach Ihren Einstellungen. Es wird empfohlen, eine neue IR in derselben Region zu erstellen. Weitere Informationen finden Sie unter Azure Integration Runtime IP-Adressen: Bestimmte Regionen.

- Wenn Sie die Automatische Auflösungs-IR verwenden, hängt die Region von mehreren Faktoren ab. Weitere Informationen finden Sie unter Azure IR-Standort.

Beispiel für Netzwerkzugriff und Azure IR

Im folgenden Beispiel wird beschrieben, wie Sie Probleme mit dem Netzwerkzugriff beheben:

Ein Benutzer möchte Daten für Benutzer in der Region Europa (EUR) Office extrahieren. Sie identifizieren ihre Office-zu-Azure-Regionszuordnung. Da die Office-Region EUR ist, befindet sich die Azure-Region in Europa, Westen.

Alle Ressourcen, ADF und das Speicherkonto befinden sich zunächst in der Azure-Region "Europa, Westen".

Der Benutzer hat das Zielspeicherkonto für den öffentlichen Zugriff geschlossen.

Der Benutzer muss ermitteln, wo sein kompatibles Zielspeicherkonto auf der Office-Region basieren kann, die ich extrahieren möchte (EUR).

Da sie keine Zulassungslistendienste in derselben Region wie das Speicherkonto hinzufügen können, kann sich das Zielspeicherkonto nicht in der Azure-Region "Europa, Westen" befinden. Sie können ein neues Speicherkonto in Europa, Norden erstellen.

Damit interne Data Connect-Dienste die Daten in das Zielspeicherkonto kopieren können, müssen sie der Zulassungsliste IP-Adressen aus kompatiblen Regionen basierend auf ihrer Office-Region (EUR) hinzufügen. Sie müssen der Zulassungsliste in der Azure-Region "Europa, Westen" öffentliche ADF-IP-Adressen hinzufügen.

Damit der verknüpfte ADF-Zieldienst auch auf das Zielspeicherkonto zugreifen kann, muss er eine Integration Runtime in der Region "Europa, Westen" erstellen und verwenden oder stattdessen die IR für die automatische Auflösung verwenden.

Der Benutzer listet diese IP-Adressen auf und verschiebt den Zielspeicher nach Europa, Norden, da die Office-Region EUR und die Azure-Region Europa, Westen ist.

Probleme mit der App-Registrierung

Die folgenden Szenarien enthalten Informationen zur Problembehandlung beim Registrieren einer Microsoft Entra-App bei Data Connect.

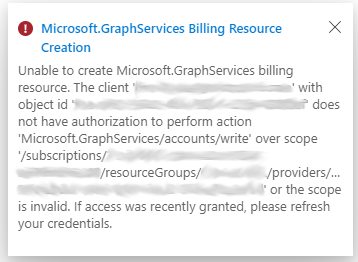

Keine Autorisierung

Wenn Sie in der Data Connect-Benutzeroberfläche im Azure-Portal eine Microsoft Fabric-App-Registrierung erstellen oder aktualisieren, versucht das System, eine Ressource vom Typ Microsoft.GraphServices zu Abrechnungszwecken zu erstellen.

Hinweis

Ab dem 31. Januar 2024 ist die Abrechnung für alle Microsoft Graph Data Connect-Pipelines in Fabric aktiviert. Aktualisieren Sie Ihre Anwendung in der Microsoft Graph Data Connect-Benutzeroberfläche im Azure-Portal, um sie mit Fabric zu verwenden.

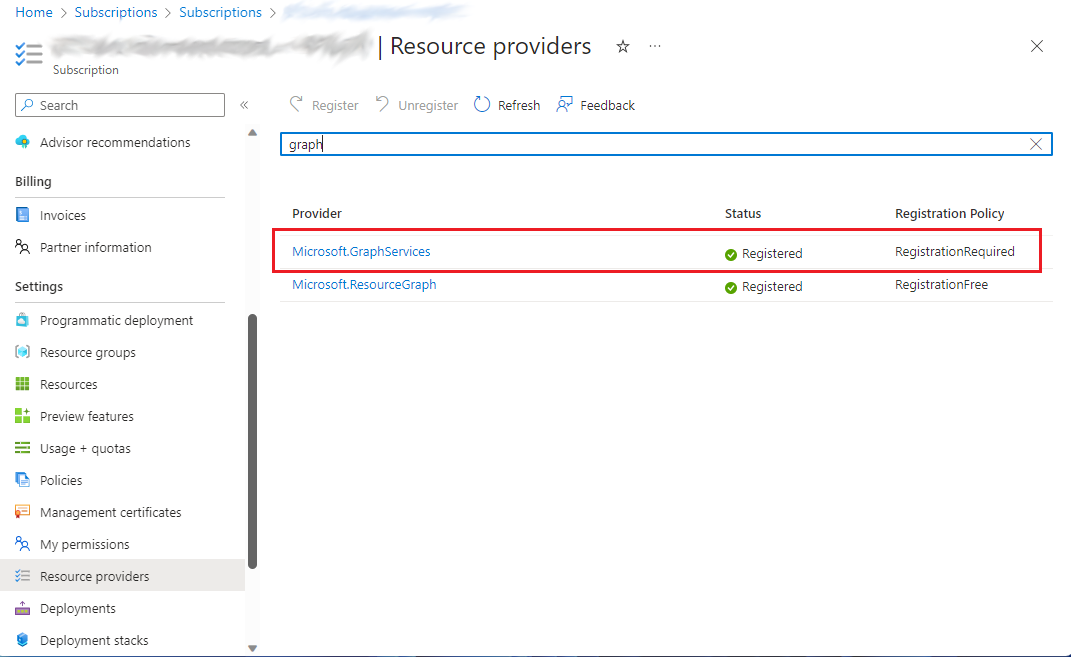

Die vorherige Abbildung zeigt, dass Sie weder den Microsoft.GraphServices-Ressourcenanbieter registriert haben noch die Berechtigung haben, ihn im ausgewählten Abonnement zu registrieren. Sie müssen einen Abonnementadministrator anfordern, um diesen Ressourcenanbieter zu registrieren. Weitere Informationen finden Sie unter Azure-Ressourcenanbieter und -Typen und Aktivieren von getakteten APIs und Diensten in Microsoft Graph. Die folgende Abbildung zeigt einen registrierten Microsoft.GraphServices-Ressourcenanbieter .

Ihr Abonnementadministrator kann auch die folgenden Azure CLI-Befehle verwenden, um den erforderlichen Anbieter und die erforderliche Ressource zu erstellen.

Registrieren Sie den Ressourcenanbieter:

az provider register --namespace 'Microsoft.GraphServices'

Erstellen Sie eine Abrechnungsressource für die App:

az resource create --resource-group <resource_group_name> --name mgdc-<app_id> --resource-type Microsoft.GraphServices/accounts --properties "{`"appId`": `"<app_id>`"}" --location Global --subscription <subscription_id>

Bereits Premium-Nutzung

Die folgende Fehlermeldung gibt an, dass eine Ressource vom Typ Microsoft.GraphServices bereits manuell für die App mit einem anderen Namen erstellt wurde. Diese Ressource wird zu Abrechnungszwecken verwendet, und es ist keine weitere Aktion erforderlich.

Entwickler-E-Mail fehlt

Wenn Sie eine neue Registrierung erstellen, wird diese möglicherweise erfolgreich angezeigt, aber Sie erhalten den Fehler "Entwickler-E-Mail nicht gefunden". Dies geschieht, wenn die Registrierung mit einem Gastbenutzer erstellt wird. verwenden Sie einen Nicht-Gastbenutzer, um die Registrierung erfolgreich abzuschließen.