Einführung

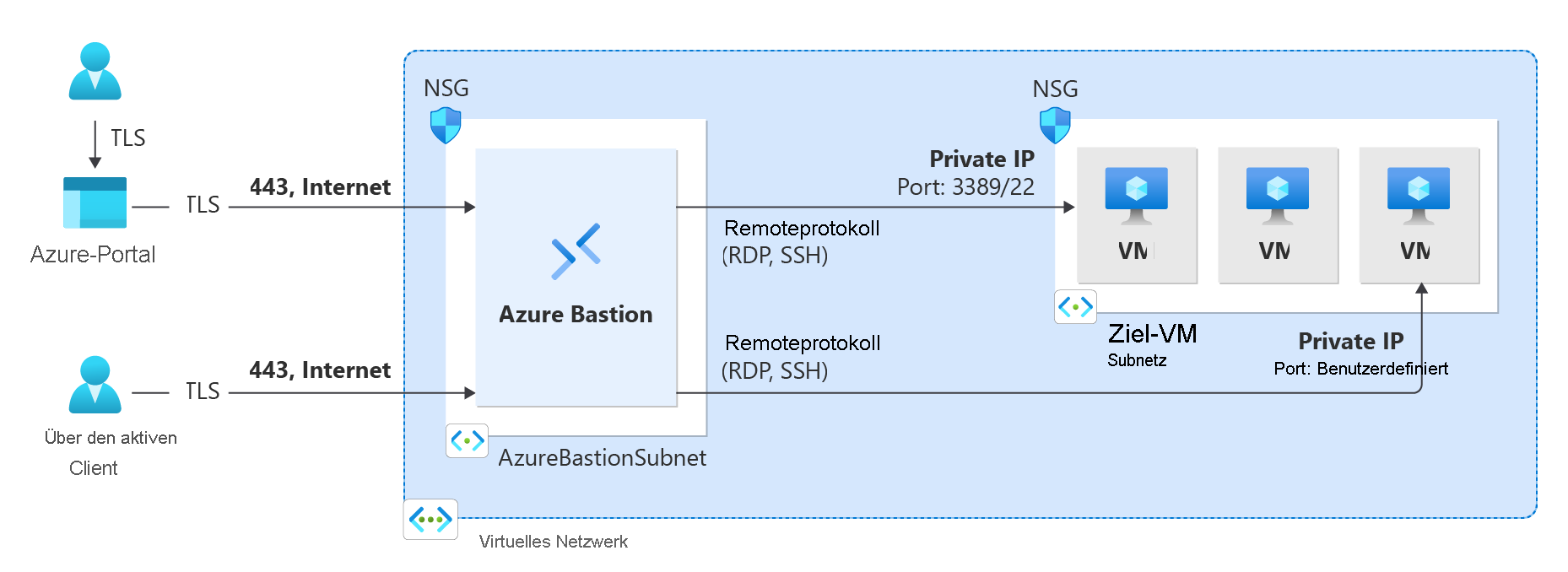

Serveradministratoren wissen, dass es effizient ist, Server in einem lokalen Rechenzentrum remote zu verwalten und zu warten. Bei virtuellen Computern, die mit Windows Infrastructure as a Service (IaaS) in Azure bereitgestellt werden (sogenannte IaaS-VMs), sind Administratoren ausschließlich auf die Remoteverwaltung angewiesen, um cloudbasierte Ressourcen zu verwalten und zu warten. Doch wie können Administratoren sichere Verbindungen zu cloudbasierten virtuellen Remotecomputern herstellen, ohne die Verwaltungsschnittstellen dieser virtuellen Computer für das Internet verfügbar zu machen? Azure Bastion ist ein Dienst, den Sie für sichere Remoteverbindungen zu Ihren virtuellen Azure-Computern nutzen können, ohne entfernte administrative Ports für das Internet verfügbar machen zu müssen.

Beispielszenario

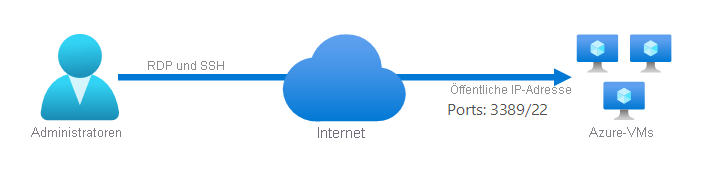

Angenommen, Sie haben eine Branchen-App, die die Forschungsabteilung Ihres Unternehmens unterstützt. Bisher wurde diese App auf einigen Windows Server-Computern im Rechenzentrum am Hauptsitz des Unternehmens ausgeführt. Jedes Mal, wenn Sie die App verwalten mussten, haben Sie mithilfe von RDP (Remote Desktop Protocol) über TCP-Port 3389 eine Verbindung hergestellt. Sie haben auch Secure Shell (SSH) über Port 22 verwendet, um die virtuellen Computer zu verwalten. Da die App auf einer Computeressource in einem privaten Rechenzentrum gehostet wurde, waren Sie besorgt, dass böswillige Hacker über das Internet darauf zugreifen könnten. Jetzt wird die App jedoch auf virtuellen Computern ausgeführt, die in Azure gehostet werden.

Um eine Verbindung zu den virtuellen Computern herzustellen, müssen Sie nun auf jedem virtuellen Computer eine öffentliche IP-Adresse für Ihre RDP/SSH-Verbindungen verfügbar machen. Potenzielle Protokollrisiken sorgen jedoch dafür, dass diese Art von Verbindung als ungeeignet betrachtet wird. Als Lösung könnten Sie einen virtuellen Computer als Jumpbox verwenden, der als „Vermittler“ zwischen Ihrer Verwaltungskonsole und den virtuellen Zielcomputern fungiert. Sie könnten aber auch die Implementierung von Azure Bastion in Betracht ziehen.

Wie werden wir vorgehen?

In diesem Modul lernen Sie die Vorteile der Verwendung von Azure Bastion zum Schutz Ihrer gehosteten VMs kennen. Beispiele:

- auf das Verfügbarmachen von RDP- und SSH-Ports für das Internet verzichten können

- sowohl RDP als auch SSH sicher nutzen können

Was ist das Hauptziel?

Am Ende dieser Sitzung können Sie bestimmen, wie Sie mit Azure Bastion Remoteverwaltungssitzungen auf Ihren in Azure gehosteten VMs besser schützen können.