Verwalten von Benutzer- und Gruppenidentitäten in Microsoft Intune

Die Verwaltung und der Schutz von Benutzeridentitäten ist ein wesentlicher Bestandteil jeder Endpunktverwaltungsstrategie und -lösung. Die Identitätsverwaltung umfasst die Benutzerkonten und Gruppen, die auf Ressourcen Ihrer Organisation zugreifen.

Administratoren müssen die Kontomitgliedschaft verwalten, den Zugriff auf Ressourcen autorisieren und authentifizieren, Einstellungen verwalten, die sich auf Benutzeridentitäten auswirken, sowie & die Identitäten vor böswilligen Absichten schützen.

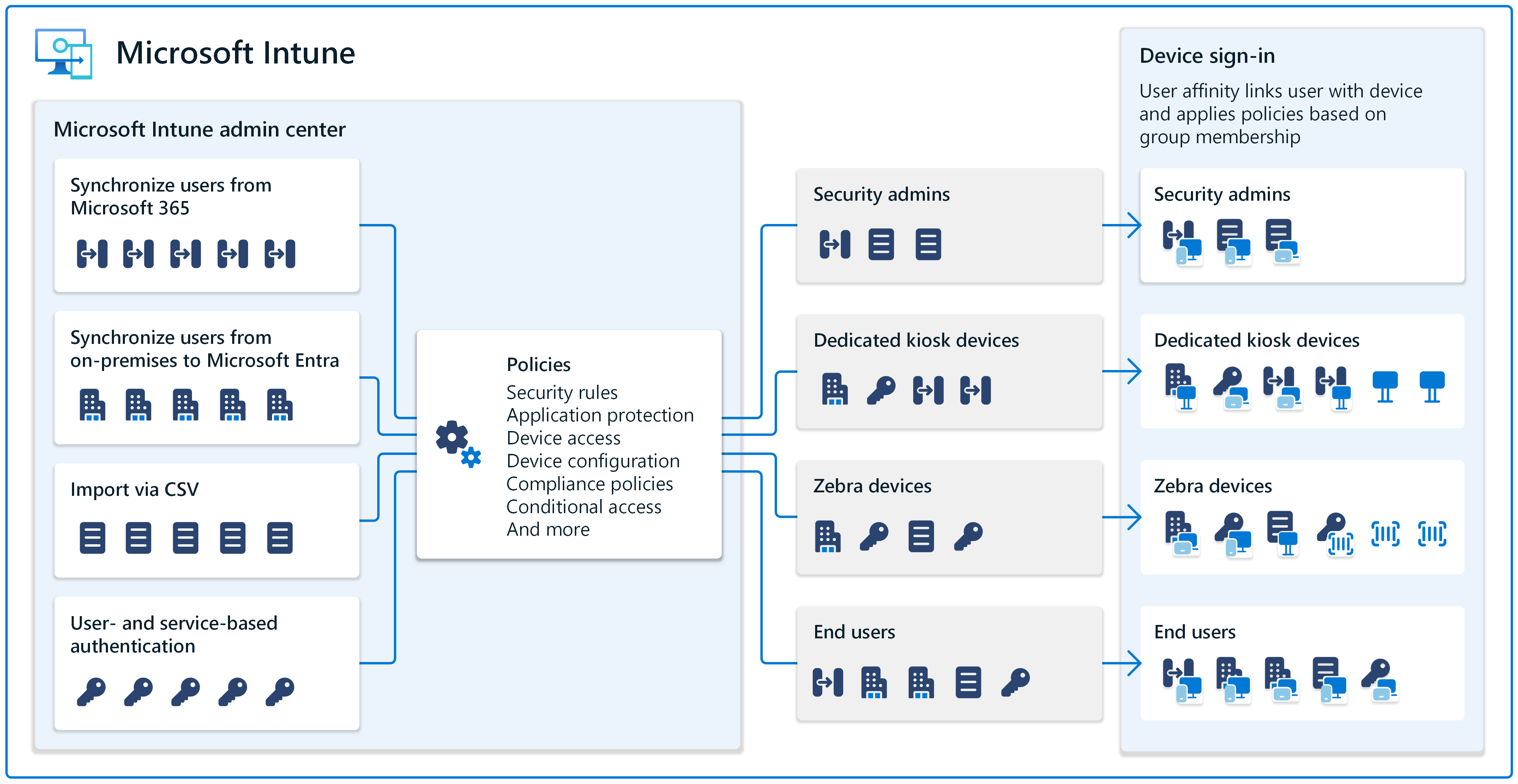

Microsoft Intune kann all diese Aufgaben und vieles mehr erledigen. Intune ist ein cloudbasierter Dienst, der Benutzeridentitäten über Richtlinien verwalten kann, einschließlich Sicherheits- und Authentifizierungsrichtlinien. Weitere Informationen zu Intune und seinen Vorteilen findest du unter Was ist Microsoft Intune?.

Aus Dienstsicht verwendet Intune Microsoft Entra ID für identitätsspeicherung und Berechtigungen. Mithilfe des Microsoft Intune Admin Centers können Sie diese Aufgaben an einem zentralen Ort verwalten, der für die Endpunktverwaltung konzipiert ist.

In diesem Artikel werden Konzepte und Features erläutert, die Sie bei der Verwaltung Ihrer Identitäten berücksichtigen sollten.

Verwenden Vorhandener Benutzer und Gruppen

Ein großer Teil der Verwaltung von Endpunkten ist die Verwaltung von Benutzern und Gruppen. Wenn Sie über vorhandene Benutzer und Gruppen verfügen oder neue Benutzer und Gruppen erstellen, kann Intune helfen.

In lokalen Umgebungen werden Benutzerkonten und Gruppen im lokalen Active Directory erstellt und verwaltet. Sie können diese Benutzer und Gruppen mithilfe eines beliebigen Domänencontrollers in der Domäne aktualisieren.

Es ist ein ähnliches Konzept in Intune.

Das Intune Admin Center enthält einen zentralen Ort zum Verwalten von Benutzern und Gruppen. Das Admin Center ist webbasiert und kann von jedem Gerät aus mit Internetverbindung aufgerufen werden. Administratoren müssen sich nur mit ihrem Intune-Administratorkonto beim Admin Center anmelden.

Eine wichtige Entscheidung besteht darin, zu bestimmen, wie die Benutzerkonten und Gruppen in Intune eingebunden werden. Folgende Optionen sind verfügbar:

Wenn Sie derzeit Microsoft 365 verwenden und Ihre Benutzer und Gruppen im Microsoft 365 Admin Center haben, sind diese Benutzer und Gruppen auch im Intune Admin Center verfügbar.

Microsoft Entra ID und Intune verwenden einen "Mandanten", d. h. Ihre Organisation, z. B. Contoso oder Microsoft. Wenn Sie über mehrere Mandanten verfügen, melden Sie sich beim Intune Admin Center im selben Microsoft 365-Mandanten wie Ihre vorhandenen Benutzer und Gruppen an. Ihre Benutzer und Gruppen werden automatisch angezeigt und verfügbar.

Weitere Informationen zu einem Mandanten findest du unter Schnellstart: Einrichten eines Mandanten.

Wenn Sie derzeit lokales Active Directory verwenden, können Sie Microsoft Entra Connect verwenden, um Ihre lokalen AD-Konten mit Microsoft Entra ID zu synchronisieren. Wenn sich diese Konten in der Microsoft Entra-ID befinden, sind sie auch im Intune Admin Center verfügbar.

Genauere Informationen finden Sie unter Was ist die Microsoft Entra Connect-Synchronisierung?.

Sie können auch vorhandene Benutzer und Gruppen aus einer CSV-Datei in das Intune Admin Center importieren oder die Benutzer und Gruppen von Grund auf neu erstellen. Beim Hinzufügen von Gruppen können Sie diesen Gruppen Benutzer und Geräte hinzufügen, um sie nach Standort, Abteilung, Hardware und mehr zu organisieren.

Weitere Informationen zur Gruppenverwaltung in Intune findest du unter Hinzufügen von Gruppen zum Organisieren von Benutzern und Geräten.

Standardmäßig erstellt Intune automatisch die Gruppen Alle Benutzer und Alle Geräte . Wenn Ihre Benutzer und Gruppen für Intune verfügbar sind, können Sie Ihre Richtlinien diesen Benutzern und Gruppen zuweisen.

Verschieben von Computerkonten

Wenn ein Windows-Endpunkt wie ein Windows 10/11-Gerät einer lokalen Active Directory (AD)-Domäne beitritt, wird automatisch ein Computerkonto erstellt. Das Computer-/Computerkonto kann verwendet werden, um lokale Programme, Dienste und Apps zu authentifizieren.

Diese Computerkonten sind lokal in der lokalen Umgebung und können nicht auf Geräten verwendet werden, die mit Microsoft Entra ID verknüpft sind. In diesem Fall müssen Sie zur benutzerbasierten Authentifizierung wechseln, um sich bei lokalen Programmen, Diensten und Apps zu authentifizieren.

Weitere Informationen und Anleitungen finden Sie unter Bekannte Probleme und Einschränkungen bei cloudnativen Endpunkten.

Rollen und Berechtigungen steuern den Zugriff

Für die verschiedenen Administratortypen von Aufgaben verwendet Intune die rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC). Die Rollen, die Sie zuweisen, bestimmen die Ressourcen, auf die ein Administrator im Intune Admin Center zugreifen kann, und was er mit diesen Ressourcen tun kann. Es gibt einige integrierte Rollen, die sich auf die Endpunktverwaltung konzentrieren, z. B. Anwendungs-Manager, Richtlinien- und Profil-Manager usw.

Da Intune Microsoft Entra ID verwendet, haben Sie auch Zugriff auf die integrierten Microsoft Entra-Rollen, z. B. den Intune-Dienstadministrator.

Jede Rolle verfügt nach Bedarf über eigene Berechtigungen zum Erstellen, Lesen, Aktualisieren oder Löschen. Sie können auch benutzerdefinierte Rollen erstellen, wenn Ihre Administratoren eine bestimmte Berechtigung benötigen. Wenn Sie Ihren Administratortyp von Benutzern und Gruppen hinzufügen oder erstellen, können Sie diese Konten den verschiedenen Rollen zuweisen. Das Intune Admin Center enthält diese Informationen an einem zentralen Ort und kann problemlos aktualisiert werden.

Weitere Informationen findest du unter Rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC) mit Microsoft Intune.

Erstellen einer Benutzeraffinität bei der Geräteregistrierung

Wenn sich Benutzer zum ersten Mal bei ihren Geräten anmelden, wird das Gerät diesem Benutzer zugeordnet. Dieses Feature wird als Benutzeraffinität bezeichnet.

Alle Richtlinien, die der Benutzeridentität zugewiesen oder bereitgestellt wurden, werden mit dem Benutzer auf alle seine Geräte übertragen. Wenn ein Benutzer dem Gerät zugeordnet ist, kann er auf seine E-Mail-Konten, seine Dateien, seine Apps und vieles mehr zugreifen.

Wenn Sie einem Gerät keinen Benutzer zuordnen, gilt das Gerät als benutzerlos. Dieses Szenario ist üblich für Kioskgeräte, die für eine bestimmte Aufgabe vorgesehen sind, sowie für Geräte, die für mehrere Benutzer freigegeben werden.

In Intune können Sie Richtlinien für beide Szenarien unter Android, iOS/iPadOS, macOS und Windows erstellen. Wenn Sie sich auf die Verwaltung dieser Geräte vorbereiten, stellen Sie sicher, dass Sie den beabsichtigten Zweck des Geräts kennen. Diese Informationen helfen bei der Entscheidungsfindung, wenn Geräte registriert werden.

Ausführlichere Informationen finden Sie in den Registrierungshandbüchern für Ihre Plattformen:

- Bereitstellungsanleitung: Registrieren von Android-Geräten in Microsoft Intune

- Bereitstellungsanleitung: Registrieren von iOS- und iPadOS-Geräten bei Microsoft Intune

- Bereitstellungsleitfaden: Registrieren von macOS-Geräten in Microsoft Intune

- Bereitstellungsanleitung: Registrieren von Windows-Geräten in Microsoft Intune

Richtlinien an Benutzern und Gruppen zuweisen

Lokal arbeiten Sie mit Domänenkonten und lokalen Konten und stellen dann Gruppenrichtlinien und Berechtigungen für diese Konten auf lokaler, Standort-, Domänen- oder OE-Ebene (LSDOU) bereit. Eine Oe-Richtlinie überschreibt eine Domänenrichtlinie, eine Domänenrichtlinie überschreibt eine Standortrichtlinie usw.

Intune ist cloudbasiert. In Intune erstellte Richtlinien umfassen Einstellungen, die Gerätefeatures, Sicherheitsregeln und vieles mehr steuern. Diese Richtlinien werden Ihren Benutzern und Gruppen zugewiesen. Es gibt keine herkömmliche Hierarchie wie LSDOU.

Der Einstellungskatalog in Intune enthält Tausende von Einstellungen zum Verwalten von iOS-/iPadOS-, macOS- und Windows-Geräten. Wenn Sie derzeit lokale Gruppenrichtlinienobjekte (GPOs) verwenden, ist die Verwendung des Einstellungskatalogs ein natürlicher Übergang zu cloudbasierten Richtlinien.

Weitere Informationen zu Richtlinien in Intune findest du unter:

- Den Einstellungskatalog verwenden, um Einstellungen auf Windows-, iOS-/iPadOS- und macOS-Geräten zu konfigurieren

- Antworten auf häufig gestellte Fragen zu Geräterichtlinien und Profilen in Microsoft Intune

Schützen Ihrer Benutzeridentitäten

Ihre Benutzer- und Gruppenkonten greifen auf Organisationsressourcen zu. Sie müssen diese Identitäten schützen und böswilligen Zugriff auf die Identitäten verhindern. Hier sind einige zu beachtende Punkte:

Windows Hello for Business ersetzt die Anmeldung mit Benutzernamen und Kennwort und ist Teil einer Strategie ohne Kennwort.

Kennwörter werden auf einem Gerät eingegeben und dann über das Netzwerk an den Server übertragen. Sie können von jedem und überall abgefangen und verwendet werden. Eine Serververletzung kann gespeicherte Anmeldeinformationen offenlegen.

Mit Windows Hello for Business melden sich Benutzer mit einer PIN oder biometrischen Daten wie Gesichts- und Fingerabdruckerkennung an und authentifizieren sich. Diese Informationen werden lokal auf dem Gerät gespeichert und nicht an externe Geräte oder Server gesendet.

Wenn Windows Hello for Business in Ihrer Umgebung bereitgestellt wird, können Sie Intune verwenden, um Windows Hello for Business-Richtlinien für Ihre Geräte zu erstellen. Diese Richtlinien können PIN-Einstellungen konfigurieren, die biometrische Authentifizierung zulassen, Sicherheitsschlüssel verwenden und vieles mehr.

Für weitere Informationen wechseln Sie zu:

Die zertifikatbasierte Authentifizierung ist auch Teil einer Strategie ohne Kennwort. Sie können Zertifikate verwenden, um Ihre Benutzer bei Anwendungen und Organisationsressourcen über ein VPN, eine Wi-Fi-Verbindung oder E-Mail-Profile zu authentifizieren. Mit Zertifikaten müssen Benutzer keine Benutzernamen und Kennwörter eingeben und können den Zugriff auf diese Ressourcen vereinfachen.

Weitere Informationen findest du unter Verwenden von Zertifikaten für die Authentifizierung in Microsoft Intune.

Die mehrstufige Authentifizierung (Multi-Factor Authentication, MFA) ist ein Feature, das mit Microsoft Entra ID verfügbar ist. Damit sich Benutzer erfolgreich authentifizieren können, sind mindestens zwei verschiedene Überprüfungsmethoden erforderlich. Wenn MFA in Ihrer Umgebung bereitgestellt wird, können Sie auch MFA anfordern, wenn Geräte bei Intune registriert werden.

Für weitere Informationen wechseln Sie zu:

Zero Trust überprüft alle Endpunkte, einschließlich Geräten und Apps. Die Idee besteht darin, Organisationsdaten in der Organisation zu behalten und Datenlecks durch versehentliche oder böswillige Absichten zu verhindern. Es enthält verschiedene Featurebereiche, einschließlich Windows Hello for Business, MFA und vieles mehr.

Weitere Informationen finden Sie unter Zero Trust mit Microsoft Intune.

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für