Mehrstufige Authentifizierung für Microsoft 365

Kennwörter sind die häufigste Methode zur Authentifizierung einer Anmeldung bei einem Computer oder Onlinedienst, aber sie sind auch am anfälligsten. Benutzer können einfache Kennwörter auswählen und dieselben Kennwörter für mehrere Anmeldungen bei verschiedenen Computern und Diensten verwenden.

Um eine zusätzliche Sicherheitsstufe für Anmeldungen bereitzustellen, müssen Sie die mehrstufige Authentifizierung (Multi-Factor Authentication, MFA) verwenden. Dabei wird sowohl ein Kennwort verwendet, das sicher sein sollte, als auch eine zusätzliche Überprüfungsmethode basierend auf:

- Etwas, das Sie bei sich haben, das nicht leicht dupliziert werden kann, wie z. B. ein Smartphone.

- Etwas, das Sie einzigartig und biologisch haben, wie Ihre Fingerabdrücke, Ihr Gesicht oder andere biometrische Merkmale.

Die zusätzliche Überprüfungsmethode wird erst verwendet, nachdem das Kennwort des Benutzers überprüft wurde. Mit MFA hat der Angreifer selbst dann, wenn ein starkes Benutzerkennwort kompromittiert wird, weder Ihr Smartphone noch Ihren Fingerabdruck, um die Anmeldung abzuschließen.

MFA-Unterstützung in Microsoft 365

Standardmäßig unterstützen sowohl Microsoft 365 als auch Office 365 MFA für Benutzerkonten mit:

- Eine an ein Telefon gesendete Textnachricht, die den Benutzer auffordert, einen Bestätigungscode einzugeben.

- Einem Telefonanruf.

- Der Microsoft Authenticator-App für das Smartphone.

In beiden Fällen verwendet die MFA-Anmeldung die Methode "Etwas, das Sie bei Ihnen haben, das nicht einfach dupliziert wird" für die zusätzliche Überprüfung. Es gibt mehrere Möglichkeiten, MFA für Microsoft 365 und Office 365 zu aktivieren:

- Mit den Sicherheitsstandards

- Mit Richtlinien für bedingten Zugriff

- Für jedes einzelne Benutzerkonto (nicht empfohlen)

Diese Methoden basieren auf Ihrem Microsoft 365-Plan.

| Plan | Empfehlung | Art des Kunden |

|---|---|---|

| Alle Microsoft 365-Pläne | Verwenden Sie Sicherheitsstandards, die MFA für alle Benutzerkonten erfordern. Sie können auch die MFA pro Benutzer für einzelne Benutzerkonten konfigurieren, dies wird jedoch nicht empfohlen. |

Kleinunternehmen |

| Microsoft 365 Business Premium Microsoft 365 E3 Microsoft Entra-ID P1-Lizenzen |

Verwenden Sie Sicherheitsstandards oder Richtlinien für bedingten Zugriff , um MFA für Benutzerkonten basierend auf Gruppenmitgliedschaft, Apps oder anderen Kriterien zu erfragen. | Kleine bis große Unternehmen |

| Microsoft 365 E5 Microsoft Entra-ID P2-Lizenzen |

Verwenden Sie Microsoft Entra ID Protection, um MFA basierend auf Anmelderisikokriterien anzufordern. | Großunternehmen |

Sicherheitsstandards

Die Sicherheitsstandards sind eine neue Funktion für kostenpflichtige Microsoft 365- und Office 365- oder Testabonnements, die nach dem 21. Oktober 2019 erstellt wurden. Für diese Abonnements sind standardmäßige Sicherheitseinstellungen aktiviert, die:

- Erfordert, dass alle Ihre Benutzer MFA mit der Microsoft Authenticator-App verwenden.

- Blockiert Legacyauthentifizierung.

Nutzer haben 14 Tage Zeit, sich mit ihrem Smartphone mit der Microsoft Authenticator-App für MFA zu registrieren. Dies beginnt mit der ersten Anmeldung, nachdem die Sicherheitsstandards aktiviert wurden. Nach Ablauf von 14 Tagen kann sich der Nutzer erst nach Abschluss der MFA-Registrierung anmelden.

Sicherheitsstandards stellen sicher, dass alle Organisationen über eine grundlegende Sicherheitsstufe für die Nutzeranmeldung verfügen, die standardmäßig aktiviert ist. Sie können Sicherheitsstandards zugunsten von MFA mit Richtlinien für bedingten Zugriff deaktivieren.

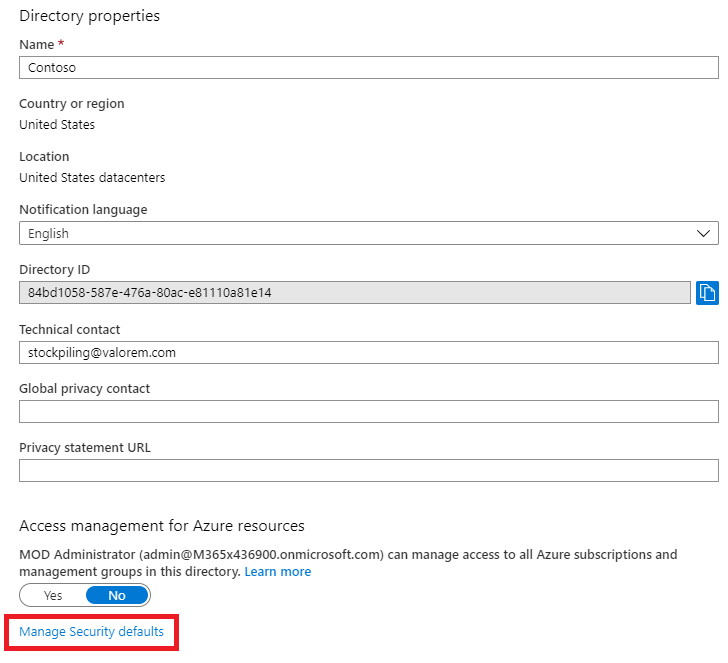

Sie aktivieren oder deaktivieren Sicherheitsstandards im Bereich Eigenschaften für Microsoft Entra ID im Azure-Portal.

Sie können Sicherheitsstandards mit jedem Microsoft 365-Plan verwenden.

Weitere Informationen finden Sie in dieser Übersicht der Sicherheitsstandards.

Richtlinien für bedingten Zugriff

Richtlinien für den bedingten Zugriff sind eine Reihe von Regeln, die die Bedingungen angeben, unter denen Anmeldungen ausgewertet und zugelassen werden. Sie können beispielsweise eine Richtlinie für den bedingten Zugriff erstellen, in der Folgendes angegeben ist:

- Entspricht die Bezeichnung eines Benutzerkontos dem Namen eines Mitglieds einer Gruppe von Benutzern, denen Exchange, Benutzer, Kennwort sowie Sicherheits-, SharePoint- oder globale Administratorrollen zugewiesen sind, ist eine mehrstufige Authentifizierung (MFA) erforderlich, bevor der Zugriff genehmigt wird.

Mit dieser Richtlinie können Sie MFA basierend auf der Gruppenmitgliedschaft anfordern, anstatt zu versuchen, einzelne Benutzerkonten für MFA zu konfigurieren, wenn ihnen diese Administratorrollen zugewiesen oder nicht zugewiesen werden.

Sie können richtlinien für bedingten Zugriff auch für erweiterte Funktionen verwenden, z. B. die Anforderung von MFA für bestimmte Apps oder die Anmeldung über ein kompatibles Gerät, z. B. ihren Laptop, auf dem Windows 10 ausgeführt wird.

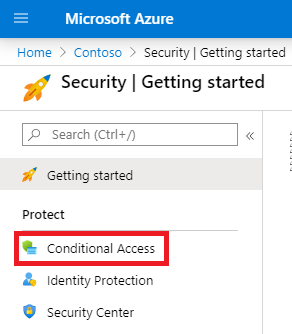

Sie konfigurieren Richtlinien für bedingten Zugriff im Bereich Sicherheit für Microsoft Entra ID im Azure-Portal.

Sie können Richtlinien für bedingten Zugriff verwenden mit:

- Microsoft 365 Business Premium

- Microsoft 365 E3 und E5

- Microsoft Entra-ID P1- und Microsoft Entra-ID P2-Lizenzen

Für kleine Unternehmen mit Microsoft 365 Business Premium können Sie Richtlinien für bedingten Zugriff einfach mit den folgenden Schritten verwenden:

- Erstellen Sie eine Gruppe, die die Benutzerkonten enthält, die MFA verwenden sollen.

- Aktivieren Sie die Richtlinie MFA für Administratoren anfordern.

- Erstellen Sie eine gruppenbasierte Richtlinie für bedingten Zugriff mit diesen Einstellungen:

- Zuweisungen > Benutzer und Gruppen: Der Name Ihrer Gruppe aus Schritt 1 oben.

- Zuweisungen > Cloud-Apps oder -Aktionen: Alle Cloud-Apps.

- Zugriffssteuerungen > Gewähren > von Zugriff > Erfordern mehrstufige Authentifizierung.

- Aktivieren Sie die Richtlinie.

- Fügen Sie der in Schritt 1 oben erstellten Gruppe ein Benutzerkonto hinzu und testen Sie es.

- Um MFA für zusätzliche Benutzerkonten zu erfordern, fügen Sie diese der in Schritt 1 erstellten Gruppe hinzu.

Mit dieser Richtlinie für bedingten Zugriff können Sie die MFA-Anforderung für Ihre Benutzer in Ihrem eigenen Tempo einführen.

Große unternehmen sollten Allgemeine Richtlinien für den bedingten Zugriff verwenden, um die folgenden Richtlinien zu konfigurieren:

- MFA für Administratoren erforderlich

- MFA für alle Nutzer erforderlich

- Blockieren von Legacy-Authentifizierung

Weitere Informationen finden Sie in dieser Übersicht über den bedingten Zugriff.

Microsoft Entra ID Protection

Mit Microsoft Entra ID Protection können Sie eine zusätzliche Richtlinie für bedingten Zugriff erstellen, um MFA zu erfordern, wenn das Anmelderisiko mittel oder hoch ist.

Sie können Microsoft Entra ID Protection und risikobasierte Richtlinien für bedingten Zugriff verwenden mit:

- Microsoft 365 E5

- Microsoft Entra-ID P2-Lizenzen

Weitere Informationen finden Sie in dieser Übersicht über Microsoft Entra ID Protection.

Legacy-MFA pro Benutzer (nicht empfohlen)

Sie sollten entweder Sicherheitsstandards oder Richtlinien für bedingten Zugriff verwenden, um MFA für Ihre Benutzerkontoanmeldungen zu erfordern. Wenn eine dieser Optionen jedoch nicht verwendet werden kann, empfiehlt Microsoft dringend MFA für Benutzerkonten mit Administratorrollen, insbesondere der rolle des globalen Administrators, für Abonnements beliebiger Größe.

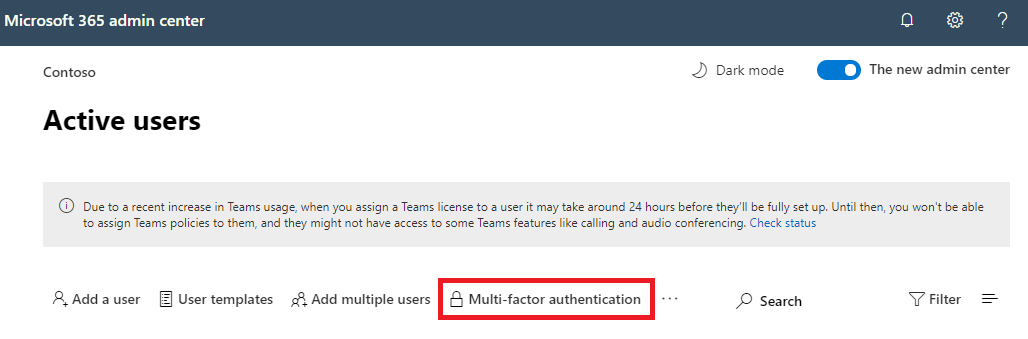

Sie aktivieren MFA für einzelne Benutzerkonten im Bereich Aktive Benutzer des Microsoft 365 Admin Center.

Nach der Aktivierung wird der Benutzer bei der nächsten Anmeldung aufgefordert, sich für MFA zu registrieren und die zusätzliche Überprüfungsmethode auszuwählen und zu testen.

Diese Methoden zusammen verwenden

Diese Tabelle zeigt die Ergebnisse der Aktivierung von MFA mit Sicherheitsstandards, Richtlinien für bedingten Zugriff und Nutzerkonteneinstellungen.

| Aspekt | Aktiviert | Deaktiviert | Sekundäre Authentifizierungsmethode |

|---|---|---|---|

| Sicherheitsstandards | Richtlinien für bedingten Zugriff können nicht verwendet werden | Richtlinien für den bedingten Zugriff können verwendet werden | Microsoft Authenticator-App |

| Richtlinien für bedingten Zugriff | Wenn aktiviert sind, können Sie keine Sicherheitsstandards aktivieren. | Wenn alle deaktiviert sind, können Sie die Sicherheitsstandards aktivieren | Nutzerdefiniert bei der MFA-Registrierung |

| Legacy-MFA pro Benutzer (nicht empfohlen) | Überschreibt Sicherheitsstandards und Richtlinien für bedingten Zugriff, die MFA bei jeder Anmeldung erfordern | Durch Sicherheitsstandards und Richtlinien für bedingten Zugriff überschrieben | Nutzerdefiniert bei der MFA-Registrierung |

Wenn Sicherheitsstandards aktiviert sind, werden alle neuen Benutzer bei ihrer nächsten Anmeldung zur MFA-Registrierung und zur Verwendung der Microsoft Authenticator-App aufgefordert.

Möglichkeiten zum Verwalten von MFA-Einstellungen

Es gibt zwei Möglichkeiten, MFA-Einstellungen zu verwalten.

Im Azure-Portal haben Sie folgende Möglichkeiten:

- Aktivieren und Deaktivieren von Sicherheitsstandards

- Richtlinien für bedingten Zugriff konfigurieren

Im Microsoft 365 Admin Center können Sie MFA-Einstellungen pro Benutzer und Dienst konfigurieren.

Nächste Schritte

Einrichten von MFA für Microsoft 365

Verwandte Inhalte

Aktivieren der mehrstufigen Authentifizierung (Video)

Aktivieren der mehrstufigen Authentifizierung für Ihr Smartphone (Video)