Bereitstellen Ihrer Identitätsinfrastruktur für Microsoft 365

Sehen Sie sich alle unsere Inhalte für Kleinunternehmen unter Kleine Unternehmen – Hilfe und Lernen an.

In Microsoft 365 Enterprise ebnet eine gut geplante und ausgeführte Identitätsinfrastruktur den Weg für eine höhere Sicherheit, einschließlich der Einschränkung des Zugriffs auf Ihre Produktivitätsworkloads und deren Daten auf authentifizierte Benutzer und Geräte. Die Sicherheit für Identitäten ist ein Schlüsselelement einer Zero Trust Bereitstellung, bei der alle Versuche, sowohl lokal als auch in der Cloud auf Ressourcen zuzugreifen, authentifiziert und autorisiert werden.

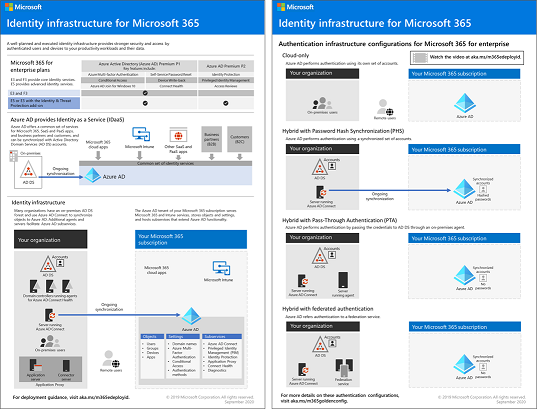

Informationen zu den Identitätsfeatures der einzelnen Microsoft 365 Enterprise-Instanzen, zur Rolle von Microsoft Entra ID, lokalen und cloudbasierten Komponenten sowie zu den gängigsten Authentifizierungskonfigurationen finden Sie im Poster zur Identitätsinfrastruktur.

Lesen Sie dieses zweiseitige Poster, um schnell informationen zu Identitätskonzepten und -konfigurationen für Microsoft 365 Enterprise zu erhalten.

Sie können dieses Poster herunterladen und im Brief-, Rechts- oder Tabloid-Format (11 x 17) drucken.

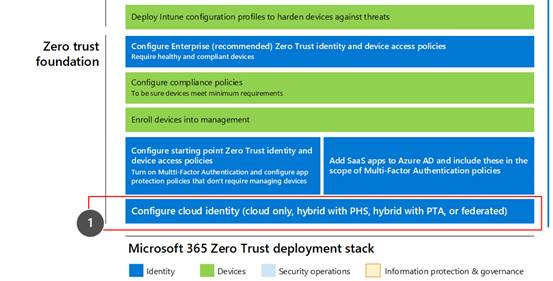

Diese Lösung ist der erste Schritt zum Erstellen des Microsoft 365 Zero Trust-Bereitstellungsstapels.

Weitere Informationen finden Sie im Microsoft 365 Zero Trust-Bereitstellungsplan.

Inhalt dieser Lösung

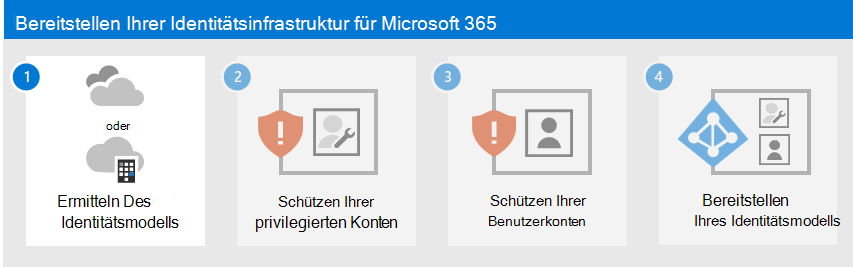

Diese Lösung führt Sie durch die Bereitstellung einer Identitätsinfrastruktur für Ihren Microsoft 365-Mandanten, um Ihren Mitarbeitern Zugriff und Schutz vor identitätsbasierten Angriffen zu bieten.

Die Schritte in dieser Lösung sind:

- Bestimmen Sie Ihr Identitätsmodell.

- Schützen Sie Ihre privilegierten Microsoft 365-Konten.

- Schützen Sie Ihre Microsoft 365-Benutzerkonten.

- Stellen Sie Ihr Identitätsmodell bereit.

Diese Lösung unterstützt die wichtigsten Prinzipien der Zero Trust:

- Explizit überprüfen: Authentifizieren und autorisieren Sie immer basierend auf allen verfügbaren Datenpunkten.

- Zugriff mit den geringsten Rechten verwenden: Schränken Sie den Benutzerzugriff mit Just-In-Time und Just-Enough-Zugriff (JIT/JEA), risikobasierten adaptiven Richtlinien und Datenschutz ein.

- Von Sicherheitsverletzung ausgehen: Minimieren Sie den Radius und den Segmentzugriff. Überprüfen Sie die End-to-End-Verschlüsselung, und nutzen Sie Analysen, um einen Überblick zu erhalten, die Erkennung von Bedrohungen voranzutreiben und den Schutz zu verbessern.

Im Gegensatz zum herkömmlichen Intranetzugriff, bei dem alles hinter der Firewall eines Unternehmens als vertrauenswürdig gilt, behandelt Zero Trust jede Anmeldung und jeden Zugriff so, als käme er aus einem unkontrollierten Netzwerk, unabhängig davon, ob er sich hinter der Firewall des Unternehmens oder im Internet befindet. Zero Trust erfordert Schutz für das Netzwerk, die Infrastruktur, Identitäten, Endpunkte, Apps und Daten.

Microsoft 365 Funktionen und Features

Microsoft Entra ID bietet eine vollständige Suite von Identitätsverwaltungs- und Sicherheitsfunktionen für Ihren Microsoft 365-Mandanten.

| Funktion oder Feature | Beschreibung | Lizenzierung |

|---|---|---|

| Mehrstufige Authentifizierung (MFA) | MFA erfordert, dass Benutzer zwei Arten der Überprüfung bereitstellen, z. B. ein Benutzerkennwort und eine Benachrichtigung aus der Microsoft Authenticator-App oder einen Telefonanruf. MFA verringert das Risiko, dass gestohlene Anmeldeinformationen für den Zugriff auf Ihre Umgebung verwendet werden können, erheblich. Microsoft 365 verwendet den Microsoft Entra mehrstufigen Authentifizierungsdienst für MFA-basierte Anmeldungen. | Microsoft 365 E3 oder E5 |

| Bedingter Zugriff | Microsoft Entra ID wertet die Bedingungen der Benutzeranmeldung aus und verwendet Richtlinien für bedingten Zugriff, um den zulässigen Zugriff zu bestimmen. In diesem Leitfaden wird beispielsweise gezeigt, wie Sie eine Richtlinie für bedingten Zugriff erstellen, um gerätekonform für den Zugriff auf vertrauliche Daten zu verlangen. Dadurch wird das Risiko erheblich reduziert, dass hacker mit ihrem eigenen Gerät und gestohlenen Anmeldeinformationen auf Ihre vertraulichen Daten zugreifen können. Außerdem werden sensible Daten auf den Geräten geschützt, da die Geräte bestimmte Anforderungen an Integrität und Sicherheit erfüllen müssen. | Microsoft 365 E3 oder E5 |

| Microsoft Entra Gruppen | Richtlinien für bedingten Zugriff, Geräteverwaltung mit Intune und sogar Berechtigungen für Dateien und Websites in Ihrem organization basieren auf der Zuweisung zu Benutzerkonten oder Microsoft Entra Gruppen. Es wird empfohlen, Microsoft Entra Gruppen zu erstellen, die den Von Ihnen implementierten Schutzebenen entsprechen. Beispielsweise sind Mitglieder Ihrer Führungskräfte wahrscheinlich höherwertende Ziele für Hacker. Daher ist es sinnvoll, die Benutzerkonten dieser Mitarbeiter einer Microsoft Entra Gruppe hinzuzufügen und diese Gruppe Richtlinien für bedingten Zugriff und anderen Richtlinien zuzuweisen, die eine höhere Schutzebene für den Zugriff erzwingen. | Microsoft 365 E3 oder E5 |

| Microsoft Entra ID Protection | Ermöglicht es Ihnen, potenzielle Sicherheitsrisiken zu erkennen, die sich auf die Identitäten Ihrer organization auswirken, und die automatisierte Korrekturrichtlinie für niedriges, mittleres und hohes Anmelderisiko und Benutzerrisiko zu konfigurieren. Dieser Leitfaden basiert auf dieser Risikobewertung, um Richtlinien für bedingten Zugriff für die mehrstufige Authentifizierung anzuwenden. Dieser Leitfaden enthält auch eine Richtlinie für bedingten Zugriff, die erfordert, dass Benutzer ihr Kennwort ändern müssen, wenn für ihr Konto eine Aktivität mit hohem Risiko erkannt wird. | Microsoft 365 E5 Microsoft 365 E3 mit dem E5 Security-Add-On, EMS E5 oder Microsoft Entra ID P2-Lizenzen |

| Self-Service-Kennwortzurücksetzung (SSPR) | Ermöglichen Sie Es Ihren Benutzern, ihre Kennwörter sicher und ohne Helpdeskeingriff zurückzusetzen, indem Sie mehrere Authentifizierungsmethoden überprüfen, die der Administrator steuern kann. | Microsoft 365 E3 oder E5 |

| Microsoft Entra Kennwortschutz | Erkennen und blockieren Sie bekannte schwache Kennwörter und deren Varianten sowie zusätzliche schwache Begriffe, die für Ihre organization spezifisch sind. Globale Standardlisten für gesperrte Kennwörter werden automatisch auf alle Benutzer in einem Microsoft Entra Mandanten angewendet. Sie können zusätzliche Einträge in einer benutzerdefinierten Liste gesperrter Kennwörter angeben. Wenn Benutzer ihre Kennwörter ändern oder zurücksetzen, werden diese Listen gesperrter Kennwörter überprüft, um die Verwendung von sicheren Kennwörtern zu erzwingen. | Microsoft 365 E3 oder E5 |

Nächste Schritte

Führen Sie die folgenden Schritte aus, um ein Identitätsmodell und eine Authentifizierungsinfrastruktur für Ihren Microsoft 365-Mandanten bereitzustellen:

- Bestimmen Sie Ihr Cloudidentitätsmodell.

- Schützen Sie Ihre privilegierten Microsoft 365-Konten.

- Schützen Sie Ihre Microsoft 365-Benutzerkonten.

- Stellen Sie Ihr Cloudidentitätsmodell bereit: nur in der Cloud oder hybrid.

Zusätzliche Microsoft-Cloudidentitätsressourcen

Verwalten

Informationen zum Verwalten Ihrer Microsoft-Cloudidentitätsbereitstellung finden Sie unter:

Funktionsweise der Identität von Microsoft für Microsoft 365

Erfahren Sie, wie IT-Experten bei Microsoft Identitäten verwalten und den Zugriff sichern.

Hinweis

Diese IT-Showcase-Ressource ist nur in Englisch verfügbar.

Wie hat Contoso die Identität für Microsoft 365 gemacht?

Ein Beispiel dafür, wie ein fiktiver, aber repräsentativer multinationaler organization eine Hybrididentitätsinfrastruktur für Microsoft 365-Clouddienste bereitgestellt hat, finden Sie unter Identität für die Contoso Corporation.