Onboarding von Geräten mit optimierter Konnektivität für Microsoft Defender für Endpunkt

Gilt für:

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender XDR

Der Defender für Endpunkt-Client erfordert möglicherweise die Verwendung von Proxyverbindungen mit relevanten Clouddiensten. In diesem Artikel werden die optimierte Gerätekonnektivitätsmethode, die Voraussetzungen und zusätzliche Informationen zum Überprüfen der Konnektivität mithilfe der neuen Ziele beschrieben.

Um die Netzwerkkonfiguration und -verwaltung zu vereinfachen, haben Sie jetzt die Möglichkeit, neue Geräte mithilfe eines reduzierten URL-Satzes oder statischer IP-Adressbereiche in Defender für Endpunkt zu integrieren. Weitere Informationen zum Migrieren von zuvor integrierten Geräten finden Sie unter Migrieren von Geräten zu optimierter Konnektivität.

Die von Defender für Endpunkt erkannte vereinfachte Domäne: *.endpoint.security.microsoft.com konsolidiert die Konnektivität mit den folgenden Defender für Endpunkt-Kerndiensten:

- Aus der Cloud gelieferter Schutz

- Übermittlungsspeicher für Schadsoftwarebeispiele

- Auto-IR-Beispielspeicher

- Steuerung des Defender für Endpunkt-Befehls &

- Cyber- und Diagnosedaten von Defender für Endpunkt

Weitere Informationen zur Vorbereitung Ihrer Umgebung und die aktualisierte Liste der Ziele finden Sie unter SCHRITT 1: Konfigurieren Ihrer Netzwerkumgebung zum Sicherstellen der Konnektivität mit dem Defender für Endpunkt-Dienst.

Um Netzwerkgeräte ohne Hostnamenauflösung oder Wildcardunterstützung zu unterstützen, können Sie die Konnektivität alternativ mit dedizierten statischen Defender für Endpunkt-IP-Adressbereichen konfigurieren. Weitere Informationen finden Sie unter Konfigurieren der Konnektivität mit statischen IP-Adressbereichen.

Hinweis

- Die optimierte Konnektivitätsmethode ändert weder die Funktionsweise von Microsoft Defender für Endpunkt auf einem Gerät noch die Endbenutzererfahrung. Nur die URLs oder IP-Adressen, die ein Gerät zum Herstellen einer Verbindung mit dem Dienst verwendet, ändern sich.

- Es ist derzeit nicht geplant, die alten, konsolidierten Dienst-URLs als veraltet zu kennzeichnen. Geräte, die mit "Standard"-Konnektivität integriert sind, funktionieren weiterhin. Es ist wichtig sicherzustellen, dass die Konnektivität mit

*.endpoint.security.microsoft.commöglich ist und bleibt, da zukünftige Dienste dies erfordern. Diese neue URL ist in allen erforderlichen URL-Listen enthalten. - Verbindungen mit dem Dienst nutzen Das Anheften von Zertifikaten und TLS. Es wird nicht unterstützt, Datenverkehr zu unterbrechen und zu überprüfen. Darüber hinaus werden Verbindungen von einem Gerätekontext und nicht von einem Benutzerkontext initiiert. Durch das Erzwingen der Proxyauthentifizierung (Benutzer) wird die Konnektivität in den meisten Fällen nicht zugelassen (unterbrochen).

Bevor Sie beginnen

Geräte müssen bestimmte Voraussetzungen erfüllen, um die optimierte Konnektivitätsmethode für Defender für Endpunkt verwenden zu können. Stellen Sie sicher, dass die Voraussetzungen erfüllt sind, bevor Sie mit dem Onboarding fortfahren.

Voraussetzungen

Lizenz:

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender für Unternehmen

- Microsoft Defender Sicherheitsrisikomanagement

Minimales KB-Update (Windows)

- SENSE-Version: 10.8040.*/ 8. März 2022 oder höher (siehe Tabelle)

Microsoft Defender Antivirus-Versionen (Windows)

-

Antischadsoftware-Client:

4.18.2211.5 -

Motor:

1.1.19900.2 -

Antivirus (Security Intelligence):

1.391.345.0

Defender Antivirus-Versionen (macOS/Linux)

- macOS-unterstützte Versionen mit MDE-Produktversion 101.24022.*+

- Unterstützte Linux-Versionen mit MDE-Produktversion 101.24022.*+

Unterstützte Betriebssysteme

- Windows 10, Version 1809 oder höher. Windows 10 Versionen 1607, 1703, 1709, 1803 werden für das optimierte Onboarding-Paket unterstützt, erfordern jedoch eine andere URL-Liste. Weitere Informationen finden Sie unter Optimierte URL-Tabelle.

- Windows 11

- Windows Server 2022

- Windows Server 2019

- Windows Server 2012 R2 oder Windows Server 2016, vollständig aktualisiert, die moderne einheitliche Defender für Endpunkt-Lösung (Installation über MSI) ausführt.

- macOS-unterstützte Versionen mit MDE-Produktversion 101.24022.*+

- Unterstützte Linux-Versionen mit MDE-Produktversion 101.24022.*+

Wichtig

- Geräte, die auf dem MMA-Agent ausgeführt werden, werden bei der optimierten Verbindungsmethode nicht unterstützt und müssen weiterhin den Standard-URL-Satz verwenden (Windows 7, Windows 8.1, Windows Server 2008 R2 MMA, Server 2012 & 2016 nicht auf modernen einheitlichen Agent aktualisiert).

- Windows Server 2012 R2 und Server 2016 müssen auf den einheitlichen Agent aktualisiert werden, um die neue Methode nutzen zu können.

- Windows 10 1607, 1703, 1709, 1803 kann die neue Onboardingoption nutzen, verwendet jedoch eine längere Liste. Weitere Informationen finden Sie im Blatt "Optimierte URL".

| Windows-Betriebssystem | Mindestens erforderliche KB (8. März 2022) |

|---|---|

| Windows 11 | KB5011493 (8. März 2022) |

| Windows 10 1809, Windows Server 2019 | KB5011503 (8. März 2022) |

| Windows 10 19H2 (1909) | KB5011485 (8. März 2022) |

| Windows 10 20H2, 21H2 | KB5011487 (8. März 2022) |

| Windows 10 22H2 | KB5020953 (28. Oktober 2022) |

| Windows 10 1803* | < Ende des Diensts > |

| Windows 10 1709* | < Ende des Diensts > |

| Windows Server 2022 | KB5011497 (8. März 2022) |

| Windows Server 2012 R2, 2016* | Einheitlicher Agent |

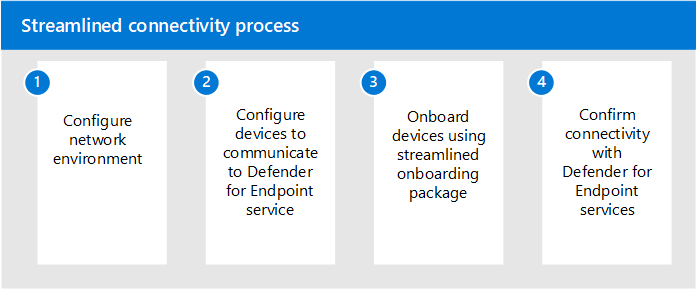

Optimierter Konnektivitätsprozess

Die folgende Abbildung zeigt den optimierten Konnektivitätsprozess und die entsprechenden Phasen:

Phase 1. Konfigurieren Ihrer Netzwerkumgebung für Cloudkonnektivität

Nachdem Sie sich vergewissert haben, dass die Voraussetzungen erfüllt sind, stellen Sie sicher, dass Ihre Netzwerkumgebung ordnungsgemäß für die Unterstützung der optimierten Konnektivitätsmethode konfiguriert ist. Führen Sie die unter Konfigurieren Ihrer Netzwerkumgebung beschriebenen Schritte aus, um die Konnektivität mit dem Defender für Endpunkt-Dienst sicherzustellen.

Defender für Endpunkt-Dienst-URLs, die unter einer vereinfachten Domäne konsolidiert wurden, sollten für die Konnektivität nicht mehr erforderlich sein. Einige URLs sind jedoch nicht in der Konsolidierung enthalten.

Mit der optimierten Konnektivität können Sie die folgende Option verwenden, um die Cloudkonnektivität zu konfigurieren:

Option 1: Konfigurieren der Konnektivität mithilfe der vereinfachten Domäne

Konfigurieren Sie Ihre Umgebung so, dass Verbindungen mit der vereinfachten Defender für Endpunkt-Domäne zugelassen werden: *.endpoint.security.microsoft.com. Weitere Informationen finden Sie unter Konfigurieren Ihrer Netzwerkumgebung zum Sicherstellen der Konnektivität mit dem Defender für Endpunkt-Dienst.

Sie müssen die Konnektivität mit den verbleibenden erforderlichen Diensten aufrechterhalten, die in der aktualisierten Liste aufgeführt sind. Beispielsweise müssen die Zertifizierungssperrliste, Windows Update und SmartScreen-Dienste möglicherweise auch abhängig von Ihrer aktuellen Netzwerkinfrastruktur und Ihrem Patchingansatz zugänglich sein.

Option 2: Konfigurieren der Konnektivität mit statischen IP-Adressbereichen

Dank optimierter Konnektivität können IP-basierte Lösungen als Alternative zu URLs verwendet werden. Diese IP-Adressen decken die folgenden Dienste ab:

- LANDKARTEN

- Übermittlungsspeicher für Schadsoftwarebeispiele

- Auto-IR-Beispielspeicher

- Befehl und Steuerung von Defender für Endpunkt

Wichtig

Der EDR Cyber-Datendienst (OneDsCollector) muss separat konfiguriert werden, wenn Sie die IP-Methode verwenden (dieser Dienst wird nur auf URL-Ebene konsolidiert). Sie müssen auch die Konnektivität mit anderen erforderlichen Diensten wie SmartScreen, CRL, Windows Update und anderen Diensten aufrechterhalten.

Um über IP-Bereiche auf dem neuesten Stand zu bleiben, wird empfohlen, die folgenden Azure-Diensttags für Microsoft Defender für Endpunkt-Dienste zu lesen. Die neuesten IP-Adressbereiche finden Sie im Diensttag. Weitere Informationen finden Sie unter Azure-IP-Adressbereiche.

| Diensttagname | Defender für Endpunkt-Dienste enthalten |

|---|---|

| MicrosoftDefenderForEndpoint | In der Cloud bereitgestellter Schutz, Übermittlungsspeicher für Schadsoftwarebeispiele, Auto-IR-Beispielspeicher, Defender für Endpunkt-Befehl und -Steuerung. |

| OneDsCollector | Cyber- und Diagnosedaten von Defender für Endpunkt Hinweis: Der Datenverkehr unter diesem Diensttag ist nicht auf Defender für Endpunkt beschränkt und kann Diagnosedatenverkehr für andere Microsoft-Dienste enthalten. |

In der folgenden Tabelle sind die aktuellen statischen IP-Adressbereiche aufgeführt, die vom Diensttag MicrosoftDefenderForEndpoint abgedeckt werden. Die neueste Liste finden Sie in der Dokumentation zu Azure-Diensttags .

| Standort | IP-Adressbereiche |

|---|---|

| US | 20.15.141.0/24 20.242.181.0/24 20.10.127.0/2413.83.125.0/24 |

| EU | 4.208.13.0/24 20.8.195.0/24 |

| GB | 20.26.63.224/28 20.254.173.48/28 |

| AU | 68.218.120.64/28 20.211.228.80/28 |

Wichtig

In Übereinstimmung mit den Sicherheits- und Compliancestandards von Defender für Endpunkt werden Ihre Daten in Übereinstimmung mit dem physischen Standort Ihres Mandanten verarbeitet und gespeichert. Basierend auf dem Clientstandort kann der Datenverkehr durch eine dieser IP-Regionen fließen (die Azure-Rechenzentrumsregionen entsprechen). Weitere Informationen finden Sie unter Datenspeicherung und Datenschutz.

Phase 2. Konfigurieren Ihrer Geräte für die Verbindung mit dem Defender für Endpunkt-Dienst

Konfigurieren Sie Geräte für die Kommunikation über Ihre Konnektivitätsinfrastruktur. Stellen Sie sicher, dass Geräte die Voraussetzungen erfüllen und über aktualisierte Sensor- und Microsoft Defender Antivirus-Versionen verfügen. Weitere Informationen finden Sie unter Konfigurieren von Geräteproxy- und Internetverbindungseinstellungen .

Phase 3. Überprüfen des Vorabboardings der Clientkonnektivität

Weitere Informationen finden Sie unter Überprüfen der Clientkonnektivität.

Die folgenden Vorabüberprüfungen können sowohl unter Windows als auch unter Xplat MDE Client Analyzer ausgeführt werden: Laden Sie die Clientanalyse von Microsoft Defender für Endpunkt herunter.

Um die optimierte Konnektivität für Geräte zu testen, die noch nicht in Defender für Endpunkt integriert sind, können Sie client Analyzer für Windows mit den folgenden Befehlen verwenden:

Führen Sie

mdeclientanalyzer.cmd -o <path to cmd file>im Ordner MDEClientAnalyzer aus. Der Befehl verwendet Parameter aus dem Onboardingpaket, um die Konnektivität zu testen.Führen Sie aus

mdeclientanalyzer.cmd -g <GW_US, GW_UK, GW_EU>, wobei parameter von GW_US, GW_EU GW_UK ist. GW bezieht sich auf die optimierte Option. Führen Sie mit dem entsprechenden geografischen Mandanten aus.

Als zusätzliche Überprüfung können Sie auch das Clientanalysetool verwenden, um zu testen, ob ein Gerät die Voraussetzungen erfüllt: https://aka.ms/BetaMDEAnalyzer

Hinweis

Für Geräte, die noch nicht in Defender für Endpunkt integriert sind, testet die Clientanalyse anhand von Standard-URLs. Um den optimierten Ansatz zu testen, müssen Sie mit den weiter oben in diesem Artikel aufgeführten Switches ausführen.

Phase 4. Anwenden des neuen Onboardingpakets, das für optimierte Konnektivität erforderlich ist

Nachdem Sie Ihr Netzwerk für die Kommunikation mit der vollständigen Liste der Dienste konfiguriert haben, können Sie mit dem Onboarding von Geräten mit der optimierten Methode beginnen.

Bevor Sie fortfahren, vergewissern Sie sich, dass Geräte die Voraussetzungen erfüllen und über aktualisierte Sensor- und Microsoft Defender Antivirus-Versionen verfügen.

Um das neue Paket zu erhalten, wählen Sie in Microsoft Defender XDR Einstellungen > Endpunkte > Geräteverwaltung> Onboarding aus.

Wählen Sie das entsprechende Betriebssystem aus, und wählen Sie im Dropdownmenü Konnektivitätstyp die Option "Optimiert" aus.

Führen Sie für neue Geräte (nicht in Defender für Endpunkt integriert) die unter dieser Methode unterstützten Onboardingschritte aus den vorherigen Abschnitten aus, indem Sie das aktualisierte integrierte Paket mit Ihrer bevorzugten Bereitstellungsmethode verwenden:

- Integrieren des Windows-Clients

- Integrieren von Windows Server

- Onboarding von Nicht-Windows-Geräten

- Führen Sie einen Erkennungstest auf einem Gerät aus, um zu überprüfen, ob es ordnungsgemäß in Microsoft Defender für Endpunkt integriert wurde.

- Schließen Sie Geräte aus allen vorhandenen Onboardingrichtlinien aus, die das Standardmäßige Onboardingpaket verwenden.

Informationen zum Migrieren von Geräten, die bereits in Defender für Endpunkt integriert sind, finden Sie unter Migrieren von Geräten zur optimierten Konnektivität. Sie müssen Ihr Gerät neu starten und die anweisungen hier befolgen.