Netzwerkschutz für Linux

Wichtig

Einige Informationen beziehen sich auf Vorabversionen von Produkten, die vor der kommerziellen Veröffentlichung noch erheblich geändert werden können. Microsoft übernimmt mit diesen Informationen keinerlei Gewährleistung, sei sie ausdrücklich oder konkludent.

Übersicht

Microsoft bringt Netzwerkschutzfunktionen für Linux ein.

Netzwerkschutz trägt dazu bei, die Angriffsfläche Ihrer Geräte durch internetbasierte Ereignisse zu reduzieren. Es verhindert, dass Mitarbeiter eine Anwendung verwenden, um auf gefährliche Domänen zuzugreifen, die Folgendes hosten können:

- Phishing-Betrug

- heldentaten

- andere schädliche Inhalte im Internet

Der Netzwerkschutz erweitert den Bereich von Microsoft Defender SmartScreen, um den gesamten ausgehenden HTTP-Datenverkehr zu blockieren, der versucht, eine Verbindung mit Quellen mit geringem Ruf herzustellen. Die Blöcke für ausgehenden HTTP-Datenverkehr basieren auf der Domäne oder dem Hostnamen.

Filtern von Webinhalten für Linux

Sie können die Filterung von Webinhalten für Tests mit Netzwerkschutz für Linux verwenden. Weitere Informationen finden Sie unter Filtern von Webinhalten.

Bekannte Probleme

- Netzwerkschutz wird als VPN-Tunnel (Virtual Private Network) implementiert. Erweiterte Paketroutingoptionen mit benutzerdefinierten nftables/iptables-Skripts sind verfügbar.

- Blockieren/Warnen der Benutzeroberfläche ist nicht verfügbar (Kundenfeedback wird gesammelt, um weitere Designverbesserungen zu fördern)

Hinweis

Den meisten Serverinstallationen von Linux fehlt eine grafische Benutzeroberfläche und ein Webbrowser. Um die Wirksamkeit von Linux Web Threat Protection mit Linux zu bewerten, empfehlen wir, tests auf einem Nicht-Produktionsserver mit einer grafischen Benutzeroberfläche und einem Webbrowser zu testen.

Voraussetzungen

- Lizenzierung: Microsoft Defender for Endpoint Mandanten (kann testversion sein) und plattformspezifische Anforderungen in Microsoft Defender for Endpoint für Nicht-Windows-Plattformen

- Integrierte Computer:

- Linux-Mindestversion: Eine Liste der unterstützten Distributionen finden Sie unter Microsoft Defender for Endpoint unter Linux.

- Microsoft Defender for Endpoint Linux-Clientversion: 101.78.13 oder höher auf Insiders-Slow- oder Insider-Fast-Kanal.

Wichtig

Um den Netzwerkschutz für Linux zu bewerten, senden Sie eine E-Mail mit Ihrer Organisations-ID an "xplatpreviewsupport@microsoft.com". Wir aktivieren das Feature für Ihren Mandanten pro Anforderung.

Anweisungen

Manuelles Bereitstellen von Linux finden Sie unter Manuelles Bereitstellen von Microsoft Defender for Endpoint unter Linux.

Das folgende Beispiel zeigt die Reihenfolge der Befehle, die für das mdatp-Paket unter Ubuntu 20.04 für insiders-Fast-Kanal erforderlich sind.

curl -o microsoft.list https://packages.microsoft.com/config/ubuntu/20.04/insiders-fast.list

sudo mv ./microsoft.list /etc/apt/sources.list.d/microsoft-insiders-fast.list

sudo apt-get install gpg

curl https://packages.microsoft.com/keys/microsoft.asc | sudo apt-key add -

sudo apt-get install apt-transport-https

sudo apt-get update

sudo apt install -y mdatp

Geräte-Onboarding

Zum Onboarding des Geräts müssen Sie das Python-Onboardingpaket für linux-Server aus Microsoft Defender XDR> – Einstellungen –> Geräteverwaltung –> Onboarding herunterladen und ausführen:

sudo python3 MicrosoftDefenderATPOnboardingLinuxServer.py

Überprüfung

Überprüfen Sie, ob der Netzwerkschutz auswirkungen auf immer blockierte Websites hat:

Untersuchen von Diagnoseprotokollen

sudo mdatp log level set --level debug sudo tail -f /var/log/microsoft/mdatp/microsoft_defender_np_ext.log

So beenden Sie den Validierungsmodus

Deaktivieren Sie den Netzwerkschutz, und starten Sie die Netzwerkverbindung neu:

sudo mdatp config network-protection enforcement-level --value disabled

Erweiterte Konfiguration

Standardmäßig ist der Linux-Netzwerkschutz auf dem Standardgateway aktiv. Routing und Tunneling sind intern konfiguriert. Um die Netzwerkschnittstellen anzupassen, ändern Sie den parameter networkSetupMode aus der Konfigurationsdatei /opt/microsoft/mdatp/conf/ , und starten Sie den Dienst neu:

sudo systemctl restart mdatp

Die Konfigurationsdatei ermöglicht es dem Benutzer auch, Folgendes anzupassen:

- Proxyeinstellung

- SSL-Zertifikatspeicher

- Name des Tunnelinggeräts

- IP

- und mehr

Die Standardwerte wurden für alle Distributionen getestet, wie unter Microsoft Defender for Endpoint unter Linux beschrieben.

Microsoft Defender-Portal

Stellen Sie außerdem sicher, dass in Microsoft Defender>Einstellungen>Endpunkte>Erweiterte Features die Umschaltfläche "Benutzerdefinierte Netzwerkindikatoren"aktiviert ist.

Wichtig

Die obige Umschaltfläche "Benutzerdefinierte Netzwerkindikatoren" steuert die Aktivierung benutzerdefinierter Indikatorenfür ALLE Plattformen mit Netzwerkschutzunterstützung, einschließlich Windows. Erinnern Sie sich daran, dass unter Windows auch der Netzwerkschutz explizit aktiviert sein muss, damit Indikatoren erzwungen werden.

Erkunden der Features

Erfahren Sie, wie Sie Ihre organization mit Webbedrohungsschutz vor Webbedrohungen schützen.

- Web Threat Protection ist Teil des Webschutzes in Microsoft Defender for Endpoint. Es verwendet Netzwerkschutz, um Ihre Geräte vor Webbedrohungen zu schützen.

Führen Sie den Flow Benutzerdefinierte Indikatoren der Kompromittierung durch, um Blöcke für den Benutzerdefinierten Indikatortyp abzurufen.

Erkunden der Filterung von Webinhalten.

Hinweis

Wenn Sie gleichzeitig eine Richtlinie entfernen oder Gerätegruppen ändern, kann dies zu einer Verzögerung bei der Richtlinienbereitstellung führen. Profi-Tipp: Sie können eine Richtlinie bereitstellen, ohne eine Kategorie in einer Gerätegruppe auszuwählen. Mit dieser Aktion wird eine Richtlinie nur überwacht, damit Sie das Benutzerverhalten besser verstehen können, bevor Sie eine Blockierungsrichtlinie erstellen.

Die Erstellung von Gerätegruppen wird in Defender für Endpunkt Plan 1 und Plan 2 unterstützt.

Wenn Sie Microsoft Defender for Endpoint in Defender for Cloud Apps integrieren, verfügen Ihre macOS-Geräte mit Netzwerkschutz über Endpunktrichtlinienerzwingungsfunktionen.

Hinweis

Die Ermittlung und andere Features werden auf diesen Plattformen derzeit nicht unterstützt.

Szenarien

Die folgenden Szenarien werden während der öffentlichen Vorschau unterstützt:

Internet-Bedrohungsschutz

Web Threat Protection ist Teil des Webschutzes in Microsoft Defender for Endpoint. Es verwendet Netzwerkschutz, um Ihre Geräte vor Webbedrohungen zu schützen. Durch die Integration in Microsoft Edge und beliebte Browser von Drittanbietern wie Chrome und Firefox stoppt web threat protection Webbedrohungen ohne Webproxy. Der Schutz vor Webbedrohungen kann Geräte schützen, während sie lokal oder nicht vorhanden sind. Web Threat Protection beendet den Zugriff auf die folgenden Arten von Websites:

- Phishing-Websites

- Malware-Vektoren

- Exploitwebsites

- Nicht vertrauenswürdige oder reputationsarme Websites

- Websites, die Sie in Ihrer benutzerdefinierten Indikatorliste blockiert haben

Weitere Informationen finden Sie unter Schützen Ihrer organization vor Web-Bedrohungen.

Benutzerdefinierte Gefährdungsindikatoren

Indikator für Gefährdungsabgleich (IoCs) ist ein wesentliches Feature in jeder Endpoint Protection-Lösung. Diese Funktion bietet SecOps die Möglichkeit, eine Liste von Indikatoren für die Erkennung und blockierung (Prävention und Reaktion) festzulegen.

Erstellen Sie Indikatoren, die die Erkennung, Verhinderung und Ausschluss von Entitäten definieren. Sie können die auszuführende Aktion sowie die Dauer für die Anwendung der Aktion und den Bereich der Gerätegruppe definieren, auf die sie angewendet werden soll.

Derzeit werden die Clouderkennungs-Engine von Defender für Endpunkt, die Engine für automatisierte Untersuchung und Wartung und die Endpunktschutz-Engine (Microsoft Defender Antivirus) unterstützt.

Weitere Informationen finden Sie unter Erstellen von Indikatoren für IP-Adressen und URLs/Domänen.

Webinhaltsfilterung

Die Filterung von Webinhalten ist Teil der Webschutzfunktionen in Microsoft Defender for Endpoint und Microsoft Defender for Business. Die Filterung von Webinhalten ermöglicht es Ihren organization, den Zugriff auf Websites basierend auf deren Inhaltskategorien nachzuverfolgen und zu regulieren. Viele dieser Websites (auch wenn sie nicht böswillig sind) können aufgrund von Compliancebestimmungen, Bandbreitennutzung oder anderen Bedenken problematisch sein.

Konfigurieren Sie Richtlinien für Ihre Gerätegruppen, um bestimmte Kategorien zu blockieren. Das Blockieren einer Kategorie verhindert, dass Benutzer innerhalb bestimmter Gerätegruppen auf URLs zugreifen, die der Kategorie zugeordnet sind. Für jede Kategorie, die nicht blockiert ist, werden die URLs automatisch überwacht. Ihre Benutzer können ohne Unterbrechung auf die URLs zugreifen, und Sie sammeln Zugriffsstatistiken, um eine benutzerdefiniertere Richtlinienentscheidung zu erstellen. Ihren Benutzern wird eine Blockbenachrichtigung angezeigt, wenn ein Element auf der angezeigten Seite Aufrufe an eine blockierte Ressource sendet.

Die Filterung von Webinhalten ist in den wichtigsten Webbrowsern verfügbar, mit Blöcken, die von Windows Defender SmartScreen (Microsoft Edge) und Netzwerkschutz (Chrome, Firefox, Brave und Opera) ausgeführt werden. Weitere Informationen zur Browserunterstützung finden Sie unter Voraussetzungen.

Weitere Informationen zur Berichterstellung finden Sie unter Filtern von Webinhalten.

Microsoft Defender for Cloud Apps

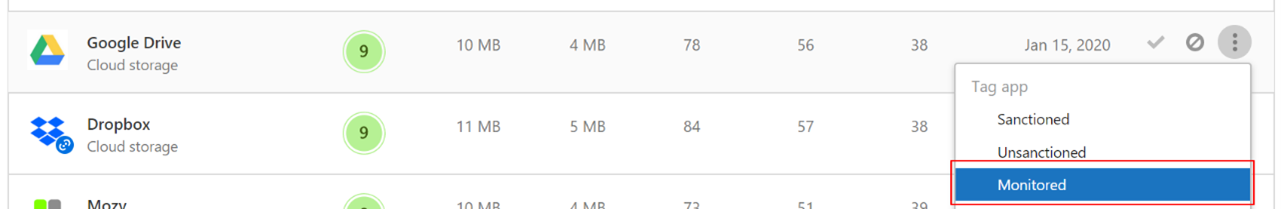

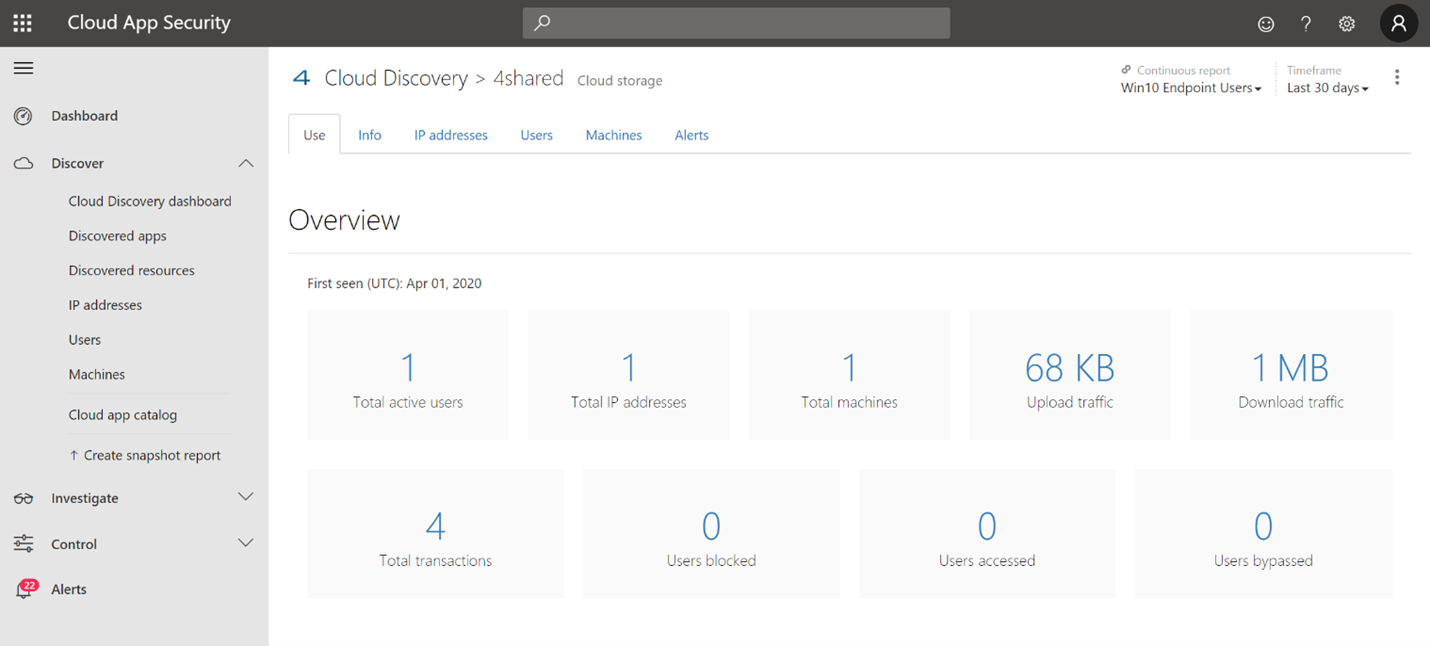

Der Microsoft Defender for Cloud Apps/Cloud-App-Katalog identifiziert Apps, bei denen Endbenutzer beim Zugriff mit Microsoft Defender XDR für Endpunkt gewarnt werden sollen, und markieren sie als Überwacht. Die unter überwachten Apps aufgeführten Domänen werden später mit Microsoft Defender XDR für Endpunkt synchronisiert:

Innerhalb von 10 bis 15 Minuten werden diese Domänen in Microsoft Defender XDR unter Indikatoren-URLs>/Domänen mit Action=Warn aufgeführt. Innerhalb der SLA für die Erzwingung (details finden Sie am Ende dieses Artikels).

Siehe auch

- Schützen Sie Ihr Netzwerk

- Netzwerkschutz aktivieren

- Internetschutz

- Indikatoren erstellen

- Internet-Inhaltsfilterung

- Microsoft Defender für Endpunkt unter Linux

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.