Schritt 4. Schützen von Geräten

So schützen Sie Geräte (Endpunkte) vor dem initialen Zugriff bei einem Ransomware-Angriff:

- Stellen Sie Intune als Anbieter für MDM (Mobile Device Management) und MAM (Mobile Application Management) für Ihre Geräte bereit, und registrieren Sie Ihre unternehmenseigenen Geräte.

- Implementieren Sie die allgemeinen Identitäts- und Gerätezugriffsrichtlinien, um die Anmeldeinformationen des Benutzerkontos zu validieren und die Integrität der Geräte sowie die Konformitätsanforderungen zu erzwingen.

- Aktivieren Sie den Netzwerkschutz in Microsoft Defender for Endpoint und Microsoft Defender XDR.

- Konfigurieren Sie die Website- und Downloadprüfung und die App- und Dateiüberprüfung in Microsoft Defender SmartScreen, um zu blockieren oder zu warnen.

- Aktivieren Sie das Microsoft Defender Antivirus-Scannen heruntergeladener Dateien und Anlagen.

- Legen Sie die Remotedesktopsicherheitsstufe in Microsoft Defender for Endpoint und Microsoft Defender XDR auf TLS fest.

Windows 11- oder 10-Geräte

So schützen Sie sich vor der seitlichen Bewegung eines Angriffs über ein Windows 11- oder 10-Gerät:

- Aktivieren Sie den Microsoft Defender Firewall.

- Aktualisieren Sie die Microsoft Defender Antivirus-Definitionen.

So verringern Sie die Auswirkungen des Angriffs:

So schützen Sie sich vor Angreifern, die Ihre Sicherheitsvorkehrungen umgehen:

- Lassen Sie cloudbasierten Schutz in Microsoft Defender Antivirus aktiviert.

- Lassen Sie die Echtzeit-Verhaltensüberwachung von Microsoft Defender Antivirus aktiviert.

- Aktivieren Sie den Echtzeitschutz.

- Aktivieren Sie den Manipulationsschutz in Microsoft Defender für Endpunkt, um böswillige Änderungen an den Sicherheitseinstellungen zu verhindern.

So schützen Sie sich vor einem Angreifer, der Code im Rahmen eines Angriffs ausführt:

- Aktivieren Sie Microsoft Defender Antivirus.

- Blockieren Sie Win32-API-Aufrufe aus Office-Makros.

- Migrieren Sie alle Legacyarbeitsmappen, die Excel 4.0-Makros erfordern, in das aktualisierte VBA-Makroformat.

- Deaktivieren Sie die Verwendung von nicht signierten Makros. Stellen Sie sicher, dass alle internen Makros für geschäftliche Anforderungen signiert sind und vertrauenswürdige Speicherorte nutzen, um sicherzustellen, dass unbekannte Makros nicht in Ihrer Umgebung ausgeführt werden.

- Beenden Sie schädliche XLM- oder VBA-Makros, indem Sie sicherstellen, dass die Laufzeitmakroüberprüfung durch das Antimalware Scan Interface (AMSI) aktiviert ist. Dieses Feature (standardmäßig aktiviert) ist eingeschaltet, wenn die Gruppenrichtlinieneinstellung für den Makro-Laufzeitüberprüfungsbereich auf Aktivieren für alle Dateien oder Aktivieren für Dateien mit niedriger Vertrauensstellung festgelegt ist.. Rufen Sie die neuesten Dateien für Gruppenrichtlinienvorlagen ab.

Auswirkungen auf Benutzer und Änderungsverwaltung

Führen Sie beim Implementieren dieser Schutzmaßnahmen eine Änderungsverwaltung für Folgendes durch:

- Die allgemeinen Zero Trust-Identitäts- und -Gerätezugriffsrichtlinien können Benutzern, die nicht konforme Geräte haben, den Zugriff verweigern.

- Das Herunterladen von Dateien kann Benutzer vor dem Download warnen, oder der Download kann blockiert werden.

- Einige Office-, Excel 4.0-, XLM- oder VBA-Makros werden möglicherweise nicht mehr ausgeführt.

Resultierende Konfiguration

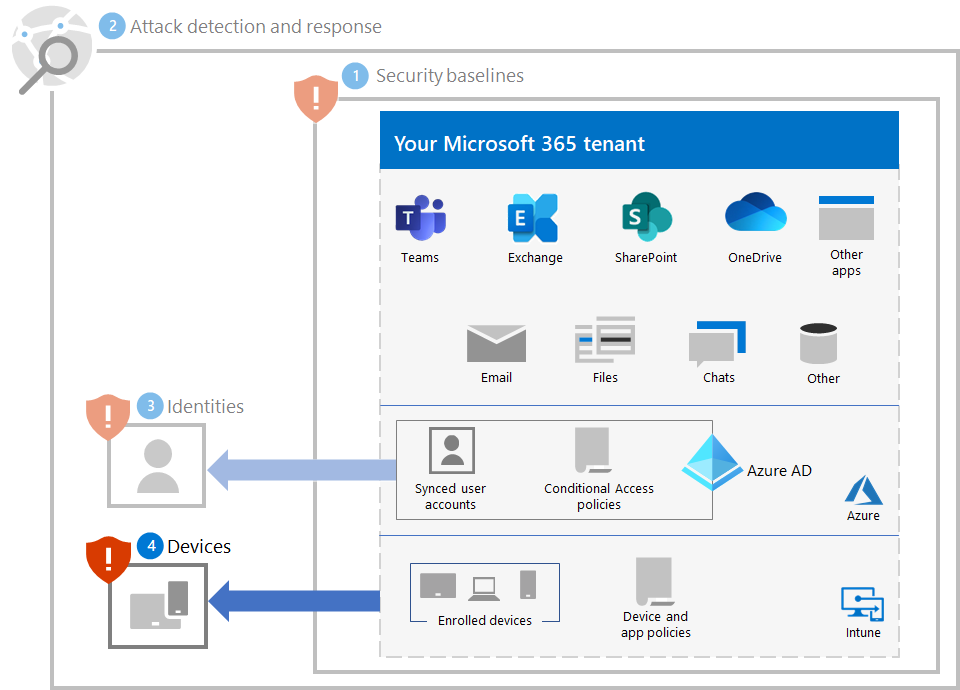

Hier ist der Ransomware-Schutz für Ihren Mandanten für die Schritte 1–4.

Nächster Schritt

Fahren Sie mit Schritt 5 fort, um Informationen in Ihrem Microsoft 365-Mandanten zu schützen.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für