Schritt 3: Schützen von Identitäten

Verwenden Sie die folgenden Abschnitte, um Ihre Organisation vor der Kompromittierung von Anmeldeinformationen zu schützen, was in der Regel die erste Phase eines größeren Ransomware-Angriffs ist.

Erhöhung der Anmeldesicherheit

Verwenden Sie die kennwortlose Authentifizierung für Benutzerkonten in Microsoft Entra-ID.

Verwenden Sie während des Übergangs zur kennwortlosen Authentifizierung die folgenden bewährten Methoden für Benutzerkonten, die weiterhin die Kennwortauthentifizierung verwenden:

- Blockieren Sie bekannte schwache und benutzerdefinierte Kennwörter mit Microsoft Entra Kennwortschutz.

- Erweitern Sie die Blockierung bekannter schwacher und benutzerdefinierter Kennwörter auf Ihre lokales Active Directory Domain Services (AD DS) mit Microsoft Entra Kennwortschutz.

- Ermöglichen Sie es Ihren Benutzern, ihre eigenen Kennwörter mit der Self-Service-Kennwortzurücksetzung (Self-Service Password Reset, SSPR) zu ändern.

Implementieren Sie als Nächstes die allgemeinen Identitäts- und Gerätezugriffsrichtlinien. Diese Richtlinien bieten eine höhere Sicherheit für den Zugriff auf Microsoft 365-Clouddienste.

Für Benutzeranmeldungen umfassen diese Richtlinien Folgendes:

- Mehrstufige Authentifizierung (Multi-Factor Authentication, MFA) für Prioritätskonten (sofort) und schließlich für alle Benutzerkonten erforderlich.

- Erfordern von MFA für Anmeldungen mit hohem Risiko.

- Erfordern der Kennwortänderung für Benutzer mit hohem Risiko bei Anmeldungen mit hohem Risiko.

Verhindern der Rechteausweitung

Verwenden Sie diese bewährten Methoden:

- Implementieren Sie das Prinzip der geringsten Berechtigung, und verwenden Sie den Kennwortschutz wie unter Erhöhung der Anmeldesicherheit für diejenigen Benutzerkonten beschrieben, die weiterhin Kennwörter für ihre Anmeldungen verwenden.

- Vermeiden Sie die Verwendung domänenweiter Dienstkonten auf Administratorebene.

- Schränken Sie lokale Administratorrechte ein, um die Installation von Remotezugriffstrojanern (Remote Access Trojans, RATs) und anderen unerwünschten Anwendungen einzuschränken.

- Verwenden Sie Microsoft Entra bedingten Zugriff, um die Vertrauensstellung von Benutzern und Arbeitsstationen explizit zu überprüfen, bevor Sie den Zugriff auf Verwaltungsportale zulassen. Sehen Sie sich dieses Beispiel für das Azure-Portal an.

- Aktivieren Sie die Kennwortverwaltung für den lokalen Administrator.

- Ermitteln Sie, wo Konten mit hohen Berechtigungen sich anmelden und Anmeldeinformationen preisgeben. Konten mit hohen Berechtigungen sollten auf Arbeitsstationen nicht vorhanden sein.

- Deaktivieren Sie die lokale Speicherung von Kennwörtern und Anmeldeinformationen.

Auswirkungen auf Benutzer und Änderungsverwaltung

Sie müssen die Benutzer in Ihrer Organisation auf Folgendes aufmerksam machen:

- Die neuen Anforderungen für stärkere Kennwörter.

- Die Änderungen an Anmeldeprozessen, z. B. die erforderliche Verwendung von MFA und die Registrierung einer sekundären MFA-Authentifizierungsmethode.

- Die Verwendung der Kennwortpflege mit SSPR. Beispielsweise keine weiteren Anrufe an den Helpdesk für eine Kennwortzurücksetzung.

- Die Aufforderung, MFA oder eine Kennwortänderung für Anmeldungen zu verlangen, die als riskant eingestuft werden.

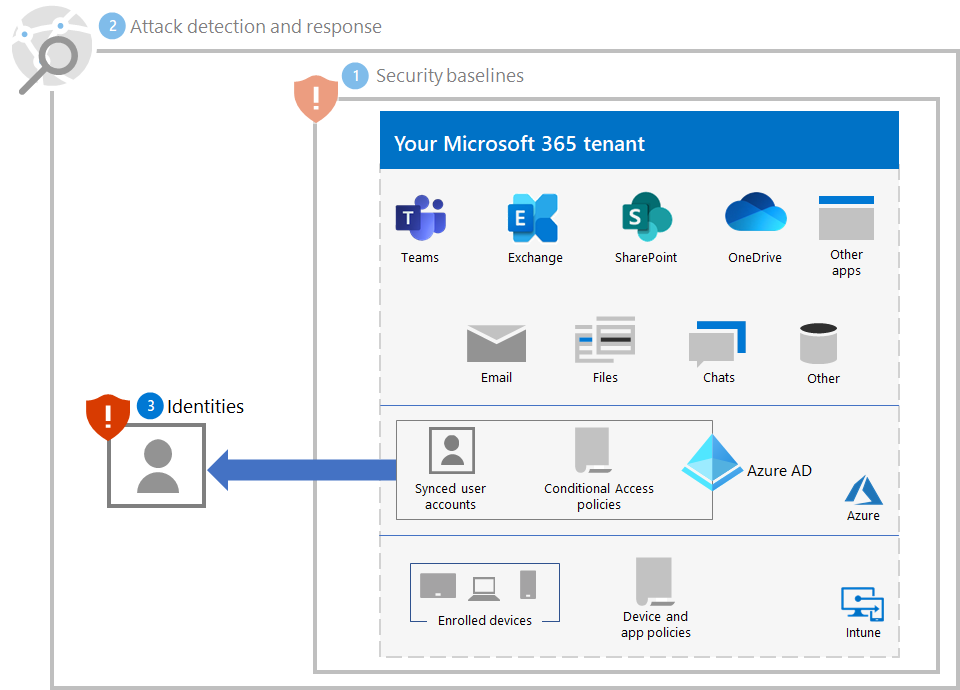

Resultierende Konfiguration

Hier ist der Ransomware-Schutz für Ihren Mandanten für die Schritte 1 bis 3.

Nächster Schritt

Fahren Sie mit dem Schritt 4 fort, um Geräte (Endpunkte) in Ihrem Microsoft 365-Mandanten zu schützen.