Technische Referenz für den generischen LDAP-Connector

Dieser Artikel beschreibt den generischen LDAP-Connector. Der Artikel bezieht sich auf folgende Produkte:

- Microsoft Identity Manager 2016 (MIM2016)

- Microsoft Entra ID

Für MIM2016 steht der Connector als Download im Microsoft Download Center zur Verfügung.

Bei Verweisen auf IETF-RFCs wird in diesem Dokument folgendes Format verwendet: (RFC [RFC-Nummer]/[Abschnitt des RFC-Dokuments]), also beispielsweise: (RFC 4512/4.3). Weitere Informationen finden Sie unter https://tools.ietf.org/. Geben Sie im linken Bereich eine RFC-Nummer in das Dialogfeld Zum Abrufen der Dokumentation ein, und testen Sie sie, um sicherzustellen, dass sie gültig ist.

Hinweis

Microsoft Entra ID bietet jetzt eine einfache Agent-basierte Lösung für die Bereitstellung von Benutzern in einem LDAPv3-Server, ohne dass eine MIM-Synchronisierungsbereitstellung erforderlich ist. Es wird empfohlen, es für die ausgehende Benutzerbereitstellung zu verwenden. Weitere Informationen.

Übersicht über den generischen LDAP-Connector

Der generische LDAP-Connector ermöglicht die Integration des Synchronisierungsdiensts in einen LDAP-Server (Version 3).

Bestimmte Vorgänge und Schemaelemente, z. B. solche, die zum Ausführen des Deltaimports erforderlich sind, werden in den IETF-RFCs nicht angegeben. Für diese Vorgänge werden nur explizit angegebene LDAP-Verzeichnisse unterstützt.

Um eine Verbindung mit den Verzeichnissen herzustellen, testen wir mithilfe des Stamm-/Administratorkontos. Wenn Sie ein anderes Konto verwenden möchten, um präzisere Berechtigungen anzuwenden, müssen Sie dies möglicherweise mit Ihrem LDAP-Verzeichnisteam überprüfen.

Die aktuelle Version des Connectors unterstützt die folgenden Features:

| Komponente | Unterstützung |

|---|---|

| Verbundene Datenquelle | Der Connector wird mit allen LDAP v3-Servern (RFC 4510-konform) unterstützt, es sei denn, es wird als nicht unterstützt bezeichnet. Es wurde mit den folgenden Verzeichnisservern getestet:

|

| Szenarien | |

| Operations | Die folgenden Vorgänge werden für alle LDAP-Verzeichnisse unterstützt: |

| Schema |

Unterstützung von Deltaimport und Kennwortverwaltung

Unterstützte Verzeichnisse für Deltaimport und Kennwortverwaltung:

- Microsoft Active Directory Lightweight Directory Services (AD LDS)

- Unterstützt alle Vorgänge für den Deltaimport

- Unterstützt Kennwort festlegen

- Microsoft Active Directory – Globaler Katalog (AD GC)

- Unterstützt alle Vorgänge für den Deltaimport

- Unterstützt Kennwort festlegen

- 389 Directory Server

- Unterstützt alle Vorgänge für den Deltaimport

- Unterstützt Kennwort festlegen und Kennwort ändern

- Apache Directory Server

- Unterstützt den Deltaimport nicht, da dieses Verzeichnis kein persistentes Änderungsprotokoll enthält.

- Unterstützt Kennwort festlegen

- IBM Tivoli DS

- Unterstützt alle Vorgänge für den Deltaimport

- Unterstützt Kennwort festlegen und Kennwort ändern

- Isode Directory

- Unterstützt alle Vorgänge für den Deltaimport

- Unterstützt Kennwort festlegen und Kennwort ändern

- Novell eDirectory und NetIQ eDirectory

- Unterstützt das Hinzufüge-, Aktualisierungs- und Umbenennungsvorgänge für den Deltaimport

- Unterstützt keine Löschvorgänge für den Deltaimport.

- Unterstützt Kennwort festlegen und Kennwort ändern

- Open DJ

- Unterstützt alle Vorgänge für den Deltaimport

- Unterstützt Kennwort festlegen und Kennwort ändern

- Open DS

- Unterstützt alle Vorgänge für den Deltaimport

- Unterstützt Kennwort festlegen und Kennwort ändern

- Open LDAP (openldap.org)

- Unterstützt alle Vorgänge für den Deltaimport

- Unterstützt Kennwort festlegen

- Das Ändern des Kennworts wird nicht unterstützt.

- Oracle (ehemals Sun) Directory Server Enterprise Edition

- Unterstützt alle Vorgänge für den Deltaimport

- Unterstützt Kennwort festlegen und Kennwort ändern

- RadiantOne Virtual Directory Server (VDS)

- Mindestens Version 7.1.1 erforderlich

- Unterstützt alle Vorgänge für den Deltaimport

- Unterstützt Kennwort festlegen und Kennwort ändern

- Sun One Directory Server

- Unterstützt alle Vorgänge für den Deltaimport

- Unterstützt Kennwort festlegen und Kennwort ändern

Voraussetzungen

Zur Verwendung des Connectors muss auf dem Synchronisierungsserver Folgendes vorhanden sein:

- Microsoft .NET 4.6.2 Framework oder höher

Die Bereitstellung dieses Connectors erfordert möglicherweise Änderungen an der Konfiguration des Verzeichnisservers sowie Konfigurationsänderungen an MIM. Für Bereitstellungen, die die Integration von MIM mit einem Verzeichnisserver eines Drittanbieters in einer Produktionsumgebung umfassen, empfehlen wir Kunden, mit ihrem Verzeichnisserveranbieter oder einem Bereitstellungspartner zusammenzuarbeiten, um Hilfe, Anleitungen und Unterstützung für diese Integration zu erhalten.

Erkennen des LDAP-Servers

Der Connector greift zur Erkennung und Identifizierung des LDAP-Servers auf verschiedene Techniken zurück. Der Connector verwenden den Stamm-DSE und den Anbieternamen/die Version und durchsucht das Schema nach eindeutigen Objekten und Attributen, die für bestimmte LDAP-Server typisch sind. Die gefundenen Daten werden vorab in die Konfigurationsoptionen des Connectors eingefügt.

Berechtigungen für die verbundene Datenquelle

Zur Durchführung von Import- und Exportvorgängen für die Objekte im verbundenen Verzeichnis muss das Connectorkonto über ausreichende Berechtigungen verfügen. Der Connector benötigt Schreibberechtigungen für den Export und Leseberechtigungen für den Import. Die Berechtigungen werden in der Verwaltungsumgebung des Zielverzeichnisses konfiguriert.

Ports und Protokolle

Der Connector verwendet die in der Konfiguration angegebene Portnummer. Diese ist standardmäßig auf 389 (LDAP) bzw. auf 636 (LDAPS) festgelegt.

Bei Verwendung von LDAPS muss SSL 3.0 oder TLS verwendet werden. SSL 2.0 wird nicht unterstützt und kann nicht aktiviert werden.

Erforderliche Steuerelemente und Features

Damit der Connector ordnungsgemäß verwendet werden kann, müssen auf dem LDAP-Server folgende LDAP-Steuerelemente/-Features verfügbar sein:

1.3.6.1.4.1.4203.1.5.3 True/False-Filter

Der True/False-Filter wird oftmals nicht als von LDAP-Verzeichnissen unterstützt gemeldet und möglicherweise auf der globalen Seite unter Nicht gefundene erforderliche Features angezeigt. Er dient zum Erstellen von OR -Filtern in LDAP-Abfragen (beispielsweise beim Importieren mehrerer Objekttypen). Wenn Sie mehrere Objekttypen importieren können, wird dieses Feature von Ihrem LDAP-Server unterstützt.

Wenn Sie ein Verzeichnis verwenden, in dem ein eindeutiger Bezeichner der Anker ist, muss auch das folgende Feature verfügbar sein (weitere Informationen finden Sie im Abschnitt Konfigurieren von Ankern ):

1.3.6.1.4.1.4203.1.5.1 Alle Betriebsattribute

Falls das Verzeichnis mehr Objekte enthält als in einem einzelnen Verzeichnisaufruf Platz finden, empfiehlt sich der Einsatz von Paginierung. Die Auslagerung setzt eine der folgenden Optionen voraus:

Option 1:

1.2.840.113556.1.4.319 pagedResultsControl

Option 2:

2.16.840.1.113730.3.4.9 VLVControl

1.2.840.113556.1.4.473 SortControl

Sind in der Konfiguration des Connectors beide Optionen aktiviert, wird „pagedResultsControl“ verwendet.

1.2.840.113556.1.4.417 ShowDeletedControl

„ShowDeletedControl“ wird nur mit der USNChanged-Deltaimportmethode verwendet, um gelöschte Objekte anzeigen zu können.

Der Connector versucht die auf dem Server vorhandenen Optionen zu erkennen. Falls die Optionen nicht erkannt werden können, wird in den Connectoreigenschaften auf der globalen Seite eine Warnung angezeigt. Nicht alle LDAP-Server geben sämtliche unterstützte Steuerelemente/Features an, und der Connector kann unter Umständen ungeachtet dieser Warnung problemlos verwendet werden.

Deltaimport

Der Deltaimport ist nur verfügbar, wenn ein Verzeichnis erkannt wurde, das ihn unterstützt. Momentan werden folgende Methoden verwendet:

- LDAP-Zugriffsprotokoll. Weitere Informationen finden Sie unter http://www.openldap.org/doc/admin24/overlays.html#Access Protokollierung.

- LDAP-Änderungsprotokoll. Siehe http://tools.ietf.org/html/draft-good-ldap-changelog-04.

- Zeitstempel. Für Novell/NetIQ eDirectory verwendet der Connector den letzten Datums-/Uhrzeitwert zum Abrufen erstellter und aktualisierter Objekte. Novell/NetIQ eDirectory bietet keine gleichwertige Möglichkeit zum Abrufen gelöschter Objekte. Diese Option kann auch verwendet werden, wenn auf dem LDAP-Server keine andere Deltaimportmethode aktiv ist. Mit dieser Option können gelöschte Objekte nicht importiert werden.

- USNChanged. Siehe: https://msdn.microsoft.com/library/ms677627.aspx

Nicht unterstützt

Die folgenden LDAP-Features werden nicht unterstützt:

- LDAP-Verweise zwischen Servern (RFC 4511/4.1.10)

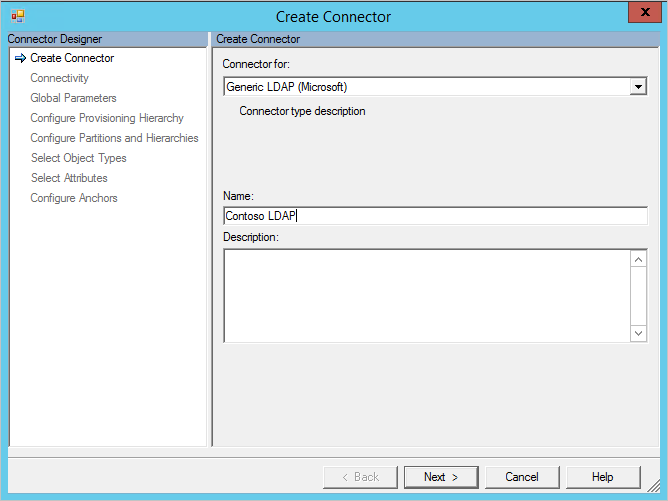

Erstellen eines neuen Connectors

Wählen Sie zum Erstellen eines generischen LDAP-Connectors im Synchronisierungsdienst die Option Verwaltungs-Agent und anschließend Erstellen aus. Wählen Sie den Connector Generisch, LDAP (Microsoft) aus.

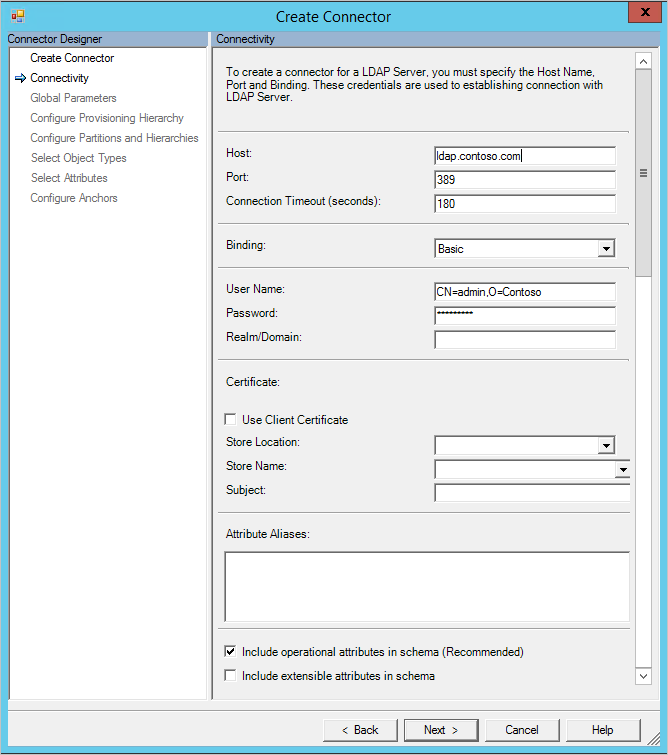

Konnektivität

Auf der Konnektivitätsseite müssen Informationen zu Host, Port und Bindung angegeben werden. Abhängig von der ausgewählten Bindung müssen in den folgenden Abschnitten ggf. zusätzliche Informationen angegeben werden.

- Die Timeouteinstellung für die Verbindung wird nur bei der ersten Verbindung mit dem Server verwendet, bei der auch die Schema-Erkennung stattfindet.

- Bei einer anonymen Bindung werden weder Benutzername und Kennwort noch ein Zertifikat verwendet.

- Geben Sie bei anderen Bindungen entweder Benutzername und Kennwort an, oder wählen Sie ein Zertifikat aus.

- Geben Sie bei Verwendung der Kerberos-Authentifizierung außerdem den Bereich und die Domäne des Benutzers an.

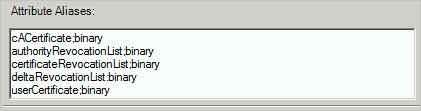

Das Textfeld Attributaliase wird für Attribute verwendet, die im Schema mit RFC4522 Syntax definiert sind. Diese Attribute können während der Schemaerkennung nicht erkannt werden, und für den Connector müssen diese Attribute separat konfiguriert werden. Beispielsweise muss die folgende Zeichenfolge in das Feld Attributaliasen eingegeben werden, um das attribut userCertificate ordnungsgemäß als binäres Attribut zu identifizieren:

userCertificate;binary

Die folgende Tabelle enthält ein Beispiel dafür, wie diese Konfiguration aussehen könnte:

Aktivieren Sie das Kontrollkästchen Betriebsattribute in Schema einschließen , um auch vom Server erstellte Attribute einzuschließen. Dazu zählen etwa Attribute wie der Zeitpunkt der Objekterstellung und der letzten Aktualisierung.

Aktivieren Sie das Kontrollkästchen Erweiterbare Attribute in Schema einschließen, wenn erweiterbare Objekte (RFC4512/4.3) verwendet werden. Dadurch kann jedes Attribut für alle Objekte verwendet werden. Bei Verwendung dieser Option wird das Schema ziemlich groß. Daher wird empfohlen, die Option deaktiviert zu lassen, sofern das Feature nicht vom verbundenen Dienst verwendet wird.

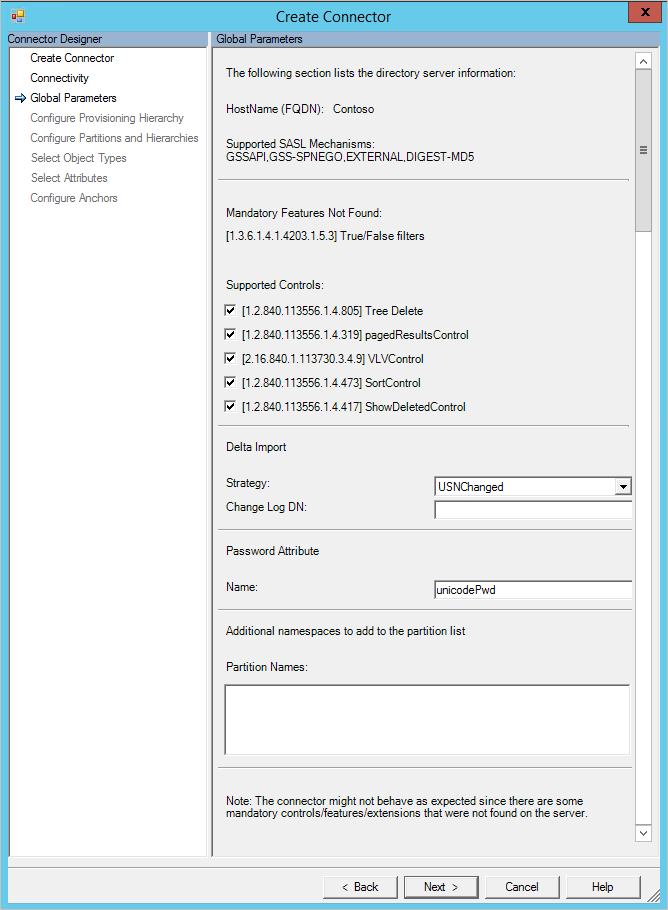

Globale Parameter

Die Seite mit den globalen Parametern dient zum Konfigurieren des DN für das Delta-Änderungsprotokoll sowie zusätzlicher LDAP-Features. Die Seite wird vorab mit den Informationen des LDAP-Servers aufgefüllt.

Die Informationen im oberen Abschnitt stammen vom Server selbst (etwa der Name des Servers). Der Connector überprüft außerdem, ob die erforderlichen Steuerelemente im Stamm-DSE vorhanden sind. Wenn diese Steuerelemente nicht aufgeführt sind, wird eine Warnung angezeigt. Einige LDAP-Verzeichnisse geben nicht alle Features im Stamm-DSE an. Es kann also sein, dass der Connector trotz vorhandener Warnung problemlos verwendet werden kann.

Die Kontrollkästchen für unterstützte Steuerelemente steuern das Verhalten für bestimmte Vorgänge:

- Bei aktivierter Strukturlöschung wird eine Hierarchie mit einem einzelnen LDAP-Aufruf gelöscht. Bei deaktivierter Strukturlöschung führt der Connector bei Bedarf einen rekursiven Löschvorgang durch.

- Wenn die Option für ausgelagerte Ergebnisse aktiviert ist, führt der Connector ausgelagerte Importe mit der in den Ausführungsschritten angegebenen Größe durch.

- „VLVControl“ und „SortControl“ sind Alternativen zu „pagedResultsControl“ und dienen zum Lesen von Daten aus dem LDAP-Verzeichnis.

- Sind alle drei Optionen (also „pagedResultsControl“, „VLVControl“ und „SortControl“) deaktiviert, importiert der Connector alle Objekte in einem einzelnen Vorgang. Dieser ist allerdings bei einem umfangreichen Verzeichnis unter Umständen nicht erfolgreich.

- „ShowDeletedControl“ wird nur verwendet, wenn die Deltaimportmethode auf „USNChanged“ festgelegt ist.

Der Änderungsprotokoll-DN ist der vom Delta-Änderungsprotokoll verwendete Namenskontext (beispielsweise cn=changelog). Dieser Wert muss angegeben werden, um Deltaimporte ausführen zu können.

Die folgende Tabelle enthält eine Liste der Standardänderungsprotokoll-DNs:

| Verzeichnis | Delta-Änderungsprotokoll |

|---|---|

| Microsoft AD LDS und AD GC | Automatische Erkennung. USNChanged. |

| Apache Directory Server | Nicht verfügbar. |

| Directory 389 | Änderungsprotokoll. Zu verwendender Standardwert: cn=changelog |

| IBM Tivoli DS | Änderungsprotokoll. Zu verwendender Standardwert: cn=changelog |

| Isode Directory | Änderungsprotokoll. Zu verwendender Standardwert: cn=changelog |

| Novell/NetIQ eDirectory | Nicht verfügbar. Zeitstempel. Der Connector verwendet den Datums-/Uhrzeitwert der letzten Aktualisierung, um hinzugefügte und aktualisierte Datensätze abzurufen. |

| Open DJ/DS | Änderungsprotokoll. Zu verwendender Standardwert: cn=changelog |

| Open LDAP | Zugriffsprotokoll. Zu verwendender Standardwert: cn=accesslog |

| Oracle DSEE | Änderungsprotokoll. Zu verwendender Standardwert: cn=changelog |

| RadiantOne VDS | Virtuelles Verzeichnis. Abhängig vom mit VDS verbundenen Verzeichnis. |

| Sun One Directory Server | Änderungsprotokoll. Zu verwendender Standardwert: cn=changelog |

Das Kennwortattribut ist der Name des Attributs, das der Connector bei Kennwortänderungen/-festlegungen zum Festlegen des Kennworts verwenden soll. Der Wert ist standardmäßig auf userPassword festgelegt, kann jedoch bei Bedarf für ein bestimmtes LDAP-System angepasst werden.

In der Liste mit zusätzlichen Partitionen können weitere Namespaces hinzugefügt werden, die nicht automatisch erkannt wurden. Diese Einstellung kann beispielsweise hilfreich sein, wenn mehrere Server einen logischen Cluster bilden und alle gleichzeitig importiert werden sollen. Active Directory kann mehrere Domänen in einer einzelnen Gesamtstruktur enthalten, wobei alle Domänen das gleiche Schema verwenden. Dies kann durch Eingabe zusätzlicher Namespaces in das Feld simuliert werden. Jeder Namespace kann Daten von verschiedenen Servern importieren und wird auf der Seite zum Konfigurieren von Partitionen und Hierarchien weiter konfiguriert. Drücken Sie STRG+EINGABETASTE, um eine neue Zeile zu erhalten.

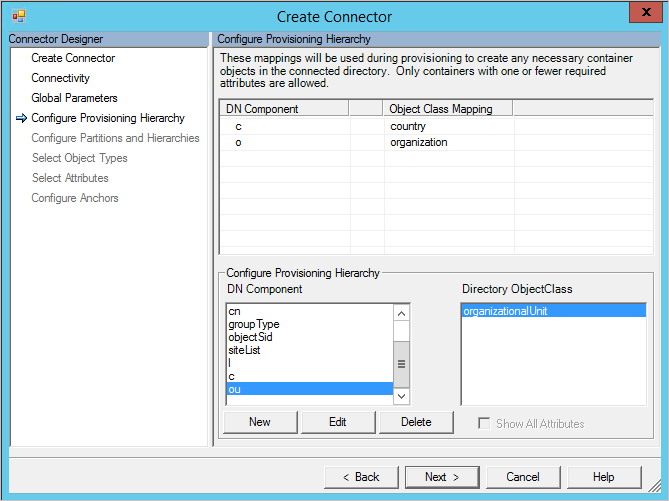

Bereitstellungshierarchie konfigurieren

Diese Seite dient dazu, die DN-Komponente, z.B. OE, dem bereitzustellenden Objekttyp zuzuordnen, z.B. organizationalUnit.

Durch Konfigurieren der Bereitstellungshierarchie können Sie den Connector so konfigurieren, dass er bei Bedarf automatisch eine Struktur erstellt. Wenn beispielsweise ein Namespace dc=contoso,dc=com und ein neues Objekt cn=Joe, ou=Seattle, c=US, dc=contoso, dc=com bereitgestellt wird, kann der Connector ein Objekt vom Typ country für USA und eine organizationalUnit für Seattle erstellen, wenn diese noch nicht im Verzeichnis vorhanden sind.

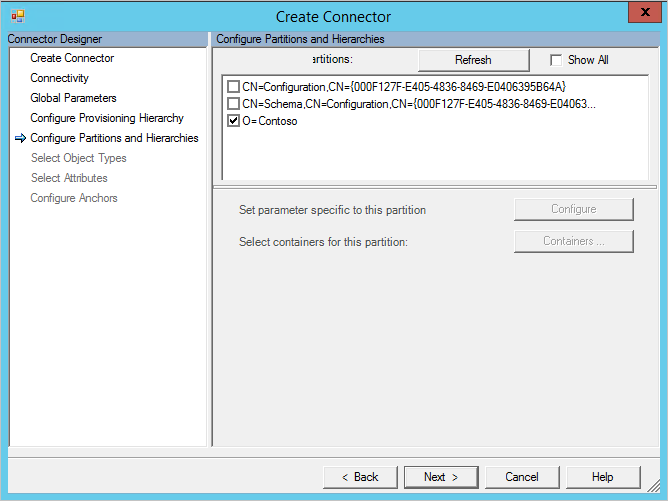

Partitionen und Hierarchien konfigurieren

Wählen Sie auf der Seite „Partitionen und Hierarchien“ alle Namespaces mit Objekten aus, die Sie importieren und exportieren möchten.

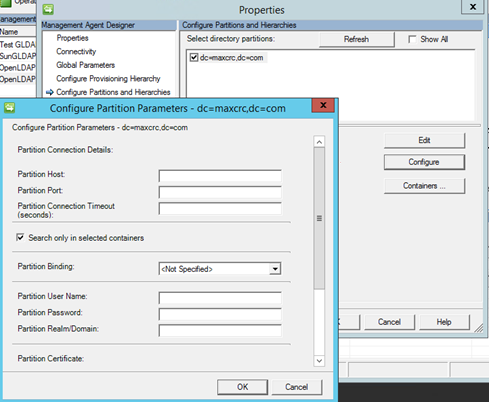

Für jeden Namespace können außerdem Konnektivitätseinstellungen konfiguriert werden. Diese haben dann Vorrang vor den Werten, die im Konnektivitätsbildschirm angegeben wurden. Wenn diese Werte unverändert (also leer) gelassen werden, werden die Informationen aus dem Konnektivitätsbildschirm verwendet.

Sie können auch auswählen, welche Container und Organisationseinheiten der Connector als Quelle für Importvorgänge bzw. als Ziel für Exportvorgänge verwenden soll.

Bei einer Suche werden alle Container in der Partition einbezogen. Bei einer großen Anzahl von Containern führt dieses Verhalten zu einem Leistungsabfall.

Hinweis

Seit dem Update des generischen LDAP-Connectors vom März 2017 können Suchvorgänge nur auf die ausgewählten Container beschränkt werden. Aktivieren Sie dazu das Kontrollkästchen „Search only in selected containers“ (Nur in ausgewählten Containern suchen), wie in der Abbildung unten gezeigt.

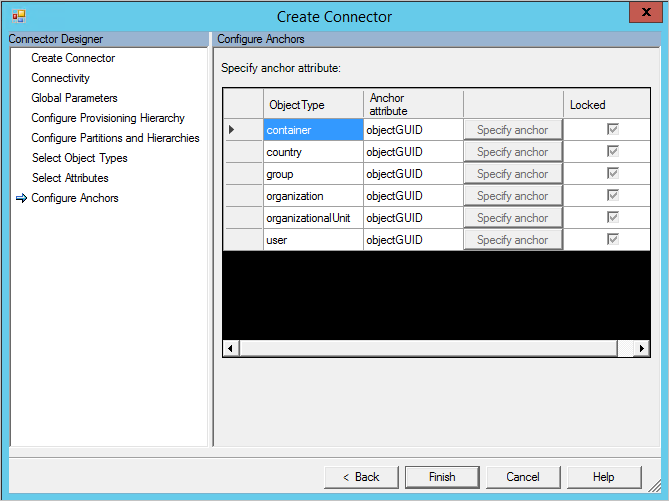

Anker konfigurieren

Diese Seite hat immer einen vorkonfigurierten Wert und kann nicht geändert werden. Wenn der Serveranbieter erkannt wurden, wird für den Anker unter Umständen ein unveränderliches Attribut (etwa die GUID für ein Objekt) verwendet. Falls die Informationen nicht erkannt wurden oder kein unveränderliches Attribut verfügbar ist, verwendet der Connector den DN (Distinguished Name) als Anker.

Die folgende Tabelle enthält eine Liste der LDAP-Server und des verwendeten Ankers:

| Verzeichnis | Ankerattribut |

|---|---|

| Microsoft AD LDS und AD GC | objectGUID |

| 389 Directory Server | dn |

| Apache Directory | dn |

| IBM Tivoli DS | dn |

| Isode Directory | dn |

| Novell/NetIQ eDirectory | GUID |

| Open DJ/DS | dn |

| Open LDAP | dn |

| Oracle ODSEE | dn |

| RadiantOne VDS | dn |

| Sun One Directory Server | dn |

Sonstige Hinweise

Dieser Abschnitt enthält Angaben zu spezifischen Aspekten des Connectors sowie andere wissenswerte Informationen.

Deltaimport

Das Deltawasserzeichen in Open LDAP ist ein Datums-/Uhrzeitwert im UTC-Format. Daher müssen die Uhren zwischen dem FIM-Synchronisierungsdienst und Open LDAP synchronisiert werden. Andernfalls werden unter Umständen einige Einträge im Delta-Änderungsprotokoll ausgelassen.

Für Novell eDirectory erkennt der Deltaimport keine Objektlöschungen. Aus diesem Grund muss in regelmäßigen Abständen ein vollständiger Import ausgeführt werden, um alle gelöschten Objekte zu finden.

Bei Verzeichnissen mit einem datums-/uhrzeitbasierten Delta-Änderungsprotokoll wird dringend empfohlen, in regelmäßigen Abständen einen vollständigen Import auszuführen. Dadurch können Abweichungen zwischen dem LDAP-Server und dem aktuellen Inhalt des Connectorbereichs ermittelt werden.

Problembehandlung

- Informationen zum Aktivieren der Protokollierung für die Behandlung von Connectorproblemen finden Sie unter Vorgehensweise: Aktivieren der ETW-Ablaufverfolgung für Connectors.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für