Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

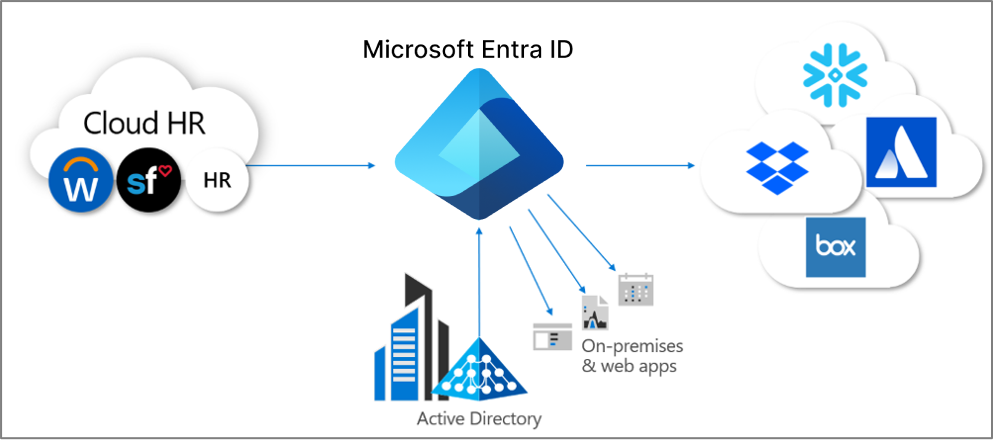

In Microsoft Entra ID bezieht sich der Ausdruck App-Bereitstellung auf die automatische Erstellung von Benutzeridentitäten und Rollen für Anwendungen.

Die Microsoft Entra-Anwendungsbereitstellung bezieht sich auf die automatische Erstellung von Benutzeridentitäten und Rollen in den Anwendungen, auf die Benutzer Zugriff benötigen. Zusätzlich zur Erstellung von Benutzeridentitäten umfasst die automatische Bereitstellung auch die Wartung und Entfernung von Benutzeridentitäten, wenn sich der Status oder die Rollen ändern. Gängige Szenarien sind die Bereitstellung von Microsoft Entra-Benutzer*innen in SaaS-Anwendungen wie Dropbox, Salesforce, ServiceNow und vielen anderen.

Microsoft Entra ID unterstützt auch die Bereitstellung von Benutzern in Anwendungen, die lokal oder auf einem virtuellen Computer gehostet werden, ohne Firewalls öffnen zu müssen. Die folgende Tabelle enthält eine Zuordnung von Protokollen zu unterstützten Connectors.

| Protokoll | Verbinder |

|---|---|

| SCIM | SCIM – SaaS SCIM – lokales / privates Netzwerk |

| LDAP | LDAP |

| SQL | SQL |

| REST | Webdienste |

| SOAP | Webdienste |

| Flatfile | PowerShell |

| Benutzerdefiniert | Benutzerdefinierte ECMA-Konnektoren Von Partnern entwickelte Konnektoren und Gateways |

- Automatisieren von Bereitstellungen: Erstellen Sie neue Konten in den richtigen Systemen für neue Benutzer, wenn sie Ihrem Team oder Ihrer Organisation beitreten.

- Automatisieren der Aufhebung von Bereitstellungen: Deaktivieren Sie automatisch Konten in den richtigen Systemen, wenn Benutzer das Team oder die Organisation verlassen.

- Synchronisieren von Daten zwischen Systemen: Stellen Sie sicher, dass die Identitäten in Apps und Systemen auf dem aktuellen Stand sind, basierend auf Änderungen im Verzeichnis oder Personalsystem.

- Bereitstellen von Gruppen: Stellen Sie Gruppen für Anwendungen bereit, die diese unterstützen.

- Steuern des Zugriffs: Überwachen und überprüfen Sie Benutzer, die in Anwendungen bereitgestellt werden.

- Nahtlose Bereitstellungen in Brownfield-Szenarien: Gleichen Sie vorhandene Identitäten zwischen Systemen ab, und ermöglichen Sie eine einfache Integration, auch wenn Benutzer bereits im Zielsystem vorhanden sind.

- Nutzen umfassender Anpassungen: Nutzen Sie anpassbare Attributzuordnungen für die Definition der Benutzerdaten, die vom Quellsystem zum Zielsystem fließen dürfen.

- Warnungen für kritische Ereignisse: Der bereitgestellte Dienst stellt Warnungen für kritische Ereignisse bereit und ermöglicht die Log Analytics-Integration, um benutzerdefinierte Warnungen zur Erfüllung Ihrer geschäftlichen Anforderungen zu definieren.

Was ist SCIM?

Als Hilfe bei der Automatisierung der Bereitstellung und Bereitstellungsaufhebung werden von Apps proprietäre Benutzer- und Gruppen-APIs verfügbar gemacht. Die Benutzerverwaltung in mehreren Apps ist eine Herausforderung, da jede App versucht, dieselben Aktionen auszuführen. Beispiel: Erstellen oder Aktualisieren von Benutzern, Hinzufügen von Benutzern zu Gruppen oder Aufheben der Bereitstellung von Benutzern. Häufig implementieren Entwickler diese Aktionen etwas anders. Beispielsweise indem andere Endpunktpfade, unterschiedliche Methoden zum Angeben von Benutzerinformationen und anderen Schemas zum Darstellen der einzelnen Informationselemente genutzt werden.

Zur Bewältigung dieser Aufgaben verfügt die SCIM-Spezifikation (System for Cross-Domain Identity Management, System für die domänenübergreifende Identitätsverwaltung) über ein gemeinsames Benutzerschema, damit Benutzer Apps zugeordnet werden können und diese verwenden können. SCIM wird immer mehr zum De-facto-Standard für die Bereitstellung. Bei Verwendung zusammen mit Verbundstandards wie SAML (Security Assertion Markup Language) oder OIDC (OpenID Connect) verfügen Administratoren über eine umfassende, auf Standards basierende Lösung für die Zugriffsverwaltung.

Eine ausführliche Anleitung zum Entwickeln eines SCIM-Endpunkts zum Automatisieren der Bereitstellung und Bereitstellungsaufhebung von Benutzern und Gruppen für eine Anwendung finden Sie unter Erstellen eines SCIM-Endpunkts und Konfigurieren der Benutzerbereitstellung. Viele Anwendungen können direkt mit Microsoft Entra ID integriert werden. Einige Beispiele sind Slack, Azure Databricks und Snowflake. Überspringen Sie für diese Apps die Entwicklerdokumentation und verwenden Sie die Tutorials unter Tutorials zur Integration von SaaS-Anwendungen in Microsoft Entra ID.

Manuelle und automatische Bereitstellung

Die im Microsoft Entra-Katalog enthaltenen Anwendungen unterstützen einen der zwei folgenden Bereitstellungsmodi:

- Manuelle Bereitstellung bedeutet, dass noch kein Microsoft Entra-Konnektor für die automatische Bereitstellung der App vorhanden ist. Sie müssen sie manuell erstellen. Dazu können beispielsweise Benutzer direkt dem Verwaltungsportal der App hinzugefügt werden, oder es wird eine Tabelle mit Benutzerkontodetails hochgeladen. Die verfügbaren Mechanismen können Sie über die von der App bereitgestellte Dokumentation ermitteln, oder wenden Sie sich an den Entwickler der App.

- Automatische Bereitstellung bedeutet, dass für diese Anwendung ein Microsoft Entra-Bereitstellungskonnektor verfügbar ist. Befolgen Sie zum Einrichten der Bereitstellung das für die jeweilige Anwendung spezifische Setuptutorial. Die App-Tutorials finden Sie unter Tutorials zur Integration von SaaS-Anwendungen in Microsoft Entra ID.

Der von einer Anwendung unterstützte Bereitstellungsmodus wird auch auf der Registerkarte Bereitstellung angezeigt, nachdem Sie Ihren Unternehmens-Apps die Anwendung hinzugefügt haben.

Vorteile der automatischen Bereitstellung

Die Anzahl der Anwendungen, die in modernen Organisationen verwendet werden, nimmt weiter zu. Sie als IT-Administrator müssen die Zugriffsverwaltung im großen Stil verwalten. Sie verwenden Standards wie SAML oder OIDC für einmaliges Anmelden (Single Sign-On, SSO). Für den Zugriff müssen Sie jedoch in der App auch Benutzer bereitstellen. Sie glauben vielleicht, dass die Bereitstellung mit der wöchentlichen manuellen Erstellung jedes einzelnen Benutzerkontos bzw. dem Hochladen von CSV-Dateien verbunden ist. Diese Prozesse sind aber zeitaufwendig, teuer und fehleranfällig. Um den Prozess zu optimieren, verwenden Sie SAML Just-in-Time (JIT), um die Bereitstellung zu automatisieren. Verwenden Sie den gleichen Prozess zum Aufheben der Bereitstellung von Benutzern, wenn diese die Organisation verlassen oder aufgrund einer Rollenänderung keinen Zugriff mehr auf bestimmte Apps benötigen.

Hier sind einige häufige Gründe für die Nutzung der automatischen Bereitstellung aufgeführt:

- Steigern der Effizienz und Genauigkeit von Bereitstellungsprozessen.

- Einsparen von Kosten im Zusammenhang mit dem Hosten und Verwalten von benutzerdefiniert entwickelten Bereitstellungslösungen und Skripts.

- Schützen Ihrer Organisation, indem Benutzeridentitäten sofort aus wichtigen SaaS-Apps entfernt werden, wenn Benutzer die Organisation verlassen.

- Einfaches Importieren einer großen Anzahl von Benutzern in eine bestimmte SaaS-Anwendung oder in ein bestimmtes System.

- Ein einziger Satz von Richtlinien zur Bestimmung der bereitgestellten Benutzer, die sich bei einer App anmelden können.

Die Microsoft Entra-Benutzerbereitstellung kann zur Bewältigung dieser Aufgaben beitragen. Weitere Informationen zur Verwendung der Microsoft Entra-Benutzerbereitstellung durch Kunden finden Sie in der Fallstudie von ASOS. Das folgende Video enthält eine Übersicht über die Benutzerbereitstellung in Microsoft Entra ID.

Welche Anwendungen und Systeme kann ich mit der automatischen Benutzerbereitstellung von Microsoft Entra verwenden?

Microsoft Entra umfasst eine vorab integrierte Unterstützung für viele beliebte SaaS-Apps und Personalsysteme und allgemeine Unterstützung für Apps, die bestimmte Teile des SCIM 2.0-Standards implementieren.

Vorab integrierte Anwendungen (SaaS-Katalog-Apps): Sie finden alle Anwendungen, für die Microsoft Entra ID einen vorab integrierten Bereitstellungskonnektor unterstützt, unter Tutorials zur Integration von SaaS-Anwendungen in Microsoft Entra ID. Die vorab integrierten Anwendungen, die im Katalog aufgeführt sind, verwenden normalerweise SCIM 2.0-basierte Benutzerverwaltungs-APIs für die Bereitstellung.

Informationen zum Anfordern einer neuen Anwendung für die Bereitstellung finden Sie unter Einreichen einer Anforderung zum Veröffentlichen Ihrer Anwendung im Microsoft Entra-Anwendungskatalog. Für die Anforderung der Benutzerbereitstellung muss die Anwendung über einen SCIM-konformen Endpunkt verfügen. Bitten Sie den Anwendungsanbieter darum, den SCIM-Standard einzuhalten, damit das Onboarding der App auf unserer Plattform schnell durchgeführt werden kann.

Anwendungen, die SCIM 2.0 unterstützen: Informationen zur generischen Verbindung von Anwendungen, die SCIM 2.0-basierte APIs für die Benutzerverwaltung implementieren, finden Sie unter Erstellen eines SCIM-Endpunkts und Konfigurieren der Benutzerbereitstellung.

Anwendungen, die ein vorhandenes Verzeichnis oder eine Datenbank verwenden oder eine Bereitstellungsschnittstelle bereitstellen: In Tutorials erfahren Sie, wie diese für ein LDAP-Verzeichnis oder eine SQL-Datenbank bereitgestellt werden, eine REST- oder SOAP-Schnittstelle erhalten oder über PowerShell, einen benutzerdefinierten ECMA-Konnektor oder von Partnern erstellte Konnektoren und Gateways erreicht werden können.

Anwendungen, die die Just-in-Time-Bereitstellung über SAML unterstützen.

Wie richte ich die automatische Bereitstellung für eine Anwendung ein?

Verwenden Sie für vorab integrierte Anwendungen, die im Katalog aufgeführt sind, die vorhandenen Schrittanleitungen zum Einrichten der automatischen Bereitstellung. Informationen finden Sie unter Tutorials zum Integrieren von SaaS-Anwendungen in Microsoft Entra ID. Im folgenden Video wird veranschaulicht, wie Sie die automatische Benutzerbereitstellung für Salesforce einrichten.

Führen Sie für andere Anwendungen, die SCIM 2.0 unterstützen, die unter Erstellen eines SCIM-Endpunkts und Konfigurieren der Benutzerbereitstellung aufgeführten Schritte aus.