Microsoft Graph-Connector für Azure DevOps-Arbeitselemente

Der Microsoft Graph-Connector von Azure DevOps ermöglicht es Ihrem organization, Arbeitselemente im instance des Azure DevOps-Diensts zu indizieren. Nachdem Sie den Connector konfiguriert und Inhalte aus Azure DevOps indiziert haben, können Endbenutzer in Microsoft Search nach diesen Elementen suchen und Microsoft 365 Copilot.

Dieser Artikel richtet sich an alle Benutzer, die einen Microsoft Graph-Connector für Azure DevOps-Arbeitselemente konfigurieren, ausführen und überwachen. Es ergänzt den allgemeinen Einrichtungsprozess und zeigt Anweisungen, die nur für diesen Connector gelten.

Wichtig

Der Microsoft Graph-Connector für Azure DevOps-Arbeitselemente unterstützt nur den Azure DevOps-Clouddienst. Azure DevOps Server 2019, TFS 2018, TFS 2017, TFS 2015 und TFS 2013 werden von diesem Connector nicht unterstützt.

Bevor Sie beginnen

Sie müssen der Administrator für den Microsoft 365-Mandanten Ihres organization sowie der Administrator für die Azure DevOps-instance Ihres organization sein.

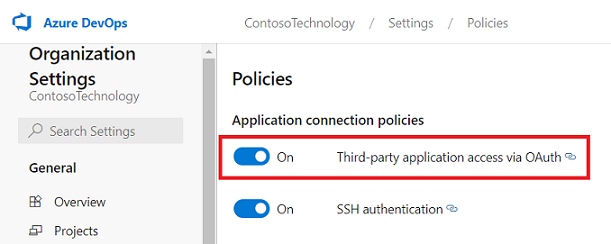

Damit der Connector eine Verbindung mit Ihrer Azure DevOps-Organisation herstellen kann, müssen Sie den Anwendungszugriff von Drittanbietern über OAuth aktivieren. Weitere Informationen finden Sie in der Azure DevOps-Dokumentation zum Verwalten von Sicherheitsrichtlinien .

Sie benötigen die folgenden Berechtigungen für das Benutzerkonto, dessen Anmeldeinformationen während der Connectorkonfiguration verwendet werden:

| Berechtigungsname | Berechtigungstyp | Erforderlich für |

|---|---|---|

| Anzeigen von Informationen auf Projektebene | Projektberechtigung | Durchforsten von Azure DevOps-Arbeitselementen. Diese Berechtigung ist für die Projekte obligatorisch , die indiziert werden müssen. |

| Anzeigen von Analysen | Projektberechtigung | Durchforsten von Azure DevOps-Arbeitselementen. Diese Berechtigung ist für die Projekte obligatorisch , die indiziert werden müssen. |

| Anzeigen von Arbeitselementen in diesem Knoten | Bereichspfad | Durchforsten von Arbeitselementen in einem Bereichspfad. Diese Berechtigung ist optional. Es werden nur die Bereichspfade durchforstet, für die das Benutzerkonto über die Berechtigung verfügt. |

Wichtig

Das Benutzerkonto muss über die Zugriffsebene "Basic " verfügen. Weitere Informationen zu Zugriffsebenen in Azure DevOps finden Sie unter Unterstützte Zugriffsebenen.

Schritt 1: Hinzufügen eines Connectors im Microsoft 365 Admin Center

Hinzufügen des Microsoft Graph-Connectors für Azure DevOps-Arbeitselemente

Weitere Informationen finden Sie in den allgemeinen Setupanweisungen .

Schritt 2: Benennen der Verbindung

Befolgen Sie die allgemeinen Setupanweisungen.

Schritt 3: Konfigurieren der Verbindungseinstellungen

Wählen Sie zum Authentifizieren und Synchronisieren von Inhalten aus Azure DevOps eine der beiden unterstützten Methoden aus:

Wichtig

- Microsoft Entra ID OAuth befindet sich in der Vorschauphase und steht ausgewählten Kunden zur Verfügung. Dies ist der empfohlene OAuth-Mechanismus.

- Azure DevOps OAuth ist der Legacy-Authentifizierungsmechanismus, in den nicht aktiv investiert wird.

Microsoft Entra ID OAuth (Vorschau)

Stellen Sie sicher, dass Ihre ADO-Organisation mit Microsoft Entra verbunden ist.

Der Azure DevOps Graph-Connector indiziert nur Inhalte aus einer ADO-organization, die mit Microsoft Entra Ihres Mandanten verbunden ist. Führen Sie die folgenden Schritte aus, um sicherzustellen, dass Ihr ADO-organization mit Microsoft Entra Konto verbunden ist.

- Navigieren Sie zu Azure DevOps, und wählen Sie die erforderliche organization aus.

- Wählen Sie aus

Organization settings. - Wählen Sie im linken Navigationsbereich unter der Kopfzeile "Allgemein" die Option aus

Microsoft Entra. - Stellen Sie sicher, dass die organization mit dem Microsoft Entra Konto Ihres Mandanten verbunden ist.

Erstellen einer App auf Microsoft Entra ID

- Wechseln Sie zum Azure-Portal, und melden Sie sich mit Administratoranmeldeinformationen für den Mandanten an.

- Navigieren Sie im Navigationsbereich zu Microsoft Entra ID ->Verwalten ->App-Registrierungen, und wählen Sie Neue Registrierung aus.

- Geben Sie einen Namen für die App an, und wählen Sie Registrieren aus.

- Notieren Sie sich die Anwendungs-ID (Client-ID). Diese ID wird verwendet, um der Microsoft Entra App Zugriff auf Projekte im ADO-organization zu gewähren.

- Öffnen Sie API-Berechtigungen im Navigationsbereich, und wählen Sie Berechtigung hinzufügen aus.

- Wählen Sie Azure DevOps und dann Delegierte Berechtigungen aus.

- Suchen Sie nach den folgenden Berechtigungen, und wählen Sie Berechtigungen hinzufügen aus.

a. Identität (lesen)

b. Arbeitselemente (lesen)

c. Variable Gruppen (lesen)

d. Projekt und Team (lesen)

e. Graph (lesen)

f. Analytics (lesen) - Wählen Sie Administratoreinwilligung für [TenantName] erteilen aus, und bestätigen Sie, indem Sie Ja auswählen.

- Überprüfen Sie, ob sich die Berechtigungen im Status "Gewährt" befinden.

- Öffnen Sie die Authentifizierung im Navigationsbereich. Wählen Sie aus

Add a platform, und wählen Sie ausWeb. Fügen Sie unter "Umleitungs-URIs" eine der folgenden URIs hinzu:- Für M365 Enterprise: https:// gcs.office.com/v1.0/admin/oauth/callback

- Für M365 Government: https:// gcsgcc.office.com/v1.0/admin/oauth/callback

- Aktivieren Sie unter Implizite Genehmigung und Hybridflows die Option für

ID tokens (used for implicit and hybrid flows), und klicken Sie auf Konfigurieren. - Wählen Sie im Navigationsbereich unter Verwaltendie Option Zertifikate und Geheimnisse aus.

- Wählen Sie Neuer geheimer Clientschlüssel und dann einen Ablaufzeitraum für das Geheimnis aus. Kopieren Sie das generierte Geheimnis (Wert), und speichern Sie es, da es nicht mehr angezeigt wird.

- Verwenden Sie diesen geheimen Clientschlüssel und die Anwendungs-ID, um den Connector zu konfigurieren.

Gewähren Sie der Microsoft Entra-App Zugriff auf Projekte im ADO-organization

Sie müssen der Microsoft Entra App den erforderlichen Zugriff auf die Projekte bereitstellen, die indiziert werden müssen, indem Sie die folgenden Schritte ausführen:

- Navigieren Sie zu Azure DevOps, und wählen Sie die erforderliche organization aus.

- Wählen Sie aus

Organization settings. - Wählen Sie im linken Navigationsbereich unter der Kopfzeile "Allgemein" die Option aus

Users. - Wählen Sie aus

Add users. - Kopieren Sie die von der App abgerufene Anwendungs-ID (Client) in "Benutzer oder Dienstprinzipale".

- Gewähren Sie die

BasicZugriffsebene, und wählen Sie die Projekte aus, die den Zugriff auf die Indizieren zulassen. Fügen Sie außerdem derProject ReaderAzure DevOps-Gruppe (oder einer entsprechenden Gruppe) hinzu, um den Zugriff sicherzustellen. Deaktivieren Sie die Option zum Senden einer E-Mail-Einladung an Benutzer.

Azure DevOps OAuth

Um eine Verbindung mit Ihrer Azure DevOps-instance herzustellen, benötigen Sie ihren Azure DevOps-organization Namen, die zugehörige App-ID und den geheimen Clientschlüssel für die OAuth-Authentifizierung.

Registrieren einer App

Registrieren Sie eine App in Azure DevOps, damit die Microsoft Search-App und Microsoft 365 Copilot auf die instance zugreifen können. Weitere Informationen finden Sie in der Azure DevOps-Dokumentation zum Registrieren einer App.

Die folgende Tabelle enthält Anleitungen zum Ausfüllen des App-Registrierungsformulars:

| Pflichtfelder | Beschreibung | Empfohlener Wert |

|---|---|---|

| Firmenname | Der Name Ihres Unternehmens. | Verwenden eines geeigneten Werts |

| Name der Anwendung | Ein eindeutiger Wert, der die anwendung identifiziert, die Sie autorisieren. | Microsoft Search |

| Anwendungswebsite | Die URL der Anwendung, die während der Einrichtung des Connectors Zugriff auf Ihre Azure DevOps-instance anfordert. (Erforderlich). | Für M365 Enterprise: https:// gcs.office.com/, Für M365 Government: https:// gcsgcc.office.com/ |

| Autorisierungsrückruf-URL | Eine erforderliche Rückruf-URL, an die der Autorisierungsserver umleitet. | Für M365 Enterprise: https:// gcs.office.com/v1.0/admin/oauth/callback, Für M365 Government: https:// gcsgcc.office.com/v1.0/admin/oauth/callback |

| Autorisierte Bereiche | Der Zugriffsbereich für die Anwendung | Wählen Sie die folgenden Bereiche aus: Identität (Lesen), Arbeitselemente (lesen), Variable Gruppen (lesen), Projekt und Team (lesen), Graph (lesen), Analyse (lesen) |

Wichtig

Die autorisierten Bereiche, die Sie für die App auswählen, sollten genau wie oben aufgeführt mit den Bereichen übereinstimmen. Wenn Sie einen der autorisierten Bereiche in der Liste weglassen oder einen anderen Bereich hinzufügen, schlägt die Autorisierung fehl.

Beim Registrieren der App erhalten Sie die App-ID und den geheimen Clientschlüssel , die zum Konfigurieren des Connectors verwendet werden.

Hinweis

Um den Zugriff auf alle in Azure DevOps registrierten Apps zu widerrufen, wechseln Sie rechts oben in Ihrer Azure DevOps-instance zu Benutzereinstellungen. Wählen Sie Profil und dann autorisierungen im Abschnitt Sicherheit des Seitenbereichs aus. Zeigen Sie auf eine autorisierte OAuth-App, um die Schaltfläche Widerrufen in der Ecke der App-Details anzuzeigen.

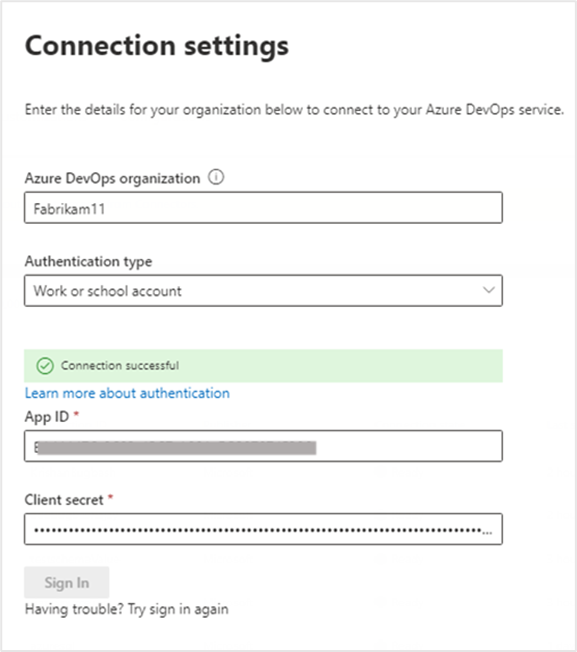

Verbindungseinstellungen

Nachdem Sie die Microsoft Search-App bei Azure DevOps registriert haben, können Sie den Schritt mit den Verbindungseinstellungen ausführen. Geben Sie ihren organization Namen, die App-ID und den geheimen Clientschlüssel ein.

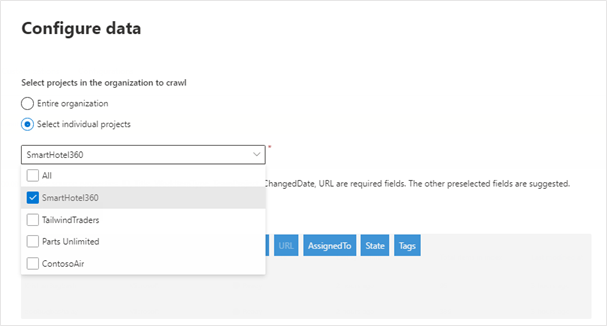

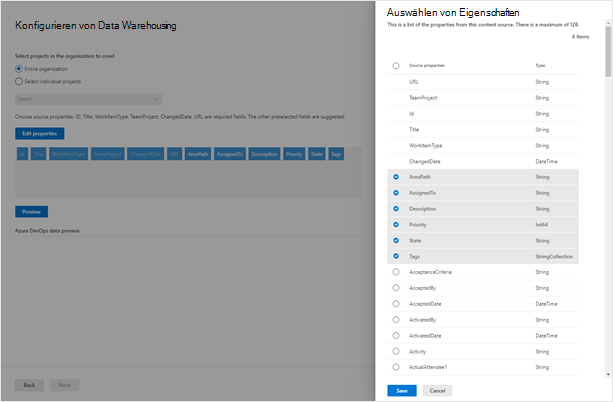

Konfigurieren von Daten: Auswählen von Projekten und Feldern

Sie können auswählen, ob die Verbindung entweder die gesamte organization oder bestimmte Projekte indiziert.

Wenn Sie die gesamte organization indizieren, werden Elemente in allen Projekten im organization indiziert. Neue Projekte und Elemente werden während der nächsten Durchforstung nach ihrer Erstellung indiziert.

Wenn Sie einzelne Projekte auswählen, werden nur Arbeitselemente in den ausgewählten Projekten indiziert.

Hinweis

Azure DevOps-Projekte können durchforstet werden, nachdem ihnen die Berechtigungen Informationen auf Projektebene anzeigen und Analyse anzeigen erteilt wurden.

Wählen Sie als Nächstes aus, welche Felder die Verbindung indizieren und eine Vorschau der Daten in diesen Feldern anzeigen soll, bevor Sie fortfahren.

Schritt 4: Verwalten von Suchberechtigungen

Der Microsoft Graph-Connector für Azure DevOps-Arbeitselemente unterstützt Suchberechtigungen, die nur für Personen mit Zugriff auf diese Datenquelle oder Jeder sichtbar sind. Wenn Sie Nur Personen mit Zugriff auf diese Datenquelle auswählen, werden indizierte Daten in den Suchergebnissen für Benutzer angezeigt, die basierend auf Berechtigungen für Benutzer oder Gruppen auf Der Pfadebene Organisation, Projekt oder Bereich in Azure DevOps Zugriff darauf haben. Wenn Sie Alle auswählen, werden indizierte Daten in den Suchergebnissen für alle Benutzer angezeigt.

Schritt 5: Zuweisen von Eigenschaftenbezeichnungen

Befolgen Sie die allgemeinen Setupanweisungen.

Schritt 6: Verwalten des Schemas

Befolgen Sie die allgemeinen Setupanweisungen.

Schritt 7: Auswählen der Aktualisierungseinstellungen

Der Microsoft Graph-Connector für Azure DevOps-Arbeitselemente unterstützt Aktualisierungszeitpläne für vollständige und inkrementelle Durchforstungen. Der empfohlene Zeitplan ist eine Stunde für eine inkrementelle Durchforstung und ein Tag für eine vollständige Durchforstung.

Schritt 8: Überprüfen der Verbindung

Befolgen Sie die allgemeinen Setupanweisungen.

Tipp

Standardergebnistyp

- Der Microsoft Graph-Connector für Azure DevOps-Arbeitselemente registriert automatisch einen Ergebnistyp , nachdem der Connector veröffentlicht wurde. Der Ergebnistyp verwendet ein dynamisch generiertes Ergebnislayout , das auf den in Schritt 3 ausgewählten Feldern basiert.

- Sie können den Ergebnistyp verwalten, indem Sie im Microsoft 365 Admin Center zu Ergebnistypen navigieren. Der Standardergebnistyp heißt "

ConnectionIdDefault". Wenn Ihre Verbindungs-ID beispielsweise lautetAzureDevOps, hat Ihr Ergebnislayout den Namen "AzureDevOpsDefault". - Außerdem können Sie bei Bedarf einen eigenen Ergebnistyp erstellen.

Problembehandlung

Nachdem Sie Ihre Verbindung veröffentlicht haben, können Sie die status auf der Registerkarte Datenquellen im Admin Center überprüfen. Informationen zum Durchführen von Updates und Löschungen finden Sie unter Verwalten ihres Connectors. Schritte zur Problembehandlung für häufig auftretende Probleme finden Sie hier.

Wenn Sie Probleme haben oder Feedback geben möchten, wenden Sie sich an Microsoft Graph | Unterstützung.