Bewährte Sicherheitsmethoden für Kunden

Geeignete Rollen: Globaler Administrator | Administrator-Agent | Helpdesk-Agent

Alle Kunden von Cloud Solution Provider (CSP)-Partnern sollten die Sicherheitsleitlinien in diesem Artikel befolgen.

Bewährte Methoden für Die Sicherheit für CSPs finden Sie unter bewährte Methoden für die CSP-Sicherheit.

Stellen Sie sicher, dass die mehrstufige Authentifizierung (Multifactor Authentication, MFA) für jedes Konto aktiviert und registriert ist. Verwenden Sie entweder microsoft Entra ID-Sicherheitsstandards oder bedingten Zugriff, um MFA zu erzwingen. MFA ist die beste grundlegende Sicherheitsmethode zum Schutz vor Bedrohungen.

- Erwägen Sie die Verwendung kennwortloser Anmeldung mit der Microsoft Authenticator-App.

Überprüfen Sie häufig Abonnements und Ressourcen oder Dienste, die unerwartet bereitgestellt wurden.

- Überprüfen Sie das Azure Monitor-Aktivitätsprotokoll für azure-abonnementbezogene Aktivitäten.

Nutzen Sie Anomaliewarnungen , um unerwarteten hohen Verbrauch in Ihrem Azure-Abonnement zu erkennen.

Benutzer, die über Administratorrollen von Microsoft Entra verfügen, z. B. globaler Administrator oder Sicherheitsadministrator, sollten nicht regelmäßig für E-Mails und Zusammenarbeit verwendet werden. Erstellen Sie ein separates Benutzerkonto ohne Administratorrollen von Microsoft Entra für Zusammenarbeitsaufgaben.

Überprüfen und überprüfen Sie regelmäßig E-Mail-Adressen und Telefonnummern für die Kennwortwiederherstellung innerhalb der Microsoft Entra-ID für alle Benutzer mit den Rollen des globalen Administrators und aktualisieren Sie sie bei Bedarf.

Überprüfen, überwachen und minimieren Sie Zugriffsberechtigungen und delegierte Berechtigungen: Es ist wichtig, einen Ansatz mit möglichst wenig Berechtigungen zu entwickeln und zu implementieren. Microsoft empfiehlt, eine gründliche Überprüfung und Untersuchung von Partnerbeziehungen zu priorisieren, um unnötige Berechtigungen zwischen Ihrer Organisation und vorgeschalteten Anbietern zu minimieren. Für alle nicht vertrauten oder noch nicht untersuchten Partnerbeziehungen sollte der Zugriff umgehend entfernt werden.

Überprüfen, härten und überwachen Sie alle Mandantenadministratorkonten: Alle Organisationen sollten alle Mandantenadministratorbenutzer, einschließlich Benutzer, die mit "Verwalten im Auftrag von" (AOBO) in Azure-Abonnements verknüpft sind, gründlich überprüfen und die Authentizität der Benutzer und Aktivitäten überprüfen. Wir empfehlen dringend die Verwendung von Phishing-widerstandsfähigen MFA für alle Mandantenadministratoren, die Überprüfung von Geräten, die für die Verwendung mit MFA registriert sind, und die Minimierung der Verwendung von ständigen Zugriffen mit hohen Rechten. Überprüfen Sie weiterhin alle Konten des aktiven Mandantenadministrators, und überprüfen Sie regelmäßig Überwachungsprotokolle, um zu überprüfen, ob der Benutzerzugriff mit hoher Berechtigung nicht für Administratorbenutzer gewährt oder delegiert wird, die diese Berechtigungen nicht für ihre Aufgaben benötigen.

Überprüfen Sie Dienstanbieterberechtigungen für den Zugriff über B2B-Konten und lokale Konten: Neben delegierten Administratorberechtigungen verwenden einige Clouddienstanbieter auch B2B-Konten (Business-to-Business) oder lokale Administratorkonten in Kundenmandanten. Es wird empfohlen, zu ermitteln, ob Ihre Clouddienstanbieter diese Konten verwenden, und wenn ja, stellen Sie sicher, dass diese Konten ordnungsgemäß geregelt sind und den Zugriff auf die geringsten Rechte in Ihrem Mandanten haben. Microsoft empfiehlt die Verwendung von "freigegebenen" Administratorkonten. Eine ausführliche Anleitung zur Überprüfung von Berechtigungen für B2B-Konten finden Sie hier.

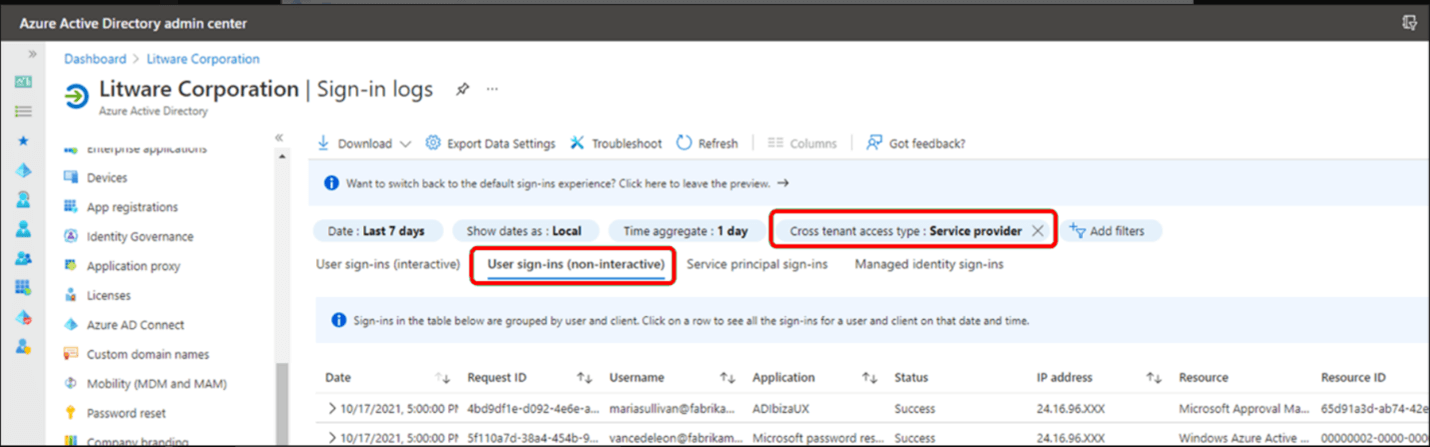

Überprüfen und überwachen Sie Microsoft Entra-Anmelde- und Konfigurationsänderungen: Authentifizierungen dieser Art werden überwacht und stehen Kunden über die Microsoft Entra-Anmeldeprotokolle, Microsoft Entra-Überwachungsprotokolle und die Microsoft Purview-Complianceportal (früher im Exchange Admin Center) zur Verfügung. Wir haben kürzlich die Möglichkeit hinzugefügt, Anmeldungen von Partnern anzuzeigen, die über delegierte Administratorberechtigungen verfügen. Sie können eine gefilterte Ansicht dieser Anmeldungen anzeigen, indem Sie zu den Anmeldeprotokollen im Microsoft Entra Admin Center wechseln und den Mandantenübergreifenden Filterzugriffstyp hinzufügen: Dienstanbieter auf der Registerkarte "Benutzeranmeldungen" (nicht interaktiv ).

Überprüfen Sie vorhandene Protokollverfügbarkeits- und Aufbewahrungsstrategien: Die Untersuchung von Aktivitäten, die von böswilligen Akteuren durchgeführt werden, legt großen Wert darauf, angemessene Protokollaufbewahrungsverfahren für cloudbasierte Ressourcen, einschließlich Microsoft 365, zu haben. Verschiedene Abonnementebenen verfügen über individualisierte Richtlinien für die Protokollverfügbarkeit und -aufbewahrung. Diese müssen bekannt sein, bevor ein Verfahren für die Reaktion auf Vorfälle entwickelt wird.

Wir empfehlen allen Organisationen, sich mit den Protokollen vertraut zu machen, die in Ihrem Abonnement zur Verfügung gestellt wurden, und sie routinemäßig für Angemessenheit und Anomalien auszuwerten. Für Organisationen, die sich auf eine Drittanbieterorganisation verlassen, arbeiten Sie mit ihnen zusammen, um ihre Protokollierungsstrategie für alle administrativen Aktionen zu verstehen und einen Prozess einzurichten, wenn Protokolle während eines Vorfalls zur Verfügung gestellt werden müssen.

Weitere Informationen

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für