Einen SAML 2.0-Anbieter für Portale konfigurieren

Hinweis

Ab 12. Oktober 2022 ist Power Apps-Portale Power Pages. Weitere Informationen: Microsoft Power Pages ist jetzt allgemein verfügbar (Blog)

Wir werden die in Kürze migrieren und die Dokumentation für Power Apps-Portale mit der Power Pages-Dokumentation zusammenführen.

Zur Bereitstellung der externen Authentifizierung können Sie mindestens einen SAML 2.0-kompatiblen Identitätsanbieter (IdP) hinzufügen–. In diesem Artikel wird beschrieben, wie verschiedene Identitätsanbieter eingerichtet werden, um sie mit dem Portal, das als Dienstanbieter (SP) agiert, zu integrieren.

Hinweis

Es kann einige Minuten dauern bis die Änderungen an den Authentifizierungseinstellungen im Portal wiedergegeben werden. Starten Sie das Portal über die Portalaktionen neu, wenn Sie die Änderungen sofort widerspiegeln möchten.

So konfigurieren Sie einen SAML-2.0-Anbieter

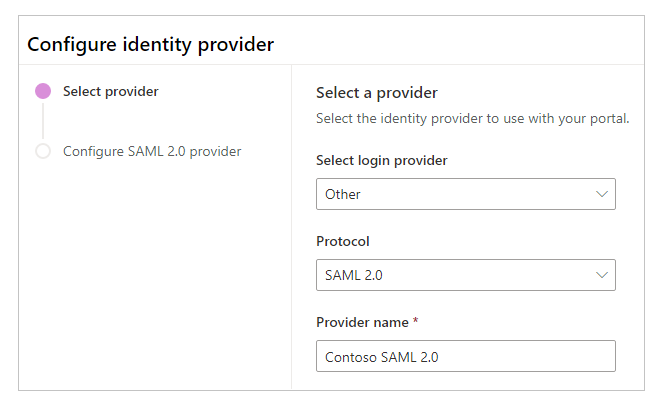

Wählen Sie Anbieter hinzufügen für Ihr Portal aus.

Für Anmeldungsanbieter wählen Sie Sonstige aus.

Für Protokoll wählen Sie SAML 2.0.

Geben Sie einen Anbieternamen ein.

Klicken Sie auf Weiter.

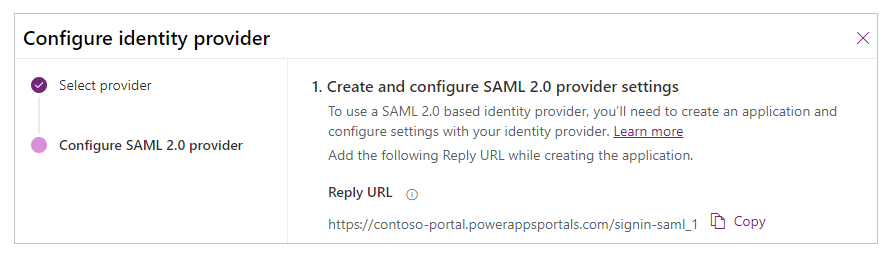

Erstellen Sie die Anwendung, und konfigurieren Sie die Einstellungen in Ihrem Identitätsanbieter.

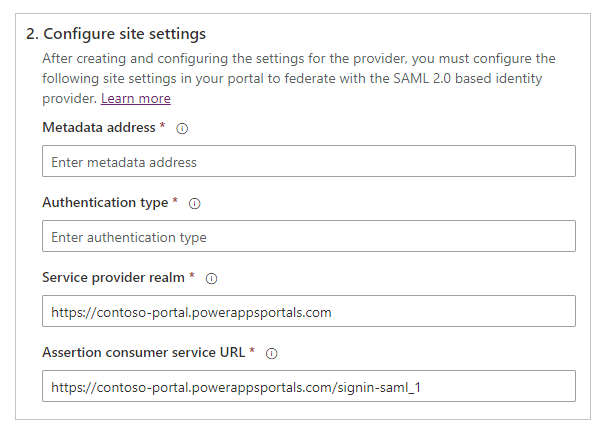

Geben Sie folgende Websiteeinstellungen für die Portalkonfiguration ein.

Hinweis

Stellen Sie sicher, dass Sie die Standardwerte überprüfen—und bei Bedarf ändern—.

Name des Dataflows Beschreibung Metadatenadresse Der Speicherort der Metadatendatei des SAML-2.0-Identitätsanbieters

Beispiel (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/federationmetadata/2007-06/federationmetadata.xmlAuthentifizierungstyp Der Wert der Entitäts-ID, die einen global eindeutigen Namen für den SAML-2.0-Identitätsanbieter angibt.

Beispiel (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/Dienstanbieterbereich Die Portal-URL, die den Dienstanbieterbereich für den SAML-2.0-Identitätsanbieter angibt.

Beispiel:https://contoso-portal.powerappsportals.com/Assertionsverbraucherdienst-URL Die Portal-URL, die dem Endpunkt des Serviceanbieters (URL) entspricht. Diese URL ist für den Empfang und die Analyse einer SAML-Assertion verantwortlich.

Beispiel:https://contoso-portal.powerappsportals.com/signin-saml_1

Hinweis: Wenn Sie die Standard-Portal-URL verwenden, können Sie die Antwort-URL kopieren und einfügen, wie dies in Einstellungen für SAML-2.0-Anbieter erstellen und konfigurieren dargestellt ist. Wenn Sie einen benutzerdefinierten Domänennamen verwenden, geben Sie die URL manuell ein. Stellen Sie jedoch sicher, dass der hier eingegebene Wert genau dem URI umleiten-Wert der Anwendung in der Identitätsanbieterkonfiguration (beispielsweise Azure-Portal) entspricht.Klicken Sie auf Weiter.

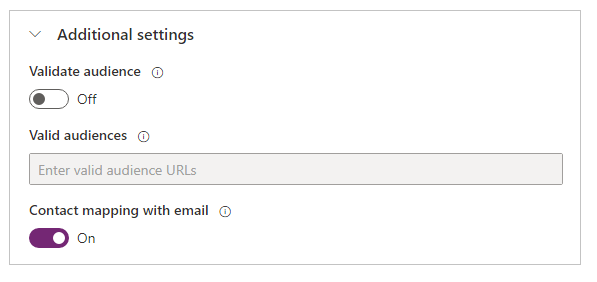

(Optional) Konfigurieren Sie zusätzliche Einstellungen.

Name Beschreibung Zielgruppe überprüfen Wenn so aktiviert, wird die Zielgruppe bei der Überprüfung des Tokens überprüft. Gültige Zielgruppen Eine durch Komma getrennte Liste mit Zielgruppen-URLs. Zuordnung von Kontakt und E-Mail-Adresse Geben Sie an, ob die Kontakte einer entsprechenden E-Mail-Adresse zugeordnet sind. Wenn diese Einstellung auf Ein gesetzt ist, wird ein Kontaktdatensatz einer entsprechenden E-Mail-Adresse zugeordnet und weist den externen Identitätsanbieter dann automatisch dem Kontakt zu, wenn der Benutzer sich erfolgreich angemeldet hat. Wählen Sie Bestätigen aus.

So bearbeiten Sie einen SAML-2.0-Anbieter

Weiter Informationen unter Bearbeiten Sie einen Anbieter.

Siehe auch

Einen SAML 2.0-Anbieter für Portale mithilfe von Azure AD konfigurieren

Einen SAML 2.0-Anbieter für Portale mithilfe von AD FS konfigurieren

FAQ zur Verwendung von SAML 2.0 in Portalen

Hinweis

Können Sie uns Ihre Präferenzen für die Dokumentationssprache mitteilen? Nehmen Sie an einer kurzen Umfrage teil. (Beachten Sie, dass diese Umfrage auf Englisch ist.)

Die Umfrage dauert etwa sieben Minuten. Es werden keine personenbezogenen Daten erhoben. (Datenschutzbestimmungen).