Lokale Authentifizierung, Registrierung und andere Einstellungen

Hinweis

Ab 12. Oktober 2022 ist Power Apps-Portale Power Pages. Weitere Informationen: Microsoft Power Pages ist jetzt allgemein verfügbar (Blog)

Wir werden die in Kürze migrieren und die Dokumentation für Power Apps-Portale mit der Power Pages-Dokumentation zusammenführen.

Wichtig

- Wir empfehlen, den Azure Active Directory B2C (Azure AD B2C)-Identitätsanbieter für die Authentifizierung zu verwenden und den lokalen Identitätsanbieter als veraltet einzustufen. Weitere Informationen finden Sie unter: Identitätsanbieter zu Azure AD B2C migrieren

- Die Konfiguration der lokalen Authentifizierung erfordert die Verwendung der Portalverwaltungs-App, um die erforderlichen Einstellungen manuell zu konfigurieren.

Die Portalfunktion bietet Authentifizierungsfunktionen, die in die ASP.NET-Identität-API integriert sind. Die ASP.NET-Identität basiert wiederum auf dem OWIN-Framework, das auch eine wichtigen Komponente des Authentifizierungssystems ist. Die bereitgestellten Dienste umfassen:

- Lokale Benutzeranmeldung (Benutzername und Kennwort)

- Externe Benutzeranmeldung durch Drittanbieter-Identitätsanbieter (Social-Anbieter)

- Zweistufige Authentifizierung per E-Mail

- Bestätigen der E-Mail-Adresse

- Kennwortwiederherstellung

- Einladungscodeanmeldung zur Registrierung vorausgefüllter Kontaktdatensätze

Hinweis

Das Feld Mobiltelefon bestätigt im Portalkontaktformular der Kontakttabelle dient derzeit keinem Zweck. Dieses Feld darf nur verwendet werden, wenn von Adxstudio Portals aktualisiert wird.

Anforderungen

Portale erfordern:

- Portal-Basis

- Microsoft-Identität

- Microsoft-Identitäts-Workflows – Lösungspakete

Authentifizierungsübersicht

Zurückkehrende Portalbesucher können sich über lokale Benutzeranmeldeinformationen oder externe Identitätsanbieterkonten authentifizieren. Ein neuer Besucher kann ein neues Benutzerkonto registrieren, indem er einen Benutzernamen und ein Kennwort angibt oder sich über einen externen Anbieter anmeldet. Besucher, die vom Portaladministrator einen Einladungscode erhalten haben, können den Code bei der Anmeldung für ein neues Benutzerkonto nutzen.

Zugehörige Websiteeinstellungen:

Authentication/Registration/EnabledAuthentication/Registration/LocalLoginEnabledAuthentication/Registration/ExternalLoginEnabledAuthentication/Registration/OpenRegistrationEnabledAuthentication/Registration/InvitationEnabledAuthentication/Registration/RememberMeEnabledAuthentication/Registration/ResetPasswordEnabled

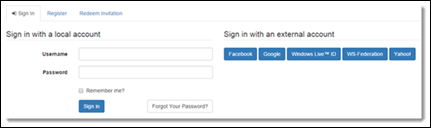

Anmeldung mit einer lokalen oder externen Identität

Das folgende Bild zeigt eine Anmeldeoption bei Verwendung eines lokalen Kontos oder durch Auswahl eines externen Identitätsanbieters.

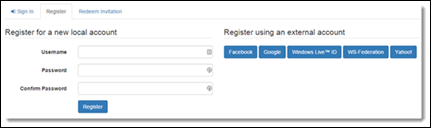

Registrierung mit einer lokalen oder externen Identität

Das folgende Bild zeigt einen Anmeldebildschirm zur Registrierung bei einem lokalen Konto oder durch Auswahl eines externen Identitätsanbieters.

Manuelles Einlösen eines Einladungscodes

Das folgende Bild zeigt die Option zum Einlösen einer Einladung mithilfe des Einladungscodes.

Kennwort vergessen oder Kennwortzurücksetzung

Zurückkehrende Benutzer, die eine Kennwortzurücksetzung benötigen (und bereits zuvor eine E-Mail-Adresse für ihr Benutzerprofil angegeben haben), können das Senden eines Kennwortzurücksetzungstokens an ihr E-Mail-Konto anfordern. Ein Zurücksetzungstoken ermöglicht es dem Besitzer, ein neues Kennwort zu wählen. Das Token kann auch aufgegeben werden, wobei das Originalpasswort des Benutzers unverändert bleibt.

Zugehörige Websiteeinstellungen:

Authentication/Registration/ResetPasswordEnabledAuthentication/Registration/ResetPasswordRequiresConfirmedEmail

Verwandter Prozess: Kennwortrücksetzung an Kontakt senden

- Passen Sie die E-Mail nach Bedarf im Workflow an.

- Die E-Mail zum Start des Prozesses senden.

- Der Besucher wird zur Überprüfung der E-Mail aufgefordert.

- Der Besucher empfängt die Kennwortrücksetzungs-E-Mail mit Anleitungen.

- Der Besucher kehrt zum Rücksetzungsformular zurück.

- Das Rücksetzungskennwort ist vollständig.

Eine Einladung einlösen

Das Einlösen eines Einladungscodes ermöglicht die Zuordnung eines registrierenden Besuchers zu einem vorhandenen Kontakt, der im voraus für den Besucher Vorbereitung wurde. Üblicherweise werden die Einladungscodes per E-Mail versendet. Für Code, die über andere Kanäle gesendet werden, steht jedoch ein allgemeines Codesendungsformular zur Verfügung. Nachdem ein gültiger Einladungscode gesendet wurde, findet der normale Prozess der Benutzerregistrierung statt, um das neue Benutzerkonto einzurichten.

Zugehörige Websiteeinstellung:

Authentication/Registration/InvitationEnabled

Verwandter Prozess: Einladung senden

Die E-Mail, die durch den Workflow gesendet wird, muss mit der URL für die Einladungseinlöseseite im Portal angepasst werden: https://portal.contoso.com/register/?returnurl=%2f&invitation={Invitation Code(Einladung)}

Erstellen einer Einladung für einen neuen Kontakt.

Anpassen und Speichern der neuen Einladung.

Passen Sie die Einladungs-E-Mail an.

Verarbeiten Sie den Einladung senden-Workflow.

Die Einladungs-E-Mail öffnet die Einlösungsseite.

Der Benutzer registriert sich mithilfe des übermittelten Einladungscodes.

Deaktivierte Registrierung

Wenn die Registrierung für einen Benutzer deaktiviert wird, nachdem der Benutzer eine Einladung eingelöst hat, können Sie mithilfe des folgenden Inhaltsausschnitts eine Meldung anzeigen:

Name: Account/Register/RegistrationDisabledMessage

Wert: Registrierung wurde deaktiviert.

Benutzerkonten durch Profilseiten verwalten

Authentifizierte Benutzer verwalten ihre Benutzerkonten über die Navigationsleiste Sicherheit der Profilseite. Benutzer sind nicht auf das einzelne lokale Konto oder das einzelne externe Konto beschränkt, das sie bei der Benutzerregistrierung ausgewählt haben. Benutzer mit einem externen Konto können ein lokales Konto erstellen, indem sie einen Benutzernamen und ein Kennwort verwenden. Benutzer, die mit einem lokalen Konto begonnen haben, können mehrere externe Identitäten zu ihrem Konto zuordnen. Auf der Profilseite wird der Benutzer außerdem daran erinnert, seine E-Mail-Adresse zu bestätigen, indem eine Bestätigungs-E-Mail an das Konto gesendet wird.

Zugehörige Websiteeinstellungen:

Authentication/Registration/LocalLoginEnabledAuthentication/Registration/ExternalLoginEnabledAuthentication/Registration/TwoFactorEnabled

Ein Kennwort festlegen oder ändern

Ein Benutzer mit einem vorhandenen lokalen Konto kann ein neues Kennwort festlegen, indem er das ursprüngliche Kennwort eingibt. Ein Benutzer, der kein lokales Konto hat, kann einen Benutzernamen und ein Passwort wählen, um ein neues lokales Konto einzurichten. Der Benutzername kann nicht mehr geändert werden, nachdem er festgelegt wurde.

Zugehörige Websiteeinstellung:

Authentication/Registration/LocalLoginEnabled

Entsprechende Prozesse:

- Erstellen Sie einen Benutzernamen und ein Kennwort.

- Ändern Sie ein vorhandenes Kennwort.

Hinweis

Die oben genannten Flows funktionieren nur, wenn sie über die App Portal Management für einen Kontakt aufgerufen werden. Diese Flows sind nicht von der Künftigen Veraltung der Task Flows betroffen.

Eine E-Mail-Adresse bestätigen

Das Ändern einer E-Mail-Adresse (bzw. das erstmalige Festlegen) führt dazu, dass sie den Status „Nicht bestätigt” erhält. Der Benutzer kann eine Bestätigungs-E-Mail an die neue E-Mail-Adresse anfordern. Diese enthält Anweisungen an den Benutzer für das Abschließen des E-Mail-Bestätigungsprozesses.

Verwandter Prozess: Eine E-Mail-Bestätigung an einen Kontakt senden

- Passen Sie die E-Mail nach Bedarf im Workflow an.

- Der Benutzer sendet eine neue E-Mail-Nachricht, die in einem unbestätigten Status ist.

- Der Benutzer überprüft die E-Mail zur Bestätigung.

- Passen Sie die Bestätigungs-E-Mail an.

- Verarbeiten Sie den Eine E-Mail-Bestätigung an einen Kontakt senden-Workflow.

- Der Benutzer wählt den Bestätigungslink aus, um den Bestätigungsprozess abzuschließen.

Hinweis

Stellen Sie sicher, dass die primäre E-Mail für den Kontakt angegeben ist, da die Bestätigungs-E-Mail nur an die primäre E-Mail-Adresse (emailaddress1) des Kontakts gesendet wird. Die Bestätigungs-Mail wird nicht an die sekundäre (emailaddress2) oder alternative E-Mail-Adresse (emailaddress3) des Kontaktdatensatzes gesendet.

Zweistufige Authentifizierung aktivieren

Die zweistufige Authentifizierung verbessert die Sicherheit von Benutzerkonten, da der Besitz der bestätigten E-Mail-Adresse nachgewiesen werden muss, zusätzlich zur Standardanmeldung über ein lokales oder externes Konto. Einem Benutzer, der sich mit einem Konto mit aktivierter zweistufigen Authentifizierung anmeldet, wird ein Sicherheitscode zur Bestätigung an die E-Mail-Adresse gesendet, die dem Konto zugeordnet ist. Der Sicherheitscode muss gesendet werden, um den Anmeldungsprozess abzuschließen. Ein Benutzer kann sich den Browser merken, der die Überprüfung erfolgreich bestanden hat, so dass der Sicherheitscode bei der nächsten Anmeldung des Benutzers im selben Browser nicht mehr benötigt wird. Diese Funktion wird für jedes Benutzerkonto einzeln aktiviert und erforderlich jeweils eine Bestätigung per E-Mail.

Warnung

Wenn Sie die Websiteeinstellung mit dem Namen Authentication/Registration/MobilePhoneEnabled erstellen und aktivieren, um die Vorgängerfunktion zu aktivieren, tritt ein Fehler auf. Diese Website-Einstellung wird nicht sofort bereitgestellt und von Portalen nicht unterstützt.

Zugehörige Websiteeinstellungen:

Authentication/Registration/TwoFactorEnabledAuthentication/Registration/RememberBrowserEnabled

Verwandter Prozess: Zweistufigen E-Mail-Code an Kontakt senden

- Aktivieren Sie die zweistufige Authentifizierung.

- Auswählen des Empfangs des Sicherheitscodes per E-Mail.

- Warten Sie auf die E-Mail, die den Sicherheitscode enthält.

- Verarbeiten Sie den Zweistufigen E-Mail-Code an Kontakt senden- Workflow.

- Die zweistufige Authentifizierung kann deaktiviert werden.

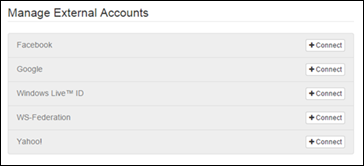

Verwalten von externen Konten

Ein authentifizierter Benutzer verbindet (registriert) möglicherweise mehrere externe Identitäten mit seinem Benutzerkonto, eine von jedem des konfigurierten Identitätsanbieters. Nachdem die Identitäten verbunden sind, kann sich der Benutzern mit jeder der verbundenen Identitäten anmelden. Vorhandene Identitäten können auch getrennt werden, solange eine externe oder lokale Identität vorhanden bleibt.

Zugehörige Websiteeinstellung:

Authentication/Registration/ExternalLoginEnabled

Website-Einstellungen für externen Identitätsanbieter

Wählen Sie einen Provider aus, um ihn mit Ihrem Benutzerkonto zu verbinden.

Melden Sie sich an, indem Sie den Anbieter verwenden, den Sie verbinden möchten.

Der Anbieter ist jetzt verbunden. Der Anbieter kann auch getrennt werden.

ASP.NET-Identitätsauthentifizierung aktivieren

Die folgende Tabelle beschreibt die Einstellungen zum Aktivieren/Deaktivieren verschiedener Authentifizierungsfunktionen und -verhalten:

| Website-Einstellungsname | Beschreibung |

|---|---|

| Authentication/Registration/LocalLoginEnabled | Aktiviert oder deaktiviert die Anmeldung über lokale Konto mit Benutzername (oder E-Mail) und Kennwort. Standard: true |

| Authentication/Registration/LocalLoginByEmail | Aktiviert oder deaktiviert die lokale Anmeldung über ein E-Mail-Adressen-Feld anstelle eines Benutzernamenfelds. Standard: false |

| Authentication/Registration/ExternalLoginEnabled | Aktiviert oder deaktiviert die externe Anmeldung und Registrierung. Standard: true |

| Authentication/Registration/RememberMeEnabled | Aktivieren oder deaktivieren einer Angemeldet bleiben-Kontrollkästchen bei der lokalen Anmeldung über das authentifizierte Sitzungen auch nach dem Schließen des Webbrowsers dauerhaft erhalten bleiben. Standard: true |

| Authentication/Registration/TwoFactorEnabled | Aktiviert oder deaktiviert die Option für die zweistufige Authentifizierung. Benutzer mit einer bestätigten E-Mail-Adresse können die zweistufige Authentifizierung nutzen, um zusätzliche Sicherheit zu erhalten. Standard: false |

| Authentication/Registration/RememberBrowserEnabled | Aktivieren oder deaktivieren einer Angemeldet bleiben-Kontrollkästchen zur Überprüfung der zweiten Stufe (E-Mail-Code), damit die Überprüfung der zweiten Stufe für den aktuellen Browser beibehalten wird. Der Benutzer muss die Überprüfung der zweiten Stufe nicht für nachfolgende Anmeldungen übergeben, solange derselbe Browser verwendet wird. Standard: true |

| Authentication/Registration/ResetPasswordEnabled | Aktiviert oder deaktiviert die Kennwortrücksetzungsfunktion. Standard: true |

| Authentication/Registration/ResetPasswordRequiresConfirmedEmail | Aktiviert oder deaktiviert die Kennwortrücksetzung nur für bestätigte E-Mail-Adressen. Falls aktiviert, können unbestätigte E-Mail-Adressen nicht zum Versand von Anweisungen zum Zurücksetzen des Passworts verwendet werden. Standard: false |

| Authentication/Registration/TriggerLockoutOnFailedPassword | Aktiviert oder deaktiviert die Aufzeichnung fehlgeschlagener Kennwortversuche. Wenn deaktiviert, werden Benutzerkonten nicht gesperrt. Standard: true |

| Authentication/Registration/IsDemoMode | Aktiviert oder deaktiviert eine Kennzeichnung für eine Demonstrationsumgebung, die nur in Entwicklungs- oder Demoumgebungen verwendet wird. Aktivieren Sie diese Einstellung nicht in Produktionsumgebungen. Der Demomodus erfordert, dass der Webbrowser lokal auf dem Webanwendungsserver ausgeführt wird. Wenn der Demomodus aktiviert ist, werden der Kennwortrücksetzungscode und der Code für die zweistufige Authentifizierung zum schnelleren Zugriff für den Benutzer angezeigt. Standard: false |

| Authentication/Registration/LoginButtonAuthenticationType | Wenn ein Portal nur einen einzigen externen Identitätsanbieter erfordert (für die Authentifizierung), dann sorgt diese Option dafür, dass die Anmeldungsschaltfläche in der Kopfnavigationsleiste direkt auf die Anmeldeseite des externen Identitätsanbieters verweist (statt auf ein zwischengeschaltetes Anmeldungsformular und eine Seite zur Auswahl des Identitätsanbieters zu verweisen). Nur ein einzelner Identitätsanbieter kann für diese Aktion ausgewählt werden. Geben Sie den AuthenticationType-Wert des Anbieters an. Für die Konfiguration einer einmaligen Anmeldung, die OpenID Connect nutzt, beispielsweise Azure AD B2C, müssen Benutzer die Autorität bereitstellen. Die akzeptierten Werte für OAuth 2.0–-basierte Anbieter sind: Facebook, Google, Yahoo, Microsoft, LinkedIn oder Twitter Für WS-Verbund–basierte Anbieter verwenden Sie den Wert, der für die Authentication/WsFederation/ADFS/AuthenticationType und Authentication/WsFederation/Azure/[provider]/AuthenticationType Websiteeinstellungen angegeben ist. Beispiele: https://adfs.contoso.com/adfs/services/trust, Facebook-0123456789, Google, Yahoo!, uri:WindowsLiveID. |

Aktivieren oder Deaktivieren der Benutzerregistrierung

Folgendes beschreibt die Einstellungen zur Aktivierung und Deaktivierung der Benutzerregistrierungs-(Anmelde)-Optionen.

| Website-Einstellungsname | Beschreibung |

|---|---|

| Authentication/Registration/Enabled | Aktiviert oder deaktiviert alle Formulare für die Benutzerregistrierung. Die Registrierung für die anderen Einstellungen aktiviert sein, damit dieser Abschnitt aktiv wird. Standard: true |

| Authentication/Registration/OpenRegistrationEnabled | Aktiviert oder deaktiviert Registrierungsformular zum Erstellen aller Formulare der Benutzer. Das Registrierungsformular ermöglicht jedem Besucher die Erstellung eines neuen Benutzerkontos. Standard: true |

| Authentication/Registration/InvitationEnabled | Aktiviert oder deaktiviert das Einladungscode-Einlösungsformular für die Registrierung von Benutzern, die über Einladungscodes verfügen. Standard: true |

| Authentication/Registration/CaptchaEnabled | Aktiviert oder deaktiviert Captcha auf der Benutzerregistrierungsseite. Standard: false HINWEIS: DIESE ANWENDUNG KANN IN EINER UMGEBUNG KONFIGURIERT WERDEN: - Diese Standortseinstellung ist möglicherweise standardmäßig nicht verfügbar. Um dieses Feature zu aktivieren, müssen Sie die Standorteinstellung erstellen und den Wert auf true festlegen. |

Hinweis

Stellen Sie sicher, dass die primäre E-Mail für den Benutzer angeben ist, da der Registrierung mit der primären E-Mail-Adresse(emailaddress1) des Benutzers erfolgt. Der Benutzer kann nicht über die sekundäre E-Mail-Adresse (E-Mail-Adresse2) oder eine alternative E-Mail-Adresse (E-Mail-Adresse3) des Kontaktdatensatzes registriert werden.

Benutzeranmeldeinformationsüberprüfung

Folgendes beschreibt die Einstellungen zur Anpassung von Benutzernamen- und Kennwortüberprüfungsparametern. Die Prüfung erfolgt, wenn Benutzer ein neues lokales Konto registrieren oder ein Kennwort ändern.

| Website-Einstellungsname | Beschreibung |

|---|---|

| Authentication/UserManager/PasswordValidator/EnforcePasswordPolicy | Bestimmt, ob das Kennwort Zeichen aus drei der folgenden Kategorien enthält:

|

| Authentication/UserManager/UserValidator/AllowOnlyAlphanumericUserNames | Bestimmt, ob nur alphanumerische Zeichen für den Benutzernamen zugelassen sind. Standard: false |

| Authentication/UserManager/UserValidator/RequireUniqueEmail | Bestimmt, ob eine eindeutige E-Mail-Adresse zum Überprüfen des Benutzers erforderlich ist. Standard: true |

| Authentication/UserManager/PasswordValidator/RequiredLength | Die minimale Kennwortlänge. Standard: 8 |

| Authentication/UserManager/PasswordValidator/RequireNonLetterOrDigit | Bestimmt, ob das Kennwort nicht alphanumerische Zeichen oder Zahlen erfordert. Standard: false |

| Authentication/UserManager/PasswordValidator/RequireDigit | Bestimmt, ob das Kennwort ein Zahlen erfordert (von 0 bis 9). Standard: false |

| Authentication/UserManager/PasswordValidator/RequireLowercase | Bestimmt, ob das Kennwort einen Kleinbuchstaben erfordert (von a bis z). Standard: false |

| Authentication/UserManager/PasswordValidator/RequireUppercase | Bestimmt, ob das Kennwort einen Großbuchstaben erfordert (von A bis Z). Standard: false |

Einstellung für die Sperrung von Benutzerkonten

Folgendes beschreibt die Einstellungen, mit denen definiert wird, wann und wie ein Konto für die Authentifizierung gesperrt wird. Falls eine bestimmte Anzahl fehlgeschlagener Anmeldeversuche in einem kurzen Zeitraum erkannt wird, wird das Benutzerkonto für einen bestimmten Zeitraum gesperrt. Nach diesem Zeitraum kann der Benutzer erneut eine Anmeldung ausführen.

| Website-Einstellungsname | Beschreibung |

|---|---|

| Authentication/UserManager/UserLockoutEnabledByDefault | Gibt an, ob die Sperrung von Benutzer beim Erstellen von Benutzern aktiv ist. Standard: true |

| Authentication/UserManager/DefaultAccountLockoutTimeSpan | Der Standardzeitraum für den eine Benutzer nach Erreichen von Authentication/UserManager/MaxFailedAccessAttemptsBeforeLockout ausgesperrt ist. Standard: 24:00:00 (1 Tag). |

| Authentication/UserManager/MaxFailedAccessAttemptsBeforeLockout | Die maximale Anzahl der Zugriffsversuchen, bevor ein Benutzer gesperrt wird (sofern die Sperre aktiviert ist). Standard: 5 |

Cookie-Authentifizierungswebsiteeinstellungen

Im Folgenden werden Einstellungen zum Ändern des Standardverhaltens von Authentifizierungscookies beschrieben, die von der CookieAuthenticationOptions-Klasse definiert werden.

| Website-Einstellungsname | Beschreibung |

|---|---|

| Authentication/ApplicationCookie/AuthenticationType | Der Typ des Anwendungsauthentifizierungscookie. Standard: ApplicationCookie |

| Authentication/ApplicationCookie/CookieName | Bestimmt den Cookiename, der zur Beibehaltung der Identität verwendet wird. Standard: .AspNet.Cookies |

| Authentication/ApplicationCookie/CookieDomain | Bestimmt die Domäne, die verwendet wird, um das Cookie zu erstellen. |

| Authentication/ApplicationCookie/CookiePath | Bestimmt den Pfad, der verwendet wird, um das Cookie zu erstellen. Standard: / |

| Authentication/ApplicationCookie/CookieHttpOnly | Bestimmt, ob der Browser zulassen soll, dass auf das Cookie durch clientseitiges JavaScript zugegriffen wird. Standard: true |

| Authentication/ApplicationCookie/CookieSecure | Bestimmt, ob das Cookie nur durch eine HTTPS-Anforderung übermittelt werden soll. Standard: SameAsRequest |

| Authentication/ApplicationCookie/ExpireTimeSpan | Steuert, für wie lange das Anwendungscookie ab dem Erstellungszeitpunkt gültig bleibt. Standard: 24:00:00 (1 Tag). |

| Authentication/ApplicationCookie/SlidingExpiration | Die SlidingExpiration ist auf „true“ festgelegt, um die Middleware anzuweisen, jedes Mal ein neues Cookie mit einem neuen Ablaufdatum erneut auszustellen, wenn sie eine Anforderung verarbeitet, die das Ablauffenster um mehr als die Hälfte durchlaufen hat. Standard: true |

| Authentication/ApplicationCookie/LoginPath | Die LoginPath-Eigenschaft informiert die Middleware darüber, dass sie einen ausgehenden Statuscode „401 Nicht autorisiert“ in eine 302-Umleitung zu dem angegebenen Anmeldepfad ändern soll. Standard: /signin |

| Authentication/ApplicationCookie/LogoutPath | Wenn der Abmeldepfad durch die Middleware angegeben wird, dann wird eine Anforderung an diesen Pfad basierend auf dem ReturnUrlParameter umgeleitet. |

| Authentication/ApplicationCookie/ReturnUrlParameter | Der ReturnUrlParameter bestimmt den Namen des Abfragezeichenfolgenparameters, der durch die Middleware angefügt wird, wenn ein Statuscode „401 Nicht autorisiert“ in einen 302-Umleitungscode zum Anmeldepfad geändert wird. |

| Authentication/ApplicationCookie/SecurityStampValidator/ValidateInterval | Der Zeitraum zwischen Sicherheitsstempelüberprüfungen. Standard: 30 Minuten |

| Authentication/TwoFactorCookie/AuthenticationType | Der Typ des zweistufigen Authentifizierungscookies. Standard: TwoFactorCookie |

| Authentication/TwoFactorCookie/ExpireTimeSpan | Steuert, für wie lange ein zweistufiges Cookie ab dem Erstellungszeitpunkt gültig bleibt. Wert sollte 6 Minuten nicht überschreiten. Standard: 5 Minuten |

Nächste Schritte

Identitätsanbieter nach Azure AD B2C migrieren

Siehe auch

Übersicht über die Authentifizierung in Power Apps-Portalen.

Einen OAuth 2.0-Anbieter für Portale konfigurieren

Einen OpenID Connect-Anbieter für Portale konfigurieren

Einen SAML 2.0-Anbieter für Portale konfigurieren

Einen WS-Verbund-Anbieter für Portale konfigurieren

Authentifizierungseinstellungen für Power Apps-Portale

Hinweis

Können Sie uns Ihre Präferenzen für die Dokumentationssprache mitteilen? Nehmen Sie an einer kurzen Umfrage teil. (Beachten Sie, dass diese Umfrage auf Englisch ist.)

Die Umfrage dauert etwa sieben Minuten. Es werden keine personenbezogenen Daten erhoben. (Datenschutzbestimmungen).

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für