Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Nachdem Sie ein lokales Datengateway installiert haben, können Sie Datenquellen hinzufügen, die mit dem Gateway verwendet werden können. In diesem Artikel wird beschrieben, wie Sie eine SSAS-Datenquelle (SQL Server Analysis Services), die für geplante Aktualisierungen oder für Liveverbindungen verwendet werden kann, zu Ihrem lokalen Gateway hinzufügen.

Weitere Informationen zum Einrichten einer Liveverbindung zu SSAS finden Sie in diesem Video, das eine exemplarische Power BI-Vorgehensweise für eine Analysis Services-Liveverbindung beschreibt.

Hinweis

Die Dokumentation zum lokalen Datengateway wurde aufgeteilt in Inhalte, die speziell für Power BI gelten, und in allgemeine Inhalte, die für alle Dienste gelten, die für das Gateway unterstützt werden. Sie befinden sich zurzeit im Power BI-Inhalt. Um Feedback zu diesem Artikel oder zur Gatewaydokumentation allgemein zu geben, scrollen Sie zum Ende des Artikels.

Hinweis

Wenn Sie über eine Analysis Services-Datenquelle verfügen, müssen Sie das Gateway auf einem Computer installieren, der der gleichen Gesamtstruktur oder Domäne wie der Analysis Services-Server angehört.

Hinweis

Das Gateway unterstützt für Analysis Services nur die Windows-Authentifizierung.

Hinzufügen einer Datenquelle

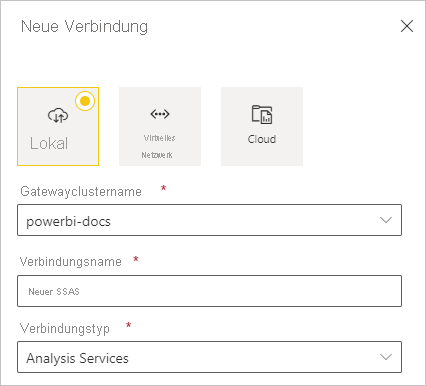

So stellen Sie eine Verbindung mit einer mehrdimensionalen oder tabellarischen Analysis Services-Datenquelle her:

Wählen Sie im Bildschirm Neue Verbindung für Ihr lokales Datengateway die Option Analysis Services als Verbindungstyp aus. Weitere Informationen zum Hinzufügen einer Datenquelle finden Sie unter Hinzufügen einer Datenquelle.

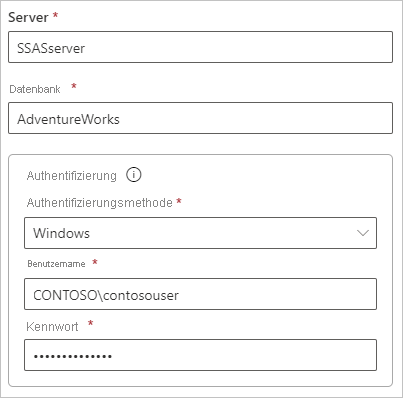

Setzen Sie die Angaben für die Datenquelle ein, darunter Server und Datenbank. Die Informationen, die Sie für Benutzername und Kennwort eingeben, werden vom Gateway zum Herstellen der Verbindung mit der Analysis Services-Instanz verwendet.

Hinweis

Das Windows-Konto, das Sie angeben, muss Mitglied der Serveradministratorrolle für die Analysis Services-Instanz sein, mit der Sie eine Verbindung herstellen. Wenn für das Kennwort dieses Konto ein Ablauf festgelegt ist, erhalten Benutzer einen Verbindungsfehler, wenn das Kennwort für die Datenquelle nicht aktualisiert wurde. Weitere Informationen zum Speichern von Anmeldeinformationen finden Sie unter Speichern verschlüsselter Anmeldeinformationen in der Cloud.

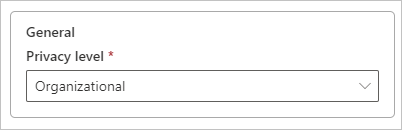

Konfigurieren Sie die Datenschutzebene für Ihre Datenquelle. Diese Einstellung steuert, wie Daten für die geplante Aktualisierung kombiniert werden können. Die Einstellung für die Datenschutzebene betrifft Liveverbindungen nicht. Weitere Informationen zu Datenschutzebenen für Ihre Datenquelle finden Sie unter Festlegen von Datenschutzebenen (Power Query).

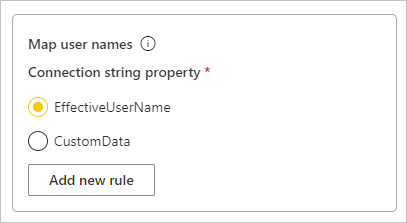

Optional können Sie jetzt die Zuordnung von Benutzernamen konfigurieren. Anweisungen finden Sie unter Manuelles Neuzuordnen von Benutzern.

Nachdem Sie alle Felder ausgefüllt haben, wählen Sie Erstellen aus.

Sie können diese Datenquelle jetzt für geplante Aktualisierungen oder Liveverbindungen mit einer lokalen Analysis Services-Instanz verwenden.

Benutzernamen für Analysis Services

Bei jeder Interaktion eines Benutzers mit einem Bericht, der mit Analysis Services verbunden ist, wird der effektive Benutzername an das Gateway und von dort aus an Ihren lokalen Analysis Services-Server übergeben. Die E-Mail-Adresse, die Sie für die Anmeldung bei Power BI verwenden, wird in der Verbindungseigenschaft EffectiveUserName als effektiver Benutzer an Analysis Services übergeben.

Die E-Mail-Adresse muss mit einem in der lokalen Active Directory-Domäne (AD) definierten Benutzerprinzipalnamen (UPN) übereinstimmen. Der UPN ist eine Eigenschaft eines AD-Kontos. Das Windows-Konto muss in einer Analysis Services-Rolle vorhanden sein. Wenn in AD keine Übereinstimmung gefunden werden kann, ist die Anmeldung nicht erfolgreich. Weitere Informationen zu AD und Benutzernamen finden Sie unter Benutzernamenattribute.

Zuordnen von Benutzernamen zu Analysis Services-Datenquellen

Power BI ermöglicht die Zuordnung von Benutzernamen zu Analysis Services-Datenquellen. Sie können Regeln konfigurieren, um einen Power BI-Anmeldebenutzernamen einem EffectiveUserName zuzuordnen, der an die Analysis Services-Verbindung übergeben wird. Dieses Feature ist eine hervorragende Möglichkeit, das Problem zu umgehen, wenn Ihr Microsoft Entra-Benutzername nicht mit einem UPN in Ihrer lokalen Active Directory-Instanz übereinstimmt. Wenn Ihre E-Mail-Adresse beispielsweise meganb@contoso.onmicrosoft.com lautet, ordnen Sie sie meganb@contoso.com zu, und dieser Wert wird dann an das Gateway übergeben.

Es gibt zwei Möglichkeiten, Benutzernamen für Analysis Services zuzuordnen:

- Manuelles Neuzuordnen von Benutzern in Power BI

- Zuordnen über eine Active Directory-Suche, bei der die Suche von Eigenschaften im lokalen AD verwendet wird, um Microsoft Entra-UPNs lokalen AD-Benutzer‘inen neu zuzuordnen.

Die manuelle Zuordnung über eine Suche von Eigenschaften im lokalen AD ist zwar möglich, aber zeitaufwändig und schwierig zu verwalten, insbesondere wenn der Musterabgleich nicht ausreicht. Domänen- oder Benutzerkontonamen können sich beispielsweise zwischen Microsoft Entra ID und dem lokalem AD unterscheiden. Daher ist das manuelle Zuordnen mit dem zweiten Ansatz nicht zu empfehlen.

In den folgenden Abschnitten werden zwei Zuordnungsverfahren beschrieben.

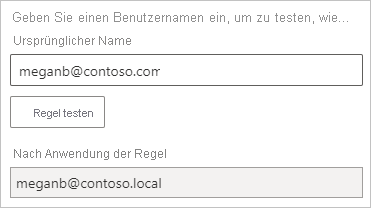

Manuelles Neuzuordnen von Benutzern in Power BI

Sie können für Analysis Services-Datenquellen benutzerdefinierte UPN-Regeln in Power BI konfigurieren. Benutzerdefinierte Regeln sind hilfreich, wenn die Anmeldenamen für den Power BI-Dienst nicht mit dem UPN im lokalen Verzeichnis übereinstimmen. Wenn Sie sich bei Power BI mit meganb@contoso.com anmelden, Ihr lokaler Verzeichnis-UPN aber meganb@contoso.local lautet, können Sie eine Zuordnungsregel konfigurieren, damit meganb@contoso.local an Analysis Services übergeben wird.

Wichtig

Die Zuordnung funktioniert für die jeweils konfigurierte Datenquelle. Es handelt sich nicht um eine globale Einstellung. Wenn Sie über mehrere Analysis Services-Datenquellen verfügen, müssen Sie die Benutzer für jede Datenquelle zuordnen.

Führen Sie die folgenden Schritte aus, um eine manuelle UPN-Zuordnung auszuführen:

Wählen Sie unter dem Power BI-Zahnradsymbol die Option Gateways und Verbindungen verwalten aus.

Wählen Sie die Datenquelle und dann im oberen Menü Einstellungen aus.

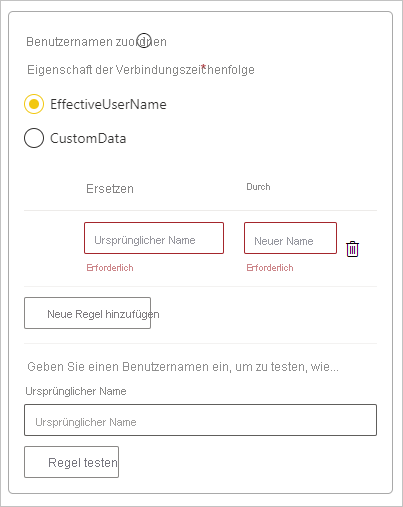

Vergewissern Sie sich, dass im Bildschirm Einstellungen im Feld Benutzernamen zuordnen die Eigenschaft EffectiveUserName ausgewählt ist, und wählen Sie dann Neue Regel hinzufügen aus.

Geben Sie unter Benutzernamen zuordnen für jeden zuzuordnenden Benutzernamen Werte für Ursprünglicher Name und Neuer Name ein, und wählen Sie dann Neue Regel hinzufügen aus. Der Wert Ersetzen ist die Anmeldeadresse für Power BI, und der Wert Durch ist der Wert, durch den die Adresse ersetzt werden soll. Die Ersetzung wird an die

EffectiveUserName-Eigenschaft für die Analysis Services-Verbindung übergeben.

Hinweis

Achten Sie darauf, keine Benutzer zu ändern, die nicht geändert werden sollen. Wenn Sie beispielsweise den ursprünglichen Namen von

contoso.comdurch den neuen Namen@contoso.localersetzen, werden alle Benutzeranmeldungen, die enthalten@contoso.com, durch@contoso.localersetzt. Wenn Sie außerdem einen ursprünglichen Namen vonmeganb@contoso.comdurch den neuen Namenmeganb@contoso.localersetzen, wird eine Anmeldung vonv-meganb@contoso.comalsv-meganb@contoso.localgesendet.Sie können ein Element in der Liste auswählen und es durch Ziehen und Ablegen neu anordnen oder einen Eintrag löschen, indem Sie das Mülleimersymbol auswählen.

Verwenden eines Platzhalters

Sie können für die Zeichenfolge in Ersetzen (ursprünglicher Name) * als Platzhalter verwenden. Das Platzhalterzeichen kann nur einzeln und nicht zusammen mit anderen Teilen der Zeichenfolge verwendet werden. Verwenden Sie einen Platzhalter, wenn Sie alle Benutzer ersetzen und nur einen einzelnen Wert an die Datenquelle übergeben möchten. Dieser Ansatz ist nützlich, wenn Sie möchten, dass alle Benutzer in einer Organisation in der lokalen Umgebung den gleichen Benutzernamen verwenden.

Testen der Zuordnungsregel

Um die Namensersetzung zu überprüfen, geben Sie einen Wert für Ursprünglicher Name ein, und wählen Sie Regel testen aus.

Hinweis

Die gespeicherten Regeln sind sofort im Browser wirksam. Es kann einige Minuten dauern, bis der Power BI-Dienst die gespeicherten Regeln verwendet.

Zuordnung mit Active Directory-Suche

In diesem Abschnitt wird beschrieben, wie Sie eine Eigenschaftensuche im lokalen Active Directory durchführen, um Microsoft Entra-UPNs neu AD-Benutzern zuzuordnen. Zunächst wird beschrieben, wie diese Neuzuordnung funktioniert.

Für jede Abfrage einer/s Power BI-Benutzers/in in Microsoft Entra bei einem lokalen SSAS-Server wird eine UPN-Zeichenfolge übergeben, z. B. firstName.lastName@contoso.com.

Bei der Zuordnung über eine Suche in einem lokalen Datengateway mit konfigurierbarer benutzerdefinierter Benutzerzuordnung werden die folgenden Schritte ausgeführt:

- Suchen Sie das zu durchsuchende Active Directory. Sie können „automatisch“ oder „konfigurierbar“ verwenden.

- Suchen Sie das Attribut des Active Directory-Benutzers, beispielsweise die E-Mail-Adresse, im Power BI-Dienst. Das Attribut basiert auf einer eingehenden UPN-Zeichenfolge wie

firstName.lastName@contoso.com. - Wenn die Active Directory-Suche fehlschlägt, wird versucht, den UPN an SSAS als

EffectiveUserNamezu übergeben. - Bei einer erfolgreichen Active Directory-Suche wird der

UserPrincipalNamedes betreffenden Active Directory-Benutzers abgerufen. - Die Zuordnung übergibt die E-Mail-Adresse von

UserPrincipalName, z. B.Alias@corp.on-prem.contoso, alsEffectiveUserNamean SSAS.

Hinweis

Alle manuellen UPN-Benutzerzuordnungen, die in der Gatewaykonfiguration der Power BI-Datenquelle definiert sind, werden angewendet, bevor die UPN-Zeichenfolge an das lokale Datengateway gesendet wird.

Damit die Active Directory-Suche zur Laufzeit ordnungsgemäß funktioniert, müssen Sie den lokalen Datengatewaydienst so ändern, dass er mit einem Domänenkonto und nicht mit einem lokalen Dienstkonto ausgeführt wird.

Achten Sie darauf, dass Sie das aktuelle Gateway herunterladen und installieren.

Navigieren Sie in der App Lokales Datengateway auf Ihrem Computer zu Diensteinstellungen>Dienstkonto ändern. Vergewissern Sie sich, dass Sie über den Wiederherstellungsschlüssel für das Gateway verfügen, da Sie es auf demselben Computer wiederherstellen müssen (es sei denn, Sie möchten ein neues Gateway erstellen). Sie müssen den Gateway-Dienst neu starten, damit die Änderung wirksam wird.

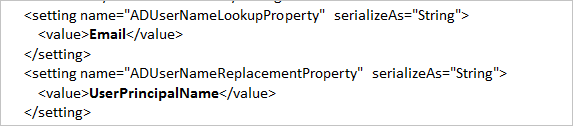

Navigieren Sie als Administrator zum Installationsordner des Gateways, C:\Programme\On-premises data gateway, um sicherzustellen, dass Sie über Schreibberechtigungen verfügen. Öffnen Sie die Datei Microsoft.PowerBI.DataMovement.Pipeline.GatewayCore.dll.config.

Bearbeiten Sie die Werte für

ADUserNameLookupPropertyundADUserNameReplacementPropertyentsprechend den AD-Attributkonfigurationen für Ihre AD-Benutzer. Die Werte in der folgenden Abbildung sind Beispiele. Achten Sie darauf, dass sie mit den Werten in AD übereinstimmen, da bei diesen Konfigurationen Groß-/Kleinschreibung unterschieden wird.

Wenn in der Datei kein Wert für die

ADServerPath-Konfiguration angegeben ist, verwendet das Gateway standardmäßig den globalen Katalog. Sie können mehrere Werte fürADServerPathangeben. Die Werte müssen wie im folgenden Beispiel durch Semikolons getrennt werden:<setting name="ADServerPath" serializeAs="String"> <value> GC://serverpath1; GC://serverpath2;GC://serverpath3</value> </setting>Das Gateway parst die Werte für

ADServerPathvon links nach rechts, bis eine Übereinstimmung gefunden wird. Wenn das Gateway keine Übereinstimmung findet, wird der ursprüngliche UPN verwendet. Stellen Sie sicher, dass das Konto, das den Gatewaydienst (PBIEgwService) ausführt, Abfrageberechtigungen für alle AD-Server besitzt, die Sie inADServerPathangeben.Das Gateway unterstützt zwei

ADServerPath-Typen:- Für WinNT:

<value="WinNT://usa.domain.corp.contoso.com,computer"/> - Für den globalen Katalog (GC):

<value> GC://USA.domain.com </value>

- Für WinNT:

Starten Sie den lokalen Datengatewaydienst neu, damit die Konfigurationsänderung wirksam wird.

Authentifizierung gegenüber einer Analysis Services-Livedatenquelle

Bei jeder Interaktion eines Benutzers mit Analysis Services wird der effektive Benutzername an das Gateway und von dort aus an den lokalen Analysis Services-Server übergeben. Der UPN, bei dem es sich normalerweise um die E-Mail-Adresse handelt, die Sie für die Anmeldung bei der Cloud verwenden, wird in der Eigenschaft EffectiveUserName als effektiver Benutzer an Analysis Services übergeben.

Wenn sich das Dataset im Importmodus befindet, sendet das Gateway den EffectiveUserName des UPN des Datasetbesitzers. Dies bedeutet, dass der UPN des Datasetbesitzers als effektiver Benutzer in der Verbindungseigenschaft EffectiveUserName an Analysis Services übergeben wird.

Diese E-Mail-Adresse muss mit einem in der lokalen Active Directory-Domäne definierten UPN übereinstimmen. Der UPN ist eine Eigenschaft eines AD-Kontos. In einer Analysis Services-Rolle muss ein Windows-Konto vorhanden sein, um Zugriff auf den Server zu erhalten. Wenn in Active Directory keine Übereinstimmung gefunden wird, ist die Anmeldung nicht erfolgreich.

Rollenbasierte Sicherheit und Sicherheit auf Zeilenebene

Analysis Services ermöglicht auch eine Filterung basierend auf dem Active Directory-Konto. Für die Filterung kann die rollenbasierte Sicherheit oder die Sicherheit auf Zeilenebene verwendet werden. Die Möglichkeit eines Benutzers, Modelldaten abzufragen und anzuzeigen, hängt von den Rollen, zu denen sein Windows-Benutzerkonto gehört, und von der dynamischen Sicherheit auf Zeilenebene ab (sofern konfiguriert).

Rollenbasierte Sicherheit. Modelle stellen Sicherheit auf der Grundlage von Benutzerrollen bereit. Sie können Rollen für ein bestimmtes Modellprojekt bei der Erstellung in SQL Server Data Tools für Business Intelligence definieren. Nachdem ein Modell bereitgestellt wurde, können Sie Rollen mit SQL Server Management Studio definieren. Rollen enthalten Mitglieder, die über den Windows-Benutzernamen oder eine Windows-Gruppe zugewiesen werden.

Rollen definieren die Berechtigungen von Benutzern zum Durchführen von Abfragen oder Aktionen für das Modell. Die meisten Benutzer gehören einer Rolle mit Leseberechtigungen an. Andere Rollen geben Administratoren Berechtigungen zum Verarbeiten von Elementen, zum Verwalten von Datenbankfunktionen und zum Verwalten anderer Rollen.

Sicherheit auf Zeilenebene. Modelle können dynamische Sicherheitseinstellungen auf Zeilenebene bereitstellen. Jede Sicherheit auf Zeilenebene gilt speziell für Analysis Services. Für die rollenbasierte Sicherheit muss jeder Benutzer über mindestens eine Rolle verfügen. Für ein tabellarisches Modell ist jedoch keine dynamische Sicherheit auf Zeilenebene erforderlich.

Allgemein ausgedrückt definiert die dynamische Sicherheit den Lesezugriff eines Benutzers auf Daten in bestimmten Zeilen in bestimmten Tabellen. Ähnlich wie Rollen beruht die dynamische Sicherheit auf Zeilenebene auf den Windows-Benutzernamen von Benutzern.

Das Implementieren von Rollensicherheit und dynamischer Sicherheit in Modellen würde den Rahmen dieses Artikels sprengen. Weitere Informationen finden Sie unter Rollen in tabellarischen Modellen und Sicherheitsrollen (Analysis Services – mehrdimensionale Daten). Eine besonders fundierte Darstellung der Sicherheit in tabellarischen Modellen finden Sie im Whitepaper zum Schützen des semantischen BI-Tabellenmodells.

Microsoft Entra-Authentifizierung

Microsoft-Clouddienste verwenden Microsoft Entra ID , um Benutzer*inen zu authentifizieren. Microsoft Entra ID ist die/der Mandant/in, die/der die Benutzernamen und Sicherheitsgruppen enthält. In der Regel entspricht die E-Mail-Adresse, mit der sich ein Benutzer anmeldet, dem UPN des Kontos.

Rollen in der lokalen Active Directory-Instanz

Damit Analysis Services bestimmen kann, ob ein/e Benutzer/in einer Rolle angehört, die über Berechtigungen zum Lesen von Daten verfügt, muss der Server den von Microsoft Entra ID an das Gateway und an den Analysis Services-Server übergebenen effektiven Benutzernamen konvertieren. Der Analysis Services-Server übergibt den effektiven Benutzernamen an einen Windows Active Directory-Domänencontroller (DC). Der Active Directory-DC überprüft dann, ob der effektive Benutzername einen gültigen UPN für ein lokales Konto darstellt. Der DC gibt den Windows-Benutzername des Benutzers an den Analysis Services-Server zurückgegeben.

Sie können EffectiveUserName nicht für einen Analysis Services-Server verwenden, der nicht in die Domäne eingebunden ist. Der Analysis Services-Server muss einer Domäne angehören, um Anmeldefehler zu vermeiden.

Ermitteln des UPN

Sie kennen möglicherweise Ihren UPN nicht und sind auch kein Domänenadministrator. Sie können den folgenden Befehl auf Ihrer Arbeitsstation ausführen, um den UPN für Ihr Konto zu ermitteln:

whoami /upn

Das Ergebnis ähnelt einer E-Mail-Adresse, es handelt sich aber um den UPN für Ihr Domänenkonto. Wenn Sie eine Analysis Services-Datenquelle für Liveverbindungen verwenden und dieser UPN nicht mit der E-Mail-Adresse übereinstimmt, mit der Sie sich bei Power BI anmelden, müssen Sie ggf. Ihren Benutzernamen zuordnen.

Synchronisieren eines lokalen AD mit Microsoft Entra ID

Wenn Sie Analysis Services-Liveverbindungen verwenden, müssen Ihre lokalen AD-Konten mit Microsoft Entra ID übereinstimmen. Ebenso muss der UPN der Konten übereinstimmen.

Clouddienste verwenden nur Konten innerhalb der Microsoft Entra ID. Wenn Sie in Ihrer lokalen AD-Instanz ein Konto hinzufügen, das in Microsoft Entra ID nicht vorhanden ist, können Sie das Konto nicht verwenden. Es gibt mehrere Möglichkeiten, um lokale AD-Konten Microsoft Entra ID zuzuordnen:

Fügen Sie Konten manuell zur Microsoft Entra ID hinzu.

Erstellen Sie im Azure-Portal oder im Microsoft 365 Admin Center ein Konto, dessen Kontoname dem UPN des lokalen AD-Kontos entspricht.

Verwenden Sie Microsoft Entra Connect Sync, um lokale Konten mit Ihren Microsoft Entra-Mandant*inen zu synchronisieren.

Microsoft Entra Connect stellt sicher, dass der UPN zwischen Microsoft Entra ID und Ihrer lokalen AD-Instanz übereinstimmt. Das Microsoft Entra Connect-Tool stellt Optionen für die Verzeichnissynchronisierung und das Einrichten von Authentifizierung zur Verfügung. Zu den Optionen gehören Kennworthash-Synchronisierung, Passthrough-Authentifizierung und Partnerverbund. Wenn Sie weder Administrator noch lokaler Domänenadministrator sind, wenden Sie sich an Ihren IT-Administrator, um Hilfe bei der Konfiguration zu erhalten.

Hinweis

Beim Synchronisieren von Konten mithilfe der Microsoft Entra Connect-Synchronisierung werden neue Konten in Ihren Microsoft Entra-Mandant*inen erstellt.

Verwenden der Datenquelle

Nachdem Sie die SSAS-Datenquelle hinzugefügt haben, kann diese mit Liveverbindungen oder durch eine geplante Aktualisierung verwendet werden.

Hinweis

Die Namen des Servers und der Datenbank müssen in Power BI Desktop und der Datenquelle innerhalb des lokalen Datengateways übereinstimmen.

Der Link zwischen Ihrem Dataset und der Datenquelle innerhalb des Gateways basiert auf dem Namen Ihres Servers und Ihrer Datenbank. Diese Namen müssen übereinstimmen. Wenn Sie z.B. eine IP-Adresse für den Servernamen in Power BI Desktop angeben, müssen Sie die IP-Adresse für die Datenquelle innerhalb der Gatewaykonfiguration verwenden. Wenn Sie SERVER\INSTANZ in Power BI Desktop verwenden, müssen Sie auch SERVER\INSTANZ in der für das Gateway konfigurierten Datenquelle verwenden. Diese Anforderung gilt für Liveverbindungen und geplante Aktualisierungen.

Verwenden der Datenquelle mit Liveverbindungen

Sie können eine Liveverbindung für tabellarische oder mehrdimensionale Instanzen verwenden. Sie wählen eine Liveverbindung in Power BI Desktop aus, wenn Sie zum ersten Mal eine Verbindung zu den Daten herstellen. Achten Sie darauf, dass die Namen des Servers und der Datenbank in Power BI Desktop mit der für das Gateway konfigurierten Datenquelle übereinstimmen. Außerdem müssen Ihre Benutzer in der Datenquellenliste unter Benutzer aufgeführt sein, damit sie Datasets für Liveverbindungen veröffentlichen können.

Nachdem Sie Berichte entweder über Power BI Desktop oder durch Abrufen von Daten im Power BI-Dienst veröffentlicht haben, sollte die Datenverbindung funktionieren. Es kann nach dem Erstellen der Datenquelle im Gateway mehrere Minuten dauern, bis Sie die Verbindung verwenden können.

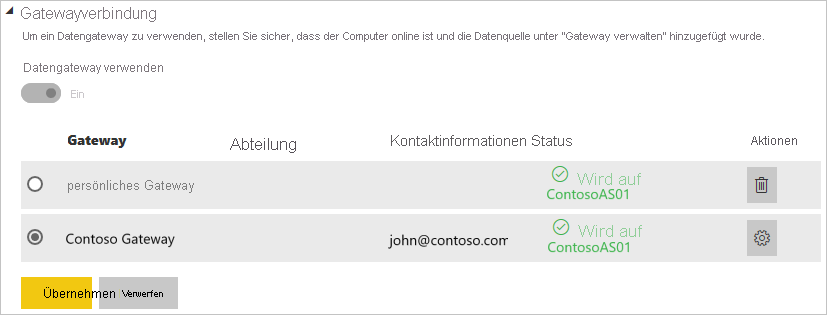

Verwenden der Datenquelle mit geplanten Aktualisierungen

Wenn Sie auf der Registerkarte Benutzer der im Gateway konfigurierten Datenquelle aufgeführt sind und die Namen des Servers und der Datenbank übereinstimmen, wird das Gateway als Option für geplante Aktualisierungen angezeigt.

Einschränkungen der Liveverbindungen von Analysis Services

Die Formatierung auf Zellebene sowie Übersetzungsfunktionen werden nicht unterstützt.

Aktionen und benannte Mengen werden nicht für Power BI verfügbar gemacht. Sie können weiterhin eine Verbindung zu mehrdimensionalen Cubes herstellen, die Aktionen oder benannte Mengen enthalten, um Visuals und Berichte zu erstellen.

SKU-Anforderungen

| Serverversion | Erforderliche SKU |

|---|---|

| 2014 | Business Intelligence und Enterprise SKU |

| 2016 | Standard-SKU oder höher |

| 2017 | Standard-SKU oder höher |

| 2019 | Standard-SKU oder höher |

| 2022 | Standard-SKU oder höher |

Zugehöriger Inhalt

Weitere Fragen? Wenden Sie sich an die Power BI-Community.