Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Das HierarchiensicherheitsModell ist eine Erweiterung der vorhandenen SicherheitsModelle, die Unternehmenseinheiten, Sicherheitsrollen und Teams verwenden. Es kann mit allen anderen bestehenden Sicherheitsmodellen verwendet werden. Hierarchiensicherheit bietet einen präziseren Zugriff auf Datensätze für eine Organisation und hilft, die Wartungskosten zu senken.

Beispielsweise können Sie in komplexen in den Szenarien mit dem Erstellen meherer Unternehmenseinheiten beginnen, und siie dann der Hierarchiensicherheit hinzufügen. Diese zusätzliche Sicherheit bietet einen präziseren Zugriff auf Daten mit geringeren Wartungskosten, den viele Unternehmenseinheiten benötigen könnten.

Sicherheitsmodelle für Managerhierarchie und Positionshierarchie

Zwei Sicherheitsmodelle können für Hierarchien verwendet werden, die Managerhierarchie und die Positionshierarchie. Bei der Managerhierarchie muss sich ein Manager im selben Konzernmandanten wie der Bericht oder im übergeordneten Konzernmandanten des Konzernmandanten des Berichts befinden, um auf die Daten des Berichts zugreifen zu können. Die Positionshierarchie ermöglicht einen geschäftsbereichsübergreifenden Datenzugriff. Wenn Sie eine Finanzorganisation sind, bevorzugen Sie möglicherweise das Managerhierarchiemodell, um zu verhindern, dass Manager auf Daten außerhalb ihrer Unternehmenseinheiten zugreifen. Wenn Sie jedoch Bestandteil einer Kundendienstorganisation sind, und möchten, dass Manager auf Serviceanfragen zugreifen, die in verschiedenen Unternehmenseinheiten behandelt werden, funktioniert unter Umständen die Positionshierarchie besser für Sie.

Anmerkung

Während das HierarchiensicherheitsModell eine bestimmte Zugriffsebene auf Daten bietet, kann weiterer Zugriff erhalten werden, indem andere Sicherheitsformen verwendet werden, z. B. Sicherheitsrollen.

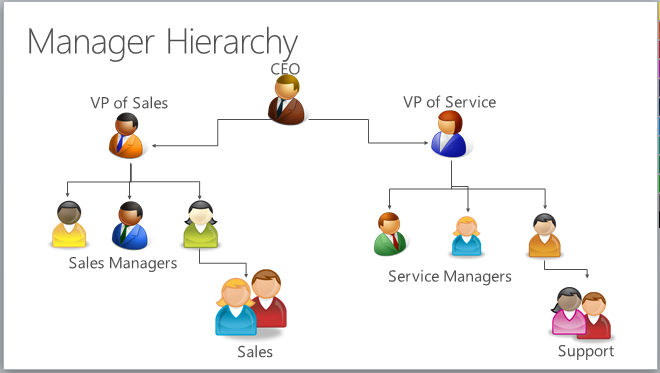

Manager-Hierarchie

Das Managerhierarchien-Sicherheitsmodell basiert auf der Verwaltungskette oder Direktuntergebenen-Struktur, in der die Beziehung zwischen Manager und Untergebenen eingerichtet wird, indem sie das Managerfeld auf der Systembenutzertabelle verwendet wird. Bei diesem Sicherheitsmodell können Manager auf Daten zugreifen, auf die ihre Untergebenen Zugriff haben. Sie können im Auftrag ihrer direkt unterstellten Mitarbeiter Arbeiten ausführen oder auf Informationen zugreifen, die einer Genehmigung bedürfen.

Anmerkung

Mit dem Managerhierarchien-Sicherheitsmodell hat ein Manager Zugriff auf die Datensätze im Besitz des Benutzers oder des Teams, dessen Mitglied der Benutzer ist, und auf Datensätze, die direkt für den Benutzer oder das Team freigegeben sind, dessen Mitglied der Benutzer ist. Wenn ein Datensatz von einem Benutzer außerhalb der Verwaltungskette für einen direkt untergebenen Benutzer mit schreibgeschütztem Zugriff freigegeben wird, erhält auch der Manager des untergebenen Benutzers nur schreibgeschützten Zugriff auf den freigegebenen Datensatz.

Wenn Sie die Option Datensatzbesitz über Unternehmenseinheiten hinweg aktiviert haben, können den Managern direkte Berichte aus verschiedenen Unternehmenseinheiten vorliegen. Sie können die folgenden Umgebungsdatenbankeinstellungen verwenden, um die Beschränkung der Unternehmenseinheit aufzuheben.

ManagersMustBeInSameOrParentBusinessUnitAsReports

Standard = true

Sie können dies auf „false“ setzen und die Unternehmenseinheit einer Führungskraft muss nicht mit der Unternehmenseinheit des direkt unterstellten Mitarbeiters identisch sein.

Zusätzlich zum Managerhierarchie-Sicherheitsmodell muss ein Manager mindestens über die Leseberechtigung in einer Tabelle verfügen, um die Daten des Untergebenen anzuzeigen. Wenn zum Beispiel ein Manager nicht über Lesezugriff für die Falltabelle verfügt, kann der Manager die Anfragen, auf die seine Untergebenen Zugriff haben, nicht anzeigen.

Für einen nicht direkt untergebenen Benutzer in derselben Verwaltungskette des Managers, erhält ein Manager schreibgeschützten Zugriff auf die Daten des nicht direkt untergebenen Benutzers. Für einen direkten Untergebenen hat der Manager Lese-, Schreib-, Anfügen-, Anfügen-zu-Zugriff auf die Daten der ihm unterstellten Mitarbeitenden. Um das Managerhierarchie-Sicherheitsmodell zu illustrieren, sehen wir uns das folgende Diagramm an. Der CEO kann das VP von Umsatzdaten und das VP von Servicedaten lesen oder aktualisieren. Jedoch hat der CEO für die Vertriebsmanagerdaten und die Serviceleiterdaten sowie die Vertriebs- und Supportdaten nur Lesezugriff. Sie können die Menge der Daten weiter einschränken, auf die Manager mit Tiefe zugreifen kann. Tiefe wird verwendet, um zu begrenzen, wie viele Ebenen tief ein Manager schreibgeschützten Zugriff auf die Daten seiner Untergebenen hat. Wenn die Tiefe z. B. auf 2 festgelegt wurde, kann der CEO die Daten des VP des Vertriebs, VP des Services und Vertriebs- und Servicemanager anzeigen. Allerdings sieht der CEO nicht die Vertriebsdaten oder die Supportdaten.

Es ist wichtig, festzustellen, dass, wenn ein direkter Untergebener tieferen Sicherheitszugriff auf eine Tabelle hat als der Manager, dieser möglicherweise nicht in der Lage ist, alle Datensätze anzuzeigen, für die der direkte Untergebene Zugriff besitzt. Das folgende Beispiel zeigt dieses Problem.

Eine einzelne Unternehmenseinheit hat drei Benutzer: Benutzer 1, Benutzer 2 und Benutzer 3.

Benutzer 2 ist ein direkter Untergebener von Benutzer 1.

Benutzer 1 und Benutzer 3 haben Benutzerebenen-Lesezugriff für die Tabelle „Konto“. Diese Zugriffsebene gewährt einem Benutzer Zugriff auf Datensätze, deren Besitzer er ist, sowie Datensätze, die für den Benutzer selbst oder für ein Team freigegeben sind, deren Mitglied er ist.

Benutzer 2 hat Unternehmenseinheit-Lesezugriff auf die Tabelle „Konto“. Durch diesen Zugriff kann Benutzer 2 alle Konten für die Unternehmenseinheit anzeigen, einschließlich aller Konten im Besitz von Benutzer 1 und Benutzer 3.

Benutzer 1 als direkter Vorgesetzter von Benutzer 2, hat Zugriff auf die Konten, die im Besitz von Benutzer 2 oder mit ihm geteilt sind, einschließlich aller Konten, die im Besitz der Teams von Benutzer sind oder mit diesen geteilt werden. Benutzer 1 hat jedoch keinen Zugriff Konten von Benutzer 3, obwohl sein direkter Untergebener möglicherweise Zugriff auf die Konten des Benutzers 3 hat.

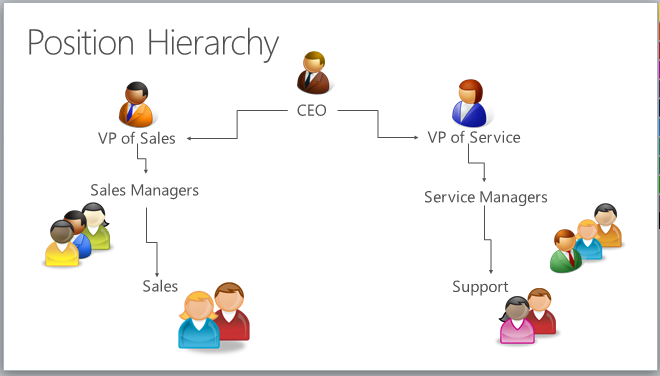

Positionshierarchie

Die Positionshierarchie basiert nicht auf der Direktuntergebenen-Struktur, wie die von Managerhierarchie. Ein Benutzer muss kein tatsächlicher Manager eines anderen Benutzers sein, um auf die Daten des Benutzers zuzugreifen. Als Administrierende definieren Sie verschiedene Positionen in der Organisation und ordnen sie in der Positionshierarchie an. Dann fügen Sie jeder gegebenen Position Benutzende hinzu, oder, wie wir auch sagen, Sie markieren Benutzende mit einer bestimmten Position. Ein Benutzer kann nur mit einer Position in einer gegebenen Hierarchie etikettiert werden, jedoch kann eine Position für mehrere Benutzer verwendet werden. Benutzer in höheren Positionen in der Hierarchie haben Zugriff auf Daten der Benutzer in niedrigeren Positionen, im direkten Vorgängerpfad. Die direkten höheren Positionen haben Lese-, Schreib-, Anfügen-, Anfügen-zu-Zugriff auf Daten der niedrigeren Positionen im direkten Vorgängerpfad. Die nicht-direkten höheren Positionen haben Lese-Zugriff auf Daten der niedrigeren Positionen im direkten Vorgängerpfad.

Um das Konzept des direkten Vorgängerpfads vorzuführen, lassen Sie uns zunächst das folgende Diagramm beachten. Die Vertriebsmanagerposition hat Zugriff auf die Vertriebsdaten, jedoch nicht auf die anderen Supportdaten, die im Vorgängerpfad sind. Dasselbe gilt für die Servicemanagerposition. Sie hat keinen Zugrif auf die Vertriebsdaten, die im Vertriebspfad sind. Wie in der Managerhierarchie können Sie den Umfang der Daten beschränken, die für höhere Positionen mit Tiefe verfügbar sind. Die Tiefe beschränkt, wie viele Ebenen tief eine höhere Position schreibgeschützten Zugriff auf Daten der niedrigeren Positionen im direkten Vorgängerpfad hat. Wenn die Tiefe auf 3 festgelegt ist, kann die CEO-Position die Daten aus dem VP für Vertrieb und VP für Kundenservicepositionen, bis hinab zu den den Vertriebs- und Supportpositionen anzeigen.

Anmerkung

Mit dem Positionhierarchie-Sicherheitsmodell hat ein Benutzer in einer höheren Position Zugriff auf die Datensätze im Besitz eines Benutzers in niedrigerer oder des Teams, dessen Mitglied der Benutzer ist, und auf Datensätze, die direkt für den Benutzer oder das Team freigegeben sind, dessen Mitglied der Benutzer ist.

Zusätzlich zum Positionshierarchien-Sicherheitsmodell besitzen Benutzende auf einer höheren Ebene mindestens die Leseberechtigung der Benutzerebene für eine Tabelle, um die Datensätze anzuzeigen, auf die die Benutzende in den niedrigeren Positionen Zugriff haben. Wenn zum Beispiel Benutzende auf einer höheren Ebene nicht über Lesezugriff für die Anfragetabelle verfügen, können diese die Anforderungen, auf die Benutzende auf niedrigeren Positionen Zugriff haben, nicht anzeigen.

Hierarchiesicherheit einrichten

Um die Hierarchiesicherheit einzurichten, stellen Sie sicher, dass Sie die Berechtigung „Systemadministrator“ haben, um die Einstellung zu aktualisieren.

- Führen Sie die Schritte in Anzeigen des Benutzerprofils aus.

- Sie verfügen nicht über die erforderlichen Berechtigungen? Wenden Sie sich an Ihren Systemadministrator.

Die Hierarchiesicherheit ist standardmäßig deaktiviert. Um die Hierarchiesicherheit zu aktivieren, führen Sie die folgenden Schritte aus.

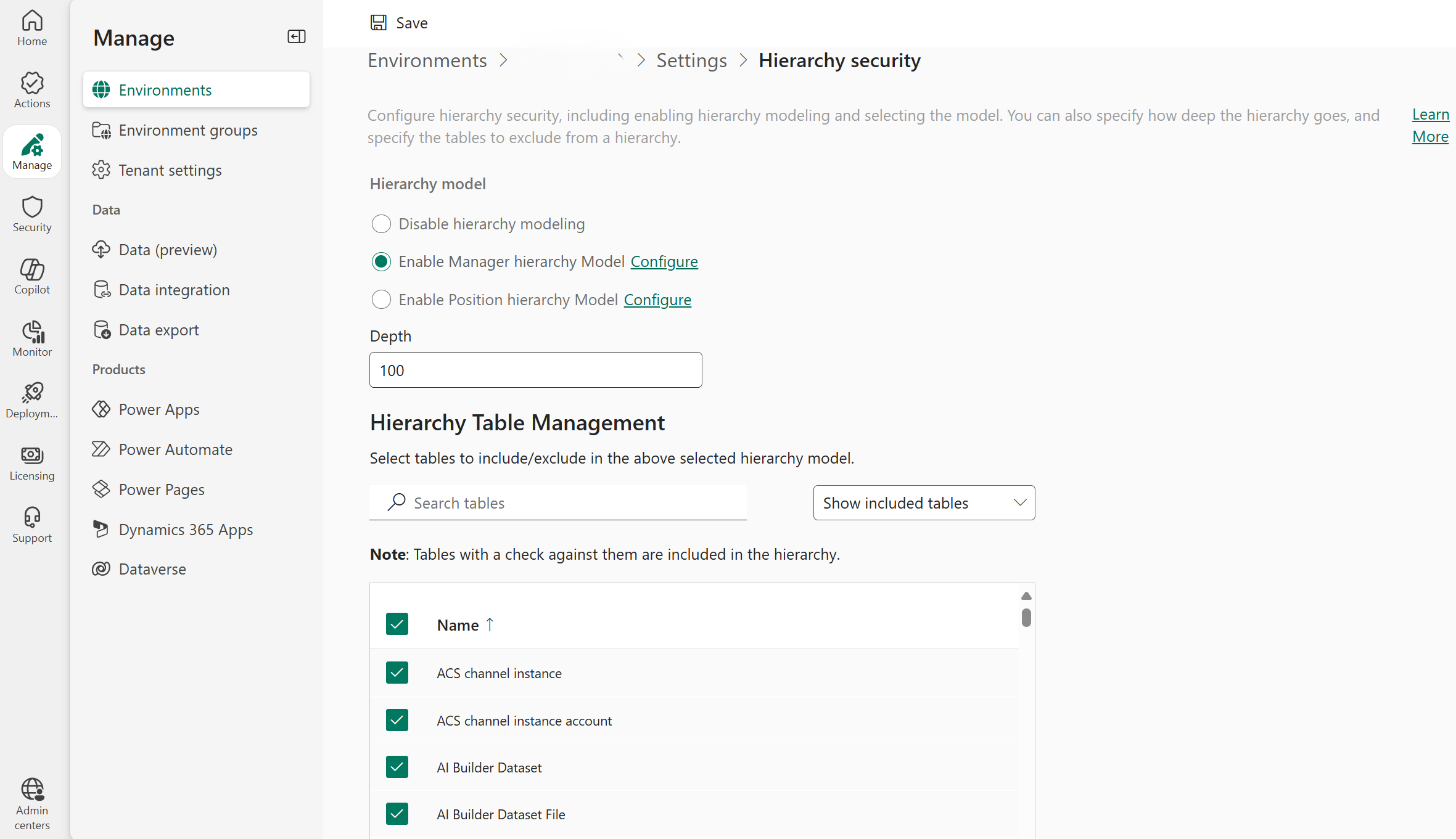

Melden Sie sich beim Power Platform Admin Center als Administrator (Dynamics 365-Administrator oder Microsoft Power Platform-Administrator) an.

Wählen Sie im Navigationsbereich die Option Verwalten aus.

Wählen Sie im Bereich Verwalten die Option Umgebungen und wählen Sie dann eine Umgebung aus der Liste aus.

Gehen Sie zu Einstellungen>Benutzer und Berechtigungen>Hierarchiesicherheit.

Wählen Sie unter Hierarchiemodell entweder Managerhierarchiemodell aktivieren oder Positionshierarchiemodell aktivieren je nach Ihren Anforderungen aus.

Wichtig

Um Änderungen in Hierarchiensicherheit vorzunehmen, müssen Sie über die Berechtigung Hierarchie-Sicherheitseinstellungen ändern verfügen.

Im Bereich Verwaltung von Hierarchietabellen sind alle Systemtabellen standardmäßig für die Hierarchiesicherheit aktiviert, aber Sie können ausgewählte Tabellen von der Hierarchie ausschließen. Um bestimmte Tabellen aus dem Hierarchiemodell auszuschließen, deaktivieren Sie die Kontrollkästchen für die Tabellen, die Sie ausschließen möchten, und speichern Sie Ihre Änderungen.

Legen Sie die Tiefe auf einen gewünschten Wert fest, um zu begrenzen, wie viele Ebenen tief ein Manager schreibgeschützten Zugriff auf die Daten seiner Untergebenen hat.

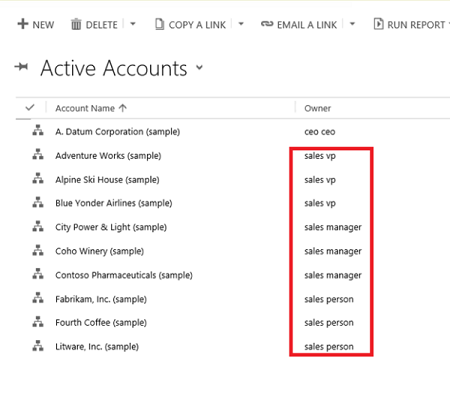

Wenn z. B. die Tiefe gleich 2 ist, kann ein Manager nur auf seine Konten und die Konten der Untergebenen zwei ebenen tief zugreifen. Wenn Sie sich in unserem Beispiel als Vizepräsident des Vertriebs ohne Administratorrechte bei Kundenbindungs-Apps anmelden, sehen Sie nur die aktiven Konten der Benutzer wie folgt:

Anmerkung

Während die Hierarchiensicherheit, dem VP Vertrieb Zugriffs auf die Datensätze im roten Rechteck erteilt, kann zusätzlicher Zugriff basierend auf der Sicherheitsrolle verfügbar sein, die der VP Vertrieb hat.

Manager- und Stellenhierarchien einrichten

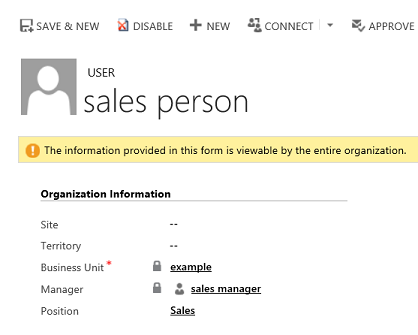

Die Managerhierarchie wird einfach erstellt, indem die Managerbeziehung im Systembenutzerdatensatz verwendet wird. Sie verwenden das Manager (ParentsystemuserID)-Suchfeld, um den Manager des Benutzers anzugeben. Wenn Sie die Positionshierarchie erstellt haben, können Sie den Benutzer mit einer bestimmten Position in der Positionshierarchie markieren. Im folgenden Beispiel ist der Vertriebsmitarbeiter Untergebener des Vertriebsmanagers in der Managerhierarchie und hat auch die Vertriebsposition in der Positionshierarchie:

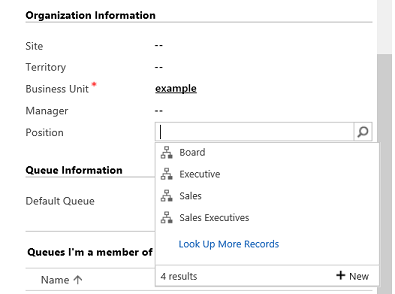

Um Benutzende einer bestimmten Position in der Positionshierarchie hinzuzufügen, verwenden Sie das Suchfeld namens Position im Formular des Benutzerdatensatzes.

Wichtig

Um einen Benutzer einer Position hinzufügen oder die Position des Benutzers zu ändern, müssen Sie über das Recht Position für einen Benutzer zuweisen verfügen.

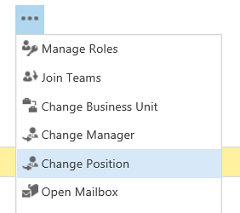

Um die Position im Benutzerdatensatzformular zu ändern, wählen Sie auf der Navigationsleiste Mehr (...) und wählen Sie eine andere Position aus.

Zum Erstellen einer Positionshierarchie:

Wählen Sie eine Umgebung aus und wechseln Sie zu Einstellungen>Benutzer + Berechtigungen>Positionen.

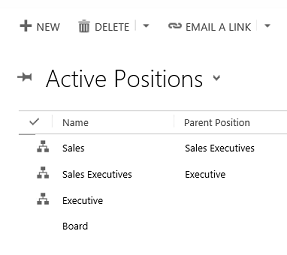

Für jede Position geben Sie den Namen der Position, die Übergeordnung der Position und die Beschreibung an. Fügen Sie Benutzer zu der Position hinzu, indem Sie das Suchfeld namens Benutzer in dieser Position verwenden. Das folgende Bild ist ein Beispiel der Positionshierarchie mit aktiven Positionen.

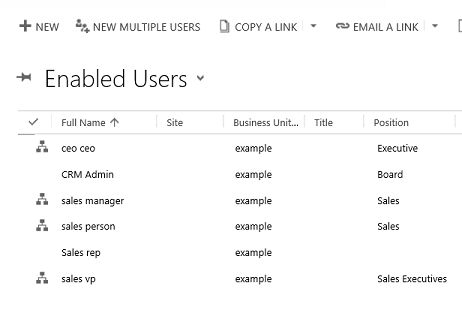

Das Beispiel der aktivierten Benutzer mit den entsprechenden Positionen wird im folgenden Bild angezeigt.

Mehrere Ebenen von Datensätzen für direkt unterstellte Mitarbeiter bearbeiten und aktualisieren.

Standardmäßig können Manager Datensätze für ihre direkt unterstellten Mitarbeiter und Datensätze für Personen, die ihren direkt unterstellten Mitarbeitern unterstellt sind, aktualisieren. Im Wesentlichen können Sie Datensätze aktualisieren, die drei Ebenen tief sind. Sie können die Standardeinstellung mit folgenden Schritten ändern.

- Installieren Sie das OrganizationSettingsEditor-Tool.

- Bearbeiten Sie die Einstellung HierarchyLevelForHierarchyFeature.

- Geben Sie die Anzahl der direkten Ebenentiefe ein. Geben Sie zum Beispiel 5 ein.

- Wählen Sie Aktualisieren aus.

Datensätze im Eigentum eines direkten Berichterstatters mit deaktiviertem Benutzerstatus einbinden oder ausschließen

Manager können die Datensätze ihrer direkten Berichterstatter mit deaktiviertem Status für Umgebungen einsehen, in denen die Hierarchiesicherheit nach dem 31. Januar 2024 aktiviert wird. In anderen Umgebungen sind die Datensätze direkter Berichterstatter mit deaktiviertem Status nicht in der Ansicht des Managers enthalten.

So binden Sie Datensätze von direkten Berichterstattern mit deaktiviertem Status ein:

- Installieren Sie das OrganizationSettingsEditor-Tool.

- Aktualisieren Sie die Einstellung AuthorizationEnableHSMForDisabledUsers auf wahr.

- Deaktivieren Sie die Hierarchiemodellierung.

- Aktivieren Sie sie erneut.

So schließen Sie Datensätze von direkten Berichterstattern mit deaktiviertem Status aus:

- Installieren Sie das OrganizationSettingsEditor-Tool.

- Aktualisieren Sie die Einstellung AuthorizationEnableHSMForDisabledUsers auf falsch.

- Deaktivieren Sie die Hierarchiemodellierung.

- Aktivieren Sie sie erneut.

Anmerkung

- Wenn Sie die Hierarchiemodellierung deaktivieren und erneut aktivieren, kann die Aktualisierung einige Zeit dauern, da das System den Zugriff des Managers auf Datensätze neu berechnen muss.

- Wenn eine Zeitüberschreitung auftritt, reduzieren Sie die Anzahl der Tabellen in der Liste Hierarchietabellenverwaltung, sodass nur Tabellen enthalten sind, die vom Manager eingesehen werden müssen. Wenn die Zeitüberschreitung weiterhin besteht, reichen Sie ein Support-Ticket ein, um Hilfe anzufordern.

- Datensätze direkter Berichterstatter mit deaktiviertem Status werden einbezogen, wenn diese Datensätze mit einem anderen direkten Berichterstatter geteilt werden, die aktiv sind. Sie können diese Datensätze ausschließen, indem Sie die Freigabe entfernen.

Überlegungen zur Leistung

Um die Leistung zu steigernb, empfehlen wir:

Beschränken Sie die effektive Hierarchiensicherheit auf 50 oder weniger Benutzende unter einem Manager oder einer Position. Die Hierarchie kann mehr als 50 Benutzer unter einem Manager oder einer Position haben, aber Sie können die Tiefe verwenden, um die Anzahl der Ebenen für schreibgeschützten Zugriff zu beschränken und mit dieser Beschränkung die Anzahl von Benutzern unter einem Manager oder einer Position auf 50 oder weniger Benutzer beschränken.

Verwenden Sie für komplexere Szenarien hierarchische Sicherheitsmodelle mit anderen vorhandenen Sicherheitsmodellen. Vermeiden Sie die Schaffung einer großen Zahl von Konzernmandanten. Erstellen Sie stattdessen weniger Konzernmandanten, und fügen Sie Hierarchiesicherheit hinzu.

Behalten Sie HierarchyLevelForHierarchyFeature auf der niedrigsten Zahl für die Tiefe der direkten Ebene bei, wie es für Ihre Geschäftsanforderungen erforderlich ist, damit Manager die Datensätze ihrer direkt unterstellten Mitarbeiter aktualisieren können.

Siehe auch

Sicherheit in Microsoft Dataverse

Hierarchische Daten abfragen und visualisieren