Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Mithilfe des Exchange Online PowerShell V3-Moduls können Sie eine Verbindung mit Exchange Online PowerShell herstellen, indem Sie eine benutzerseitig oder systemseitig zugewiesene verwaltete Azure-Identität verwenden. Weitere Informationen zu verwalteten Identitäten finden Sie unter Was sind verwaltete Identitäten für Azure-Ressourcen?.

Im Gegensatz zu anderen Verbindungsmethoden, die das Exchange Online PowerShell-Modul verwenden, können Sie die Verbindungsbefehle nicht in einer Windows PowerShell-Sitzung auf Ihrem lokalen Computer ausführen. Stattdessen stellen Sie eine Verbindung im Kontext der Azure-Ressource her, die der verwalteten Identität zugeordnet ist (z. B. ein Azure Automation-Konto oder ein virtueller Azure-Computer).

Im weiteren Verlauf dieses Artikels wird erläutert, wie Sie mithilfe einer verwalteten Identität eine Verbindung herstellen, und die Anforderungen zum Erstellen und Konfigurieren der richtigen Ressourcen mit verwalteten Identitäten in Azure.

Hinweis

In Exchange Online PowerShell können Sie die Verfahren in diesem Artikel nicht mit den folgenden Microsoft 365-Gruppen-Cmdlets verwenden:

Sie können Microsoft Graph verwenden, um die meisten Funktionen aus diesen Cmdlets zu ersetzen. Weitere Informationen finden Sie unter Arbeiten mit Gruppen in Microsoft Graph.

REST-API-Verbindungen im V3-Modul erfordern die Module PowerShellGet und PackageManagement. Weitere Informationen finden Sie unter PowerShellGet für REST-basierte Verbindungen in Windows.

Herstellen einer Verbindung mit Exchange Online PowerShell mithilfe einer systemseitig zugewiesenen verwalteten Identität

Nachdem Sie eine systemseitig zugewiesene verwaltete Identität erstellt und konfiguriert haben, verwenden Sie die folgende Syntax, um eine Verbindung mit Exchange Online PowerShell herzustellen:

Connect-ExchangeOnline -ManagedIdentity -Organization <YourDomain>.onmicrosoft.com

Zum Beispiel:

Connect-ExchangeOnline -ManagedIdentity -Organization contoso.onmicrosoft.com

Im weiteren Verlauf dieses Abschnitts wird erläutert, wie Sie eine Verbindung mit unterstützten Azure-Ressourcen herstellen. Zum Beispiel:

- Ein PowerShell-Runbook für das Azure Automation-Konto mit systemseitig zugewiesener verwalteter Identität.

- Eine Azure-VM mit einer systemseitig zugewiesenen verwalteten Identität.

Nachdem die Ressource verbunden wurde, sind die Exchange Online PowerShell-Cmdlets und -Parameter basierend auf der RBAC-Rolle verfügbar, die Sie in Schritt 5: Zuweisen von Microsoft Entra-Rollen zur verwalteten Identität zugewiesen haben.

Herstellen einer Verbindung mit Exchange Online PowerShell mithilfe von Azure Automation-Konten mit systemseitig zugewiesener verwalteter Identität

Erstellen Sie ein PowerShell-Runbook für das Automation-Konto. Anweisungen finden Sie unter Verwalten von Runbooks in Azure Automation.

Der erste Befehl im PowerShell-Runbook muss der Connect-ExchangeOnline... Befehl sein, wie am Anfang dieses Abschnitts beschrieben. Zum Beispiel:

Connect-ExchangeOnline -ManagedIdentity -Organization contoso.onmicrosoft.com

Danach können Sie als Test mit einem einfachen, auswirkungsarmen Befehl im Runbook beginnen, bevor Sie zu komplexeren Befehlen oder Skripts wechseln. Zum Beispiel:

Get-AcceptedDomain | Format-Table Name

Nachdem Sie das PowerShell-Runbook erfolgreich erstellt, gespeichert und veröffentlicht haben, führen Sie die folgenden Schritte aus, um es in Zukunft auszuführen:

- Wählen Sie auf der Seite Automation-Konten unter https://portal.azure.com/#view/HubsExtension/BrowseResource/resourceType/Microsoft.Automation%2FAutomationAccountsdas Automation-Konto aus.

- Beginnen Sie im daraufhin geöffneten Details-Flyout mit der Eingabe von "Runbooks" im

Suchfeld , und wählen Sie dann Runbooks aus den Ergebnissen aus.

Suchfeld , und wählen Sie dann Runbooks aus den Ergebnissen aus. - Wählen Sie im daraufhin geöffneten Runbooks-Flyout das Runbook aus.

- Wählen Sie auf der Detailseite des Runbooks Start aus.

Herstellen einer Verbindung mit Exchange Online PowerShell mithilfe von Azure-VMs mit systemseitig zugewiesener verwalteter Identität

Verwenden Sie in einem Windows PowerShell-Fenster auf dem virtuellen Azure-Computer den Befehl, wie am Anfang dieses Abschnitts beschrieben. Zum Beispiel:

Connect-ExchangeOnline -ManagedIdentity -Organization contoso.onmicrosoft.com

Herstellen einer Verbindung mit Exchange Online PowerShell mithilfe einer benutzerseitig zugewiesenen verwalteten Identität

Nachdem Sie eine benutzerseitig zugewiesene verwaltete Identität erstellt und konfiguriert haben, verwenden Sie die folgende Syntax, um eine Verbindung mit Exchange Online PowerShell herzustellen:

Connect-ExchangeOnline -ManagedIdentity -Organization <YourDomain>.onmicrosoft.com -ManagedIdentityAccountId <UserAssignedManagedIdentityClientIdValue>

Sie erhalten den <Wert UserAssignedManagedIdentityClientIdValue> aus Schritt 3: Speichern der benutzerseitig zugewiesenen verwalteten Identität in einer Variablen.

Im weiteren Verlauf dieses Abschnitts wird erläutert, wie Sie eine Verbindung mit unterstützten Azure-Ressourcen herstellen. Zum Beispiel:

- Ein PowerShell-Runbook für das Azure Automation-Konto mit benutzerseitig zugewiesener verwalteter Identität.

- Eine Azure-VM mit einer benutzerseitig zugewiesenen verwalteten Identität.

Nachdem die Ressource verbunden wurde, sind die Exchange Online PowerShell-Cmdlets und -Parameter basierend auf der RBAC-Rolle verfügbar, die Sie in Schritt 6: Zuweisen von Microsoft Entra-Rollen zur verwalteten Identität zugewiesen haben.

Herstellen einer Verbindung mit Exchange Online PowerShell mithilfe von Azure Automation-Konten mit benutzerseitig zugewiesenen verwalteten Identitäten

Erstellen Sie ein PowerShell-Runbook für das Automation-Konto. Anweisungen finden Sie unter Verwalten von Runbooks in Azure Automation.

Der erste Befehl im PowerShell-Runbook muss der Connect-ExchangeOnline... Befehl sein, wie am Anfang dieses Abschnitts beschrieben. Zum Beispiel:

Connect-ExchangeOnline -ManagedIdentity -Organization contoso.onmicrosoft.com -ManagedIdentityAccountId bf6dcc76-4331-4942-8d50-87ea41d6e8a1

Sie erhalten den ManagedIdentityAccount-Wert aus Schritt 3: Speichern der benutzerseitig zugewiesenen verwalteten Identität in einer Variablen.

Danach können Sie als Test mit einem einfachen, auswirkungsarmen Befehl im Runbook beginnen, bevor Sie zu komplexeren Befehlen oder Skripts wechseln. Zum Beispiel:

Get-AcceptedDomain | Format-Table Name

Nachdem Sie das PowerShell-Runbook erfolgreich erstellt haben, führen Sie die folgenden Schritte aus, um es in Zukunft auszuführen:

- Wählen Sie auf der Seite Automation-Konten unter https://portal.azure.com/#view/HubsExtension/BrowseResource/resourceType/Microsoft.Automation%2FAutomationAccountsdas Automation-Konto aus.

- Beginnen Sie im daraufhin geöffneten Details-Flyout mit der Eingabe von "Runbooks" im

Suchfeld , und wählen Sie dann Runbooks aus den Ergebnissen aus.

Suchfeld , und wählen Sie dann Runbooks aus den Ergebnissen aus. - Wählen Sie im daraufhin geöffneten Runbooks-Flyout das Runbook aus.

- Wählen Sie auf der Detailseite des Runbooks Start aus.

Herstellen einer Verbindung mit Exchange Online PowerShell mithilfe von Azure-VMs mit systemseitig zugewiesenen verwalteten Identitäten

Verwenden Sie in einem Windows PowerShell-Fenster auf dem virtuellen Azure-Computer den Befehl, wie am Anfang dieses Abschnitts beschrieben. Zum Beispiel:

$MI_ID = (Get-AzUserAssignedIdentity -Name "ContosoMI1" -ResourceGroupName "ContosoRG2").ClientId

Connect-ExchangeOnline -ManagedIdentity -Organization contoso.onmicrosoft.com -ManagedIdentityAccountId $MI_ID

Erstellen und Konfigurieren einer systemseitig zugewiesenen verwalteten Identität

Das sind die Schritte:

- (Optional) Erstellen einer Ressource mit systemseitig zugewiesener verwalteter Identität

- Speichern der systemseitig zugewiesenen verwalteten Identität in einer Variablen

- Hinzufügen des Exchange Online PowerShell-Moduls zur verwalteten Identität

- Erteilen Sie der Exchange.ManageAsApp-API die Berechtigung für die verwaltete Identität, Exchange Online aufzurufen.

- Zuweisen von Microsoft Entra-Rollen zur verwalteten Identität

Nachdem Sie die Schritte ausgeführt haben, können Sie mithilfe der systemseitig zugewiesenen verwalteten Identität eine Verbindung mit Exchange Online PowerShell herstellen.

Schritt 1: Erstellen einer Ressource mit systemseitig zugewiesener verwalteter Identität

Wenn Sie eine vorhandene Ressource verwenden möchten, die bereits mit einer systemseitig zugewiesenen verwalteten Identität konfiguriert ist, können Sie mit dem nächsten Schritt fortfahren. Die folgenden Ressourcentypen werden unterstützt:

- Azure Automation-Konten

- Virtuelle Azure-Computer (VMs)

Erstellen von Azure Automation-Konten mit systemseitig zugewiesenen verwalteten Identitäten

Erstellen Sie ein Automation-Konto, das für die systemseitig zugewiesene verwaltete Identität konfiguriert ist, indem Sie die Anweisungen unter Schnellstart: Erstellen eines Automation-Kontos über das Azure-Portal verwenden.

Automation-Konten sind auf der Seite Automation-Konten unter https://portal.azure.com/#view/HubsExtension/BrowseResource/resourceType/Microsoft.Automation%2FAutomationAccountsverfügbar.

Wenn Sie das Automation-Konto erstellen, wird die systemseitig zugewiesene verwaltete Identität standardmäßig auf der Registerkarte Erweitert der Details des Automation-Kontos ausgewählt.

Informationen zum Aktivieren der systemseitig zugewiesenen verwalteten Identität für ein vorhandenes Automation-Konto finden Sie unter Aktivieren der systemseitig zugewiesenen verwalteten Identität.

Führen Sie die folgenden Schritte aus, um das Automation-Konto mit systemseitig zugewiesener verwalteter Identität in Azure PowerShell zu erstellen:

Stellen Sie eine Verbindung mit Azure Az PowerShell her, indem Sie den folgenden Befehl ausführen:

Connect-AzAccountErstellen Sie bei Bedarf eine Azure-Ressourcengruppe für die Verwendung mit dem Automation-Konto, indem Sie den folgenden Befehl ausführen:

New-AzResourceGroup -Name "<ResourceGroupName>" -Location "<Location>"- <ResourceGroupName> ist der eindeutige Name für die neue Ressourcengruppe.

-

<Location> ist ein gültiger Wert aus dem Befehl:

Get-AzLocation | Format-Table Name.

Zum Beispiel:

New-AzResourceGroup -Name "ContosoRG" -Location "West US"Vollständige Anweisungen finden Sie unter Erstellen von Ressourcengruppen.

Verwenden Sie die folgende Syntax, um ein Automation-Konto mit systemseitig zugewiesener verwalteter Identität zu erstellen:

New-AzAutomationAccount -Name "<AutomationAccountName>" -ResourceGroupName "<ResourceGroupName>" -Location "<Location>" -AssignSystemIdentity- <AutomationAccountName> ist der eindeutige Name für das neue Automation-Konto.

-

<ResourceGroupName> ist der Name der vorhandenen Ressourcengruppe, die Sie verwenden möchten. Gültige Werte sind in der Ausgabe des Befehls sichtbar:

Get-AzResourceGroup. -

<Location> ist ein gültiger Wert aus dem Befehl:

Get-AzLocation | Format-Table Name.

Zum Beispiel:

New-AzAutomationAccount -Name "ContosoAzAuto1" -ResourceGroupName "ContosoRG" -Location "West US" -AssignSystemIdentityAusführliche Informationen zu Syntax und Parametern finden Sie unter New-AzAutomationAccount.

Konfigurieren von Azure-VMs mit systemseitig zugewiesenen verwalteten Identitäten

Anweisungen finden Sie in den folgenden Artikeln:

Schritt 2: Speichern der systemseitig zugewiesenen verwalteten Identität in einer Variablen

Verwenden Sie die folgende Syntax, um den ID-Wert (GUID) der verwalteten Identität in einer Variablen zu speichern, die Sie in den nächsten Schritten in Azure Az PowerShell verwenden werden.

$MI_ID = (Get-AzADServicePrincipal -DisplayName "<ResourceName>").Id

Dabei <ist ResourceName> der Name des Azure Automation-Kontos oder der Azure-VM. Zum Beispiel:

$MI_ID = (Get-AzADServicePrincipal -DisplayName "ContosoAzAuto1").Id

Führen Sie den Befehl $MI_IDaus, um zu überprüfen, ob die Variable erfolgreich erfasst wurde. Die Ausgabe sollte ein GUID-Wert sein (z. B. 9f164909-3007-466e-a1fe-28d20b16e2c2).

Ausführliche Informationen zu Syntax und Parametern finden Sie unter Get-AzADServicePrincipal.

Schritt 3: Hinzufügen des Exchange Online PowerShell-Moduls zur verwalteten Identität

Hinzufügen des Exchange Online PowerShell-Moduls zu Azure Automation-Konten mit systemseitig zugewiesenen verwalteten Identitäten

Tipp

Wenn das folgende Verfahren im Azure-Portal für Sie nicht funktioniert, probieren Sie den Befehl New-AzAutomationModule in Azure PowerShell aus, der nach dem Verfahren im Azure-Portal beschrieben wird.

Wählen Sie auf der Seite Automation-Konten unter https://portal.azure.com/#view/HubsExtension/BrowseResource/resourceType/Microsoft.Automation%2FAutomationAccountsdas Automation-Konto aus.

Beginnen Sie im daraufhin geöffneten Details-Flyout mit der Eingabe von "Modules" in das

Suchen Sie das Suchfeld , und wählen Sie dann Module aus den Ergebnissen aus.

Suchen Sie das Suchfeld , und wählen Sie dann Module aus den Ergebnissen aus.Wählen Sie im daraufhin geöffneten Flyout Module die Option

Fügen Sie ein Modul hinzu.

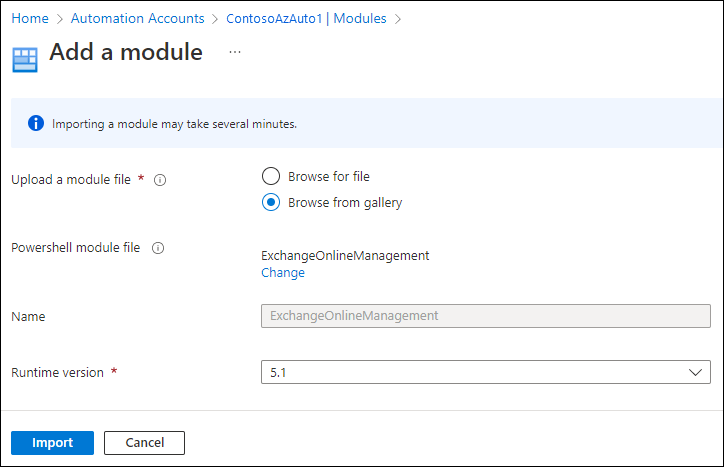

Fügen Sie ein Modul hinzu.Konfigurieren Sie auf der daraufhin geöffneten Seite Modul hinzufügen die folgenden Einstellungen:

- Moduldatei hochladen: Wählen Sie Aus Katalog durchsuchen aus.

-

PowerShell-Moduldatei: Wählen Sie Hier klicken aus, um den Katalog zu durchsuchen:

- Beginnen Sie auf der seite Katalog durchsuchen , die geöffnet wird, mit der Eingabe von "ExchangeOnlineManagement" in das

Suchfeld , drücken Sie die EINGABETASTE, und wählen Sie dann ExchangeOnlineManagement aus den Ergebnissen aus.

Suchfeld , drücken Sie die EINGABETASTE, und wählen Sie dann ExchangeOnlineManagement aus den Ergebnissen aus. - Wählen Sie auf der daraufhin geöffneten Detailseite Auswählen aus, um zur Seite Modul hinzufügen zurückzukehren.

- Beginnen Sie auf der seite Katalog durchsuchen , die geöffnet wird, mit der Eingabe von "ExchangeOnlineManagement" in das

- Laufzeitversion: Wählen Sie 5.1 oder 7.1 (Vorschauversion) aus. Um beide Versionen hinzuzufügen, wiederholen Sie die Schritte in diesem Abschnitt, um die andere Laufzeitversion für das Modul hinzuzufügen und auszuwählen.

Wenn Sie fertig sind, wählen Sie Importieren aus.

Beginnen Sie im Flyout Module mit der Eingabe von "ExchangeOnlineManagement" in das

Suchfeld zum Anzeigen des Statuswerts . Wenn der Modulimport abgeschlossen ist, lautet der Wert Verfügbar.

Suchfeld zum Anzeigen des Statuswerts . Wenn der Modulimport abgeschlossen ist, lautet der Wert Verfügbar.

Verwenden Sie die folgende Syntax, um das Modul dem Automation-Konto in Azure PowerShell hinzuzufügen:

New-AzAutomationModule -ResourceGroupName "<ResourceGroupName>" -AutomationAccountName "<AutomationAccountName>" -Name ExchangeOnlineManagement -ContentLinkUri https://www.powershellgallery.com/packages/ExchangeOnlineManagement/<LatestModuleVersion>

- <ResourceGroupName> ist der Name der Ressourcengruppe, die dem Automation-Konto bereits zugewiesen ist.

- <AutomationAccountName> ist der Name des Automation-Kontos.

-

<LatestModuleVersion> ist die aktuelle Version des ExchangeOnlineManagement-Moduls. Führen Sie den folgenden Befehl in Windows PowerShell aus, um die neueste Version der allgemeinen Verfügbarkeit (GA; non-Preview) des Moduls anzuzeigen:

Find-Module ExchangeOnlineManagement. Führen Sie den folgenden Befehl aus, um die neueste Vorschauversion anzuzeigen:Find-Module ExchangeOnlineManagement -AllowPrerelease. - Derzeit bieten Ihnen die PowerShell-Verfahren keine Wahl für die Laufzeitversion (5.1).

Zum Beispiel:

New-AzAutomationModule -ResourceGroupName "ContosoRG" -AutomationAccountName "ContosoAzAuto1" -Name ExchangeOnlineManagement -ContentLinkUri https://www.powershellgallery.com/packages/ExchangeOnlineManagement/3.1.0

Führen Sie den folgenden Befehl aus, um zu überprüfen, ob das Modul erfolgreich importiert wurde:

Get-AzAutomationModule -ResourceGroupName ContosoRG -AutomationAccountName ContosoAzAuto1 -Name ExchangeOnlineManagement

Während des Imports weist die ProvisioningState-Eigenschaft den Wert Creating auf. Wenn der Modulimport abgeschlossen ist, ändert sich der Wert in Erfolgreich.

Ausführliche Informationen zu Syntax und Parametern finden Sie unter New-AzAutomationModule.

Hinzufügen des Exchange Online PowerShell-Moduls zu Azure-VMs mit systemseitig zugewiesenen verwalteten Identitäten

Installieren Sie das Exchange Online PowerShell-Modul auf der Azure-VM. Anweisungen finden Sie unter Installieren und Verwalten des Exchange Online PowerShell-Moduls.

Schritt 4: Erteilen der Exchange.ManageAsApp-API für die verwaltete Identität zum Aufrufen von Exchange Online

Die Verfahren in diesem Schritt erfordern das Microsoft Graph PowerShell SDK. Installationsanweisungen finden Sie unter Installieren des Microsoft Graph PowerShell SDK.

Führen Sie den folgenden Befehl aus, um eine Verbindung mit Microsoft Graph PowerShell mit den erforderlichen Berechtigungen herzustellen:

Connect-MgGraph -Scopes AppRoleAssignment.ReadWrite.All,Application.Read.AllWenn das Dialogfeld Berechtigungen angefordert geöffnet wird, wählen Sie Zustimmung im Namen Ihrer Organisation aus, und klicken Sie dann auf Akzeptieren.

Führen Sie den folgenden Befehl aus, um zu überprüfen, ob die Office 365 Exchange Online-Ressource in Microsoft Entra ID verfügbar ist:

Get-MgServicePrincipal -Filter "AppId eq '00000002-0000-0ff1-ce00-000000000000'"Wenn der Befehl keine Ergebnisse zurückgibt, funktioniert der nächste Schritt nicht. Lesen Sie den Unterabschnitt am Ende dieses Abschnitts, um das Problem zu beheben, bevor Sie fortfahren.

Führen Sie die folgenden Befehle aus, um der Exchange.ManageAsApp-API die Berechtigung zum Aufrufen von Exchange Online für die verwaltete Identität zu erteilen:

$AppRoleID = "dc50a0fb-09a3-484d-be87-e023b12c6440" $ResourceID = (Get-MgServicePrincipal -Filter "AppId eq '00000002-0000-0ff1-ce00-000000000000'").Id New-MgServicePrincipalAppRoleAssignment -ServicePrincipalId $MI_ID -PrincipalId $MI_ID -AppRoleId $AppRoleID -ResourceId $ResourceID-

$MI_IDist der ID-Wert (GUID) der verwalteten Identität, die Sie in Schritt 2 in einer Variablen gespeichert haben. -

$AppRoleIDist der ID-Wert (GUID) der Exchange.ManageAsApp-API-Berechtigung , die in jeder Organisation identisch ist. -

$ResourceIDist der ID-Wert (GUID) der Office 365 Exchange Online-Ressource in Microsoft Entra ID. Der AppId-Wert ist in jeder Organisation identisch, aber der Id-Wert ist in jeder Organisation unterschiedlich.

-

Ausführliche Informationen zu Syntax und Parametern finden Sie in den folgenden Artikeln:

Vorgehensweise, wenn die Office 365 Exchange Online-Ressource in Microsoft Entra ID nicht verfügbar ist

Wenn der folgende Befehl keine Ergebnisse zurückgibt:

Get-MgServicePrincipal -Filter "AppId eq '00000002-0000-0ff1-ce00-000000000000'"

Führen Sie die folgenden Schritte aus:

- Registrieren Sie eine Anwendung in Microsoft Entra ID, wie in Schritt 1: Registrieren der Anwendung in Microsoft Entra ID beschrieben.

- Weisen Sie der Anwendung die Office 365 Exchange Online > Exchange.ManageAsApp-API-Berechtigung zu, indem Sie die Methode "Ändern des App-Manifests" verwenden, wie in Schritt 2: Zuweisen von API-Berechtigungen zu der Anwendung beschrieben.

Nachdem Sie diese Schritte ausgeführt haben, führen Sie den Befehl Get-MgServicePrincipal erneut aus, um zu bestätigen, dass die Office 365 Exchange Online-Ressource in Microsoft Entra ID verfügbar ist.

Um weitere Informationen zu erhalten, führen Sie den folgenden Befehl aus, um zu überprüfen, ob die Exchange.ManageAsApp-API-Berechtigung (dc50a0fb-09a3-484d-be87-e023b12c6440) in der Office 365 Exchange Online-Ressource verfügbar ist:

Get-MgServicePrincipal -Filter "AppId eq '00000002-0000-0ff1-ce00-000000000000'" | Select-Object -ExpandProperty AppRoles | Format-Table Value,Id

Nachdem die Office 365 Exchange Online-Ressource verfügbar ist, kehren Sie zu Schritt 4.3 in diesem Abschnitt zurück.

Schritt 5: Zuweisen von Microsoft Entra-Rollen zur verwalteten Identität

Die unterstützten Microsoft Entra-Rollen werden in der folgenden Liste beschrieben:

- Complianceadministrator

- Exchange-Administrator¹

- Exchange-Empfängeradministrator

- Globaler Administrator¹ ²

- Globaler Reader

- Helpdeskadministrator

- Sicherheitsadministrator¹

- Sicherheitsleseberechtigter

¹ Die Rollen Globaler Administrator und Exchange-Administrator stellen die erforderlichen Berechtigungen für jede Aufgabe in Exchange Online PowerShell bereit. Beispiel:

- Empfängerverwaltung.

- Sicherheits- und Schutzfeatures. Beispielsweise Antispam, Antischadsoftware, Antiphishing und die zugehörigen Berichte.

Die Rolle Sicherheitsadministrator verfügt nicht über die erforderlichen Berechtigungen für diese Aufgaben.

² Microsoft empfiehlt die Verwendung von Rollen mit den geringsten Berechtigungen. Die Verwendung von Konten mit niedrigeren Berechtigungen trägt zur Verbesserung der Sicherheit für Ihre Organisation bei. Globaler Administrator ist eine Rolle mit hohen Berechtigungen, die auf Notfallszenarien beschränkt werden sollte, wenn Sie keine vorhandene Rolle verwenden können.

Allgemeine Anweisungen zum Zuweisen von Rollen in Microsoft Entra ID finden Sie unter Zuweisen von Microsoft Entra-Rollen zu Benutzern.

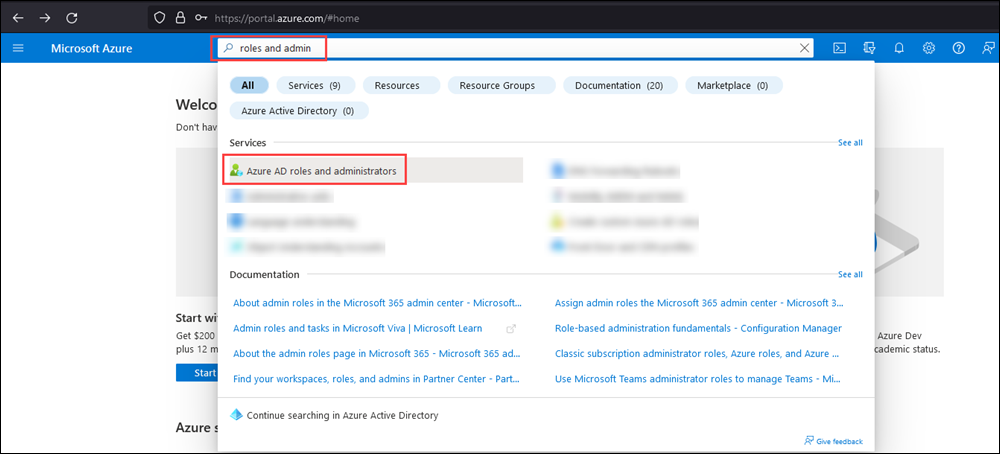

Beginnen Sie im Microsoft Entra Admin Center unter https://portal.azure.com/mit der Eingabe von Rollen und Administratoren in das Suchfeld oben auf der Seite, und wählen Sie dann Microsoft Entra-Rollen und -Administratoren aus den Ergebnissen im Abschnitt Dienste aus.

Oder verwenden Sie , um direkt zur Seite Microsoft Entra-Rollen und -Administratoren zu wechseln https://portal.azure.com/#view/Microsoft_AAD_IAM/AllRolesBlade.

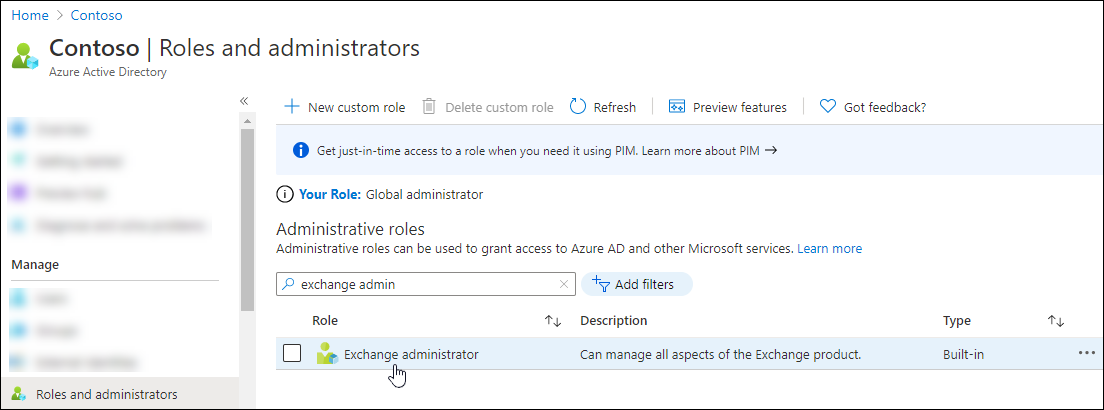

Suchen Sie auf der Seite Rollen und Administratoren nach einer der unterstützten Rollen, und wählen Sie sie aus, indem Sie in den Ergebnissen auf den Namen der Rolle (nicht auf das Kontrollkästchen) klicken. Suchen Sie beispielsweise die Exchange-Administratorrolle , und wählen Sie sie aus.

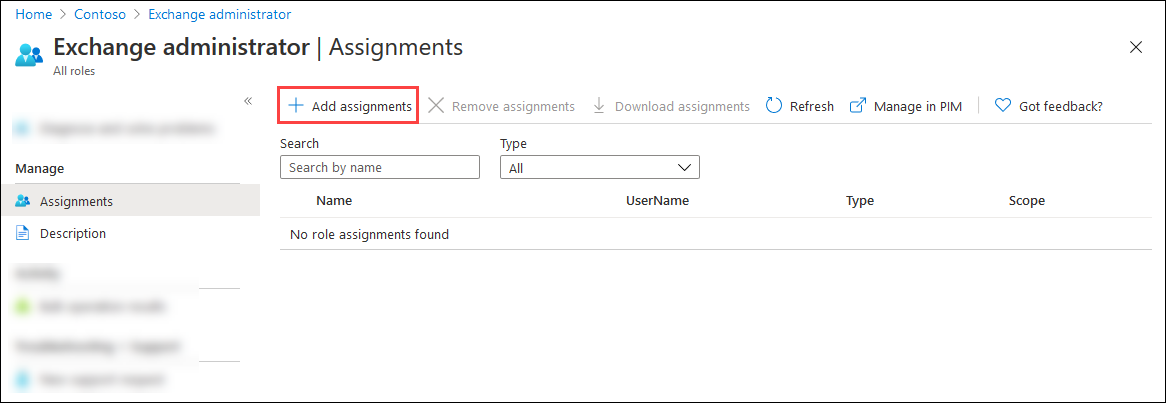

Wählen Sie auf der daraufhin geöffneten Seite Zuweisungen hinzufügen aus.

Suchen Sie im flyout Zuweisungen hinzufügen , das geöffnet wird, nach der verwalteten Identität, die Sie in Schritt 1 erstellt oder identifiziert haben.

Wenn Sie fertig sind, wählen Sie Hinzufügen aus.

Überprüfen Sie auf der Seite Zuweisungen , ob die Rolle der verwalteten Identität zugewiesen wurde.

Führen Sie die folgenden Schritte aus, um der verwalteten Identität in Microsoft Graph PowerShell eine Rolle zuzuweisen:

Führen Sie den folgenden Befehl aus, um eine Verbindung mit Microsoft Graph PowerShell mit den erforderlichen Berechtigungen herzustellen:

Connect-MgGraph -Scopes RoleManagement.ReadWrite.DirectoryWenn das Dialogfeld Berechtigungen angefordert geöffnet wird, wählen Sie Zustimmung im Namen Ihrer Organisation aus, und klicken Sie dann auf Akzeptieren.

Verwenden Sie die folgende Syntax, um der verwalteten Identität die erforderliche Microsoft Entra-Rolle zuzuweisen:

$RoleID = (Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq '<Role Name>'").Id New-MgRoleManagementDirectoryRoleAssignment -PrincipalId $MI_ID -RoleDefinitionId $RoleID -DirectoryScopeId "/"- <Rollenname> ist der Name der Microsoft Entra-Rolle, wie weiter oben in diesem Abschnitt aufgeführt.

-

$MI_IDist der ID-Wert (GUID) der verwalteten Identität, die Sie in Schritt 2 in einer Variablen gespeichert haben.

Zum Beispiel:

$RoleID = (Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Exchange Administrator'").Id New-MgRoleManagementDirectoryRoleAssignment -PrincipalId $MI_ID -RoleDefinitionId $RoleID -DirectoryScopeId "/"

Ausführliche Informationen zu Syntax und Parametern finden Sie in den folgenden Artikeln:

Erstellen und Konfigurieren einer benutzerseitig zugewiesenen verwalteten Identität

Das sind die Schritte:

- (Optional) Erstellen einer benutzerseitig zugewiesenen verwalteten Identität

- (Optional) Erstellen einer Ressource mit benutzerseitig zugewiesener verwalteter Identität

- Speichern der benutzerseitig zugewiesenen verwalteten Identität in einer Variablen

- Hinzufügen des Exchange Online PowerShell-Moduls zur verwalteten Identität

- Erteilen Sie der Exchange.ManageAsApp-API die Berechtigung für die verwaltete Identität, Exchange Online aufzurufen.

- Zuweisen von Microsoft Entra-Rollen zur verwalteten Identität

Nachdem Sie die Schritte ausgeführt haben, können Sie mithilfe einer benutzerseitig zugewiesenen verwalteten Identität eine Verbindung mit Exchange Online PowerShell herstellen.

Schritt 1: Erstellen einer benutzerseitig zugewiesenen verwalteten Identität

Wenn Sie bereits über eine benutzerseitig zugewiesene verwaltete Identität verfügen, die Sie verwenden werden, können Sie mit dem nächsten Schritt fortfahren, um eine Ressource mit der benutzerseitig zugewiesenen verwalteten Identität zu erstellen.

Erstellen Sie andernfalls die benutzerseitig zugewiesene verwaltete Identität im Azure-Portal anhand der Anweisungen unter Erstellen einer benutzerseitig zugewiesenen verwalteten Identität.

Führen Sie die folgenden Schritte aus, um die benutzerseitig zugewiesene verwaltete Identität in Azure PowerShell zu erstellen:

Stellen Sie eine Verbindung mit Azure Az PowerShell her, indem Sie den folgenden Befehl ausführen:

Connect-AzAccountErstellen Sie ggf. eine Azure-Ressourcengruppe für die Verwendung mit der benutzerseitig zugewiesenen verwalteten Identität, indem Sie den folgenden Befehl ausführen:

New-AzResourceGroup -Name "<ResourceGroupName>" -Location "<Location>"- <ResourceGroupName> ist der eindeutige Name für die neue Ressourcengruppe.

-

<Location> ist ein gültiger Wert aus dem Befehl:

Get-AzLocation | Format-Table Name.

Zum Beispiel:

New-AzResourceGroup -Name "ContosoRG2" -Location "West US"Vollständige Anweisungen finden Sie unter Erstellen von Ressourcengruppen.

Verwenden Sie die folgende Syntax, um eine benutzerseitig zugewiesene verwaltete Identität zu erstellen:

New-AzUserAssignedIdentity -Name "<UserAssignedManagedIdentityName>" -ResourceGroupName "<ResourceGroupName>" -Location "<Location>"- <UserAssignedManagedIdentityName> ist der eindeutige Name für die benutzerseitig zugewiesene verwaltete Identität.

-

<ResourceGroupName> ist der Name der vorhandenen Ressourcengruppe, die Sie verwenden möchten. Gültige Werte sind in der Ausgabe des Befehls sichtbar:

Get-AzResourceGroup. -

<Location> ist ein gültiger Wert aus dem Befehl:

Get-AzLocation | Format-Table Name.

Zum Beispiel:

New-AzUserAssignedIdentity -Name "ContosoMI1" -ResourceGroupName "ContosoRG2" -Location "West US"Ausführliche Informationen zu Syntax und Parametern finden Sie unter New-AzUserAssignedIdentity.

Schritt 2: Erstellen einer Ressource mit benutzerseitig zugewiesener verwalteter Identität

Wenn Sie eine vorhandene Ressource verwenden möchten, die bereits mit einer benutzerseitig zugewiesenen verwalteten Identität konfiguriert ist, können Sie mit dem nächsten Schritt fortfahren. Die folgenden Ressourcentypen werden unterstützt:

- Azure Automation-Konten

- Azure Virtual Machines (VMs)

Erstellen von Azure Automation-Konten mit benutzerseitig zugewiesenen verwalteten Identitäten

Erstellen Sie ein Automation-Konto, das für die benutzerseitig zugewiesene verwaltete Identität konfiguriert ist, indem Sie die Anweisungen unter Schnellstart: Erstellen eines Automation-Kontos über das Azure-Portal verwenden.

Automation-Konten sind auf der Seite Automation-Konten unter https://portal.azure.com/#view/HubsExtension/BrowseResource/resourceType/Microsoft.Automation%2FAutomationAccountsverfügbar.

Stellen Sie sicher, dass Sie die Auswahl der verwalteten Identität auf der Registerkarte Erweitert in Benutzerseitig zugewiesen ändern.

Informationen zum Aktivieren der benutzerseitig zugewiesenen verwalteten Identität für ein vorhandenes Automation-Konto finden Sie unter Hinzufügen einer benutzerseitig zugewiesenen verwalteten Identität.

Führen Sie die folgenden Schritte aus, um das Automation-Konto mit benutzerseitig zugewiesener verwalteter Identität in Azure PowerShell zu erstellen:

Stellen Sie eine Verbindung mit Azure Az PowerShell her, indem Sie den folgenden Befehl ausführen:

Connect-AzAccountVerwenden Sie die folgende Syntax, um ein Automation-Konto mit benutzerseitig zugewiesener verwalteter Identität zu erstellen:

$UAMI = (Get-AzUserAssignedIdentity -Name "<UserAssignedMI>" -ResourceGroupName "<MIResourceGroupName>").Id New-AzAutomationAccount -Name "<AutomationAccountName>" -ResourceGroupName "<ResourceGroupName>" -Location "<Location>" -AssignUserIdentity $UAMI- <UserAssignedMI> ist der Name der benutzerseitig zugewiesenen verwalteten Identität, die Sie verwenden möchten.

-

<MIResourceGroupName> ist der Name der Ressourcengruppe, die der benutzerseitig zugewiesenen verwalteten Identität zugewiesen ist. Gültige Werte sind in der Ausgabe des Befehls sichtbar:

Get-AzResourceGroup. - <AutomationAccountName> ist der eindeutige Name für das neue Automation-Konto.

- <ResourceGroupName> ist der Name der Ressourcengruppe, die Sie verwenden möchten. Dies kann derselbe Wert wie <MIResourceGroupName> sein.

-

<Location> ist ein gültiger Wert aus dem Befehl:

Get-AzLocation | Format-Table Name.

Zum Beispiel:

$UAMI = (Get-AzUserAssignedIdentity -Name "ContosoMI1" -ResourceGroupName "ContosoRG2").Id New-AzAutomationAccount -Name "ContosoAzAuto2" -ResourceGroupName "ContosoRG2" -Location "West US" -AssignUserIdentity $UAMIAusführliche Informationen zu Syntax und Parametern finden Sie unter New-AzAutomationAccount.

Konfigurieren von Azure-VMs mit benutzerseitig zugewiesenen verwalteten Identitäten

Anweisungen finden Sie in den folgenden Artikeln:

- Benutzerseitig zugewiesene verwaltete Identität im Azure-Portal

- Benutzerseitig zugewiesene verwaltete Identität in PowerShell

Schritt 3: Speichern der benutzerseitig zugewiesenen verwalteten Identität in einer Variablen

Verwenden Sie die folgende Syntax in Azure Az PowerShell , um den ClientId-Wert der benutzerseitig zugewiesenen verwalteten Identität in einer Variablen zu speichern, die Sie in den nächsten Schritten verwenden werden:

$MI_ID = (Get-AzUserAssignedIdentity -Name "<UserAssignedMI>" -ResourceGroupName "<MIResourceGroupName>").ClientId

- <UserAssignedMI> ist der Name der benutzerseitig zugewiesenen verwalteten Identität.

- <MIResourceGroupName> ist der Name der Ressourcengruppe, die der benutzerseitig zugewiesenen verwalteten Identität zugeordnet ist.

Zum Beispiel:

$MI_ID = (Get-AzUserAssignedIdentity -Name "ContosoMI1" -ResourceGroupName "ContosoRG2").ClientId

Führen Sie den Befehl $MI_IDaus, um zu überprüfen, ob die Variable erfolgreich erfasst wurde. Die Ausgabe sollte ein GUID-Wert sein (z. B. bf6dcc76-4331-4942-8d50-87ea41d6e8a1).

Ausführliche Informationen zu Syntax und Parametern finden Sie unter Get-AzUserAssignedIdentity.

Schritt 4: Hinzufügen des Exchange Online PowerShell-Moduls zur verwalteten Identität

Die Schritte für die benutzerseitig zugewiesene verwaltete Identität sind die gleichen wie in Schritt 3 der systemseitig zugewiesenen verwalteten Identität.

Hinweis

Achten Sie darauf, die richtigen Werte für den Namen der Ressourcengruppe und den Namen des Automation-Kontos zu verwenden.

Schritt 5: Erteilen der Exchange.ManageAsApp-API für die verwaltete Identität zum Aufrufen von Exchange Online

Die Schritte für die benutzerseitig zugewiesene verwaltete Identität sind die gleichen wie in Schritt 4 der systemseitig zugewiesenen verwalteten Identität.

Obwohl die Werte der verwalteten Identität für benutzerseitig und systemseitig zugewiesen unterschiedlich abgerufen wurden, verwenden wir denselben Variablennamen im Befehl ($MI_ID), sodass der Befehl für beide Arten verwalteter Identitäten funktioniert.

Schritt 6: Zuweisen von Microsoft Entra-Rollen zur verwalteten Identität

Die Schritte für die benutzerseitig zugewiesene verwaltete Identität sind im Grunde die gleichen wie in Schritt 5 der systemseitig zugewiesenen verwalteten Identität.

Stellen Sie sicher, dass Sie im Azure-Portal die benutzerseitig zugewiesene verwaltete Identität als verwaltete Identität auswählen, der die Microsoft Entra-Rolle zugewiesen werden soll (nicht das Automation-Konto selbst).

Der PowerShell-Befehl funktioniert sowohl für benutzerseitig als auch für systemseitig zugewiesene verwaltete Identitäten. Obwohl die Werte der verwalteten Identität für benutzerseitig und systemseitig zugewiesen unterschiedlich abgerufen wurden, verwenden wir denselben Variablennamen im Befehl ($MI_ID).