Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Hinweis

Azure Spring Apps ist der neue Name für den Azure Spring Cloud-Dienst. Obwohl der Dienst umbenannt wurde, wird der alte Name noch an einigen Stellen verwendet, solange wir Ressourcen wie Screenshots, Videos und Diagramme aktualisieren.

Dieser Artikel gilt für: ✔️ Standard ✔️ Enterprise

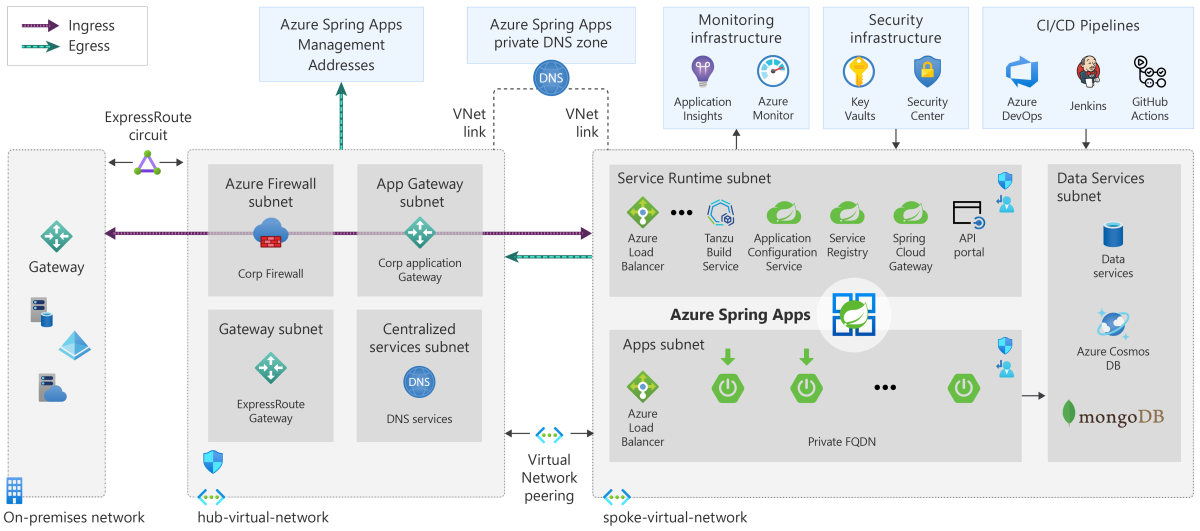

Diese Referenzarchitektur ist eine Grundlage für die Verwendung von Azure Spring Apps mit einem typischen Enterprise Hub- und Speichendesign. Im Design wird Azure Spring Apps in einer einzigen Speichen bereitgestellt, die von gemeinsam genutzten Diensten abhängig ist, die im Hub gehostet werden. Die Architektur wird mit Komponenten erstellt, um die Tenets im Microsoft Azure Well-Architected Framework zu erreichen.

Es gibt zwei Varianten von Azure Spring Apps: Standardplan und Enterprise-Plan.

Der Azure Spring Apps Standard-Plan besteht aus dem Spring Cloud Config Server, der Spring Cloud Service Registry und dem kpack-Builddienst.

Der Azure Spring Apps Enterprise-Plan besteht aus dem VMware Tanzu® Build Service, Application Configuration Service™ für VMware Tanzu®, VMware Tanzu® Service Registry, Spring Cloud Gateway für VMware Tanzu® und API-Portal für VMware Tanzu®.

Eine Implementierung dieser Architektur finden Sie in der Referenzarchitektur von Azure Spring Apps auf GitHub.

Bereitstellungsoptionen für diese Architektur umfassen Azure Resource Manager (ARM), Terraform, Azure CLI und Bicep. Die Artefakte in diesem Repository bieten eine Grundlage, die Sie für Ihre Umgebung anpassen können. Sie können Ressourcen wie Azure Firewall oder Anwendungsgateway in verschiedene Ressourcengruppen oder Abonnements gruppieren. Diese Gruppierung hilft dabei, verschiedene Funktionen voneinander getrennt zu halten, z. B. IT-Infrastruktur, Sicherheit, Geschäftsanwendungsteams usw.

Planen des Adressraums

Azure Spring Apps erfordert zwei dedizierte Subnetze:

- Dienstlaufzeit

- Spring Boot-Anwendungen

Jedes dieser Subnetze erfordert einen dedizierten Azure Spring Apps-Cluster. Mehrere Cluster können nicht dieselben Subnetze gemeinsam nutzen. Die Mindestgröße jedes Subnetzes ist /28. Die Anzahl der Anwendungsinstanzen, die Azure Spring Apps unterstützen können, variiert je nach Größe des Subnetzs. Die detaillierten Anforderungen an virtuelle Netzwerke finden Sie im Abschnitt "Anforderungen für virtuelle Netzwerke" von "Bereitstellen von Azure Spring Apps in einem virtuellen Netzwerk".

Warnung

Die ausgewählte Subnetzgröße darf sich nicht mit dem vorhandenen virtuellen Netzwerkadressraum überlappen und sollte sich nicht mit gekoppelten oder lokalen Subnetzadressbereichen überlappen.

Anwendungsfälle

Typische Einsatzmöglichkeiten für diese Architektur sind:

- Private Anwendungen: Interne Anwendungen, die in hybriden Cloudumgebungen bereitgestellt werden

- Öffentliche Anwendungen: Extern zugängliche Anwendungen

Diese Anwendungsfälle sind ähnlich, mit Ausnahme ihrer Sicherheits- und Netzwerkdatenverkehrsregeln. Diese Architektur wurde entwickelt, um die Nuancen jedes Einzelnen zu unterstützen.

Private Anwendungen

In der folgenden Liste werden die Infrastrukturanforderungen für private Anwendungen beschrieben. Diese Anforderungen sind typisch in stark regulierten Umgebungen.

- Ein Subnetz darf nur über eine Instanz von Azure Spring Apps verfügen.

- Die Einhaltung mindestens eines Sicherheits-Benchmarks sollte erzwungen werden.

- Dns-Einträge (Application Host Domain Name Service) sollten in Azure Private DNS gespeichert werden.

- Azure-Dienstabhängigkeiten sollten über Dienstendpunkte oder private Verknüpfungen kommunizieren.

- Daten im Ruhezustand sollten verschlüsselt werden.

- Daten bei der Übertragung sollten verschlüsselt werden.

- DevOps-Bereitstellungspipelinen können verwendet werden (z. B. Azure DevOps) und erfordern netzwerkkonnektivität mit Azure Spring Apps.

- Ausgehender Datenverkehr sollte über eine zentrale virtuelle Netzwerk-Appliance (NVA) (z. B. Azure Firewall) durchlaufen werden.

- Wenn Azure Spring Apps Config Server verwendet wird, um Konfigurationseigenschaften aus einem Repository zu laden, muss das Repository privat sein.

- Der Zero Trust-Sicherheitsansatz von Microsoft erfordert geheime Schlüssel, Zertifikate und Anmeldeinformationen, die in einem sicheren Tresor gespeichert werden. Der empfohlene Dienst ist Azure Key Vault.

- Die Namensauflösung von lokalen Hosts und in der Cloud sollte bidirektional sein.

- Kein direkter Ausgang zum öffentlichen Internet mit Ausnahme des Flugverkehrs.

- Ressourcengruppen, die von der Azure Spring Apps-Bereitstellung verwaltet werden, dürfen nicht geändert werden.

- Subnetze, die von der Azure Spring Apps-Bereitstellung verwaltet werden, dürfen nicht geändert werden.

In der folgenden Liste sind die Komponenten aufgeführt, aus denen der Entwurf besteht:

- Lokales Netzwerk

- Domain Name Service (DNS)

- Tor

- Hubabonnement

- Application Gateway-Subnetz

- Azure Firewall-Subnetz

- Subnetz für gemeinsame Dienste

- Verbundenes Abonnement

- Azure Bastion Subnetz

- Virtueller Netzwerk-Partner

In der folgenden Liste werden die Azure-Dienste in dieser Referenzarchitektur beschrieben:

Azure Key Vault: ein hardwaregestützter Anmeldeinformationsverwaltungsdienst mit enger Integration in Microsoft Identity Services und Computeressourcen.

Azure Monitor: eine umfassende Suite von Überwachungsdiensten für Anwendungen, die sowohl in Azure als auch lokal bereitgestellt werden.

Azure Pipelines: ein vollständig bereitgestellter Dienst für kontinuierliche Integration /Kontinuierliche Entwicklung (CI/CD), der automatisch aktualisierte Spring Boot-Apps in Azure Spring Apps bereitstellen kann.

Microsoft Defender für Cloud: ein einheitliches Sicherheitsverwaltungs- und Bedrohungsschutzsystem für Workloads in lokalen, mehreren Clouds und Azure.

Azure Spring Apps: ein verwalteter Dienst, der speziell für Java-basierte Spring Boot-Anwendungen und .NET-basierte Steeltoe-Anwendungen optimiert wurde.

Die folgenden Diagramme stellen einen gut gestalteten Hub- und Speichenentwurf dar, der die oben genannten Anforderungen erfüllt:

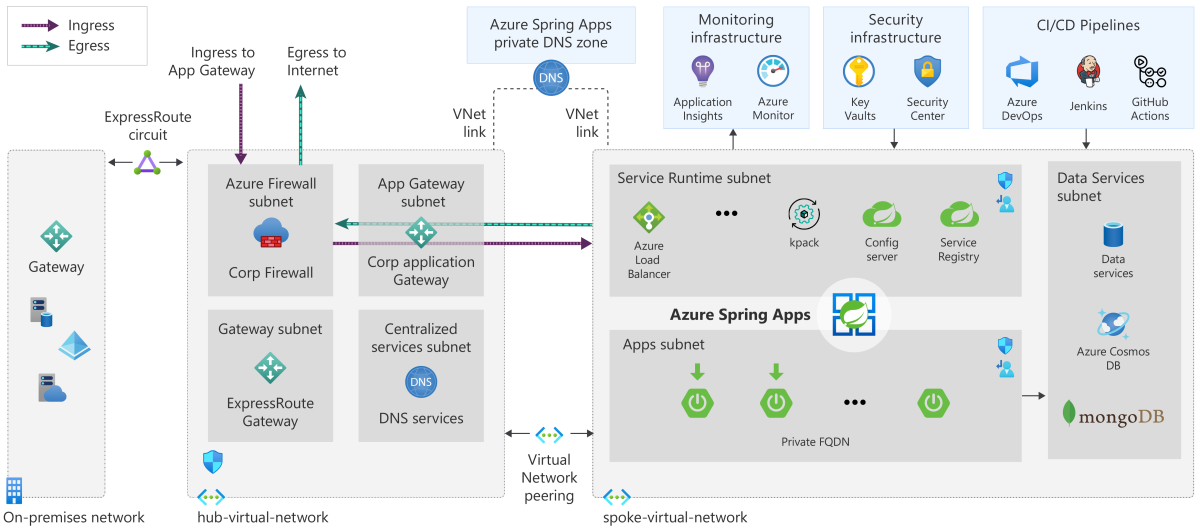

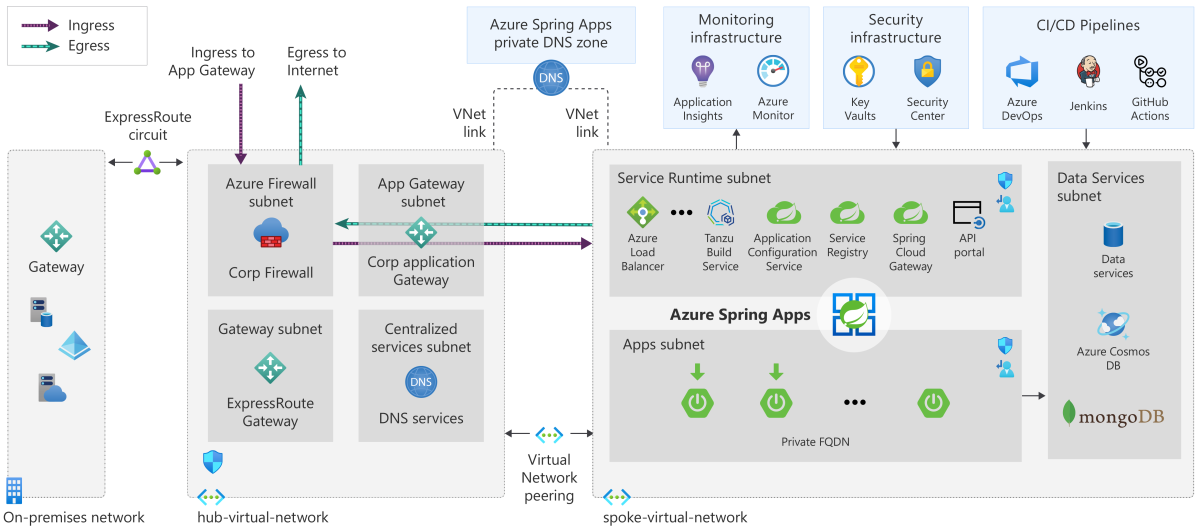

Öffentliche Anwendungen

In der folgenden Liste werden die Infrastrukturanforderungen für öffentliche Anwendungen beschrieben. Diese Anforderungen sind typisch in stark regulierten Umgebungen.

- Ein Subnetz darf nur über eine Instanz von Azure Spring Apps verfügen.

- Die Einhaltung mindestens eines Sicherheits-Benchmarks sollte erzwungen werden.

- Dns-Einträge (Application Host Domain Name Service) sollten in Azure Private DNS gespeichert werden.

- Azure DDoS Protection sollte aktiviert sein.

- Azure-Dienstabhängigkeiten sollten über Dienstendpunkte oder private Verknüpfungen kommunizieren.

- Ruhende Daten sollten verschlüsselt werden.

- Daten bei der Übertragung sollten verschlüsselt werden.

- DevOps-Bereitstellungspipelinen können verwendet werden (z. B. Azure DevOps) und erfordern netzwerkkonnektivität mit Azure Spring Apps.

- Ausgehender Datenverkehr sollte über eine zentrale virtuelle Netzwerk-Appliance (NVA) (z. B. Azure Firewall) durchlaufen werden.

- Eingehender Datenverkehr sollte mindestens vom Anwendungsgateway oder Azure Front Door verwaltet werden.

- Routingadressen für das Internet sollten in Azure Public DNS gespeichert werden.

- Der Zero Trust-Sicherheitsansatz von Microsoft erfordert geheime Schlüssel, Zertifikate und Anmeldeinformationen, die in einem sicheren Tresor gespeichert werden. Der empfohlene Dienst ist Azure Key Vault.

- Die Namensauflösung von Hosts im eigenen Netzwerk und in der Cloud sollte bidirektional sein.

- Kein direkter Ausgang zum öffentlichen Internet mit Ausnahme des Steuerungsebene-Datenverkehrs.

- Ressourcengruppen, die von der Azure Spring Apps-Bereitstellung verwaltet werden, dürfen nicht geändert werden.

- Subnetze, die von der Azure Spring Apps-Bereitstellung verwaltet werden, dürfen nicht geändert werden.

In der folgenden Liste sind die Komponenten aufgeführt, aus denen der Entwurf besteht:

- Lokales Netzwerk

- Domain Name Service (DNS)

- Tor

- Hubabonnement

- Application Gateway-Subnetz

- Azure Firewall-Subnetz

- Subnetz für gemeinsame Dienste

- Verbundenes Abonnement

- Azure Bastion Subnetz

- Virtueller Netzwerk-Peer

In der folgenden Liste werden die Azure-Dienste in dieser Referenzarchitektur beschrieben:

Azure-Anwendungsfirewall: ein Feature des Azure-Anwendungsgateways, das einen zentralen Schutz von Anwendungen vor häufigen Exploits und Sicherheitsrisiken bietet.

Azure Application Gateway: ein Load Balancer, der für den Anwendungsverkehr mit Transport Layer Security (TLS) auf Ebene 7 verantwortlich ist.

Azure Key Vault: ein hardwaregestützter Anmeldeinformationsverwaltungsdienst mit enger Integration in Microsoft Identity Services und Computeressourcen.

Azure Monitor: eine umfassende Suite von Überwachungsdiensten für Anwendungen, die sowohl in Azure als auch lokal bereitgestellt werden.

Azure Pipelines: ein vollständig bereitgestellter Dienst für kontinuierliche Integration /Kontinuierliche Entwicklung (CI/CD), der automatisch aktualisierte Spring Boot-Apps in Azure Spring Apps bereitstellen kann.

Microsoft Defender für Cloud: ein einheitliches Sicherheitsverwaltungs- und Bedrohungsschutzsystem für Workloads in lokalen, mehreren Clouds und Azure.

Azure Spring Apps: ein verwalteter Dienst, der speziell für Java-basierte Spring Boot-Anwendungen und .NET-basierte Steeltoe-Anwendungen optimiert wurde.

Die folgenden Diagramme stellen einen gut gestalteten Hub- und Speichenentwurf dar, der die oben genannten Anforderungen erfüllt. Nur das hub-virtuelle Netzwerk kommuniziert mit dem Internet:

Lokale Azure Spring Apps-Konnektivität

Anwendungen in Azure Spring Apps können mit verschiedenen Azure-, lokalen und externen Ressourcen kommunizieren. Mithilfe des Hub- und Speichendesigns können Anwendungen den Datenverkehr extern oder mithilfe von Express Route oder vpn (Site-to-Site Virtual Private Network) an das lokale Netzwerk weiterleiten.

Überlegungen zu Azure Well-Architected Framework

Das Azure Well-Architected Framework ist eine Reihe von Leitsätzen, die bei der Einrichtung einer starken Infrastruktur-Grundlage befolgt werden sollen. Das Framework enthält die folgenden Kategorien: Kostenoptimierung, operative Exzellenz, Leistungseffizienz, Zuverlässigkeit und Sicherheit.

Kostenoptimierung

Aufgrund der Natur des verteilten Systemdesigns ist die Infrastrukturverteilung realitätsbezogen. Diese Realität führt zu unerwarteten und unkontrollierbaren Kosten. Azure Spring Apps wird mithilfe von Komponenten erstellt, die skaliert werden, sodass sie die Anforderungen erfüllen und Kosten optimieren können. Der Kern dieser Architektur ist der Azure Kubernetes Service (AKS). Der Dienst wurde entwickelt, um die Komplexität und den betriebstechnischen Aufwand der Verwaltung von Kubernetes zu reduzieren, was Effizienz in den Betriebskosten des Clusters umfasst.

Sie können verschiedene Anwendungen und Anwendungstypen in einer einzigen Instanz von Azure Spring Apps bereitstellen. Der Dienst unterstützt die automatische Skalierung von Anwendungen, die durch Metriken oder Zeitpläne ausgelöst werden, die die Auslastung und Kosteneffizienz verbessern können.

Sie können auch Application Insights und Azure Monitor verwenden, um die Betriebskosten zu senken. Mit der Sichtbarkeit der umfassenden Protokollierungslösung können Sie Automatisierung implementieren, um die Komponenten des Systems in Echtzeit zu skalieren. Sie können auch Protokolldaten analysieren, um Ineffizienzen im Anwendungscode anzuzeigen, die Sie adressieren können, um die Gesamtkosten und die Leistung des Systems zu verbessern.

Operative Exzellenz

Azure Spring Apps befasst sich mit mehreren Aspekten der betrieblichen Exzellenz. Sie können diese Aspekte kombinieren, um sicherzustellen, dass der Dienst effizient in Produktionsumgebungen ausgeführt wird, wie in der folgenden Liste beschrieben:

- Sie können Azure-Pipelines verwenden, um sicherzustellen, dass Bereitstellungen zuverlässig und konsistent sind und Ihnen dabei helfen, menschliche Fehler zu vermeiden.

- Sie können Azure Monitor und Application Insights verwenden, um Protokoll- und Telemetriedaten zu speichern. Sie können gesammelte Protokoll- und Metrikdaten bewerten, um die Integrität und Leistung Ihrer Anwendungen sicherzustellen. Application Performance Monitoring (APM) ist vollständig über einen Java-Agent in den Dienst integriert. Dieser Agent bietet Einblicke in alle bereitgestellten Anwendungen und Abhängigkeiten, ohne dass zusätzlichen Code erforderlich ist. Weitere Informationen finden Sie im Blogbeitrag Müheloses Überwachen von Anwendungen und Abhängigkeiten in Azure Spring Apps.

- Sie können Microsoft Defender für Cloud verwenden, um sicherzustellen, dass Anwendungen Die Sicherheit gewährleisten, indem Sie eine Plattform zum Analysieren und Bewerten der bereitgestellten Daten bereitstellen.

- Der Dienst unterstützt verschiedene Bereitstellungsmuster. Weitere Informationen finden Sie unter Einrichten einer Stagingumgebung in Azure Spring Apps.

Zuverlässigkeit

Azure Spring Apps basiert auf AKS. Während AKS eine Resilienz durch Clustering bietet, geht diese Referenzarchitektur noch weiter, indem Dienste und Architekturaspekte einbezogen werden, um die Verfügbarkeit der Anwendung zu erhöhen, wenn Komponentenfehler auftreten.

Indem man auf einem gut definierten Hub-und-Spoke-Design aufbaut, stellt das Fundament dieser Architektur sicher, dass Sie es in mehreren Regionen bereitstellen können. Für den Anwendungsfall der privaten Anwendung verwendet die Architektur Azure Private DNS, um eine fortgesetzte Verfügbarkeit während eines geografischen Fehlers sicherzustellen. Für den Anwendungsfall der öffentlichen Anwendung stellen Azure Front Door und Azure Application Gateway die Verfügbarkeit sicher.

Sicherheit

Die Sicherheit dieser Architektur wird durch die Einhaltung branchendefinierter Kontrollen und Benchmarks angegangen. In diesem Zusammenhang bedeutet "Kontrolle" eine präzise und gut definierte bewährte Methode, z. B. "Verwenden des Prinzips der geringsten Rechte bei der Implementierung des Zugriffs auf das Informationssystem. IAM-05" Die Steuerelemente in dieser Architektur stammen aus der Cloud Control Matrix (CCM) von der Cloud Security Alliance (CSA) und dem Microsoft Azure Foundation Benchmark (MAFB) vom Center for Internet Security (CIS). In den angewendeten Steuerelementen liegt der Fokus auf den primären Sicherheitsdesignprinzipien von Governance, Netzwerk und Anwendungssicherheit. Es liegt in Ihrer Verantwortung, die Designprinzipien von Identität, Access Management und Speicher im Zusammenhang mit Ihrer Zielinfrastruktur zu behandeln.

Verwaltung

Der hauptaspekt der Governance, die diese Architektur behandelt, ist die Trennung durch die Isolierung von Netzwerkressourcen. Im CCM empfiehlt DCS-08 die Steuerung von Ein- und Ausgängen für das Rechenzentrum. Um die Anforderungen der Kontrolle zu erfüllen, verwendet die Architektur ein Hub-and-Spoke-Design mit Netzwerksicherheitsgruppen (Network Security Groups, NSGs), um den Ost-West-Datenverkehr zwischen Ressourcen zu filtern. Die Architektur filtert auch den Datenverkehr zwischen zentralen Diensten im Hub und den Ressourcen in den Spokes. Die Architektur verwendet eine Instanz der Azure Firewall, um den Datenverkehr zwischen dem Internet und den Ressourcen innerhalb der Architektur zu verwalten.

Die folgende Liste zeigt das Steuerelement, das die Sicherheit des Rechenzentrums in dieser Referenz behandelt:

| CSA CCM Steuerelement-ID | CSA CCM-Kontrolldomäne |

|---|---|

| DCS-08 | Datencenter-Sicherheit – Unbefugte Personeneingabe |

Netzwerk

Das Netzwerkdesign, das diese Architektur unterstützt, wird vom herkömmlichen Hub- und Speichenmodell abgeleitet. Diese Entscheidung stellt sicher, dass die Netzwerkisolation ein grundlegendes Konstrukt ist. CCM-Steuerelement IVS-06 empfiehlt, dass der Datenverkehr zwischen Netzwerken und virtuellen Computern eingeschränkt und zwischen vertrauenswürdigen und nicht vertrauenswürdigen Umgebungen überwacht wird. Diese Architektur übernimmt die Steuerung durch Implementierung der NSGs für ost-west-Datenverkehr (innerhalb des "Rechenzentrums") und der Azure Firewall für Nord-Süd-Datenverkehr (außerhalb des "Rechenzentrums"). CCM control IPY-04 empfiehlt, dass die Infrastruktur sichere Netzwerkprotokolle für den Austausch von Daten zwischen Diensten verwenden sollte. Die Azure-Dienste, die diese Architektur unterstützen, verwenden alle standardmäßigen sicheren Protokolle wie TLS für HTTP und SQL.

In der folgenden Liste sind die CCM-Steuerelemente aufgeführt, die die Netzwerksicherheit in dieser Referenz adressieren:

| CSA CCM-Steuerelement-ID | CSA CCM-Kontrolldomäne |

|---|---|

| IPY-04 | Netzwerkprotokolle |

| IVS-06 | Netzwerksicherheit |

Die Netzwerkimplementierung wird durch die Definition von Kontrollen aus der MAFB weiter gesichert. Die Steuerelemente stellen sicher, dass der Datenverkehr aus dem öffentlichen Internet in die Umgebung eingeschränkt ist.

In der folgenden Liste sind die CIS-Steuerelemente aufgeführt, die die Netzwerksicherheit in dieser Referenz adressieren:

| CIS-Kontroll-ID | CIS-Kontrollbeschreibung |

|---|---|

| 6.2 | Stellen Sie sicher, dass der SSH-Zugriff über das Internet eingeschränkt ist. |

| 6.3 | Stellen Sie sicher, dass keine SQL-Datenbanken den Ingress 0.0.0.0/0 (ANY IP) zulassen. |

| 6.5 | Stellen Sie sicher, dass die Netzwerküberwachung 'Aktiviert' ist. |

| 6.6 | Stellen Sie sicher, dass der Zugriff auf UDP über das Internet eingeschränkt ist. |

Azure Spring Apps erfordert Verwaltungsdatenverkehr, der von Azure aus geht, wenn er in einer gesicherten Umgebung bereitgestellt wird. Sie müssen die netzwerk- und Anwendungsregeln zulassen, die in den Kundenaufgaben für die Ausführung von Azure Spring Apps in einem virtuellen Netzwerk aufgeführt sind.

Anwendungssicherheit

Dieses Designprinzip umfasst die grundlegenden Komponenten von Identität, Datenschutz, Schlüsselverwaltung und Anwendungskonfiguration. Standardmäßig wird eine in Azure Spring Apps bereitgestellte Anwendung mit den geringsten Berechtigungen ausgeführt, die für die Funktion erforderlich sind. Der Satz der Autorisierungsrichtlinien bezieht sich direkt auf den Datenschutz bei der Verwendung des Dienstes. Die Schlüsselverwaltung stärkt diesen mehrstufigen Anwendungssicherheitsansatz.

In der folgenden Liste sind die CCM-Steuerelemente aufgeführt, die die Schlüsselverwaltung in dieser Referenz adressieren:

| CSA CCM-Kontroll-ID | CSA CCM-Kontrolldomäne |

|---|---|

| EKM-01 | Verschlüsselungs- und Schlüsselverwaltungsberechtigung |

| EKM-02 | Verschlüsselung und Schlüsselverwaltungsschlüsselgenerierung |

| EKM-03 | Verschlüsselung und Schlüsselverwaltung für den Schutz sensibler Daten |

| EKM-04 | Verschlüsselungs- und Schlüsselverwaltungsspeicher und -zugriff |

Ausgehend von CCM, EKM-02 und EKM-03 werden Richtlinien und Verfahren zur Verwaltung von Schlüsseln und zur Nutzung von Verschlüsselungsprotokollen zum Schutz vertraulicher Daten empfohlen. EKM-01 empfiehlt, dass alle kryptografischen Schlüssel über identifizierbare Besitzer verfügen, damit sie verwaltet werden können. EKM-04 empfiehlt die Verwendung von Standardalgorithmen.

In der folgenden Liste sind die CIS-Kontrollen aufgeführt, die die Schlüsselverwaltung in diesem Leitfaden behandeln.

| CIS-Kontroll-ID | CIS-Kontrollbeschreibung |

|---|---|

| 8.1 | Stellen Sie sicher, dass das Ablaufdatum für alle Schlüssel festgelegt ist. |

| 8,2 | Stellen Sie sicher, dass das Ablaufdatum für alle geheimen Schlüssel festgelegt ist. |

| 8,4 | Stellen Sie sicher, dass der Schlüsseltresor wiederhergestellt werden kann. |

Die CIS-Kontrollen 8.1 und 8.2 empfehlen, dass Ablaufdaten für Anmeldeinformationen festgelegt werden, um sicherzustellen, dass die Erneuerung erzwungen wird. CIS Control 8.4 stellt sicher, dass der Inhalt des Schlüsseltresors wiederhergestellt werden kann, um die Geschäftskontinuität aufrechtzuerhalten.

Die Aspekte der Anwendungssicherheit legen eine Grundlage für die Verwendung dieser Referenzarchitektur zur Unterstützung einer Spring-Workload in Azure fest.

Nächste Schritte

Erkunden Sie diese Referenzarchitektur über die Im Azure Spring Apps Reference Architecture Repository verfügbaren ARM-, Terraform- und Azure CLI-Bereitstellungen.