Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Das Sichern von DevOps-Umgebungen ist keine Wahl mehr für Entwickler. Hacker verschieben sich nach links, sodass Sie Zero Trust-Prinzipien implementieren müssen, die das explizite Überprüfen, die Verwendung von Zugriff mit den geringsten Berechtigungen und die Annahme von Sicherheitsverletzungen in DevOps-Umgebungen einschließen.

Dieser Artikel beschreibt bewährte Methoden zum Schutz von DevOps-Umgebungen mit einem Zero Trust-Ansatz, um Hacker daran zu hindern, Entwicklerfelder zu gefährden, Freigabepipelines mit bösartigen Skripts zu infizieren und Zugriff auf Produktionsdaten über Testumgebungen zu erhalten.

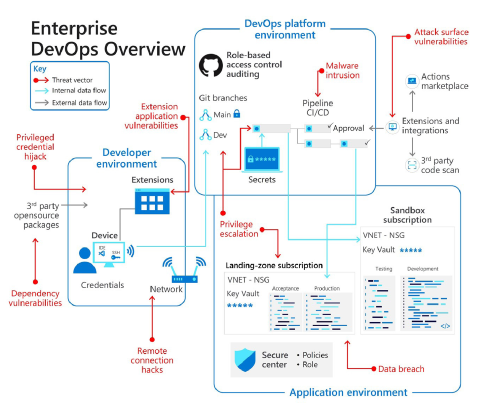

Unser eBook Sichern von Enterprise DevOps-Umgebungen bietet die folgende Visualisierung der Entwickler-, DevOps-Plattform- und Anwendungsumgebung sowie die potenziellen Sicherheitsbedrohungen für jede davon.

Beachten Sie im obigen Diagramm, wie Verbindungen zwischen Umgebungen und externen Integrationen die Bedrohungslandschaft erweitern. Diese Verbindungen können die Möglichkeiten für Hacker erhöhen, das System zu kompromittieren.

Hacker erstrecken sich über das gesamte Unternehmen, um DevOps-Umgebungen zu kompromittieren, Zugriff zu erhalten und neue Gefahren zu finden. Angriffe gehen über die typische Bandbreite von Cyber-Sicherheitsverletzungen hinaus, um bösartigen Code einzubringen, leistungsstarke Entwickleridentitäten anzunehmen und Produktionscodes zu stehlen.

Wenn Unternehmen zu überall verfügbaren Szenarien wechseln, müssen sie die Gerätesicherheit optimieren. Cybersicherheitsbüros können nicht immer verstehen, wo und wie Entwickler Code sichern und erstellen. Angreifer nutzen diese Schwachstellen mit Remoteverbindungshacks und Entwickleridentitätsdiebstahl.

DevOps-Tools sind wichtige Einstiegspunkte für Hacker, von der Pipelineautomatisierung bis hin zur Codevalidierung und Coderepositorys. Wenn schlechte Akteure Codes infizieren, bevor sie Produktionssysteme erreichen, können sie in den meisten Fällen die Cyber-Sicherheitsprüfpunkte passieren. Um Kompromittierungen zu verhindern, stellen Sie sicher, dass Ihre Entwicklungsteams Peerüberprüfungen, Sicherheitsüberprüfungen mit IDE-Sicherheits-Plug-Ins, sicheren Codierungsstandards und Verzweigungsprüfungen nutzen.

Cybersicherheitsteams zielen darauf ab, Angreifer daran zu hindern, Produktionsumgebungen zu belagern. Umgebungen umfassen jetzt jedoch Lieferkettentools und -produkte. Open-Source-Toolverletzung kann globale Cybersicherheitsrisiken erhöhen.

Weitere Informationen zu entwicklerspezifischen Artikeln mit den folgenden DevSecOps-Artikeln im Leitfaden für Entwickler im Zero Trust Guidance Center:

- Sichern der DevOps-Platformumgebung hilft Ihnen, Zero Trust-Prinzipien in Ihrer DevOps-Plattformumgebung zu implementieren und bewährte Methoden für die geheime und Zertifikatverwaltung hervorzuheben.

- Sichern der Entwicklerumgebung hilft Ihnen, Zero Trust-Prinzipien in Ihren Entwicklungsumgebungen mit bewährten Methoden für geringste Berechtigungen, Verzweigungssicherheit und vertrauenswürdige Tools, Erweiterungen und Integrationen zu implementieren.

- Wenn Sie Zero Trust-Sicherheit in Ihren Entwicklerworkflow einbetten, können Sie schnell und sicher Innovationen schaffen.

Nächste Schritte

- Beschleunigen und sichern Sie Ihren Code mit Azure DevOps mit Tools, mit denen Entwickler den schnellsten und sichersten Code für die Cloudumgebung erhalten.

- Registrieren Sie sich für die Azure Developer CLI, ein Open-Source-Tool, das die Zeit beschleunigt, die für die ersten Schritte in Azure benötigt wird.

- Konfigurieren Sie Azure, um GitHub OIDC als Verbundidentität zu vertrauen. Mit OpenID Connect (OIDC) können Ihre GitHub Action-Workflows auf Ressourcen in Azure zugreifen, ohne dass die Azure-Anmeldeinformationen als langlebige GitHub-Geheimnisse gespeichert werden müssen.

- Das DevOps Ressourcencenter hilft Ihnen bei DevOps-Methoden, agilen Methoden, Git-Versionskontrollen, DevOps bei Microsoft und bei der Bewertung des DevOps-Fortschritts Ihres Unternehmens.

- Erfahren Sie, wie die Microsoft DevSecOps-Lösung Sicherheit in jeden Aspekt des Softwarebereitstellungslebenszyklus integriert, um DevSecOps oder sichere DevOps für Apps in der Cloud (und überall) mit Azure und GitHub zu ermöglichen.

- Implementieren Sie Zero-Trust-Prinzipien, wie in Memorandum 22-09 beschrieben (zur Unterstützung der US-Executive Order 14028, Improving the Nation's Cyber Security) mithilfe von Microsoft Entra ID als zentralisiertes Identitätsverwaltungssystem.