Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

![]()

Endpunkte sind Geräte, die auf die Ressourcen und Anwendungen einer Organisation zugreifen. Moderne Arbeitsplätze umfassen verschiedene Geräte, die sowohl innerhalb als auch außerhalb des Unternehmensnetzwerks Zugriff anfordern.

Zero Trust-Lösungen für Endpunkte sind die Überprüfung der Sicherheit der Geräte, die auf Arbeitsdaten zugreifen, einschließlich der Anwendungen, die auf den Geräten ausgeführt werden. Partner können in die Endpunktlösungen von Microsoft integriert werden, um die Geräte- und App-Sicherheit zu überprüfen, die geringsten Berechtigungsrichtlinien durchzusetzen und sich im Voraus auf Sicherheitsverletzungen vorzubereiten.

Dieser Leitfaden richtet sich an Softwareanbieter und Technologiepartner, die ihre Endpunktsicherheitslösungen durch die Integration in Microsoft-Produkte verbessern möchten.

Leitfaden zur Zero Trust-Integration für Endpunkte

Dieser Integrationsleitfaden enthält Anweisungen für die Integration mit den folgenden Produkten:

- Microsoft Defender für Endpunkt, mit dem Unternehmensnetzwerke erweiterte Bedrohungen verhindern, erkennen, untersuchen und darauf reagieren können.

- Microsoft Intune, das Schutz und Sicherheit für die Geräte bietet, die Mitarbeiter verwenden, und die Anwendungen, die auf diesen Geräten ausgeführt werden.

- Microsoft Defender für IoT, das Sicherheit in Ihren OT-Netzwerken (Operational Technology) bietet.

Microsoft Defender für den Endpunkt

Microsoft Defender für Endpunkt ist eine Sicherheitsplattform für Unternehmensendpunkte, die Unternehmensnetzwerke dabei unterstützt, erweiterte Bedrohungen zu verhindern, zu erkennen, zu untersuchen und darauf zu reagieren. Es verwendet eine Kombination aus Endpunktverhaltenssensoren, Cloudsicherheitsanalysen und Bedrohungsintelligenz.

Defender für Endpunkt unterstützt Nicht-Microsoft-Anwendungen , um die Funktionen zur Erkennung, Untersuchung und Bedrohungserkennung der Plattform zu verbessern. Darüber hinaus können Partner ihre vorhandenen Sicherheitsangebote über das offene Framework und einen umfassenden und vollständigen Satz von APIs erweitern, um Erweiterungen und Integrationen mit Defender für Endpunkt zu erstellen.

Auf der Seite "Microsoft Defender für Endpunkt-Partnermöglichkeiten und -szenarien " werden mehrere Kategorien von Integrationen beschrieben, die unterstützt werden. Darüber hinaus können weitere Ideen für Integrationsszenarien folgendes umfassen:

- Effiziente Bedrohungsbehebung: Microsoft Defender für Endpunkt kann sofortige oder operatorgestützte Maßnahmen ergreifen, um Warnungen zu beheben. Partner können die Endpunktantwortaktionen wie Computerisolation, Dateiquarantäne verwenden, um IoC über den verwalteten Endpunkt zu blockieren.

- Kombinieren Sie die Netzwerkzugriffskontrolle mit der Gerätesicherheit: Risiko- oder Expositionsbewertungen können verwendet werden, um Richtlinien für den Netzwerk- und Anwendungszugriff zu implementieren und zu erzwingen.

Um einen Defender für Endpunkt-Lösungspartner zu werden, müssen Sie die unter "Microsoft Defender für Endpunkt"-Partner gefundenen Schritte ausführen.

Microsoft Intune

Microsoft Intune, das den Microsoft Intune-Dienst und Microsoft Configuration Manager umfasst, bietet Schutz und Sicherheit für die Geräte, die Mitarbeiter verwenden, und die Anwendungen, die auf diesen Geräten ausgeführt werden. Intune enthält Richtlinien zur Gerätecompliance, die sicherstellen, dass Mitarbeiter auf Anwendungen und Daten von Geräten zugreifen, die Unternehmenssicherheitsrichtlinien erfüllen. Sie enthält auch Anwendungsschutzrichtlinien, die anwendungsbasierte Sicherheitskontrollen sowohl für vollständig verwaltete als auch für mitarbeitereigene Geräte bereitstellen.

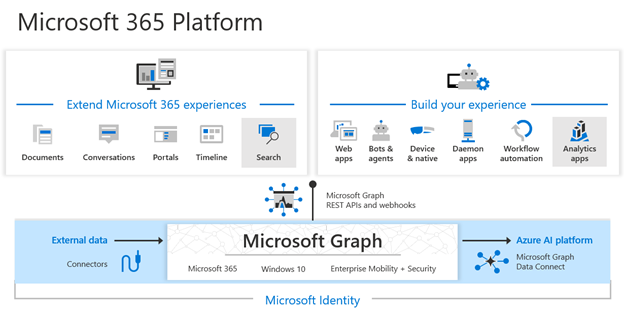

Um in Microsoft Intune zu integrieren, verwenden ISVs Microsoft Graph und das Microsoft Intune-Anwendungsverwaltungs-SDK. Die Integration von Intune in die Microsoft Graph-API ermöglicht jede der funktionen, die von der Administratorkonsole für Intune angeboten werden. Informationen wie Gerätecompliancestatus, Compliancerichtlinienkonfiguration, Anwendungsschutzrichtlinieneinstellungen und vieles mehr finden Sie über die Microsoft Graph-API. Darüber hinaus können Sie Aufgaben in Intune automatisieren, die die Zero Trust-Geschichte Ihres Kunden weiter verbessern. Allgemeine Anleitungen für das Arbeiten mit Intune in Microsoft Graph finden Sie im Microsoft Graph-Dokumentations-Repository. Hier konzentrieren wir uns auf Szenarien im Zusammenhang mit Zero Trust.

Überprüfen, ob Geräte Sicherheits- und Compliancestandards einhalten

ISV-Lösungen können die Gerätekompatibilitäts- und Richtlinieninformationen von Intune verwenden, um das Zero Trust-Prinzip der Expliziten Überprüfung zu unterstützen. Die Compliancedaten über Benutzer und Geräte von Intune ermöglichen es der ISV-Anwendung, den Risikostatus eines Geräts in Bezug auf die Verwendung der Anwendung zu bestimmen. Durch diese Überprüfungen stellt der ISV sicher, dass Geräte, die den Dienst verwenden, den Sicherheits- und Compliancestandards und -richtlinien des Kunden entsprechen.

Die Microsoft Graph-API ermöglicht ISVs die Integration in Intune über eine Reihe von RESTful-APIs. Diese APIs sind dieselben, die vom Microsoft Intune Admin Center zum Anzeigen, Erstellen, Verwalten, Bereitstellen und Melden aller Aktionen, Daten und Aktivitäten in Intune verwendet werden. Elemente von besonderem Interesse für ISVs, die Zero Trust-Initiativen unterstützen, sind die Möglichkeit, den Gerätecompliancestatus anzuzeigen und Complianceregeln und -richtlinien zu konfigurieren. Lesen Sie die Empfehlungen von Microsoft für die Verwendung von Microsoft Entra ID und Intune für zero Trust-Konfiguration und Compliance: Sichere Endpunkte mit Zero Trust. Die Compliance-Regeln von Intune sind für die gerätebasierte Unterstützung von bedingtem Zugriff (Conditional Access) über die Microsoft Entra-ID von grundlegender Bedeutung. ISVs sollten auch die Funktion des bedingten Zugriffs und APIs ansehen, um zu verstehen, wie Szenarien für die Benutzer- und Geräte-Übereinstimmung sowie für den bedingten Zugriff abgeschlossen werden können.

Idealerweise stellt Ihre Anwendung als ISV eine Verbindung mit den Microsoft Graph-APIs als Cloudanwendung her und stellt eine Dienst-zu-Dienst-Verbindung her. Multitenant-Anwendungen bieten ISVs zentrale Anwendungsdefinition und -kontrolle und ermöglichen Es Kunden, einzeln der ISV-Anwendung zuzustimmen, die gegen ihre Mandantendaten ausgeführt wird. Überprüfen Sie die Informationen zur Mandantenstruktur in Microsoft Entra ID für die Registrierung und Erstellung von einzelnen oder Multi-Tenant Microsoft Entra-Anwendungen. Die Authentifizierung Ihrer Anwendung kann die Microsoft Entra-ID für einmaliges Anmelden verwenden.

Nachdem Sie Ihre Anwendung erstellt haben, müssen Sie mithilfe der Microsoft Graph-API auf die Geräte- und Complianceinformationen zugreifen. Dokumentation zur Verwendung von Microsoft Graph finden Sie im Microsoft Graph Dev Center. Die Microsoft Graph-API ist ein RESTful-Satz von APIs, die ODATA-Standards für den Datenzugriff und die Abfrage befolgen.

Abrufen des Gerätecompliancestatus

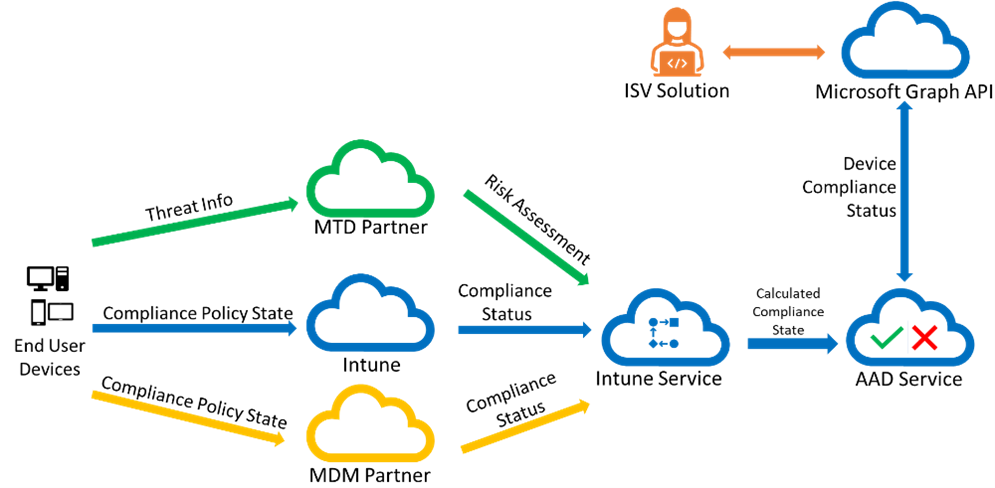

Dieses Diagramm zeigt, wie Gerätecomplianceinformationen von dem Gerät zu Ihrer ISV-Lösung fließen. Endbenutzergeräte erhalten Richtlinien von Intune, einem MTD-Partner (Mobile Threat Defense) oder einem Mdm-Compliancepartner (Mobile Device Management). Sobald die Complianceinformationen von den Geräten erfasst wurden, berechnet Intune den allgemeinen Compliancestatus jedes Geräts und speichert diese in der Microsoft Entra-ID. Mithilfe der Microsoft Graph-API kann Ihre Lösung den Gerätecompliancestatus lesen und darauf reagieren und die Prinzipien von Zero Trust anwenden.

Bei der Registrierung bei Intune wird in Intune ein Gerätedatensatz mit anderen Gerätedetails erstellt, einschließlich des Gerätekompatibilitätsstatus. Intune leitet den Gerätekonformitätsstatus an die Microsoft Entra ID weiter, in der die Microsoft Entra ID den Konformitätsstatus auch für jedes Gerät speichert. Wenn Sie eine GET-Anfrage auf https://graph.microsoft.com/v1.0/deviceManagement/managedDevices stellen, können Sie alle registrierten Geräte für einen Mandanten und deren Konformitätsstatus einsehen. Sie können https://graph.microsoft.com/v1.0/devices auch abfragen, um eine Liste der registrierten und angemeldeten Microsoft Entra-Geräte und deren Konformitätsstatus abzurufen.

Beispielsweise diese Anfrage:

GET https://graph.microsoft.com/v1.0/users/{usersId}/managedDevices/{managedDeviceId}

Rückgabewerte:

HTTP/1.1 200 OK

Content-Type: application/json

Content-Length: 5095

{

"value": {

"@odata.type": "#microsoft.graph.managedDevice",

"id": "705c034c-034c-705c-4c03-5c704c035c70",

"userId": "User Id value",

"deviceName": "Device Name value",

"managedDeviceOwnerType": "company",

"enrolledDateTime": "2016-12-31T23:59:43.797191-08:00",

"lastSyncDateTime": "2017-01-01T00:02:49.3205976-08:00",

"complianceState": "compliant",

...

}

Sie können auch eine Liste der Compliancerichtlinien, deren Bereitstellungen und den Status von Benutzern und Geräten für diese Compliancerichtlinien abrufen. Informationen zum Aufrufen von Graph, um Informationen zur Compliancerichtlinie abzurufen, beginnen hier: Gerätecompliancerichtlinie – Microsoft Graph v1.0. Ein guter Hintergrund zu Richtlinien zur Gerätecompliance und deren Verwendung finden Sie hier: Richtlinien zur Gerätekompatibilität in Microsoft Intune – Azure.

Nachdem Sie eine bestimmte Richtlinie identifiziert haben, können Sie abfragen, um den Status eines Geräts für eine bestimmte Compliancerichtlinieneinstellung abzurufen. Angenommen, eine Compliancerichtlinie wurde implementiert, die ein Kennwort auf Sperrung erforderlich macht, fragen Sie Get deviceComplianceSettingState nach dem spezifischen Status dieser Einstellung ab. Diese Abfrage gibt an, ob das Gerät mit der Kennungssperre kompatibel oder nicht kompatibel ist. Dieser Ansatz kann auch für andere Gerätecompliancerichtlinien verwendet werden, die Kunden bereitgestellt haben.

Complianceinformationen sind für das Feature "Bedingter Zugriff" der Microsoft Entra-ID von grundlegender Grundlage. Intune bestimmt die Gerätecompliance basierend auf Compliancerichtlinien und schreibt den Compliancestatus in die Microsoft Entra-ID. Anschließend verwenden Kunden Richtlinien für den bedingten Zugriff, um zu bestimmen, ob Aktionen für Nichtcompliance ergriffen werden, einschließlich der Sperrung, dass benutzer auf Unternehmensdaten von einem nicht kompatiblen Gerät zugreifen.

Befolgen des Prinzips für den Zugriff auf die geringsten Rechte

Ein ISV, der mit Intune integriert, möchte sicherstellen, dass seine Anwendung das Zero Trust-Prinzip unterstützt, um den Zugriff mit minimalen Rechten zu gewährleisten. Intune-Integration unterstützt zwei wichtige Methoden der Zugriffssteuerung – delegierte Berechtigungen oder Anwendungsberechtigungen. Die Anwendung des ISV muss eines der Berechtigungsmodelle verwenden. Delegierte Berechtigungen ermöglichen Ihnen eine differenzierte Kontrolle über die spezifischen Objekte in Intune, auf die die Anwendung Zugriff hat, erfordert jedoch, dass sich ein Administrator mit seinen Anmeldeinformationen anmeldet. Mit Anwendungsberechtigungen kann die ISV-App auf Daten- und Objektklassen und nicht auf bestimmte einzelne Objekte zugreifen oder steuern, erfordert jedoch keine Anmeldung durch einen Benutzer.

Zusätzlich zum Erstellen Ihrer Anwendung als einzelinstanzenfähige oder mehrinstanzenfähige (bevorzugte) Anwendung müssen Sie die delegierten oder Anwendungsberechtigungen deklarieren, die von Ihrer Anwendung benötigt werden, um auf Intune-Informationen zuzugreifen und Aktionen für Intune auszuführen. Hier erhalten Sie Informationen zu den ersten Schritten mit Berechtigungen: Konfigurieren von App-Berechtigungen für eine Web-API.

Microsoft Defender für IoT

Operative Technologie (OT)-Netzwerkarchitekturen unterscheiden sich häufig von der herkömmlichen IT-Infrastruktur, wobei einzigartige Technologie mit proprietären Protokollen verwendet wird. OT-Geräte verfügen möglicherweise auch über Alterungsplattformen mit eingeschränkter Konnektivität und Leistung oder spezifischen Sicherheitsanforderungen und eindeutigen Gefährdungen durch physische Angriffe.

Stellen Sie Microsoft Defender für IoT bereit, um Zero Trust-Prinzipien auf Ihr OT-Netzwerk anzuwenden und den Datenverkehr auf anomales oder nicht autorisiertes Verhalten zu überwachen, während der Datenverkehr Standorte und Zonen durchläuft. Achten Sie auf Bedrohungen und Sicherheitsrisiken, die spezifisch für OT-Geräte sind, und verringern Sie die Risiken, sobald sie erkannt werden.

Beschleunigen Sie Vorgänge, indem Sie Defender für IoT-Daten über Ihr Security Operations Center (SOC) und andere Teile Ihrer Organisation freigeben. Integration in Microsoft-Dienste, z. B. Microsoft Sentinel und Defender für Endpunkt, oder andere Partnerdienste, einschließlich SIEM- und Ticketingsysteme. Beispiel:

Leiten Sie lokale Warnungsdaten direkt an SIEMs wie Splunk, IBM QRadar und vieles mehr weiter. Splunk und IBM QRadar unterstützen auch die Aufnahme von Event Hubs, mit denen Sie Cloudbenachrichtigungen von Defender für IoT weiterleiten können.

Integrieren Sie den Operational Technology Manager von ServiceNow, um Defender für IoT-Daten in ServiceNow zu importieren und risikobasierte Aktionen im Kontext von Produktionsprozessen durchzuführen.

Weitere Informationen finden Sie unter:

- Erste Schritte mit der OT-Sicherheitsüberwachung

- Zero Trust und Ihre OT-Netzwerke

- Überwachen mit Zero Trust

- Defender für IoT-Integrationskatalog