Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Gilt für:SQL Server

Die Datenerkennung und -klassifizierung fügt Funktionen zum Erkennen, Klassifizieren, Bezeichnen sowie für die Berichterstellung für vertrauliche Daten in Ihren Datenbanken hinzu. Dies kann über T-SQL oder mithilfe von SQL Server Management Studio (SSMS) erfolgen. Das Entdecken und Klassifizieren Ihrer sensitivsten Daten (geschäftlich, finanziell, gesundheitlich usw.) kann eine entscheidende Rolle beim Sicherheitsniveau Ihres Unternehmens spielen. Sie kann für Folgendes als Infrastruktur gelten:

- Unterstützung bei der Einhaltung von Datenschutzstandards.

- Überwachen des Zugriffs auf Datenbanken/Spalten, die hochsensible Daten enthalten

Hinweis

Die Datenermittlung und -klassifizierung wird in SQL Server 2012 und höher unterstützt und kann mit SSMS 17.5 oder höher verwendet werden. Weitere Informationen zur Datenermittlung und -klassifizierung in Azure SQL-Datenbanken finden Sie unter Azure SQL-Datenbank – Datenermittlung und -klassifizierung.

Übersicht

Die Datenermittlung und -klassifizierung ist ein neues Paradigma für den Schutz von Informationen für SQL-Datenbank, SQL Managed Instance und Azure Synapse, das den Schutz der eigentlichen Daten und nicht nur der Datenbank zum Ziel hat. Derzeit werden die folgenden Funktionen unterstützt:

- Ermittlung und Empfehlungen: Die Klassifizierungsengine überprüft Ihre Datenbank und identifiziert Spalten, die möglicherweise sensible Daten enthalten. Dann besteht die einfache Möglichkeit zum Überprüfen und Anwenden der geeigneten Empfehlungen zur Klassifizierung und zum manuellen Klassifizieren von Spalten.

- Bezeichnung: Bezeichnungen zur Vertraulichkeitsklassifizierung können Spalten dauerhaft zugewiesen werden.

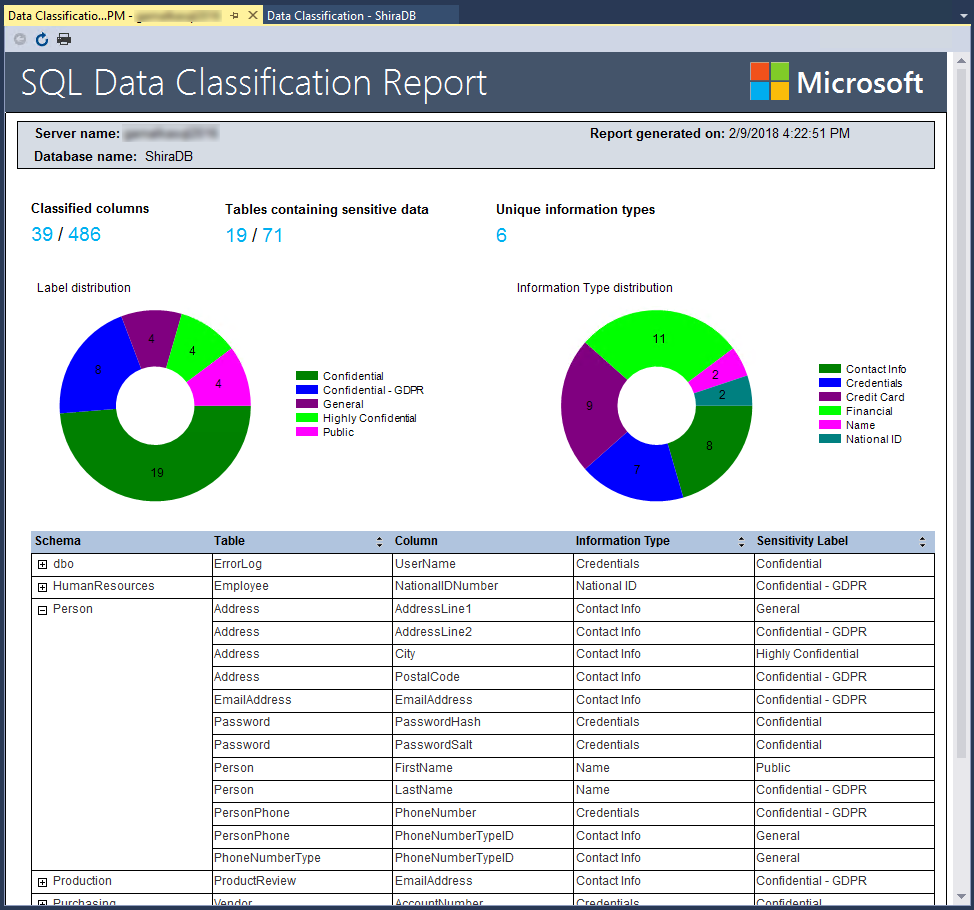

- Sichtbarkeit: Der Klassifizierungsstatus der Datenbank kann in einem detaillierten Bericht angezeigt werden, der zwecks Konformität und Überprüfung ausgedruckt oder exportiert werden kann.

Ermitteln, Klassifizieren und Bezeichnen von sensiblen Spalten

Im folgenden Abschnitt werden die Schritte zum Ermitteln, Klassifizieren und Bezeichnen von Spalten mit sensiblen Daten in Ihrer Datenbank sowie das Anzeigen des aktuellen Klassifizierungsstatus Ihrer Datenbank und das Exportieren von Berichten beschrieben.

Die Klassifizierung umfasst zwei Metadatenattribute:

- Bezeichnungen: Die wichtigsten Klassifizierungsattribute zum Definieren der Vertraulichkeitsstufe der in der Spalte gespeicherten Daten.

- Informationstypen: bieten zusätzliche Granularität beim Typ der in der Spalte gespeicherten Daten.

Klassifizieren Ihrer SQL Server-Datenbank:

Stellen Sie in SSMS (SQL Server Management Studio) eine Verbindung mit SQL Server her.

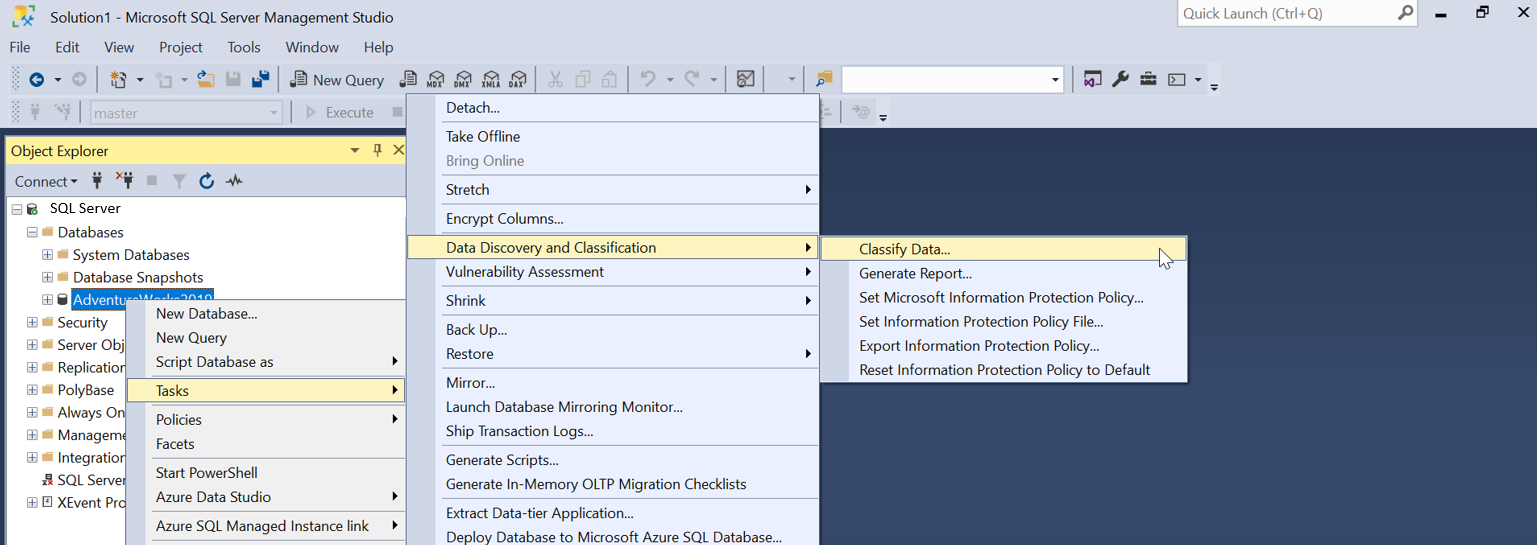

Wählen Sie im Objekt-Explorer von SSMS die Datenbank aus, die Sie klassifizieren möchten, und wählen Sie dann Aufgaben>Datenermittlung und -klassifizierung>Daten klassifizieren… aus.

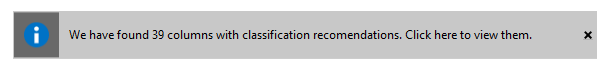

Die Klassifizierungs-Engine überprüft die Datenbank auf Spalten (ausschließlich nach dem Spaltennamen), die potenziell vertrauliche Daten enthalten, und erstellt eine Liste der empfohlenen Spaltenklassifizierungen:

Wählen Sie das Benachrichtigungsfeld für die Empfehlungen am oberen Rand des Fensters oder den Bereich für Empfehlungen am unteren Rand des Fensters aus, um eine Liste der empfohlenen Spaltenklassifizierungen anzuzeigen:

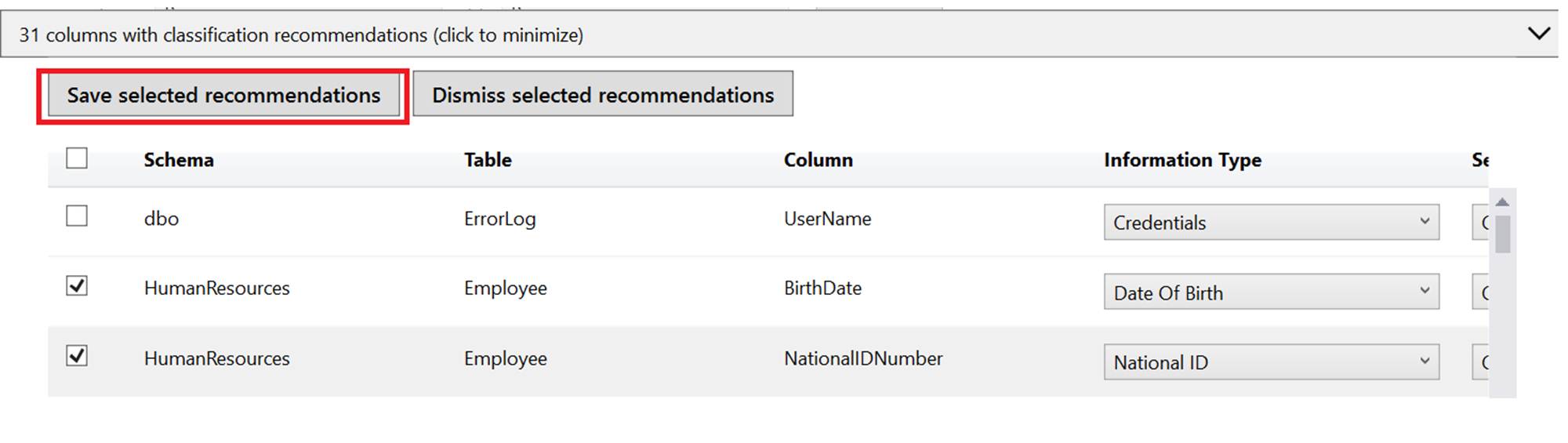

Überprüfen Sie die Liste der Empfehlungen:

Zum Akzeptieren einer Empfehlung für eine bestimmte Spalte aktivieren Sie das Kontrollkästchen in der linken Spalte der entsprechenden Zeile. Sie können auch alle Empfehlungen als akzeptiert markieren, indem Sie das Kontrollkästchen im Tabellenkopf der Empfehlungen aktivieren.

Sie können auch den empfohlenen Informationstyp und die Vertraulichkeitsbezeichnung mithilfe der Dropdownfelder ändern.

Wählen Sie zum Anwenden der ausgewählten Empfehlungen die Option Ausgewählte Empfehlungen speichern aus.

Hinweis

Die Empfehlungs-Engine, die die automatische Datenerkennung durchführt und Empfehlungen für vertrauliche Spalten bereitstellt, wird deaktiviert, wenn der Richtlinienmodus für Microsoft Purview Information Protection verwendet wird.

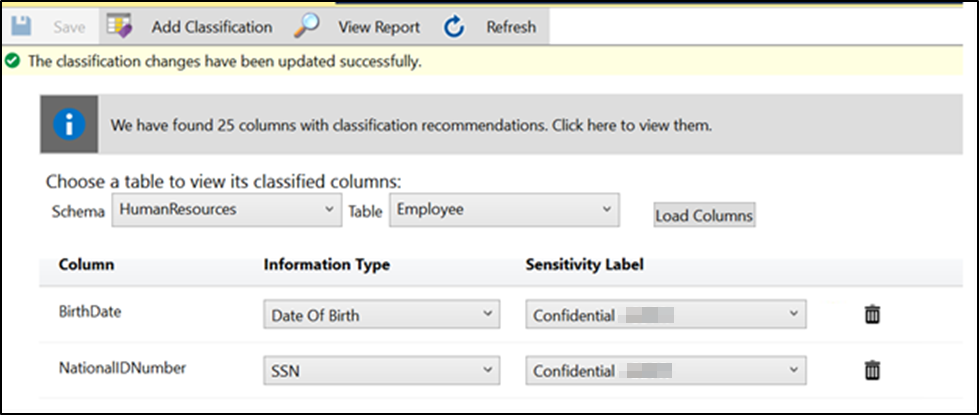

Um die klassifizierten Spalten anzuzeigen, wählen Sie in der Dropdownliste das entsprechende Schema und die entsprechende Tabelle und dann Spalten laden aus.

Alternativ oder zusätzlich zur empfehlungsbasierten Klassifizierung können Sie Spalten auch manuell klassifizieren:

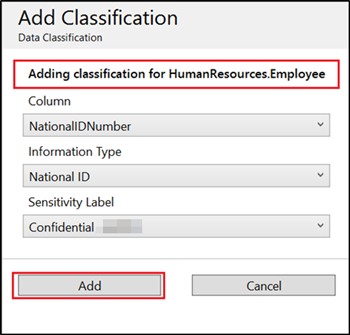

Wählen Sie im oberen Menü des Fensters Klassifizierung hinzufügen aus.

Wählen Sie im daraufhin geöffneten Kontextfenster den Spaltennamen, den Sie klassifizieren möchten, den Informationstyp und die Vertraulichkeitsbezeichnung aus. Schema und Tabelle werden basierend auf den Einträgen auf der Hauptseite ausgewählt.

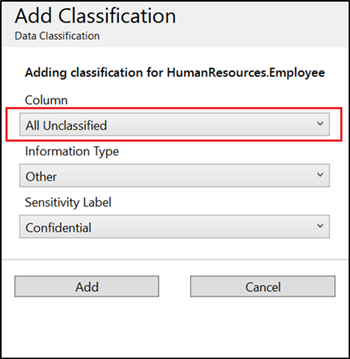

Wenn Sie in einem einzigen Versuch eine Klassifizierung für alle nicht klassifizierten Spalten für eine bestimmte Tabelle hinzufügen möchten, wählen Sie in der Dropdownliste Spalte der Seite Klassifizierung hinzufügen die Option Alle nicht klassifiziert aus.

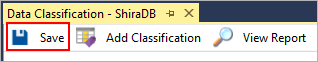

Wählen Sie im oberen Menü des Fensters die Schaltfläche Speichern aus, um Ihre Klassifizierung abzuschließen und die Datenbankspalten dauerhaft mit den neuen Klassifizierungsmetadaten (Tags) zu bezeichnen.

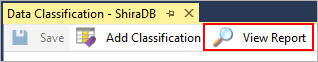

Wählen Sie im oberen Menü des Fensters Bericht anzeigen aus, um einen Bericht mit einer vollständigen Zusammenfassung des Klassifizierungsstatus der Datenbank zu generieren. (Sie können auch über SSMS einen Bericht erstellen. Wählen Sie mit der rechten Maustaste die Datenbank aus, in der der Bericht erstellt werden soll, und wählen Sie Aufgaben>Datenerkennung und -klassifizierung>Bericht generieren… aus.)

Klassifizieren Sie Ihre Datenbank mithilfe der Microsoft Purview Information Protection-Richtlinie

Hinweis

Microsoft Information Protection (kurz MIP) wurde in Microsoft Purview Information Protection umbenannt. Die beiden Begriffe „MIP“ und „Microsoft Purview Information Protection“ werden im vorliegenden Dokument oft synonym verwendet, beziehen sich jedoch auf dasselbe Konzept.

Bezeichnungen für Microsoft Purview Information Protection bieten den Benutzer*innen eine einfache und einheitliche Möglichkeit, vertrauliche Daten in SQL Server zu klassifizieren. MIP-Vertraulichkeitsbezeichnungen werden im Microsoft 365 Compliance Center [umbenannt in Microsoft Purview-Complianceportal] erstellt und verwaltet. Informationen zum Erstellen und Veröffentlichen von MIP-Vertraulichkeitsbezeichnungen im Microsoft Purview-Complianceportal finden Sie im Artikel Vertraulichkeitsbezeichnungen für Microsoft Information Protection.

Ab sofort können Sie SSMS nutzen, um Daten an der Quelle (SQL Server) mithilfe von Bezeichnungen für Microsoft Purview Information Protection zu klassifizieren, die in Power BI, Office und anderen Microsoft-Produkten verwendet werden. Diese Vertraulichkeitsbezeichnungen werden auf Spaltenebene in einer Datenbank angewendet, genauso wie die SQL Information Protection-Richtlinie.

Power BI-Datasets oder Berichte, die eine Verbindung mit Daten mit Vertraulichkeitsbezeichnung in unterstützten Datenquellen herstellen, können diese Bezeichnungen automatisch erben, damit die Daten bei der Erfassung in Power BI und dem Export in Downstreamanwendungen klassifiziert bleiben. Die Verfügbarkeit der MIP-Richtlinie in SSMS ermöglicht Ihnen, eine unternehmensweite End-to-End-Klassifizierungslösung zu erreichen.

Schritte zum Konfigurieren einer Microsoft Purview Information Protection-Richtlinie

Stellen Sie in SSMS (SQL Server Management Studio) eine Verbindung mit SQL Server her.

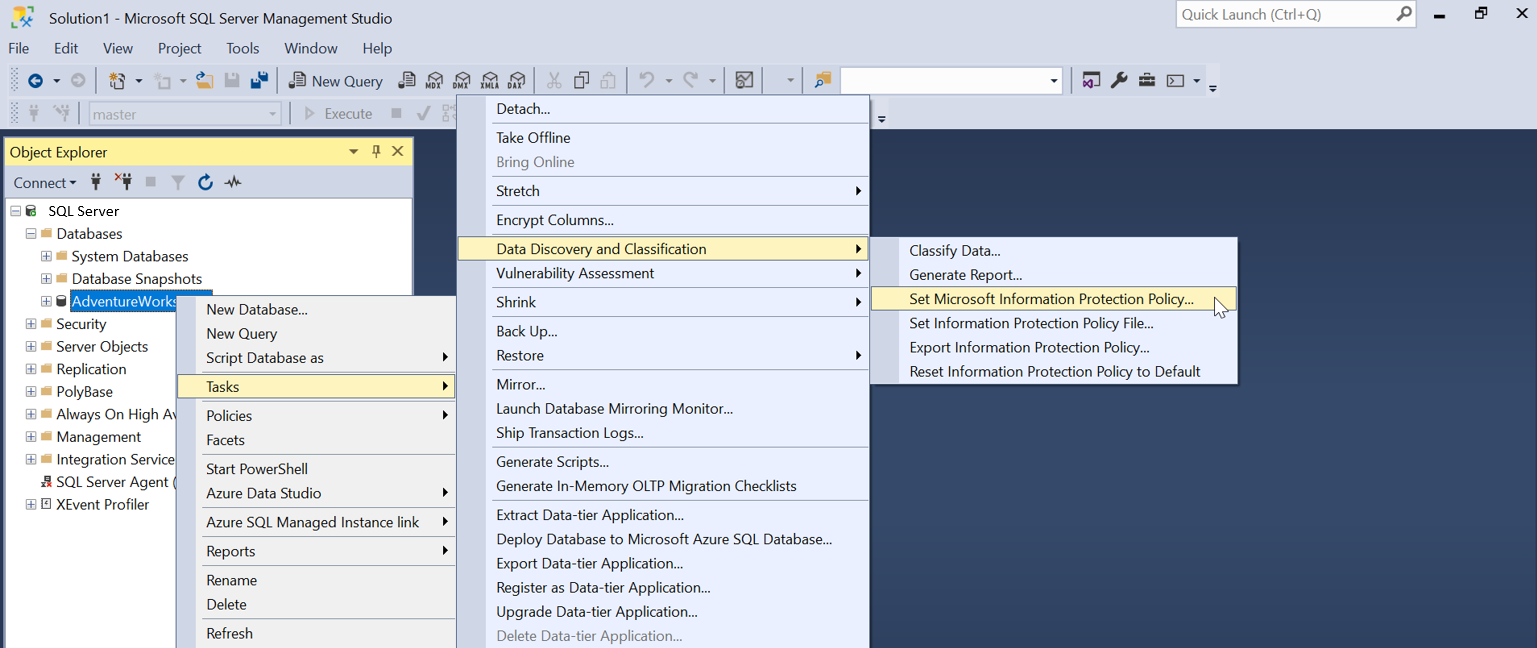

Wählen Sie im SSMS-Objekt-Explorer die Datenbank aus, die Sie klassifizieren möchten, und wählen Sie Tasks>Datenermittlung und -klassifizierung>Microsoft Information Protection-Richtlinie aus.

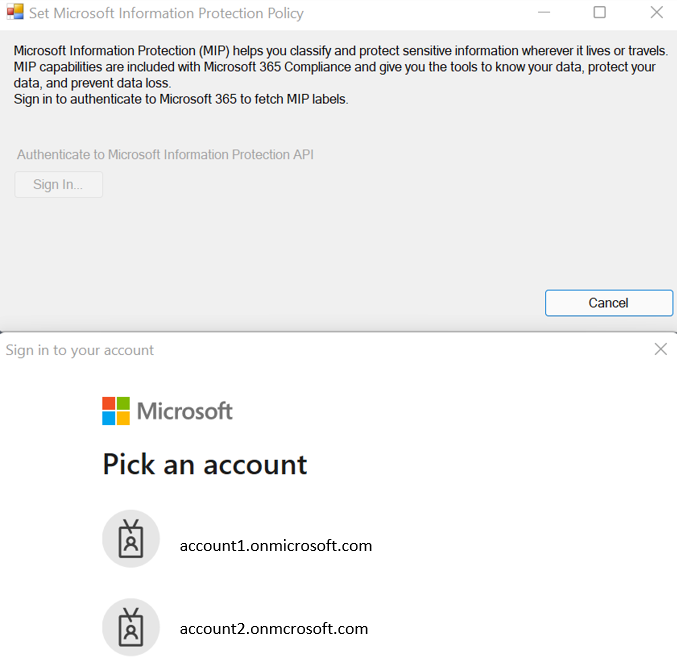

Ein Authentifizierungsfenster für Microsoft 365 zum Festlegen der Microsoft Information Protection-Richtlinie wird angezeigt. Wählen Sie Anmelden aus, und geben Sie gültige Benutzeranmeldeinformationen ein bzw. wählen Sie sie aus, um sich bei Ihrem Microsoft 365-Mandanten zu authentifizieren.

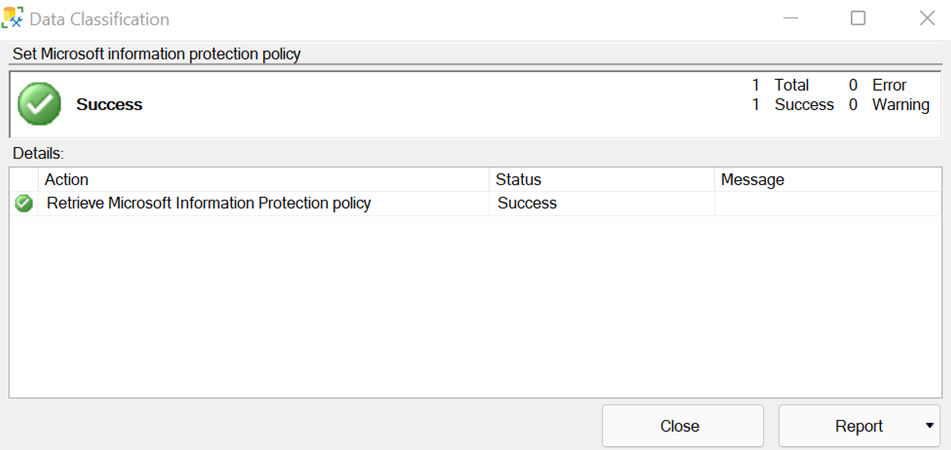

Wenn die Authentifizierung erfolgreich ist, wird ein Popupfenster mit dem Status Erfolg angezeigt.

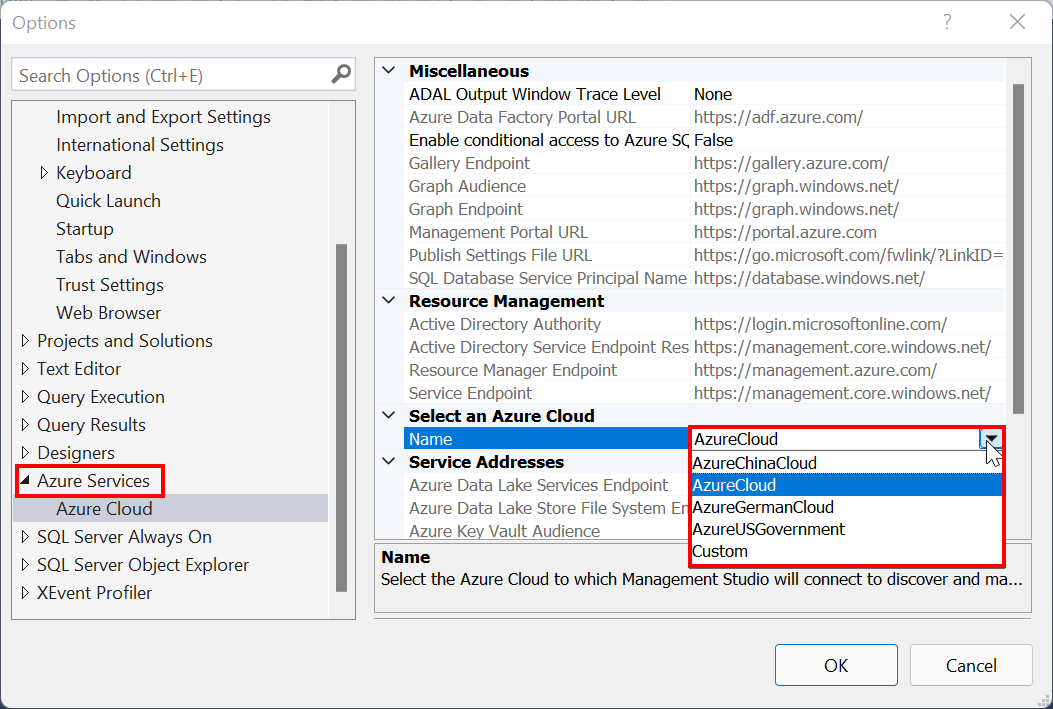

Optional: Wenn Sie sich bei einer der unabhängigen Microsoft-Clouds anmelden möchten, um sich bei Microsoft 365 zu authentifizieren, wechseln Sie zu „SSMS“ >Tools>Optionen>Azure Services>Azure Cloud, und ändern Sie den Namen in die relevante unabhängige Microsoft-Cloud.

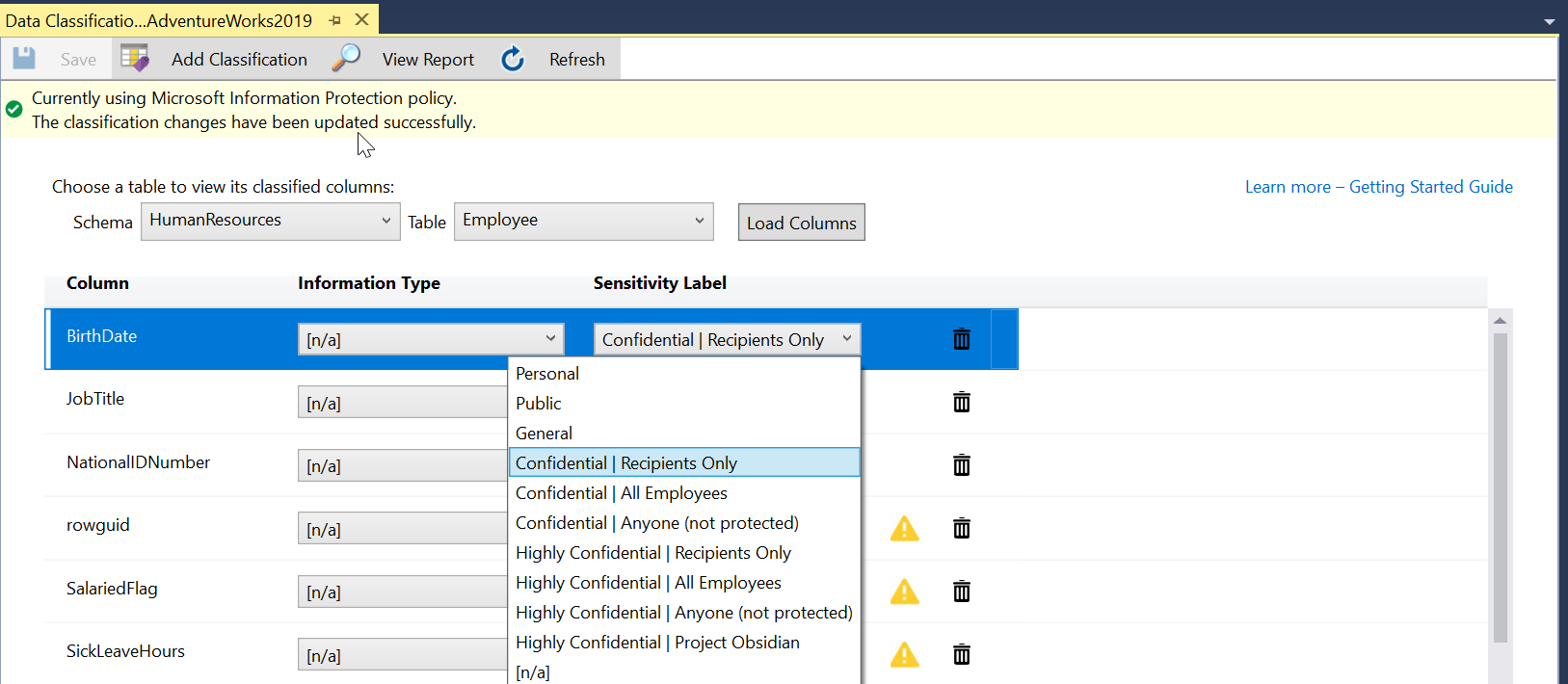

Klicken Sie im Objekt-Explorer von SSMS mit der rechten Maustaste auf die Datenbank, die Sie klassifizieren möchten, und wählen Sie dann Aufgaben>Datenermittlung und -klassifizierung>Daten klassifizieren aus. Sie können jetzt neue Klassifizierungen mithilfe von MIP-Vertraulichkeitsbezeichnungen hinzufügen, die in Ihrem Microsoft 365-Mandanten definiert sind, und diese Bezeichnungen zum Klassifizieren von Spalten in SQL Server verwenden.

Die automatische Datenermittlung und -empfehlung ist im Modus „Microsoft Information Protection-Richtlinie“ deaktiviert. Sie ist derzeit nur im SQL Information Protection-Richtlinienmodus verfügbar.

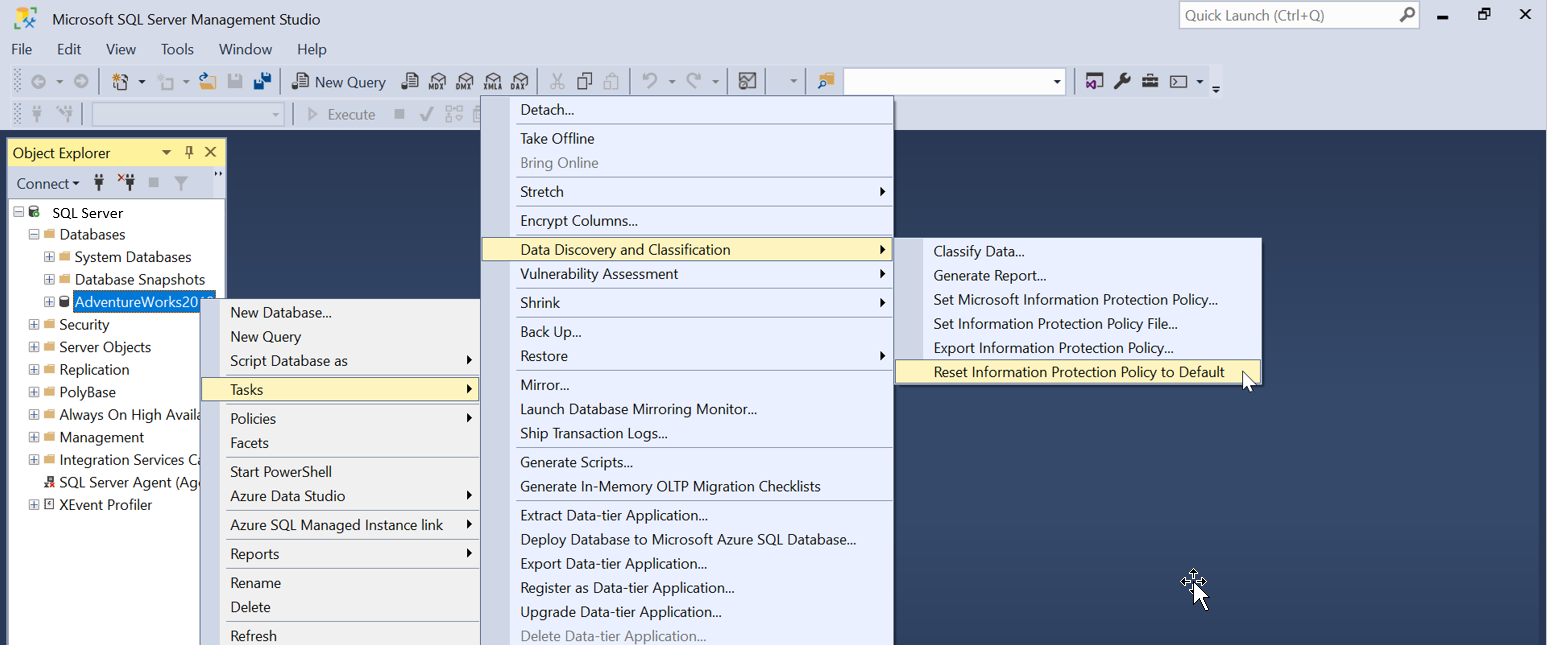

Um die Information Protection-Richtlinie auf Standard oder SQL Information Protection zurückzusetzen, wechseln Sie zum SSMS-Objekt-Explorer, klicken Sie mit der rechten Maustaste auf die Datenbank, und wählen Sie Aufgaben>Datenermittlung und -klassifizierung>Information Protection-Richtlinie auf Standardwerte zurücksetzen aus. Dadurch wird die Standard- oder SQL Information Protection-Richtlinie angewendet, und Sie können die Daten mithilfe von SQL-Vertraulichkeitsbezeichnungen anstelle von MIP-Bezeichnungen klassifizieren.

Um die Information Protection-Richtlinie aus einer benutzerdefinierten JSON-Datei zu aktivieren, wechseln Sie zum SSMS-Objekt-Explorer, klicken Sie mit der rechten Maustaste auf die Datenbank, und wählen Sie Aufgaben>Datenermittlung und -klassifizierung>Information Protection-Richtliniendatei festlegen aus.

Hinweis

Ein Warnsymbol gibt an, dass die Spalte zuvor mit einer anderen Information Protection-Richtlinie als dem aktuell ausgewählten Richtlinienmodus klassifiziert wurde. Wenn Sie sich beispielsweise derzeit im Microsoft Information Protection-Modus befinden und eine der Spalten zuvor mithilfe der SQL Information Protection-Richtlinie oder einer Information Protection-Richtlinie aus einer benutzerdefinierten Richtliniendatei klassifiziert wurde, wird ein Warnsymbol für diese Spalte angezeigt. Sie können entscheiden, ob Sie die Klassifizierung der Spalte in eine der Vertraulichkeitsbezeichnungen ändern möchten, die im aktuellen Richtlinienmodus verfügbar sind, oder ob Sie sie so belassen möchten.

![]()

Informationsschutzrichtlinie mit SSMS verwalten

Sie können die Informationsschutzrichtlinie mit der neuesten Version von SQL Server Management Studio verwalten:

Stellen Sie in SSMS (SQL Server Management Studio) eine Verbindung mit SQL Server her.

Wählen Sie im SSMS-Objekt-Explorer eine Ihrer Datenbanken und dann Aufgaben>Datenermittlung- und -klassifizierung aus.

Mithilfe der folgenden Menüoptionen können Sie die Information Protection-Richtlinie verwalten:

Microsoft Information Protection-Richtlinie festlegen: setzt die Information Protection-Richtlinie auf die Microsoft Purview Information Protection-Richtlinie zurück

Information Protection-Richtliniendatei festlegen: verwendet die SQL Information Protection-Richtlinie wie in der ausgewählten JSON-Datei definiert (Weitere Informationen finden Sie unter Information Protection-Richtliniendatei.)

Information Protection-Richtlinie exportieren: Hier wird die Information Protection-Richtlinie in eine JSON-Datei exportiert.

Information Protection-Richtlinie zurücksetzen: Hier wird die Information Protection-Richtlinie auf die SQL Information Protection-Standardrichtlinie zurückgesetzt.

Wichtig

Die Information Protection-Richtliniendatei wird nicht in SQL Server gespeichert. Für SSMS wird eine Information Protection-Standardrichtlinie verwendet. Wenn eine benutzerdefinierte Information Protection-Richtlinie nicht angewendet werden kann, kann in SSMS nicht die Standardrichtlinie verwendet werden. Die Datenklassifizierung schlägt fehl. Wählen Sie zur Problembehandlung Information Protection-Richtlinie zurücksetzen aus, um die Standardrichtlinie zu verwenden und die Datenklassifizierung wieder zu aktivieren.

Zugriff auf Klassifizierungsmetadaten

In SQL Server 2019 wird die Systemkatalogsicht sys.sensitivity_classifications eingeführt. Diese Ansicht gibt Informationstypen und Vertraulichkeitsbezeichnungen zurück.

Fragen Sie für SQL Server 2019-Instanzen sys.sensitivity_classifications ab, um alle klassifizierten Spalten mit dazugehörigen Klassifizierungen zu überprüfen. Zum Beispiel:

SELECT

schema_name(O.schema_id) AS schema_name,

O.NAME AS table_name,

C.NAME AS column_name,

information_type,

label,

rank,

rank_desc

FROM sys.sensitivity_classifications sc

JOIN sys.objects O

ON sc.major_id = O.object_id

JOIN sys.columns C

ON sc.major_id = C.object_id AND sc.minor_id = C.column_id

In Versionen vor SQL Server 2019 werden die Klassifizierungsmetadaten für Informationstypen und Vertraulichkeitsbezeichnungen in den folgenden erweiterten Eigenschaften gespeichert:

sys_information_type_namesys_sensitivity_label_name

Bei Instanzen von SQL Server 2017 und älteren Versionen gibt das folgende Codebeispiel alle klassifizierten Spalten mit der jeweiligen Klassifizierung zurück:

SELECT

schema_name(O.schema_id) AS schema_name,

O.NAME AS table_name,

C.NAME AS column_name,

information_type,

sensitivity_label

FROM

(

SELECT

IT.major_id,

IT.minor_id,

IT.information_type,

L.sensitivity_label

FROM

(

SELECT

major_id,

minor_id,

value AS information_type

FROM sys.extended_properties

WHERE NAME = 'sys_information_type_name'

) IT

FULL OUTER JOIN

(

SELECT

major_id,

minor_id,

value AS sensitivity_label

FROM sys.extended_properties

WHERE NAME = 'sys_sensitivity_label_name'

) L

ON IT.major_id = L.major_id AND IT.minor_id = L.minor_id

) EP

JOIN sys.objects O

ON EP.major_id = O.object_id

JOIN sys.columns C

ON EP.major_id = C.object_id AND EP.minor_id = C.column_id

Berechtigungen

Bei SQL Server 2019-Instanzen erfordert die Anzeige der Klassifizierung die Berechtigung ANZEIGE JEDER VERTRAULICHKEITSKLASSIFIZIERUNG. Weitere Informationen finden Sie unter Metadata Visibility Configuration.

In Instanzen vor SQL Server 2019 können Sie mithilfe der Katalogsicht für erweiterte Eigenschaften (sys.extended_properties) auf die Metadaten zugreifen.

Zum Verwalten von Klassifizierungen ist die Berechtigung ALTER ANY SENSITIVITY CLASSIFICATION erforderlich. Die Berechtigung ALTER ANY SENSITIVITY CLASSIFICATION ist in der Datenbankberechtigung ALTER oder der Serverberechtigung CONTROL SERVER enthalten.

Verwalten von Klassifizierungen

Mit T-SQL können Sie Spaltenklassifizierungen hinzufügen oder entfernen sowie alle Klassifizierungen für die gesamte Datenbank abrufen.

- Hinzufügen/Aktualisieren der Klassifizierung einer oder mehrerer Spalten: VERTRAULICHKEITSKLASSIFIZIERUNG HINZUFÜGEN

- Entfernen der Klassifizierung einer oder mehrerer Spalten: DROP SENSITIVITY CLASSIFICATION

Nächste Schritte

Weitere Informationen zur Datenermittlung und -klassifizierung in Azure SQL-Datenbanken finden Sie unter Azure SQL-Datenbank – Datenermittlung und -klassifizierung.

Ziehen Sie in Betracht, Ihre sensiblen Spalten durch Anwenden von Sicherheitsmechanismen auf der Spaltenebene zu schützen:

- Dynamische Datenmaskierung zum Verbergen der verwendeten sensiblen Spalten.

- Immer verschlüsselt zum Verschlüsseln der sensiblen Spalten im Ruhezustand.