Integrieren des Microsoft Defender-Portals in Microsoft Defender for Cloud Apps

Bei den vielen verschiedenen Produkten im Microsoft-Sicherheitspaket kann es schwierig erscheinen, einen präzisen Überblick über Sicherheitsrisiken und aktuelle Bedrohungen an einem zentralen Ort zu erhalten. Das Microsoft Defender-Portal bietet ein solches zentrales Tool zum Zusammenfassen und Zusammenführen von Sicherheitsdaten aus vielen Quellen.

In Contoso verfügen Sie beispielsweise nicht nur über Microsoft Defender for Cloud Apps, wenn Sie über Sicherheitsinformationen verfügen, die von Azure Threat Protection, Microsoft Defender for Endpoint, Microsoft Defender for Identity und generiert wurden. Microsoft Entra ID. Sie suchen nach einer Möglichkeit, alle diese Informationen mit einem einzigen Tool abrufen zu können.

Hier erfahren Sie, wie das Microsoft Defender-Portal einen Ort zum Anzeigen, Untersuchen und Untersuchen von Sicherheitsereignissen im gesamten Unternehmen bietet.

Was ist das Microsoft Defender-Portal?

Microsoft bietet eine Reihe von Sicherheitsprodukten zum Schutz von Cloud- und lokalen Systemen. Diese Dienste sind zwar ausreichend, um Ihr Netzwerk vor komplexen und sich schnell entwickelnden modernen Bedrohungen zu schützen, aber es kann schwierig sein, das Verhalten und die Leistung dieser Produkte nachzuverfolgen, wenn es erforderlich ist, diese Daten an mehreren Standorten anzuzeigen.

So könnte beispielsweise eine ausführbare Malwaredatei potenziell über mehrere Pfade in Ihre Organisation gelangen:

- Über E-Mails, die an Exchange Online übermittelt werden.

- Über Uploads in Azure Storage-Konten.

- Über Nachrichtenanhänge in einer mobilen Social Media-App.

Diese Einschläge können von Microsoft Defender for Cloud Apps, Microsoft Defender XDR unter Windows- oder mobilen Betriebssystemen oder Microsoft Defender for Identity erkannt und behoben werden. Zur Beobachtung und Untersuchung solcher Vorfälle ist es erforderlich, sich bei mehreren verschiedenen Portalen anzumelden, und es ist schwierig, diese Informationen in einen einzelnen Bericht zu integrieren.

Das Microsoft Defender-Portal ist in viele verschiedene Microsoft Security-Produkte integriert und bietet einen zentralen Ort, an dem Ereignisse untersucht und diagnostiziert werden können. Im Microsoft Defender-Portal können Sie Sicherheitsereignisse aus den Identitäten, Daten, Geräten, Apps und Infrastruktur Ihres organization anzeigen und analysieren.

Sie können auf das Microsoft Defender-Portal unterhttps://security.microsoft.com

Hinweis

Vor Juni 2021 wurde das Microsoft Defender-Portal als Microsoft Defender-Portal bezeichnet.

Voraussetzungen

Sie benötigen eine gültige Lizenz, um auf Microsoft Defender XDR zugreifen zu können. Wenn Sie über eine dieser Lizenzen verfügen, können Sie ohne zusätzliche Kosten auf das Microsoft Defender-Portal zugreifen:

- Microsoft 365 E5 oder A5

- Microsoft 365 E5 Security oder A5 Security

- Windows 10 Enterprise E5 oder A5

- Enterprise Mobility + Security (EMS) E5 oder A5

- Office 365 E5 oder A5

- Microsoft Defender für Endpunkt

- Microsoft Defender for Identity

- Microsoft Defender for Cloud Apps

- Microsoft Defender für Office 365 (Plan 2)

Testlizenzen für Office 365 beinhalten keinen Zugriff auf das Microsoft Defender-Portal.

Um Ihre Lizenzen zu überprüfen, wechseln Sie zum Microsoft 365 Admin Center, und wählen Sie dann Abrechnungslizenzen >aus.

Außerdem benötigen Sie Administratorberechtigungen, um auf Microsoft Defender XDR Informationen zuzugreifen, einschließlich der im Microsoft Defender-Portal angezeigten Daten. Konten, die den folgenden Microsoft Entra Rollen zugewiesen werden, haben Zugriff:

- Globaler Administrator

- Sicherheitsadministrator

- Sicherheitsoperator

- Globaler Leser

- Sicherheitsleseberechtigter

Erstellen von Dashboards im Microsoft Defender-Portal

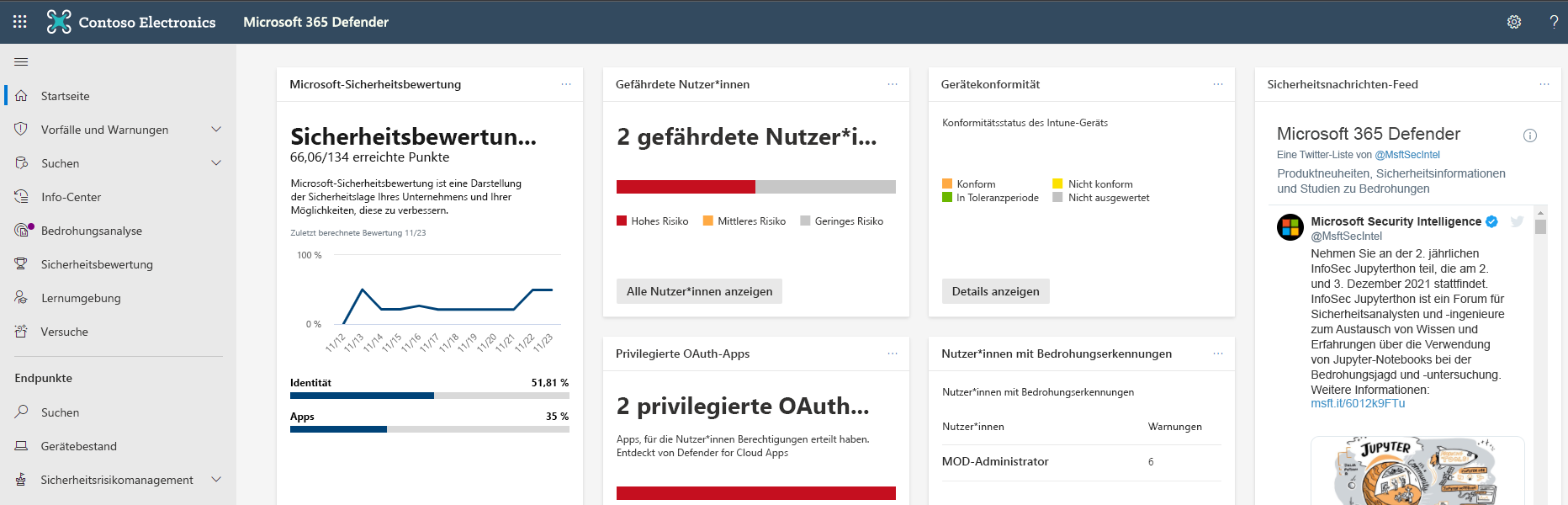

Die Startseite im Microsoft Defender-Portal bietet einen Überblick über die Sicherheitsintegrität Ihrer organization. Sie besteht aus Karten, auf denen zielgerichtete Informationen angezeigt werden. Welche Karten beim Anmelden zu sehen sind, hängt von Ihrer Rolle ab.

Die verwendbaren Karten können in vier Kategorien unterteilt werden:

- Identitäten. Auf diesen Karten werden Informationen dazu angezeigt, wie sich die Identitäten in Ihrer Organisation verhalten, und verdächtige oder riskante Aktionen hervorgehoben.

- Daten. Diese Karten helfen Ihnen, die unbefugte Weitergabe oder Offenlegung von Daten zu erkennen.

- Geräte. Diese Karten enthalten Informationen zu Warnungen, Aktivitäten und Risiken, die Mobilgeräte in Ihrer Organisation betreffen.

- Apps. Diese Karten helfen Ihnen zu erkennen, wie Cloud-Apps verwendet werden und welche Gefahren potenziell von ihnen ausgehen können.

Sie können die Karten anpassen, die auf der Startseite angezeigt werden. Sie können Karten verwenden, um ein informatives Dashboard zu erstellen, das genau auf Ihre Rolle zugeschnitten ist und Ihnen hilft, sich auf die relevantesten Ereignisse zu konzentrieren.

Weitere Seiten im Microsoft Defender-Portal:

- Vorfälle. Auf dieser Seite können Sie sehen, wie Angriffe gestartet wurden, wo sie erkannt wurden und welche Maßnahmen zur Entschärfung dieser Angriffe ergriffen wurden. Jeder aufgelistete Incident kann Daten aus mehreren Microsoft Defender XDR-Komponenten und anderen Microsoft-Sicherheitsstapelprodukten enthalten, die in eine einzige Geschichte integriert sind.

- Benachrichtigungen. Auf dieser Seite können Sie Warnungen von Defender for Cloud Apps, Microsoft Entra ID, Defender für Endpunkt, Defender for Identity und anderen Quellen anzeigen, filtern und suchen.

- Sicherheitsbewertung. Auf dieser Seite finden Sie eine Gesamtbewertung des Sicherheitsstatus Ihrer Organisation. Die Bewertung hängt von den Features, Richtlinien, Tools und Funktionen ab, die Sie aktiviert haben. Die Seite enthält außerdem Vorschläge zur Erhöhung der Sicherheit.

- Klassifizierung. Auf dieser Seite können Sie ein Klassifizierungsschema für Dokumente, E-Mails, Websites und andere Objekte konfigurieren. Mithilfe dieser Kategorien können Sie Schutzrichtlinien auf verschiedene Arten von Informationen anwenden.

Erweiterte Bedrohungssuche

Eine Seite im Microsoft Defender-Portal hat die Bezeichnung Erweiterte Suche. Mit diesem Tool können Sie Abfragen zu Sicherheitsrohdaten innerhalb der gesamten Organisation für die letzten 30 Tage erstellen und ausführen. Mithilfe dieser Abfragen können Sie auch benutzerdefinierte Erkennungsregeln festlegen, durch die Bedrohungen automatisch erkannt und entschärft werden.

Im Tool für die erweiterte Bedrohungssuche wird die Abfragesprache Kusto verwendet, um Abfragen zu definieren. Hier sehen Sie ein Beispiel für eine Kusto-Abfrage:

// Finds PowerShell execution events that could involve a download

union DeviceProcessEvents, DeviceNetworkEvents

| where Timestamp > ago(7d)

// Pivoting on PowerShell processes

| where FileName in~ ("powershell.exe", "powershell_ise.exe")

// Suspicious commands

| where ProcessCommandLine has_any("WebClient",

"DownloadFile",

"DownloadData",

"DownloadString",

"WebRequest",

"Shellcode",

"http",

"https")

| project Timestamp, DeviceName, InitiatingProcessFileName,

InitiatingProcessCommandLine, FileName, ProcessCommandLine,

RemoteIP, RemoteUrl, RemotePort, RemoteIPType

| top 100 by Timestamp

In Kusto sind Kommentaren zwei Schrägstriche vorangestellt. Verwenden Sie Kommentare, um Ihren Abfragecode für andere Administratoren zu erläutern, damit sie den Zweck und die Methodologie der Abfrage besser nachvollziehen können.

In der ersten Zeile der Abfrage sind die Tabellen definiert, für die die Abfrage ausgeführt wird: DeviceProcessEvents und DeviceNetworkEvents.

Die erste where-Klausel gibt an, dass die Abfrage nur Ereignisse der letzten sieben Tage zurückgeben soll.

Die zweite where-Klausel gibt an, dass die Abfrage nur von PowerShell generierte Ereignisse zurückgeben soll.

Die dritte where-Klausel gibt an, welche Vorgänge als verdächtig angesehen werden, durch Angabe einer Reihe von Schlüsselwörtern, nach denen in der PowerShell-Befehlszeile gesucht werden soll.

In der project-Klausel sind die Datenspalten definiert, die von der Abfrage zurückgegeben werden sollen.

Die top-Klausel beschränkt die Ergebnisse auf die letzten 100 Ereignisse.