Erstellen einer Analyseregel anhand von Vorlagen

Der Abschnitt „Analysen“ in Microsoft Sentinel enthält Regelvorlagen, die vorab aus dem GitHub-Repository für Azure Sentinel geladen werden. Mit diesen Vorlagen können Sie eine Regel erstellen, um Sicherheitsbedrohungen zu erkennen.

Erkunden der vorhandenen Regelvorlagen

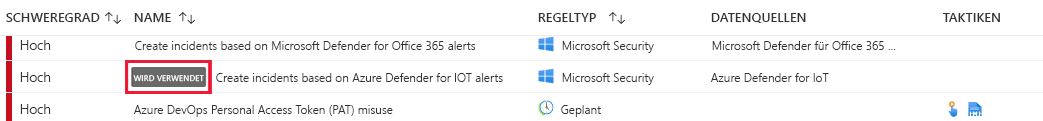

Sie können mithilfe einiger der vorhandenen Regelvorlagen eine einzelne Regel und mit anderen mehrere Regeln mit unterschiedlichen Anpassungsoptionen erstellen. Bei Vorlagen, die in Gebrauch sind, wird wie im folgenden Screenshot dargestellt auf der Vorlagenseite die Beschriftung WIRD VERWENDET angezeigt.

Wenn Sie eine der Regeln auf der Registerkarte Regelvorlagen auswählen, können Sie die Eigenschaften der Regel einsehen. Für jede Regel können Sie Folgendes überprüfen:

Schweregrad. Gibt die Wichtigkeit der Warnung an. Es gibt vier Schweregrade:

- Hoch

- Medium

- Niedrig

- Informational

Name der Regel. Stellt einen aussagekräftigen Namen für die Warnungsregel dar.

Regeltyp. Definiert der Typ der Regel, der einer der folgenden Typen sein kann:

- Anomalie

- Fusion

- Microsoft Security

- ML Behavior Analytics

- Scheduled

Datenquelle. Gibt den Datenquellenconnector an, der die Warnung generiert hat.

Taktiken. Gibt Methoden im MITRE ATT&CK-Modell an, die von unterschiedlichen Arten von Schadsoftware verwendet werden.

Hinweis

MITRE ATT&CK ist eine global zugängliche Wissensdatenbank mit Taktiken und Techniken von Angreifern, die auf Beobachtungen aus der realen Welt basiert. Die ATT&CK-Wissensdatenbank dient als Grundlage für die Entwicklung spezifischer Bedrohungsmodelle und -methodiken im privaten und öffentlichen Sektor sowie in der Community für Cybersicherheitsprodukte und -dienste.

Wenn Sie eine Regel entweder auf der Registerkarte „Aktive Regeln“ oder auf der Registerkarte „Regelvorlagen“ aus der Liste auswählen, bietet der Detailbereich weitere Informationen zu der ausgewählten Regel.

Erstellen einer Analyseregel anhand einer Regelvorlage

Wenn Sie eine vordefinierte Regelvorlage auswählen, werden im Detailbereich möglicherweise Filter angezeigt, mit denen Sie das Verhalten dieser Regel definieren können. Für Regeln für „Fusion“ und „ML Behavior Analytics“ liefert Microsoft keine bearbeitbaren Informationen. Für geplante Regeln und Microsoft Security können Sie jedoch die Abfrage, Filter und Ein-/Ausschlüsse, die in der Bedrohungserkennung verwendet werden, anzeigen oder bearbeiten. Durch Auswählen der Schaltfläche Regel erstellen können Sie die Analyseregellogik mithilfe eines Assistenten definieren, der Ihnen bei der Anpassung einer Regel aus der ausgewählten Vorlage hilft.

Für „Fusion“- und „ML Behavior Analytics“-Vorlagen können Sie sie nur als aktive Regeln aktivieren oder deaktivieren.

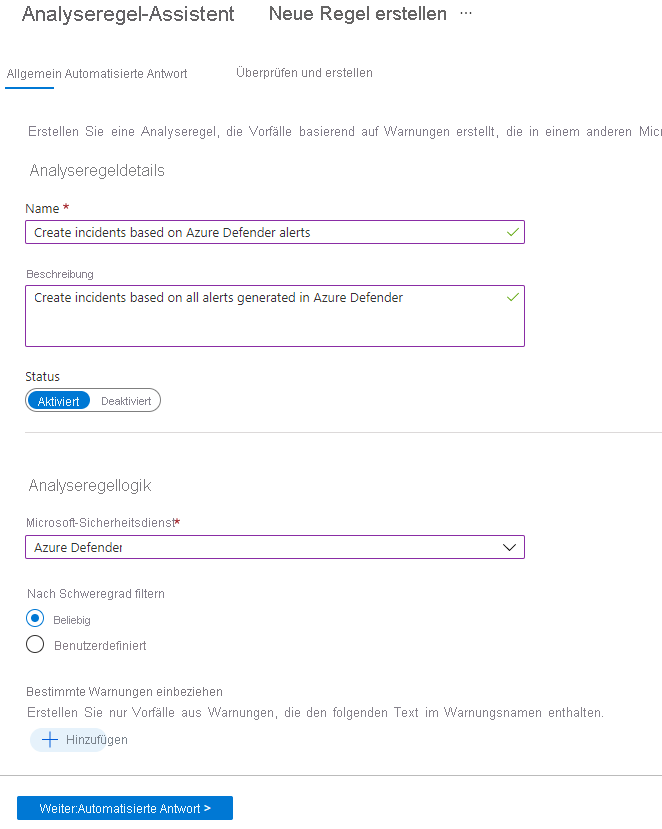

Eine Regel, die Sie anhand einer Microsoft-Sicherheitsvorlagen erstellen, besteht aus den folgenden Elementen:

Registerkarte "Allgemein"

In der folgenden Tabelle sind die Eingaben auf der Registerkarte Allgemein aufgeführt.

| Feld | Beschreibung des Dataflows |

|---|---|

| Name | Ist vorab mit dem Namen der Regelvorlage ausgefüllt. |

| BESCHREIBUNG | Geben Sie weitere Details zur Erstellung der Warnungen an. |

| Status | Zeigt an, ob die Analyseregel aktiviert oder deaktiviert ist. |

| Microsoft-Sicherheitsdienst | Gibt als Quelle der Warnung einen der Microsoft-Sicherheitsdienste an. |

| Nach Schweregrad filtern | Dient zum Optimieren von Warnungen aus einer Quelle basierend auf dem Schweregrad. Wenn Sie „Benutzerdefiniert“ auswählen, können Sie „Hoch“, „Mittel“, „Niedrig“ oder „Information“ angeben. |

| Bestimmte Warnungen einbeziehen | Fügen Sie ein oder mehrere Wörter hinzu, um Ergebnisse von Warnungen einzuschließen, die bestimmten Text in ihrem Namen enthalten. |

| Bestimmte Warnungen ausschließen | Fügen Sie ein oder mehrere Wörter hinzu, um Ergebnisse von Warnungen auszuschließen, die bestimmten Text in ihrem Namen enthalten. |

Automatisierte Antwort

Auf der Registerkarte Automatisierte Antwort können Sie Automatisierungsregeln definieren. Wenn Sie Neu hinzufügen auswählen,wird der Bereich Neue Automatisierungsregel erstellen geöffnet. Die folgenden Felder sind Eingaben:

| Feld | BESCHREIBUNG |

|---|---|

| Name der Automatisierungsregel | Wählen Sie einen Namen aus, der diese Automatisierungsregel eindeutig beschreibt. |

| Trigger | Vordefinierter Wert, der nicht geändert werden kann |

| Bedingungen | Typisches Abfragefilterkonstrukt, das bearbeitet und sortiert werden kann. |

| Aktionen | Auswahlliste der Aktionen. Wählen Sie aus, welche Aktion ausgeführt werden soll, wenn die Abfragefilterbedingungen erfüllt sind. |

| Regelablauf | Datum und Uhrzeit für das Deaktivieren der Regel. Der Standardwert ist „Unbestimmt“. |

| Auftrag | Wenn mehrere Regeln erstellt werden, wählen Sie sequenzielle Zahlen aus, um die Regeln für die Incidentautomatisierung im linken Bereich neu zu anordnen. |

Hinweis

Wenn Sie Filter implementieren, um bestimmte Warnungen basierend auf einer Textzeichenfolge ein- oder auszuschließen, werden diese Warnungen nicht in Microsoft Sentinel angezeigt.

Der folgende Screenshot zeigt ein Beispiel für die Erstellung eines Incidents anhand von Warnungen, die vom Microsoft Defender für Cloud generiert wurden.

Anweisungen zum Erstellen einer Analyseregel aus einer Vorlage für einen geplanten Regeltyp finden Sie unter Erstellen einer Analyseregel aus einer Vorlage für geplante Regeln in der nächsten Lerneinheit (Lerneinheit 6).

Hinweis

Bei bestimmten Regelvorlagen kann die Schaltfläche Regel erstellen deaktiviert sein. Dies bedeutet, dass Sie aufgrund einer fehlenden Datenquelle keine Regel anhand der ausgewählten Vorlage erstellen können.