Erfahren Sie, wie Microsoft 365-Daten im Ruhezustand verschlüsselt werden.

Alle ruhenden Kundeninhalte in Microsoft 365 sind durch eine oder mehrere Verschlüsselungsformen geschützt. BitLocker wird auf Datenträgern auf Volumeebene verwendet, um sicherzustellen, dass alle ruhenden Daten verschlüsselt sind. Die BitLocker-Verschlüsselung ist ein in Windows integriertes Datenschutzfeature, das in das Betriebssystem integriert ist und die Gefahr des Datendiebstahls oder der Offenlegung von Daten durch verlorene, gestohlene oder unsachgemäß stillgelegte Computer verringert. Zusätzlich zur Verwendung von BitLocker für die Verschlüsselung auf Volumeebene integrieren Microsoft 365-Dienste eine weitere Verschlüsselungsebene auf Anwendungsebene, um Kundendaten weiter zu schützen.

Verschlüsselung auf BitLocker-Volumeebene

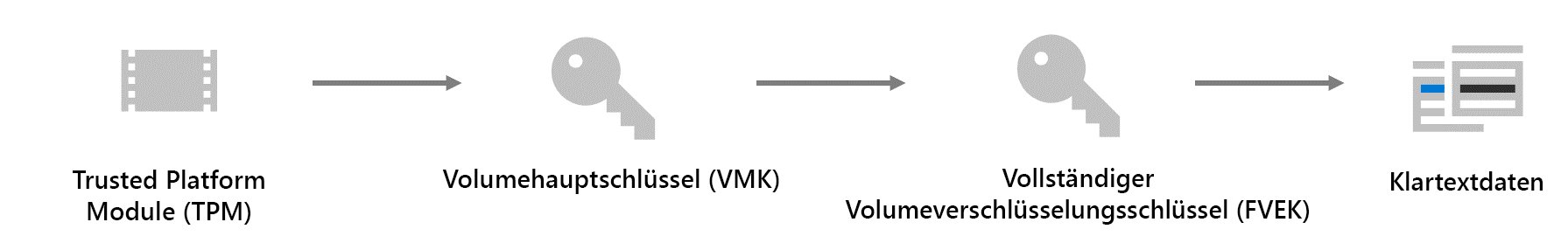

BitLocker wird mit Advanced Encryption Standard (AES) 256-Bit-Verschlüsselung auf Datenträgern mit Kundendaten bereitgestellt. Datenträgersektoren werden mit einem Schlüssel für die vollständige Volumeverschlüsselung (FVEK) verschlüsselt, der seinerseits mit dem Volumehauptschlüssel (VMK) verschlüsselt wird, der wiederum an das Trusted Platform Module (TPM) im Server gebunden ist. Da der VMK den FVEK direkt schützt, ist es wichtig, den unbefugten Zugriff auf den FVEK zu verhindern, indem der VMK mithilfe von TPM geschützt wird. BitLocker verwendet FIPS-kompatible Algorithmen, um sicherzustellen, dass Verschlüsselungsschlüssel nicht über das Netzwerk in Klartext gespeichert oder gesendet werden. Die Microsoft 365-Implementierung des Schutzes von ruhenden Kundendaten weicht nicht von der BitLocker-Standardimplementierung ab.

BitLocker unterstützt Schlüssel, die in zwei Verwaltungskategorien fallen:

- Von BitLocker verwaltete Schlüssel, die in der Regel kurzlebig sind und an die Lebensdauer einer Betriebssysteminstanz auf einem Server oder einem bestimmten Datenträger gebunden sind. Diese Schlüssel werden während der Serverneuinstallation oder der Datenträgerformatierung gelöscht und zurückgesetzt.

- BitLocker-Wiederherstellungsschlüssel, die außerhalb von BitLocker verwaltet werden, werden für die Datenträgerentschlüsselung verwendet. BitLocker verwendet Wiederherstellungsschlüssel für Szenarien, in denen ein Betriebssystem neu installiert wird, und bereits verschlüsselte Datenträger mit Daten vorhanden sind. Wiederherstellungsschlüssel werden auch von Überwachungstests für die verwaltete Verfügbarkeit in Exchange Online verwendet, in denen ein Reagierender ggf. einen Datenträger entsperren muss.

Die BitLocker-Schlüsselverwaltung schützt Wiederherstellungsschlüssel, die zum Entsperren und Wiederherstellen von verschlüsselten Datenträgern in einem Microsoft-Rechenzentrum verwendet werden. Microsoft 365 speichert die Hauptschlüssel in einer gesicherten Freigabe, auf die nur Personen zugreifen können, die überprüft und genehmigt wurden. Die Anmeldeinformationen für die Schlüssel werden in einem gesicherten Repository für Zugangssteuerungsdaten gespeichert (dem so genanten "Geheimnisspeicher"), für den eine hohe Zugriffsrechteerweiterungsebene sowie Managementgenehmigungen erforderlich sind, um mit einem Just-In-Time-Zugriffsrechteerweiterungstool (JIT) darauf zugreifen zu können.

Verschlüsselung auf Dienstebene

Exchange Online, Microsoft Teams, SharePoint Online und OneDrive for Business alle verwenden Verschlüsselung zum Servicelevel, um eine zusätzliche Sicherheitsebene für ruhende Kundendaten bereitzustellen.

Exchange Online verwendet BitLocker, um alle Postfachdaten, einschließlich Skype for Business benutzergenerierten Daten, auf Postfachebene zu verschlüsseln. Kundendateien in SharePoint Online werden durch eindeutige Schlüssel pro Datei geschützt, die immer exklusiv für einen einzelnen Mandanten sind. Während des Uploads wird jede Datei (einschließlich jeder aktualisierten Datei) in Blöcke aufgeteilt und einzeln mit ihrem eigenen eindeutigen AES-256-Bit-Schlüssel verschlüsselt. Die Blöcke werden dann als Blobs in Azure Storage gespeichert und nach dem Zufallsprinzip auf verschiedene Blobcontainer verteilt. Die Blöcke, Schlüssel und die Karte, die zum Rekonstruieren der Dateien beim Download verwendet werden, werden alle an separaten Speicherorten gespeichert. Azure Storage hat keinen Zugriff auf die verschlüsselten Daten. Mehrere Microsoft 365-Workloads, einschließlich Microsoft Teams und OneDrive for Business, nutzen SharePoint Online zum Speichern von Kundendaten.

Kunden haben zwei Optionen für die Verwaltung von Verschlüsselungsschlüsseln auf Dienstebene:

- Von Microsoft verwaltete Schlüssel – In der Standardimplementierung für Kunden, die keinen Kundenschlüssel verwenden, verwaltet Microsoft alle für die Dienstverschlüsselung verwendeten kryptografischen Schlüssel. Diese Option ist zurzeit standardmäßig für Exchange Online, SharePoint Online und OneDrive for Business aktiviert. Von Microsoft verwaltete Schlüssel bieten eine Standarddienstverschlüsselung, es sei denn, ein Kunde macht ein Onboarding auf Kundenschlüssel.

- Kundenschlüssel – Mit dieser Option können Kunden ihre eigenen Stammschlüssel zum Verschlüsseln von Kundendaten verwenden. Kundenschlüssel werden in Azure Key Vault hochgeladen oder darin generiert, sodass Kunden die Fähigkeit von Microsoft-Diensten steuern können, Kundendaten zu entschlüsseln und zu verarbeiten. Diese Option ist zurzeit in Exchange Online, SharePoint Online und OneDrive for Business verfügbar.

Unabhängig von der ausgewählten Schlüsselverwaltungsoption werden die Stammschlüssel zum Schutz der von der Dienstverschlüsselung verwendeten Schlüsselhierarchien verwendet. Alle für die Dienstverschlüsselung verwendeten Schlüssel werden in privaten Repositorys sicher gespeichert, z. B. in Azure Key Vault, wo sie von automatisiertem Dienstcode ohne direkten Zugriff für Microsoft-Mitarbeiter verwendet werden können. Die Dienstverschlüsselung schließt die normale Schlüsselrotation ein, um die Schlüsselsicherheit zu gewährleisten. Die Schlüsselrotation erfolgt durch automatisierten Servicecode nach intern definierten Zeitplänen basierend auf dem Schlüsseltyp. Kunden, die den Kundenschlüssel verwenden, sind dafür verantwortlich, ihre Stammkundenschlüssel basierend auf ihren eigenen Sicherheits- und Compliance-Anforderungen zu rotieren. In den nächsten beiden Lerneinheiten werden diese beiden Optionen ausführlicher behandelt.