App-Penetrationstests verstehen

Sicherheit als Konzept und automatisierte Sicherheitstests konzentrieren sich auf die Verhinderung von Sicherheitsverletzungen, indem Sicherheitsrisiken behoben werden, bevor sie ausgenutzt werden können. Wir ergänzen diese Praktiken, indem wir unsere Dienste auf die Möglichkeit eines Kompromisses mit Hilfe einer "Assume Breach"-Strategie vorbereiten. "Assume Breach" schränkt das Vertrauen in Anwendungen, Dienste, Identitäten und Netzwerke ein, indem es sie alle – intern und extern – als unsicher und bereits kompromittiert ansieht. Diese Prinzipien tragen dazu bei, die Auswirkungen von Sicherheitsrisiken zu begrenzen, indem sie den Schaden, den ein Angreifer verursachen kann, verringern und eine schnelle Erkennung und Reaktion auf Sicherheitsbedrohungen ermöglichen.

SDL-Penetrationstests

Zusätzlich zu automatisierten dynamischen Codetests erfordert die SDL regelmäßige Penetrationstests aller Anwendungen. Allgemeine Penetrationstests von Serviceteamanwendungen werden regelmäßig durchgeführt. Penetrationstests für Anwendungen können Sicherheitslücken aufdecken, die durch andere Testmethoden nicht erkannt werden. Sie testen auch Protokollierungs- und Erkennungsfunktionen, um sicherzustellen, dass unsere Software den Sicherheitsreaktionsteams von Microsoft die Daten bereitstellt, die zum Schutz von Produktionssystemen vor echten Angreifern erforderlich sind.

Serviceteams führen im Rahmen der Sicherheitsüberprüfung bei Bedarf auch gezielte Penetrationstests an Softwareschnittstellen durch. Gezielte Penetrationstests sind so konzipiert, dass sie bestimmte Arten von Sicherheitsrisiken erkennen. Diese Tests bieten eine zusätzliche Schutzebene gegen potenzielle Schwachstellen in wichtigen Softwarefunktionen und Datenflüssen.

Angriffssimulation

Sobald der Code zur Freigabe freigegeben und in Produktionsumgebungen eingesetzt ist, testen wir die Betriebssicherheit weiter, indem wir Angriffe auf Produktionssysteme simulieren. Die Angriffssimulation testet die Betriebsseite des DevOps-Modells gegen die betrieblichen SDL-Anforderungen. Das Hauptziel der Angriffssimulation ist die Überprüfung unserer Erkennungs- und Reaktionsmaßnahmen. Obwohl unsere Angriffssimulationen sicherlich dazu verwendet werden, neue Sicherheitsrisiken und Pfade in den Dienst zu ermitteln, ist ein wesentlicher Schwerpunkt das Testen, was nach einer Kompromittierung passiert. Erkennen wir den Angriff schnell genug? Sind wir in der Lage, die Angreifer effektiv zu unterbinden und zu verjagen? Angriffssimulationen und andere Formen von Penetrationstests ermöglichen es uns, diese Fragen fortwährend zu beantworten.

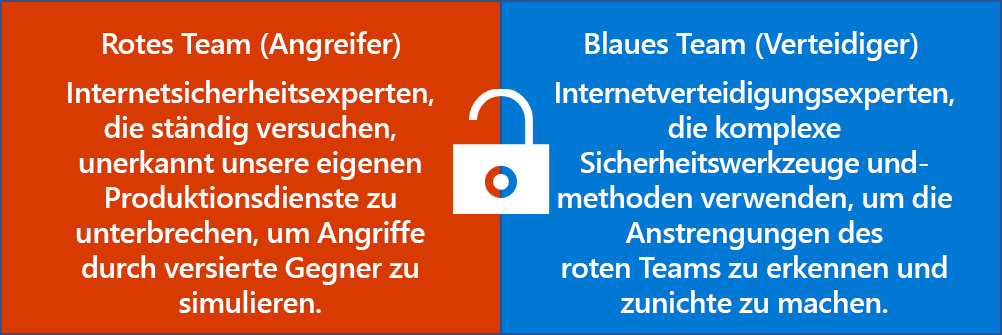

Microsoft nutzt interne sicherheitsrelevante Sicherheitsteams von Vollzeitmitarbeitern, um kontinuierliche Penetrationstests durchzuführen, indem Angriffe auf unsere Systeme simuliert werden. Wir nennen diese Teams das Rote Team. Das rote Team versucht, Microsoft-Systeme zu kompromittieren, ohne erkannt zu werden, indem Sicherheitsrisiken und Sicherheitsfehlkonfigurationen entdeckt und ausgenutzt werden. Red Team-Bemühungen simulieren reale Angriffe und testen die Funktionen der Sicherheitsreaktionsteams von Microsoft. Im Rahmen interner Penetrationstests werden die Sicherheitsreaktionsteams von Microsoft als "Blue Team" bezeichnet. Es ist die Aufgabe des blauen Teams, Angriffe des roten Teams mithilfe unserer Sicherheitsüberwachungssysteme und des Prozesses zur Reaktion auf Sicherheitsvorfälle zu verhindern, zu erkennen und darauf zu reagieren.

Das Red Team greift Microsoft Online Services-Systeme und -Vorgänge mit den gleichen Taktiken, Techniken und Verfahren an wie echte Angreifer. Ihre Angriffe testen unsere Sicherheitserkennungs- und Reaktionsfähigkeiten und tragen dazu bei, Produktionslücken, Konfigurationsfehler, ungültige Annahmen und andere Sicherheitsprobleme auf kontrollierte Weise zu identifizieren. Auf jede Sicherheitsverletzung durch das rote Team folgt eine vollständige Offenlegung und Zusammenarbeit zwischen beiden Teams, um betriebliche Sicherheitslücken zu identifizieren und zu beheben, den Serviceteams Fehler zuzuweisen, um Sicherheitsrisiken auf Code-Ebene zu beheben und die Erkennung und Reaktion auf Sicherheitsverletzungen zu verbessern.

Angriffssimulationen des roten Teams sind so konzipiert, dass Sie realistische Angriffe simulieren, ohne dass sich dies negativ auf unsere Kunden auswirkt. Kundenmandanten sind niemals das Ziel von Red Team-Angriffen, und Red Team-Penetrationstests tragen dazu bei, sicherzustellen, dass Microsoft Online Services darauf vorbereitet sind, Sicherheitsbedrohungen zu verhindern, zu erkennen und darauf zu reagieren.