Verbinden einer nicht von Microsoft stammenden SIEM-Lösung mit Microsoft Defender for Cloud Apps

Viele Organisationen haben bereits eine SIEM-Lösung (Event Management) implementiert, und es ist unwahrscheinlich, dass sie diese Lösung ausschließlich für die Microsoft Defender for Cloud Apps-Konnektivität ersetzen möchten. Glücklicherweise sind Sie beim Verbinden von Microsoft Defender for Cloud Apps mit einer SIEM-Lösung nicht gezwungen, Microsoft Sentinel zu verwenden, und können eine Verbindung zu anderen SIEM-Lösungen herstellen, die nicht von Microsoft stammen, solange diese das Common Event Format (CEF) verwenden.

Voraussetzungen

Die folgenden Voraussetzungen sind erforderlich, um eine SIEM-Lösung eines Drittanbieters mit Microsoft Defender für Cloud-Apps zu verbinden:

- Eine SIEM-Lösung, die Syslog CEF-Nachrichten empfangen kann.

- Ein Syslog-Server mit den folgenden Spezifikationen:

- Java 8 (oder aktueller) ist installiert

- Es wird Windows oder Linux ausgeführt

- Zwei CPUs

- Mindestens 20 GB freier Speicherplatz

- Mindestens 2 GB RAM

- Transport Layer Security (TLS) 1.2 (oder aktueller)

- Firewalleinstellungen zum Herstellen einer Verbindung mit Microsoft Defender for Cloud Apps festgelegt. Weitere Informationen finden Sie unter Netzwerkanforderungen in der Zusammenfassung.

Hinweis

Beachten Sie, dass das Token an den Administrator gebunden ist, der es erstellt hat, und das Token nicht mehr gültig ist, wenn dieses Administratorkonto entfernt wird. Sie sollten planen, welches Konto zum Erstellen des Tokens verwendet wird, und sicherstellen, dass es nicht an eine bestimmte Person gebunden wird, die die Organisation verlassen oder deren Rolle sich ändern könnte. Wenn Sie Microsoft Entra Privileged Identity Management (PIM) implementiert haben, stellen Sie sicher, dass das Konto, das das Token erstellt hat, über ausreichende Zugriffsrechte verfügt.

Schritte zum Verbinden einer Nicht-Microsoft Security-Information und Eventmanagement-Lösung mit Microsoft Defender for Cloud Apps

Führen Sie die folgenden Schritte aus, um eine nicht von Microsoft stammende Security-Informations- und Ereignisverwaltungslösung mit Microsoft Defender for Cloud Apps zu verbinden:

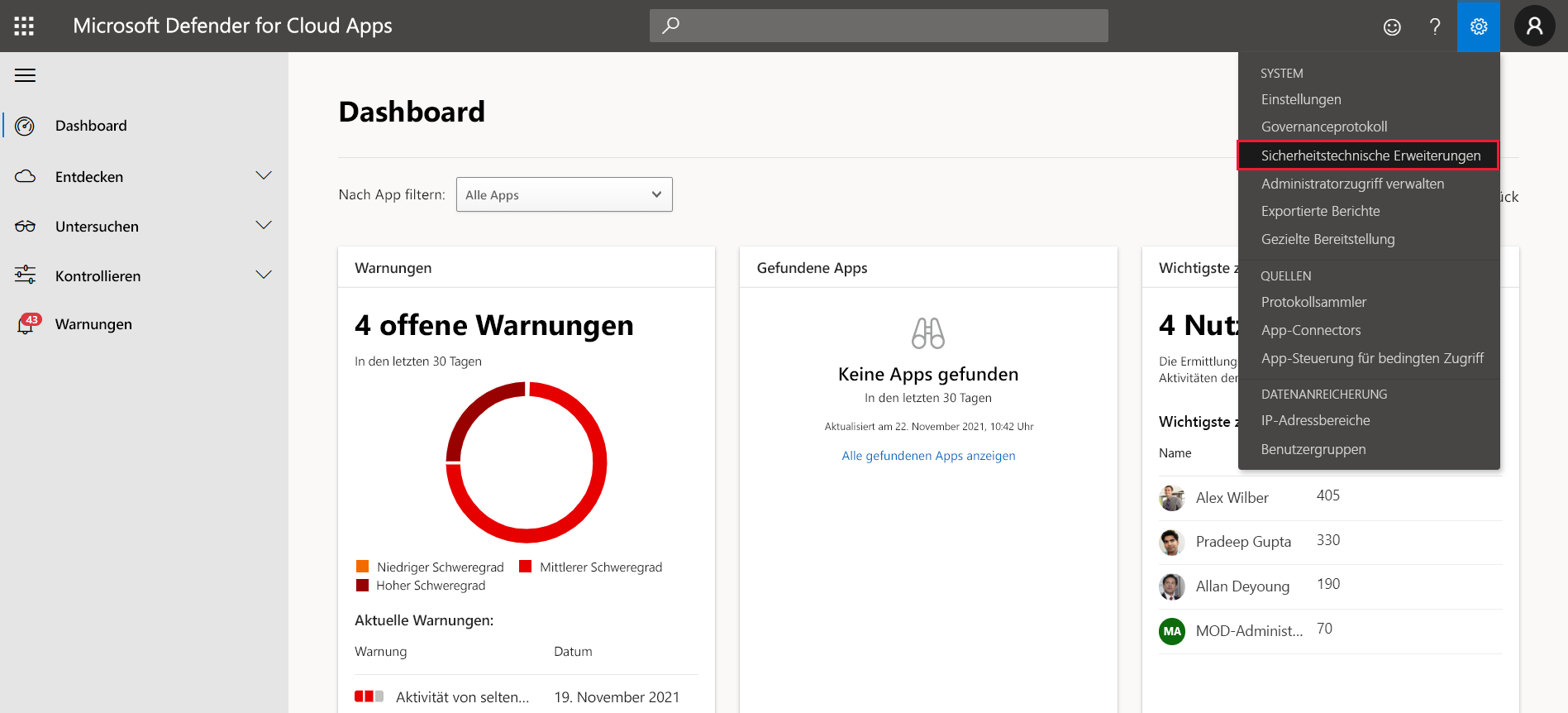

Wählen Sie in Microsoft Defender for Cloud Apps Einstellungenund dann Sicherheitserweiterungenaus.

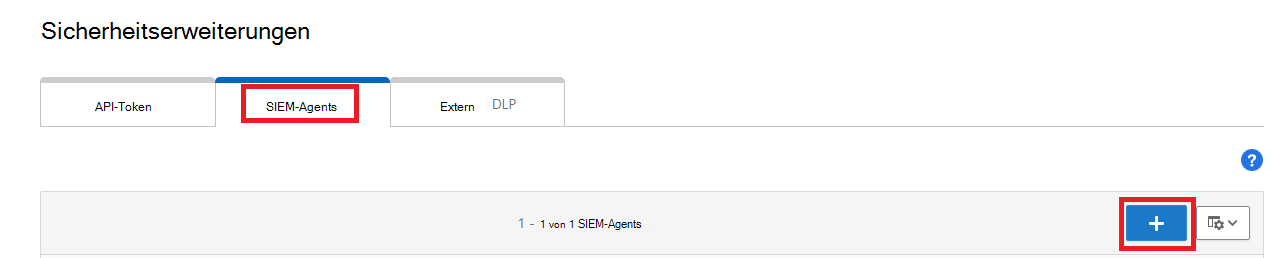

Wählen Sie SIEM-Agents und dann Agent hinzufügen aus.

Wählen Sie Generisches SIEM und dann Assistenten starten aus.

Geben Sie den Namen und das Format für den Agent ein, und wählen Sie Weiter.

Geben Sie die IP-Adressinformationen für den Syslog-Host ein, und wählen Sie Weiter.

Wählen Sie die Warnungs- und Aktivitätstypen aus, die auf Ihren SIEM-Server exportiert werden sollen, und wählen Sie Weiter.

Kopieren Sie das Token, und speichern Sie es.

Wählen Sie Fertig stellen aus.

Entzippen Sie die Datei, und führen Sie die extrahierte Datei auf Ihrem Server aus:

java -jar mcas-siemagent-0.87.20-signed.jar \[\--logsDirectory DIRNAME\] \[\--proxy ADDRESS\[:PORT\]\] \--token TOKEN

Hinweis

DIRNAME ist der Pfad zum Verzeichnis, das Sie für die Debugprotokolle des lokalen Agents verwenden möchten.

ADDRESS[:P ORT] ist die Adresse und der Port des Proxyservers, die der Server zum Herstellen einer Verbindung mit dem Internet verwendet.

TOKEN ist das SIEM-Agenttoken, das Sie im vorhergegangenen Schritt gespeichert haben.

Im folgenden Video werden die Schritte zum Verbinden von Microsoft Defender for Cloud Apps mit einem SIEM eines Drittanbieters erläutert: