Abfragen des Aktivitätsprotokolls

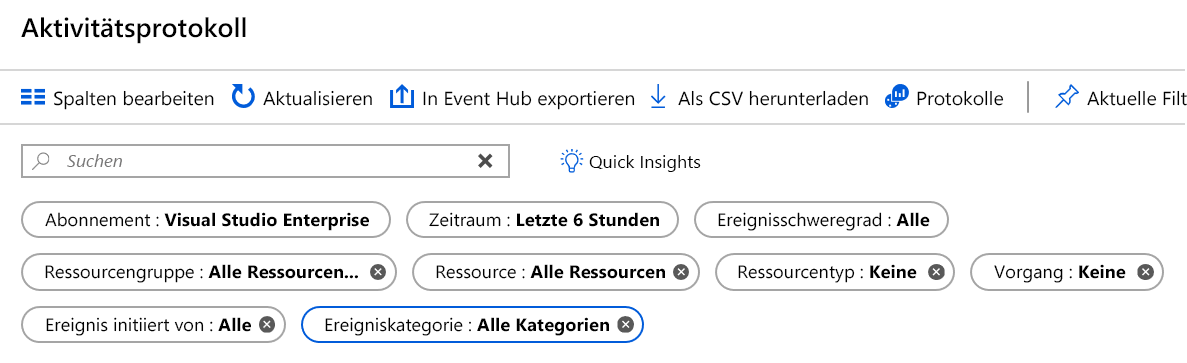

Im Azure-Portal können Sie Ihre Azure Monitor-Aktivitätsprotokolle filtern, um bestimmte Informationen anzuzeigen. Mithilfe von Filtern können Sie ausschließlich die Aktivitätsprotokolldaten überprüfen, die Ihren Kriterien entsprechen. Sie können Filter festlegen, um Überwachungsdaten zu kritischen Ereignissen für Ihr primäres Abonnement und Ihre Produktions-VM während der Spitzenzeiten zu überprüfen.

Wissenswertes über Aktivitätsprotokollfilter

Im Folgenden finden Sie einige der Filter, mit denen Sie steuern können, welche Daten in Ihrem Aktivitätsprotokoll überprüft werden sollen:

Abonnement: zeigt die Daten für einen oder mehrere angegebene Azure-Abonnementnamen an

Zeitraum: zeigt Daten für eine angegebene Zeitspanne an, indem Sie die Start- und Endzeit für Ereignisse auswählen, z. B. einen Zeitraum von sechs Stunden

Ereignisschweregrad: zeigt Ereignisse mit den ausgewählten Schweregraden an, einschließlich Information, Warnung, Fehler oder Kritisch.

Ressourcengruppe: zeigt Daten zu einer oder mehreren angegebenen Ressourcengruppen innerhalb der ausgewählten Abonnements an

Ressource (Name): zeigt Daten zu den angegebenen Ressourcen an

Ressourcentyp: zeigt Daten zu Ressourcen eines angegebenen Typs an, z. B.

Microsoft.Compute/virtualmachinesVorgangsname: zeigt Daten zu einem ausgewählten Azure Resource Manager-Vorgang an, z. B.

Microsoft.SQL/servers/WriteEreignis initiiert von: zeigt Vorgangsdaten für einzelne angegebenen Benutzer*innen an, die einen Vorgang ausgeführt hat und als „Aufrufer“ bezeichnet werden

Nachdem Sie Filter definiert haben, können Sie den Filtersatz an das Azure Monitor-Dashboard anheften. Sie können auch Ihre Suchergebnisse im Aktivitätsprotokoll als CSV-Datei herunterladen.

Zusätzlich zu den Filtern können Sie eine Textzeichenfolge in das Feld Suchen eingeben. Azure Monitor versucht, Ihre Suchzeichenfolge mit Daten abzugleichen, die für alle Felder in allen Ereignissen zurückgegeben werden, die Ihren Filtereinstellungen entsprechen.

Wissenswertes über Ereigniskategorien

In der folgenden Tabelle sind die Kategorien von Ereignissen zusammengefasst, die Sie in Ihren Aktivitätsprotokollen überprüfen können. Die für Ereignisse angezeigten Informationen basieren auf Ihren anderen Filtereinstellungen.

| Ereigniskategorie | Ereignisdaten | Beispiele |

|---|---|---|

| Verwaltung | Alle Über Azure Resource Manager ausgeführten Erstellungs-, Aktualisierungs-, Lösch- und Aktionsvorgänge sowie alle Änderungen an der rollenbasierten Zugriffssteuerung (Role-Based Access Control, RBAC) in Ihren gefilterten Abonnements | create virtual machine delete network security group |

| Dienstintegrität | Alle Dienstintegritätsereignisse für Azure-Dienste und -Ressourcen, die mit Ihren gefilterten Abonnements verbunden sind, einschließlich Aktion erforderlich, Unterstützte Wiederherstellung, Incident, Wartung, Information oder Sicherheit | SQL Azure in East US is experiencing downtime Azure SQL Data Warehouse Scheduled Maintence Complete |

| Resource Health | Alle Ressourcenintegritätsereignisse für Ihre gefilterten Azure-Ressourcen, einschließlich Verfügbar, Nicht verfügbar, Beeinträchtigt oder Unbekannt, und identifiziert als Plattformseitig ausgelöst oder Benutzerseitig ausgelöst | Virtual Machine health status changed to unavailable Web App health status changed to available |

| Warnung | Alle Aktivierungen von Azure-Warnungen für Ihre gefilterten Abonnements und Ressourcen | CPU % on devVM001 has been over 80 for the past 5 minutes Disk read LessThan 100000 in the last 5 minutes |

| Automatische Skalierung | Alle Ereignisse im Zusammenhang mit der Autoskalierungs-Engine basierend auf den Einstellungen für die Autoskalierung, die Sie in Ihren gefilterten Abonnements definiert haben | Autoscale scale up action failed |

| Empfehlung | Empfehlungsereignisse für bestimmte Azure-Ressourcentypen, z. B. Websites und SQL Server, basierend auf Ihren gefilterten Abonnements und Ressourcen | Empfehlungen zur besseren Nutzung Ihrer Ressourcen |

| Security | Alle von Microsoft Defender for Cloud generierten Warnungen, die sich auf Ihre gefilterten Abonnements und Ressourcen auswirken | Suspicious double extension file executed |

| Richtlinie | Alle von Azure Policy ausgeführten Aktionsvorgänge für Ihre gefilterten Abonnements und Ressourcen, wobei jede von Azure Policy ausgeführte Aktion als Vorgang für eine Ressource modelliert wird | Audit und Deny |