Kennenlernen von Verwendungsmöglichkeiten für private Verbindungen

Azure Private Link stellt eine private Verbindung zwischen einem virtuellen Netzwerk und Azure-PaaS-Diensten (Platform-as-a-Service), kundeneigenen Diensten oder Diensten von Microsoft-Partnern her. Dadurch wird die Netzwerkarchitektur vereinfacht und die Verbindung zwischen Endpunkten in Azure wird geschützt, indem die Offenlegung von Daten im öffentlichen Internet verhindert wird.

Informationen zu Azure Private Link

Sehen Sie sich die Merkmale von Azure Private Link und Netzwerkroutingkonfigurationen an.

Mit Azure Private Link bleibt der gesamte Datenverkehr im globalen Microsoft-Netzwerk. Es erfolgt kein Zugriff auf das öffentliche Internet.

Private Link ist ein globaler Dienst ohne regionale Einschränkungen. Sie können private Verbindungen mit Diensten herstellen, die in anderen Azure-Regionen ausgeführt werden.

Dienste, die in Azure bereitgestellt werden, können in Ihr privates virtuelles Netzwerk eingebunden werden, indem Sie Ihr Netzwerk einem privaten Endpunkt zuordnen.

Private Link kann Ihre eigenen Dienste in den virtuellen Netzwerken Ihrer Kund*innen privat bereitstellen.

Der gesamte Datenverkehr an den Dienst kann über den privaten Endpunkt weitergeleitet werden. Es sind keine Gateways, NAT-Geräte, Azure ExpressRoute- bzw. VPN-Verbindungen oder öffentliche IP-Adressen erforderlich.

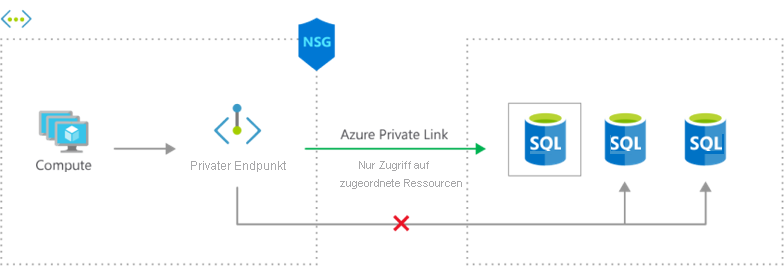

Die folgende Abbildung veranschaulicht eine Netzwerkroutingkonfiguration mit Azure Private Link. Der Dienst stellt mithilfe von Azure SQL-Datenbank eine Verbindung mit einem privaten Endpunkt einer Netzwerksicherheitsgruppe (NSG) her. Diese Konfiguration verhindert eine direkte Verbindung.

Zu beachtende Punkte bei der Verwendung von Azure Private Link

Die Arbeit mit Azure Private Link bietet viele Vorteile. Sehen Sie sich die folgenden Punkte an, und überlegen Sie, wie Sie den Dienst in Ihren Szenarios implementieren können.

Private Verbindung mit Diensten in Azure: Stellen Sie private Verbindungen zu Diensten her, die in anderen Azure-Regionen ausgeführt werden. Der Datenverkehr verbleibt im Microsoft-Netzwerk, und es erfolgt kein Zugriff aufs öffentliche Internet.

Integration mit lokalen Netzwerken und Peernetzwerken: Greifen Sie von virtuellen lokalen Netzwerken oder virtuellen Peernetzwerken über privates Peering oder VPN-Tunnel auf private Endpunkte zu. Microsoft hostet den Datenverkehr, sodass Sie für die Migration Ihrer Workloads zur Cloud kein öffentliches Peering einrichten oder das Internet nutzen müssen.

Schutz gegen Datenexfiltration für Azure-Ressourcen: Ordnen Sie Azure-PaaS-Ressourcen private Endpunkte hinzu. Bei einem Sicherheitsvorfall in Ihrem Netzwerk kann nur auf die zugeordneten Ressourcen zugegriffen werden. Diese Implementierung beseitigt die Gefahr einer Datenexfiltration.

Dienste, die direkt in den virtuellen Netzwerken von Kund*innen bereitgestellt werden: Nutzen Sie Azure PaaS, Microsoft-Partner und Ihre eigenen Dienste nicht öffentlich in Ihren virtuellen Netzwerken in Azure. Private Link funktioniert über Mandanten hinweg und trägt dazu bei, Ihre Erfahrung mit verschiedenen Diensten zu vereinheitlichen. Sie können Anforderungen ohne Berechtigungen oder rollenbasierte Zugriffssteuerungen direkt senden, genehmigen oder ablehnen.