Erstellen einer Rollendefinition

Eine Rollendefinition umfasst Berechtigungen, die in einer JSON-Datei definiert sind. Jeder Berechtigungssatz hat einen Namen, z. B. Actions oder NotActions, der die Berechtigungen beschreibt. Einige Beispiele für Berechtigungssätze sind:

Actions-Berechtigungen geben an, welche Aktionen zulässig sind.

NotActions-Berechtigungen geben an, welche Aktionen nicht zulässig sind.

DataActions-Berechtigungen geben an, wie Daten geändert oder verwendet werden können.

AssignableScopes-Berechtigungen geben die Bereiche an, in denen eine Rollendefinition zugewiesen werden kann.

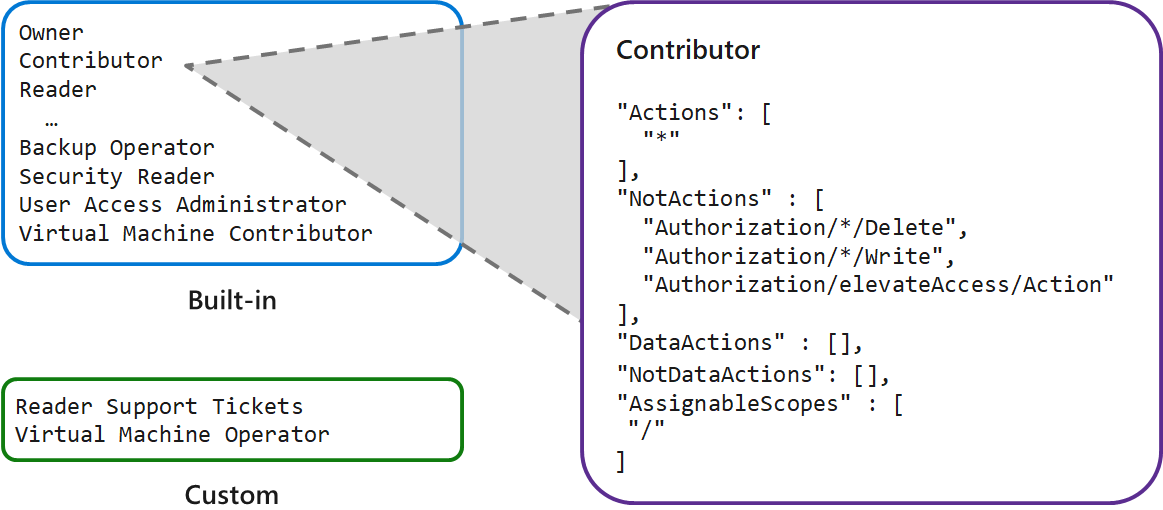

Das folgende Diagramm zeigt Details zur Rolle Mitwirkender in Azure RBAC.

Die Actions-Berechtigungen zeigen, dass die Rolle Mitwirkender über alle Aktionsberechtigungen verfügt. Das Sternchen "*" bedeutet „alle“. Die NotActions-Berechtigungen schränken die Berechtigungen, die vom Actions-Satz gewährt werden, um drei Aktionen ein:

Authorization/*/Deletehebt die Berechtigung zum Löschen und Entfernen für „alle“ auf.Authorization/*/Writehebt die Berechtigung zum Schreiben und Ändern für „alle“ auf.Authorization/elevateAccess/Actionhebt die Berechtigung zum Erweitern der Ebene oder des Umfangs von Zugriffsberechtigungen auf.

Die Rolle Mitwirkender verfügt außerdem über zwei Berechtigungen, die angeben, wie Daten geändert werden können:

"NotDataActions": []: Es werden keine spezifischen Aktionen aufgeführt. Daher können sich alle Aktionen auf die Daten auswirken."AssignableScopes": ["/"]: Die Rolle kann für alle Bereiche zugewiesen werden, die Auswirkungen auf Daten haben.

Wissenswertes zu Rollendefinitionen

Sehen Sie sich die folgenden Merkmale von Rollendefinitionen an:

Azure RBAC bietet integrierte Rollen und Berechtigungssätze. Sie können auch benutzerdefinierte Rollen und Berechtigungen erstellen.

Die integrierte Rolle Besitzer verfügt über die umfassendsten Zugriffsberechtigungen in Azure.

Das System entfernt NotActions-Berechtigungen aus den Actions-Berechtigungen, um die effektiven Berechtigungen für eine Rolle zu ermitteln.

Die AssignableScopes-Berechtigungen einer Rolle können Verwaltungsgruppen, Abonnements, Ressourcengruppen oder Ressourcen sein.

Rollenberechtigungen

Verwenden Sie die Berechtigungen in Actions und NotActions zusammen, um präzise Berechtigungen für jede Rolle zu erteilen und zu verweigern. Die Actions-Berechtigungen definieren die Breite des Zugriffs, und die NotActions-Berechtigungen schränken den Zugriff ein.

In der folgenden Tabelle wird gezeigt, wie die Berechtigungen in Actions oder NotActions in den Definitionen für die drei integrierten Rollen Besitzer, Mitwirkender und Leser verwendet werden. Die Berechtigungen (und damit der Zugriff) werden von der Rolle Besitzer zu den Rollen Mitwirkender und Leser immer weiter eingeschränkt.

| Rollenname | BESCHREIBUNG | Actions-Berechtigungen | NotActions-Berechtigungen |

|---|---|---|---|

| Besitzer | Hiermit wird Vollzugriff zum Verwalten aller Ressourcen gewährt, einschließlich der Möglichkeit, Rollen in Azure RBAC zuzuweisen. | * |

Nicht zutreffend |

| Mitwirkender | Hiermit wird Vollzugriff zum Verwalten aller Ressourcen gewährt, allerdings nicht zum Zuweisen von Rollen in Azure RBAC, zum Verwalten von Zuweisungen in Azure Blueprints oder zum Teilen von Imagekatalogen. | * |

- Microsoft.Authorization/*/Delete - Microsoft.Authorization/*/Write - Microsoft.Authorization/elevateAccess/Action |

| Leser | Hiermit können Sie alle Ressourcen anzeigen, aber keine Änderungen vornehmen. | /*/read |

Nicht zutreffend |

Geltungsbereiche von Rollen

Nachdem Sie die Rollenberechtigungen definiert haben, legen Sie mit den AssignableScopes-Berechtigungen fest, wie die Rolle zugewiesen werden kann. Dazu einige Beispiele.

So machen Sie eine Rolle für die Zuweisung in zwei Abonnements verfügbar

"/subscriptions/c276fc76-9cd4-44c9-99a7-4fd71546436e", "/subscriptions/e91d47c4-76f3-4271-a796-21b4ecfe3624"So machen Sie eine Rolle nur für die Zuweisung in der Netzwerkressourcengruppe verfügbar

"/subscriptions/c276fc76-9cd4-44c9-99a7-4fd71546436e/resourceGroups/Network"So machen Sie eine Rolle für die Zuweisung für alle Anforderer verfügbar

"/"

Zu beachtende Punkte beim Erstellen von Rollen

Berücksichtigen Sie die folgenden Punkte beim Erstellen von Rollendefinitionen in Azure RBAC:

Erwägen Sie die Verwendung integrierter Rollen: Sehen Sie sich die Liste der integrierten Rollendefinitionen in Azure RBAC an. Es gibt mehr als 100 vordefinierte Rollendefinitionen, aus denen Sie auswählen können, z. B. Besitzer, Sicherungsoperator, Websitemitwirkender und SQL-Sicherheits-Manager. Integrierte Rollen werden für verschiedene Kategorien von Diensten, Aufgaben und Benutzer*innen definiert, einschließlich Allgemein, Netzwerk, Speicher, Datenbanken u. v. m.

Erwägen Sie das Erstellen benutzerdefinierter Definitionen: Definieren Sie eigene benutzerdefinierte Rollen für bestimmte Geschäftsszenarien in Ihrer Organisation. Sie können die Berechtigungen für eine integrierte Rolle ändern, um sie an die spezifischen Anforderungen Ihrer Organisation anzupassen. Sie können benutzerdefinierte Rollendefinitionen auch von Grund auf neu erstellen.

Erwägen Sie das Einschränken des Zugriffsbereichs: Weisen Sie Ihre Rollen mit dem kleinstmöglichen Geltungsbereich zu, der für die Durchführung der Aufgaben erforderlich ist. Einige Benutzer*innen wie Administrator*innen benötigen vollständigen Zugriff auf Unternehmensressourcen, um die Infrastruktur zu verwalten. Andere Benutzer*innen in der Organisation benötigen eventuell Schreibzugriff auf persönliche oder Teamressourcen, aber nur schreibgeschützten Zugriff auf freigegebene Unternehmensressourcen.

Erwägen Sie das Steuern von Änderungen an Daten: Identifizieren Sie Daten oder Ressourcen, die nur in bestimmten Szenarien geändert werden sollen, und wenden Sie darauf eine strenge Zugriffssteuerung an. Beschränken Sie Benutzer*innen auf den geringstmöglichen Zugriff, den sie für ihre Arbeit benötigen. Eine gut geplante Zugriffsverwaltungsstrategie trägt dazu bei, Ihre Infrastruktur aufrechtzuerhalten und Sicherheitsprobleme zu verhindern.

Erwägen Sie die Anwendung von Ablehnungszuweisungen: Untersuchen Sie, ob Sie das Feature „Ablehnungszuweisung“ implementieren müssen. Ähnlich wie eine Rollenzuweisung verknüpft eine Ablehnungszuweisung in einem bestimmten Bereich einen Satz von Aktionen mit einem Benutzer, einer Gruppe oder einem Dienstprinzipal, um den Zugriff zu verweigern. Ablehnungszuweisungen hindern Benutzer an der Ausführung bestimmter Aktionen für Azure-Ressourcen, auch wenn ihnen über eine Rollenzuweisung Zugriff erteilt wird.