Verknüpfen Ihrer AWS-Konten

Durch das Onboarding Ihres AWS-Kontos in Microsoft Defender für Cloud werden AWS Security Hub und Defender für Cloud integriert. Defender für Cloud bietet somit Sichtbarkeit und Schutz für diese beiden Cloudumgebungen, um Folgendes bereitzustellen:

Automatische Agent-Bereitstellung (Defender für Cloud verwendet Azure Arc zum Bereitstellen des Log Analytics-Agents für Ihre AWS-Instanzen)

Richtlinienverwaltung

Verwaltung von Sicherheitsrisiken

Integrierte Endpunkterkennung und -antwort (Endpoint Detection and Response, EDR)

Erkennung von Sicherheitsfehlkonfigurationen

Eine einzelne Ansicht, die Defender für Cloud-Empfehlungen und AWS Security Hub-Ergebnisse zeigt

Integrieren Ihrer AWS-Ressourcen in die Sicherheitsbewertungsberechnungen von Defender für Cloud

Bewerten der Einhaltung gesetzlicher Bestimmungen für Ihre AWS-Ressourcen

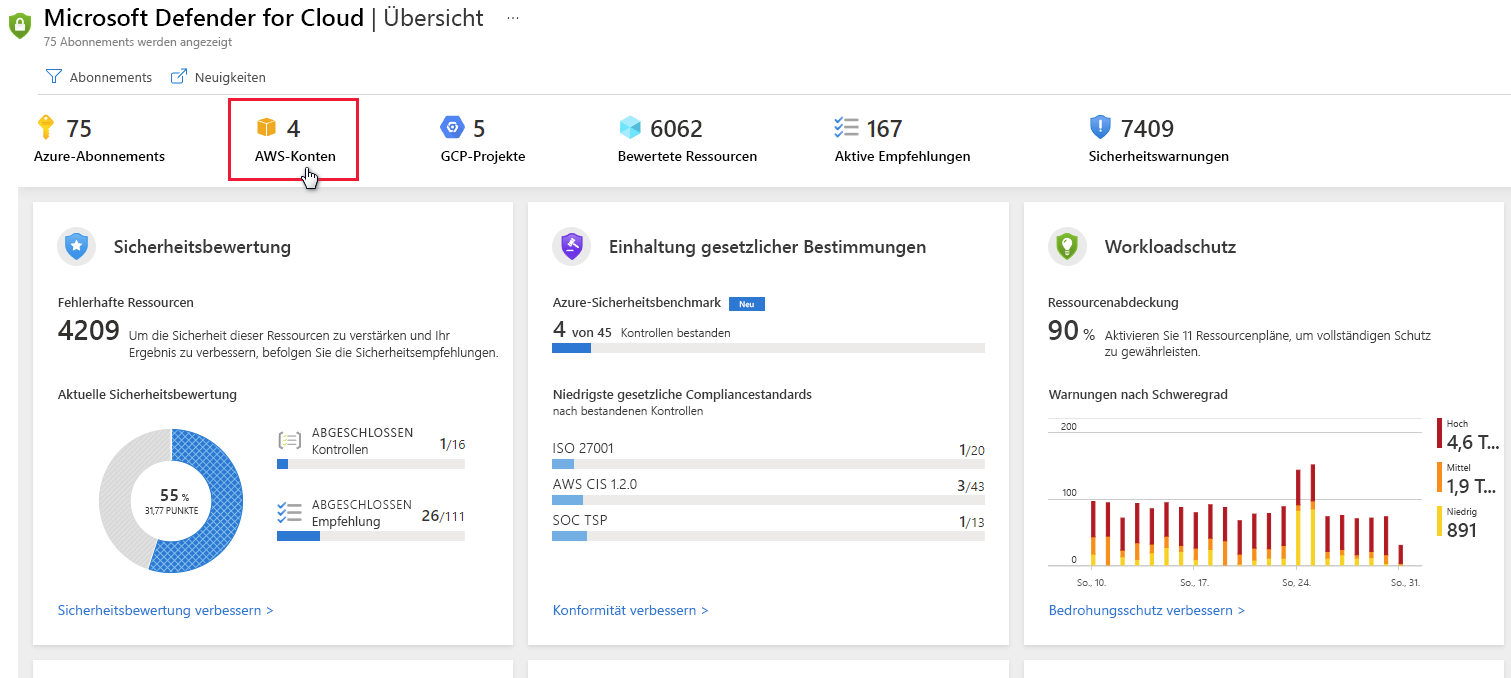

Im folgenden Screenshot sehen Sie AWS-Konten, die auf dem Übersichtsdashboard von Security Center angezeigt werden.

Führen Sie die folgenden Schritte aus, um Ihren AWS-Cloudconnector zu erstellen:

Einrichten von AWS Security Hub:

Um Sicherheitsempfehlungen für mehrere Regionen anzuzeigen, wiederholen Sie die folgenden Schritte für jede relevante Region. Wenn Sie ein AWS-Masterkonto verwenden, wiederholen Sie die folgenden drei Schritte, um das Masterkonto und alle verbundenen Mitgliedskonten in allen relevanten Regionen zu konfigurieren.

Aktivieren Sie AWS Config.

Aktivieren Sie AWS Security Hub.

Überprüfen Sie, ob Daten an den Security Hub fließen.

Wenn Sie Security Hub erstmalig aktivieren, kann es mehrere Stunden dauern, bis die Daten verfügbar sind.

Einrichten der Authentifizierung für Security Center in AWS

Es gibt zwei Methoden, um Defender für Cloud die Authentifizierung bei AWS zu ermöglichen:

Erstellen einer IAM-Rolle für Defender für Cloud: Dies ist die sicherste Methode, und sie wird empfohlen.

AWS-Benutzer für Defender für Cloud: Diese Option ist weniger sicher und kann genutzt werden, wenn IAM nicht aktiviert ist.

Erstellen Sie eine IAM-Rolle für Defender für Cloud:

Wählen Sie in Ihrer Amazon Web Services-Konsole unter Security, Identity & Compliance (Sicherheit, Identität und Compliance) die Option IAM aus.

Klicken Sie auf Roles (Rollen) und anschließend auf „Create role“ (Rolle erstellen).

Wählen Sie Another AWS account (Ein anderes AWS-Konto) aus.

Geben Sie die folgenden Details ein:

Account ID (Konto-ID): Geben Sie die Microsoft-Konto-ID (158177204117) ein, wie sie auf der AWS-Connectorseite in Security Center angezeigt wird.

Require External ID (Externe ID erforderlich): Diese Option sollte ausgewählt werden.

External ID (Externe ID): Geben Sie die Abonnement-ID ein, wie sie auf der AWS-Connectorseite in Security Center angezeigt wird.

Wählen Sie Weiter aus.

Wählen Sie im Abschnitt Attach permission policies (Berechtigungsrichtlinien anfügen) die folgenden Richtlinien aus:

SecurityAudit

AmazonSSMAutomationRole

AWSSecurityHubReadOnlyAccess

Fügen Sie optional Tags hinzu. Das Hinzufügen von Tags zum Benutzer wirkt sich nicht auf die Verbindung aus.

Wählen Sie Weiter aus.

Wählen Sie in der Liste der Rollen die von Ihnen erstellte Rolle aus.

Speichern Sie den Amazon Resource Name (ARN) für später.

Konfigurieren des SSM-Agents

AWS Systems Manager ist für die Automatisierung von Aufgaben in Ihren AWS-Ressourcen erforderlich. Wenn Ihre EC2-Instanzen über keinen SSM-Agent verfügen, führen Sie die entsprechenden Anweisungen von Amazon aus:

Einrichten der erforderlichen Azure Arc-Komponenten

Stellen Sie sicher, dass die entsprechenden Azure-Ressourcenanbieter registriert sind:

Microsoft.HybridCompute

Microsoft.GuestConfiguration

Erstellen Sie einen Dienstprinzipal für Onboarding im großen Stil. Als Besitzer des Abonnements, das Sie für das Onboarding verwenden möchten, erstellen Sie einen Dienstprinzipal für das Azure Arc-Onboarding, wie unter Erstellen eines Dienstprinzipals für flexibles Onboarding beschrieben.

Herstellen einer Verbindung zwischen AWS und Defender für Cloud

Wählen Sie im Menü von Defender für Cloud die Option „Sicherheitslösungen“ und dann mehrere Cloudconnectors aus.

Wählen Sie Add AWS Account (AWS-Konto hinzufügen) aus.

Konfigurieren Sie die Optionen auf der Registerkarte AWS authentication (AWS-Authentifizierung):

Geben Sie einen Anzeigenamen für den Connector ein.

Überprüfen Sie, ob das Azure-Abonnement richtig ist. Dabei handelt es sich um das Abonnement, das die Empfehlungen für den Connector und den AWS Security Hub enthält.

In Abhängigkeit von der Authentifizierungsoption, die Sie in „Schritt 2. Einrichten der Authentifizierung für Security Center in AWS“ ausgewählt haben:

- Wählen Sie „Assume Role“ (Rolle übernehmen) aus, und fügen Sie den ARN aus „Erstellen einer IAM-Rolle für Security Center“ ein. Einfügen der ARN-Dabei im entsprechenden Feld des AWS-Verbindungs-Assistenten im Azure-Portal

oder

- Wählen Sie Anmeldeinformationen aus, und fügen Sie den Zugriffsschlüssel und den geheimen Schlüssel aus der CSV-Datei ein, die Sie unter Erstellen eines AWS-Benutzers für Security Center gespeichert haben.

Wählen Sie Weiter aus.

Konfigurieren Sie die Optionen auf der Registerkarte Azure Arc Configuration (Azure Arc-Konfiguration):

Defender für Cloud ermittelt die EC2-Instanzen im verbundenen AWS-Konto und verwendet SSM, um für sie ein Onboarding in Azure Arc durchzuführen.

Wählen Sie die Ressourcengruppe und die Azure-Region aus, für die das Onboarding der ermittelten AWS EC2-Instanzen im ausgewählten Abonnement durchgeführt werden soll.

Geben Sie die Dienstprinzipal-ID und das Clientgeheimnis des Dienstprinzipals für Azure Arc ein, wie unter Erstellen eines Dienstprinzipals für flexibles Onboarding beschrieben.

Wenn der Computer die Internetverbindung über einen Proxyserver herstellt, geben Sie die IP-Adresse des Proxyservers oder den Namen und die Portnummer an, die für die Kommunikation mit dem Proxyserver verwendet werden. Geben Sie den Wert im Format „http://<proxyURL>:<proxyport>“ ein.

Klicken Sie auf Überprüfen + erstellen.

Überprüfen der Zusammenfassungsinformationen

Im Abschnitt „Tags“ werden alle Azure-Tags aufgelistet, die automatisch für jede EC2-Instanz, für die das Onboarding durchgeführt wurde, erstellt werden,mit den jeweiligen relevanten Details, damit sie in Azure leicht erkannt werden.

Bestätigung

Nachdem der Connector erfolgreich erstellt wurde und AWS Security Hub ordnungsgemäß konfiguriert wurde:

Defender für Cloud überprüft die Umgebung auf AWS EC2-Instanzen, führt für sie ein Onboarding in Azure Arc durch und ermöglicht die Installation des Log Analytics-Agents sowie die Bereitstellung von Bedrohungsschutz und Sicherheitsempfehlungen.

Der ASC-Dienst sucht alle sechs Stunden nach neuen AWS EC2-Instanzen und führt der Konfiguration entsprechend automatisch ein Onboarding für sie durch.

Der AWS-CIS-Standard wird im Dashboard für die Einhaltung gesetzlicher Bestimmungen von Defender für Cloud angezeigt.

Wenn die Security Hub-Richtlinie aktiviert ist, werden fünf bis zehn Minuten nach Abschluss des Onboardings Empfehlungen im Defender für Cloud-Portal und auf dem Dashboard für die gesetzliche Konformität angezeigt.