Konfigurieren der Netzwerkeinstellungen virtueller Azure-Computer

Sie haben Ihre benutzerdefinierte Software installiert, einen FTP-Server eingerichtet und den virtuellen Computer für den Empfang Ihrer Videodateien konfiguriert. Allerdings können wir keine FTP-Verbindung mit unserer öffentlichen IP-Adresse herstellen, da sie blockiert wird.

In der Regel werden Änderungen an der Serverkonfiguration über Geräte in Ihrer lokalen Umgebung vorgenommen. In diesem Sinne können virtuelle Azure-Computer als Erweiterung dieser Umgebung betrachtet werden. Sie können mithilfe des Azure-Portals, der Azure CLI oder der Azure PowerShell-Tools Änderungen an Konfigurationen vornehmen, Netzwerke verwalten und Datenverkehr zulassen oder blockieren.

Sie haben bereits einige der grundlegenden Informationen und Verwaltungsoptionen des Bereichs Übersicht für den virtuellen Computer gesehen. Hier gehen wir etwas ausführlicher auf die Netzwerkkonfiguration ein.

Öffnen von Ports in Azure-VMs

Standardmäßig sind neue virtuelle Computer gesperrt.

Apps können ausgehende Anforderungen stellen, aber der einzige zulässige eingehende Datenverkehr stammt aus dem virtuellen Netzwerk (z. B. von anderen Ressourcen im selben lokalen Netzwerk) und von Azure Load Balancer (Integritätstests).

Sie können die Konfiguration in zwei Schritten ändern, sodass FTP unterstützt wird. Wenn Sie einen neuen virtuellen Computer erstellen, können Sie einige häufig verwendete Ports öffnen (RDP, HTTP, HTTPS und SSH). Weitere Änderungen an der Firewall müssen Sie allerdings manuell vornehmen.

Der Prozess umfasst zwei Schritte:

- Erstellen einer Netzwerksicherheitsgruppe

- Erstellen einer Eingangsregel für eine aktive FTP-Unterstützung, die Datenverkehr an den Ports 20 und 21 zulässt

Was ist eine Netzwerksicherheitsgruppe?

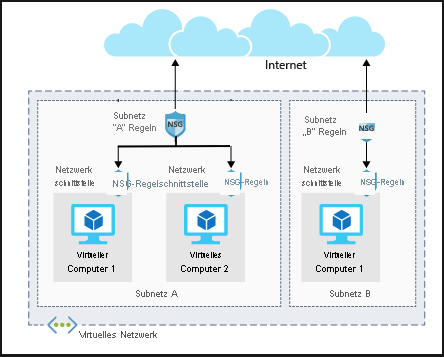

Virtuelle Netzwerke (VNETs) stellen die Grundlage des Azure-Netzwerkmodells dar und stellen Isolation und Schutz bereit. Netzwerksicherheitsgruppen (NSGs) sind das wichtigste Tool zur Erzwingung und Steuerung von Regeln für Netzwerkdatenverkehr auf Netzwerkebene. NSGs sind eine optionale Sicherheitsebene mit einer Softwarefirewall zur Filterung von eingehendem und ausgehendem Datenverkehr für das VNET.

Sicherheitsgruppen können einer Netzwerkschnittstelle (für hostspezifische Regeln), einem Subnetz im virtuellen Netzwerk (für mehrere Ressourcen) oder beiden Ebenen zugeordnet werden.

Regeln für Sicherheitsgruppen

Netzwerksicherheitsgruppen (NSGs) verwenden Regeln, um Datenverkehr im Netzwerk zuzulassen oder zu blockieren. Jede Regel gibt die Quell- und Zieladresse (oder einen Adressbereich), das Protokoll, den Port (oder den Portbereich), die Richtung (eingehend oder ausgehend) sowie eine numerische Priorität an und legt fest, ob der entsprechende Datenverkehr zugelassen oder blockiert werden soll. Die folgende Abbildung zeigt NSG-Regeln, die auf Subnetz- und Netzwerkschnittstellenebene angewendet wurden.

Jede Sicherheitsgruppe verfügt über mehrere Standardsicherheitsregeln, damit die im vorherigen Abschnitt beschriebenen Standardnetzwerkregeln angewendet werden können. Sie können diese Standardregeln nicht ändern, aber Sie können sie außer Kraft setzen.

Verwendung von Netzwerkregeln durch Azure

Für eingehenden Datenverkehr verarbeitet Azure zuerst die Sicherheitsgruppe, die dem Subnetz zugeordnet ist, und anschließend die Sicherheitsgruppe, die der Netzwerkschnittstelle zugeordnet ist. Ausgehender Datenverkehr wird in umgekehrter Reihenfolge verarbeitet (also erst die Netzwerkschnittstelle, dann das Subnetz).

Warnung

Beachten Sie, dass Sicherheitsgruppen auf beiden Ebenen optional sind. Wenn keine Sicherheitsgruppe verwendet wird, lässt Azure sämtlichen Datenverkehr zu. Wenn der virtuelle Computer über eine öffentliche IP-Adresse verfügt, kann dies ein ernsthaftes Risiko darstellen – insbesondere, wenn das Betriebssystem keine Firewall bereitstellt.

Die Regeln werden je nach Priorität bewertet, angefangen bei der Regel mit der niedrigsten Priorität. Ablehnungsregeln beenden die Auswertung immer. Wenn also beispielsweise eine ausgehende Anforderung durch eine Netzwerkschnittstellenregel blockiert wird, werden sämtliche Regeln, die auf das Subnetz angewendet werden, nicht mehr überprüft. Damit die Sicherheitsgruppe Datenverkehr zulässt, muss dieser alle angewendeten Gruppen durchlaufen.

Die letzte Regel ist immer eine Regel vom Typ Alle ablehnen. Es handelt sich dabei um eine Standardregel, die sämtlichen Sicherheitsregeln für eingehenden und ausgehenden Datenverkehr mit einer Priorität von 65500 hinzugefügt wird. Dies bedeutet, dass Sie über eine Zulassungsregel verfügen müssen, damit der Datenverkehr die Sicherheitsgruppe durchlaufen kann. Andernfalls wird er von der letzten Standardregel blockiert. Weitere Informationen über Sicherheitsregeln.

Hinweis

SMTP (Port 25) ist ein Sonderfall. Abhängig von Ihrer Abonnementebene und dem Erstelldatum Ihres Kontos wird SMTP-Datenverkehr möglicherweise blockiert. Sie können einen Antrag auf Entfernen dieser Einschränkung stellen, wenn Sie dies geschäftlich begründen können.