Grundlegendes zu Authentifizierungsmethoden in Azure

Die Authentifizierung ist der Vorgang, bei dem die Identität einer Person, eines Diensts oder eines Geräts festgelegt wird. Personen, Dienste oder Geräte müssen Anmeldeinformationen angeben, um ihre Identität zu bestätigen. Sie können sich die Authentifizierung wie Ihren Reisepass vorstellen. Dieser bestätigt nicht, dass Sie ein Ticket für einen Flug besitzen, er bestätigt nur Ihre Identität. Azure unterstützt mehrere Authentifizierungsmethoden, einschließlich Standardkennwörtern, einmaliges Anmelden (Single Sign-On, SSO), die Multi-Faktor-Authentifizierung (MFA) und kennwortlos.

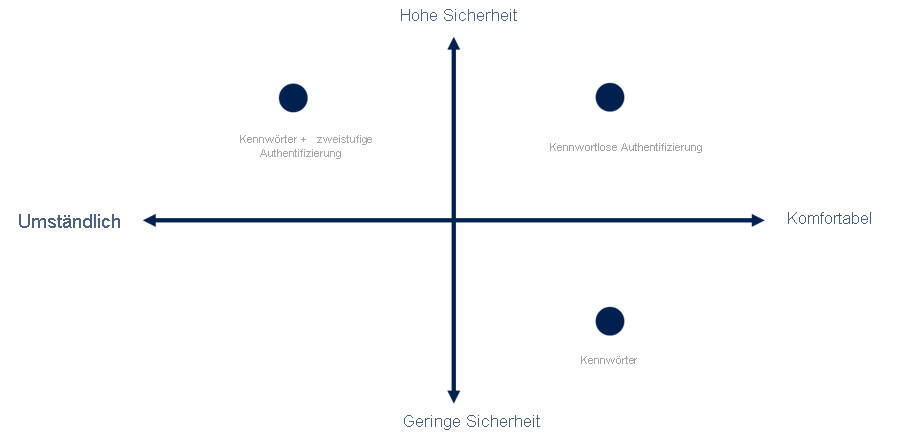

Für eine lange Zeit schien es so, als können Sicherheit und Komfort nicht nebeneinander existieren. Glücklicherweise bieten neue Authentifizierungslösungen sowohl Sicherheit als auch Komfort.

Das folgende Diagramm zeigt die Sicherheitsebene im Vergleich zum Komfort. Beachten Sie, dass die kennwortlose Authentifizierung hohe Sicherheit und hohen Komfort bietet. Kennwörter alleine zwar hohen Komfort, jedoch weniger Sicherheit.

Was ist einmaliges Anmelden (Single Sign-On, SSO)?

Einmaliges Anmelden (SSO) ermöglicht es einem Benutzer oder einer Benutzerin, sich einmalig anzumelden und diese Anmeldeinformationen für den Zugriff auf mehrere Ressourcen und Anwendungen von unterschiedlichen Anbietern zu verwenden. Damit SSO funktioniert, müssen die verschiedenen Anwendungen und Anbieter dem ursprünglichen Authentifikator vertrauen.

Mehrere Identitäten implizieren mehrere Kennwörter, die verwaltet und geändert werden müssen. Kennwortrichtlinien können zwischen Anwendungen variieren. Wenn die erforderliche Kennwortkomplexität zunimmt, wird es für Benutzer immer schwieriger, sich diese Kennwörter zu merken. Je mehr Kennwörter ein Benutzer verwalten muss, desto größer ist das Risiko eines Sicherheitsincidents in Zusammenhang mit Anmeldeinformationen.

Denken Sie an den Aufwand für die Verwaltung all dieser Identitäten. Helpdesks werden durch das Bearbeiten von Kontosperrungen und Kennwortzurücksetzungen zusätzlich belastet. Wenn ein*e Benutzer*in ein Unternehmen verlässt, kann es zudem schwierig sein, alle seine Identitäten zu finden und zu deaktivieren. Wenn eine Identität übersehen wird, könnte dies den Zugriff ermöglichen, obwohl er eigentlich hätte unterbunden werden müssen.

Bei Verwendung von SSO müssen Sie sich nur eine Identität und ein Kennwort merken. Der anwendungsübergreifende Zugriff wird einer einzigen Identität gewährt, die an den Benutzer gebunden ist, wodurch das Sicherheitsmodell vereinfacht wird. Wenn sich Benutzerrollen ändern oder Benutzer eine Organisation verlassen, ist der Zugriff an eine einzige Identität gebunden. Durch diese Änderung wird der erforderliche Aufwand zum Ändern oder Deaktivieren von Konten erheblich reduziert. Durch die Verwendung von SSO für Konten ist es für Benutzer*innen einfacher, ihre Identitäten zu verwalten, und für die IT, um Benutzer*innen zu verwalten.

Wichtig

Das einmalige Anmelden ist nur so sicher wie der anfängliche Authentifikator, da die nachfolgenden Verbindungen alle auf der Sicherheit des anfänglichen Authentifikators basieren.

Was ist Multi-Faktor-Authentifizierung?

Bei der Multi-Faktor-Authentifizierung wird ein*e Benutzer*in nach einem zusätzlichen Formular (oder einen Faktor) zur Identifizierung während des Anmeldevorgangs gefragt. Die Multi-Faktor-Authentifizierung hilft beim Schutz vor einer Kennwortkompromittierung in Situationen, in denen zwar das Kennwort kompromittiert wurde, aber der zweite Faktor nicht.

Überlegen Sie, wie Sie sich bei Websites, E-Mail-Clients oder Onlinediensten anmelden. Mussten Sie nach Eingabe Ihres Benutzernamens und Kennworts jemals einen Code eingeben, der an Ihr Smartphone gesendet wurde? Wenn dies der Fall ist, haben Sie mehrstufige Authentifizierung für die Anmeldung verwendet.

Mehrstufige Authentifizierung bietet zusätzliche Sicherheit für Identitäten, indem mindestens zwei Methoden für eine vollständige Authentifizierung benötigt werden. Diese Methoden umfassen drei Kategorien:

- Etwas, das der Benutzer oder die Benutzerin kennt: Dies könnte eine Captcha-Frage sein.

- Etwas, was der Benutzer oder die Benutzerin besitzt: Dabei kann es sich um einen Code handeln, der an das Smartphone des Benutzers oder der Benutzerin gesendet wird.

- Etwas, das den Benutzer oder die Benutzerin auszeichnet: Diese erfolgt in der Regel anhand biometrischer Eigenschaften, z. B. über einen Fingerabdruck oder einen Gesichtsscan.

Mehrstufige Authentifizierung erhöht die Sicherheit Ihrer Identität, indem die Auswirkungen der Offenlegung von Anmeldeinformationen (z. B. gestohlene Benutzernamen und Kennwörter) eingeschränkt werden. Wenn mehrstufige Authentifizierung aktiviert ist, benötigt ein Angreifer, der über das Kennwort eines Benutzers verfügt, außerdem dessen Smartphone oder Fingerabdruck, um sich vollständig zu authentifizieren.

Vergleichen Sie mehrstufige Authentifizierung mit einstufiger Authentifizierung. Bei einstufiger Authentifizierung benötigt ein Angreifer nur einen Benutzernamen und Ihr Kennwort, um sich zu authentifizieren. Mehrstufige Authentifizierung sollte nach Möglichkeit aktiviert werden, da sie enorme Sicherheitsvorteile bietet.

Was ist die Multi-Faktor-Authentifizierung von Microsoft Entra?

Die Multi-Faktor-Authentifizierung von Microsoft Entra ist ein Microsoft-Dienst, der Funktionen für die Multi-Faktor-Authentifizierung bereitstellt. Mit der Multi-Faktor-Authentifizierung von Microsoft Entra können Benutzer*innen während der Anmeldung eine zusätzliche Form der Authentifizierung auswählen, z. B. einen Telefonanruf oder eine Benachrichtigung über eine mobile App.

Was ist die kennwortlose Authentifizierung?

Features wie die Multi-Faktor-Authentifizierung (Multi-Factor Authentication, MFA) bieten hervorragende Möglichkeiten, Ihre Organisation zu schützen. Allerdings ist es für Benutzer*innen oft lästig, sich nicht nur ihre Kennwörter merken, sondern zusätzlich noch weitere Sicherheitsmaßnahmen durchführen zu müssen. Menschen halten am ehesten Vereinbarungen ein, wenn es einfach und bequem ist. Kennwortlose Authentifizierungsmethoden sind bequemer, weil das Kennwort entfällt und durch etwas ersetzt wird, das Sie haben, plus etwas, das Sie auszeichnet oder das Sie wissen.

Die kennwortlose Authentifizierung muss zunächst auf einem Gerät eingerichtet werden. Ihr Computer ist beispielsweise etwas, das Sie besitzen. Nachdem er registriert wurde, weiß Azure, dass er Ihnen zugewiesen ist. Da der Computer jetzt bekannt ist, können Sie sich über die kennwortlose Authentifizierung anmelden, sobald Sie etwas eingeben, was Sie wissen oder was Sie auszeichnet (z. B. eine PIN oder einen Fingerabdruck).

Jede Organisation hat unterschiedliche Anforderungen in Bezug auf die Authentifizierung. Globales Microsoft Azure und Azure Government bieten die folgenden drei Optionen für die kennwortlose Authentifizierung, die mit Microsoft Entra ID integriert werden können:

- Windows Hello for Business

- Microsoft Authenticator-App

- FIDO2-Sicherheitsschlüssel

Windows Hello for Business

Windows Hello for Business eignet sich ideal für Information-Worker, die über einen eigenen Windows-PC verfügen. Die biometrischen und PIN-basierten Anmeldeinformationen sind direkt mit dem PC des Benutzers verknüpft, wodurch verhindert wird, dass jemand anderes als der Eigentümer Zugriff erhält. Mit PKI-Integration (Public Key-Infrastruktur) und integrierter Unterstützung für einmaliges Anmelden (Single Sign-On, SSO) bietet Windows Hello for Business eine praktische Methode für den nahtlosen Zugriff auf Unternehmensressourcen lokal und in der Cloud.

Microsoft Authenticator-App

Sie können auch das Smartphone von Mitarbeitern als kennwortlose Authentifizierungsmethode zulassen. Möglicherweise verwenden Sie die Microsoft Authenticator-App bereits als praktische Multi-Faktor-Authentifizierungsoption zusätzlich zu einem Kennwort. Sie können auch die Authenticator-App als kennwortlose Option verwenden.

Die Authenticator-App wandelt jedes iOS- oder Android-Telefon in sichere kennwortlose Anmeldeinformationen um. Benutzer*innen können sich bei jeder beliebigen Plattform oder jedem beliebigen Browser anmelden, indem sie eine Benachrichtigung auf ihrem Telefon erhalten, eine auf dem Bildschirm angezeigte Zahl mit der Zahl auf dem Telefon abgleichen und dann ihre biometrischen Daten (Fingerabdruck oder Gesichtsscan) oder ihre PIN zur Bestätigung verwenden. Weitere Informationen zur Installation finden Sie unter Herunterladen und Installieren der Microsoft Authenticator-App.

FIDO2-Sicherheitsschlüssel

Die FIDO-Allianz (Fast IDentity Online) fördert offene Standards für die Authentifizierung und trägt zur Reduzierung der Verwendung von Kennwörtern als Authentifizierungsmethode bei. FIDO2 ist der aktuelle Standard, der den Webauthentifizierungsstandard (WebAuthn) beinhaltet.

FIDO2-Sicherheitsschlüssel sind eine Phishing-resistente, standardbasierte Methode zur kennwortlosen Authentifizierung, die in jedem Formfaktor verfügbar sein kann. Fast Identity Online (FIDO) ist ein offener Standard für die kennwortlose Authentifizierung. Dank FIDO können Benutzer*innen und Organisationen den Standard nutzen, um sich ohne Benutzername oder Kennwort mit einem externen Sicherheitsschlüssel oder einem in ein Gerät integrierten Plattformschlüssel bei ihren Ressourcen anzumelden.

Benutzer können einen FIDO2-Sicherheitsschlüssel registrieren und dann auf dem Anmeldebildschirm als Hauptauthentifizierungsmethode auswählen. Bei diesen FIDO2-Sicherheitsschlüsseln handelt es sich in der Regel um USB-Geräte, es können aber auch Bluetooth- oder NFC-Geräte sein. Mit einem Hardwaregerät, das für die Authentifizierung sorgt, erhöht sich die Sicherheit eines Kontos, da es kein Kennwort gibt, das verfügbar gemacht oder erraten werden kann.