Grundlegendes zu externen Identitäten in Azure

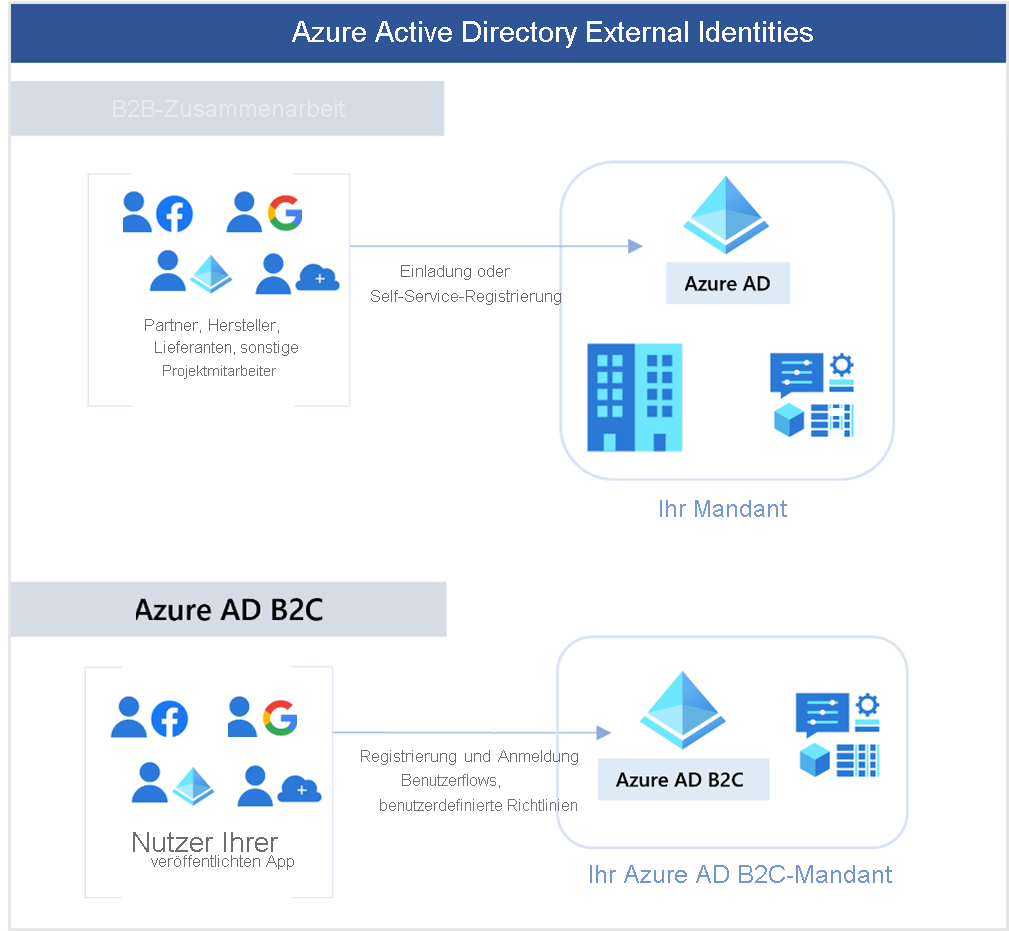

Eine externe Identität ist beispielsweise eine Person, ein Gerät oder ein Dienst außerhalb Ihrer Organisation. Microsoft Entra External ID umfasst alle Möglichkeiten zur sicheren Interaktion mit Benutzer*innen außerhalb Ihres Unternehmens. Wenn Sie mit Partnern, Händlern, Lieferanten oder Anbietern zusammenarbeiten möchten, können Sie Ihre Ressourcen gemeinsam nutzen und festlegen, wie Ihre internen Benutzer auf externe Organisationen zugreifen können. Als Entwickler von Consumer-Apps können Sie die Identitätsfunktionen für Ihre Kunden verwalten.

Externe Identitäten können ähnlich wie die einmalige Anmeldung klingen. Mit External Identities können externe Benutzer ihre eigenen Identitäten nutzen (Bring Your Own Identity, BYOI): Unabhängig davon, ob sie über eine von Unternehmen oder Behörden ausgegebene digitale Identität oder über eine nicht verwaltete Social Media-Identität (z. B. für Google oder Facebook) verfügen, können sie sich mit ihren eigenen Anmeldedaten anmelden. Der Identitätsanbieter für externe Benutzer*innen verwaltet deren Identität, und Sie verwalten den Zugriff auf Ihre Apps mit Microsoft Entra ID oder Azure AD B2C, um Ihre Ressourcen zu schützen.

External Identities umfasst die folgenden Funktionen:

- B2B Collaboration (Business-to-Business): Arbeiten Sie mit externen Benutzer*innen zusammen, indem Sie ihnen die Möglichkeit geben, sich mit ihrer bevorzugten Identität bei Ihren Microsoft-Anwendungen oder anderen Unternehmensanwendungen (SaaS-Apps, individuell entwickelte Apps usw.) anzumelden. B2B Collaboration-Benutzer werden in Ihrem Verzeichnis üblicherweise als Gastbenutzer angezeigt.

- Direkte B2B-Verbindung – Richten Sie eine gegenseitige bidirektionale Vertrauensstellung zu einer anderen Microsoft Entra-Organisation ein, um eine nahtlose Zusammenarbeit zu ermöglichen. Direkte B2B-Verbindung unterstützt derzeit freigegebene Teams-Kanäle, sodass externe Benutzer in ihren eigenen Instanzen von Teams aus auf Ihre Ressourcen zugreifen können. Benutzer mit direkter B2B-Verbindung werden in Ihrem Verzeichnis nicht dargestellt, sind jedoch im freigegebenen Teams-Kanal sichtbar und können in Admin Center-Berichten für Teams überwacht werden.

- Microsoft Azure Active Directory B2C (Business-to-Consumer) – Veröffentlichen Sie moderne SaaS-Apps oder individuell entwickelte Apps (mit Ausnahme von Microsoft-Apps) für Consumer und Kunden, und nutzen Sie dabei Azure AD B2C für die Identitäts- und Zugriffsverwaltung.

Je nachdem, wie Sie mit externen Organisationen interagieren möchten und welche Arten von Ressourcen Sie freigeben müssen, können Sie eine Kombination dieser Funktionen verwenden.

Mit Microsoft Entra ID und der Funktion Microsoft Entra B2B können Sie problemlos die Zusammenarbeit über Organisationsgrenzen hinweg ermöglichen. Gastbenutzer von anderen Mandanten können von Administratoren oder anderen Benutzern eingeladen werden. Dies gilt auch für soziale Identitäten wie z.B. Microsoft-Konten.

Sie können auch auf einfache Weise sicherstellen, dass Gastbenutzer über entsprechenden Zugriff verfügen. Hierzu können Sie die Gäste selbst oder einen Entscheidungsträger bitten, an einer Zugriffsüberprüfung teilzunehmen und den Zugriff des Gasts erneut zu zertifizieren (oder zu „bescheinigen“). Basierend auf Vorschlägen von Microsoft Entra ID können die Prüfer*innen die Notwendigkeit des weiteren Zugriffs der einzelnen Benutzer*innen abwägen. Nach Abschluss einer Zugriffsüberprüfung können Sie dann Änderungen vornehmen und Zugriffsrechte für Gäste entfernen, die diese nicht mehr benötigen.