Beschreiben der rollenbasierten Zugriffssteuerung in Azure

Wie können Sie bei mehreren IT- und Entwicklungsteams steuern, welchen Zugriff die Teammitglieder auf die Ressourcen in ihrer Cloudumgebung besitzen? Das Prinzip der geringsten Rechte besagt, dass nur diejenigen Zugriffsberechtigungen gewährt werden sollten, die für das Ausführen einer Aufgabe auch benötigt werden. Ist beispielsweise für einen Speicher-Blob nur Lesezugriff erforderlich, sollten Sie für diesen Speicher-Blob auch nur Lesezugriff erteilen. Gewähren Sie weder Schreibzugriff für diesen Blob, noch Lesezugriff für andere Speicher-Blobs. Diese Sicherheitsregel hat sich bewährt.

Es wäre jedoch sehr mühsam, diese Art von Berechtigungen für ein ganzes Team zu verwalten. Anstatt detaillierte Zugriffsanforderungen für jede einzelne Person zu definieren und die Zugriffsanforderungen zu aktualisieren, sobald neue Ressourcen erstellt oder neue Teammitglieder hinzugefügt werden, bietet Ihnen Azure die Möglichkeit zur rollenbasierten Zugriffssteuerung (Role-Based Access Control, Azure RBAC).

Azure bietet integrierte Rollen, mit denen allgemeine Zugriffsregeln für Cloudressourcen beschrieben werden. Sie können außerdem eigene Rollen definieren. Jede Rolle verfügt über einen zugeordneten Satz von Zugriffsberechtigungen, die sich auf diese Rolle beziehen. Wenn Sie einer Rolle Personen oder Gruppen zuweisen, erhalten diese alle zugeordneten Zugriffsberechtigungen.

Wenn Sie also einen Entwickler oder eine Entwicklerin der Azure RBAC-Gruppe für Entwickler neu hinzufügen, erhalten diese die gleichen Zugriffsberechtigungen wie die anderen Mitglieder der Gruppe. Analog dazu erhalten alle Mitglieder der Azure RBAC-Gruppe für neu hinzugefügte Ressourcen die gleichen Berechtigungen wie für die vorhandenen Ressourcen, wenn Sie mit Azure RBAC darauf verweisen.

Wie wird rollenbasierte Zugriffssteuerung auf Ressourcen angewendet?

Rollenbasierte Zugriffssteuerung wird auf einen Bereich angewendet. Dabei handelt es sich um eine Ressource oder eine Gruppe von Ressourcen, für die dieser Zugriff gilt.

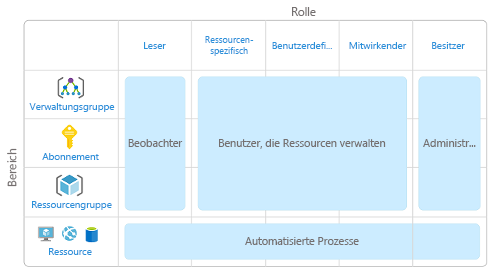

Die folgende Abbildung zeigt die Beziehungen zwischen Rollen und Bereichen. Sie können die Besitzerrolle einer Verwaltungsgruppe, einem Abonnement oder einer Ressourcengruppe zuweisen, was mit einer erhöhten Kontrolle und Verantwortung verbunden ist. Für denselben Bereich können Sie Beobachtern die Leserrolle zuweisen, da diese keine Aktualisierungen vornehmen sollen, sondern die Verwaltungsgruppe, das Abonnement oder die Ressourcengruppe überprüfen oder beobachten.

Zu Bereichen gehören:

- Eine Verwaltungsgruppe (eine Sammlung mehrerer Abonnements).

- Ein einzelnes Abonnement.

- Eine Ressourcengruppe.

- Eine einzelne Ressource.

„Beobachter“, „Benutzer, die Ressourcen verwalten“, „Administratoren“ und „Automatisierte Prozesse“ stellen die Arten von Benutzer*innen oder Konten dar, die den verschiedenen Rollen in der Regel zugewiesen werden.

Da Azure RBAC hierarchisch aufgebaut ist, werden Zugriffsberechtigungen, die für einen übergeordneten Bereich erteilt wurden, von allen untergeordneten Bereichen geerbt. Beispiel:

- Wenn Sie die Rolle Besitzer einem Benutzer im Verwaltungsgruppenbereich zuweisen, kann dieser Benutzer alles in allen Abonnements innerhalb der Verwaltungsgruppe verwalten.

- Wenn Sie die Rolle Leser einer Gruppe im Abonnementbereich zuweisen, können die Mitglieder dieser Gruppe jede Ressourcengruppe und Ressource innerhalb des Abonnements anzeigen.

Wie wird Azure RBAC erzwungen?

Azure RBAC wird für jede Aktion erzwungen, die für eine Azure-Ressource initiiert wird, die Azure Resource Manager durchläuft. Resource Manager ist ein Verwaltungsdienst, der eine Möglichkeit bietet, Ihre Cloudressourcen zu organisieren und zu sichern.

In der Regel greifen Sie auf Resource Manager über das Azure-Portal, Azure Cloud Shell, Azure PowerShell und die Azure CLI zu. Azure RBAC erzwingt keine Zugriffsberechtigungen auf Anwendungs- oder Datenebene. Die Anwendungssicherheit muss von Ihrer Anwendung gewährleistet werden.

Azure RBAC verwendet ein Zulassungsmodell. Wenn Ihnen eine Rolle zugewiesen wurde, können Sie im Geltungsbereich dieser Rolle Aktionen ausführen. Wenn Ihnen durch eine Rollenzuweisung Leseberechtigungen für eine Ressourcengruppe und durch eine andere Rollenzuweisung Schreibberechtigungen für dieselbe Ressourcengruppe erteilt wurden, verfügen Sie über Lese- und Schreibberechtigungen für diese Ressourcengruppe.