Beschreiben von Defense-in-Depth

Der Defense-in-Depth-Ansatz soll Informationen schützen und Diebstahl durch Personen verhindern, die nicht zum Zugriff darauf berechtigt sind.

Defense-in-Depth-Strategien verwenden zahlreiche Mechanismen, um das Ausmaß von Angriffen abzudämpfen, durch die unberechtigter Zugriff auf Daten erlangt werden soll.

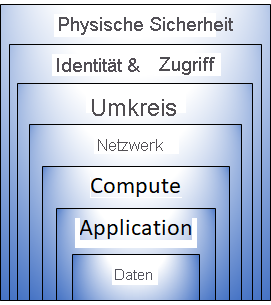

Schichten von Defense-in-Depth

Sie können sich Defense-in-Depth als Schichten vorstellen, wobei die Daten im Zentrum stehen, und alle anderen Schichten diese zentrale Datenschicht schützen.

Jede Ebene bietet Schutz, sodass beim Passieren einer Ebene die nachfolgende Ebene eine weitere Bedrohung verhindert. Dieser Ansatz beseitigt die Abhängigkeit von einer einzelnen Schutzebene. Er verlangsamt Angriffe und bietet Warnungsinformationen, auf die Sicherheitsteams automatisch oder manuell reagieren können.

Im Folgenden wird die jeweilige Rolle der einzelnen Schichten kurz erläutert:

- Die Schicht Physische Sicherheit ist die erste Verteidigungslinie und schützt die Computinghardware im Rechenzentrum.

- Die Schicht Identität und Zugriff steuert den Zugriff auf die Infrastruktur und die Änderungssteuerung.

- Die Schicht Umkreis verwendet einen Schutz vor verteilten Denial-of-Service-Angriffen (DDoS), um umfangreiche Angriffe abzufangen, bevor diese einen Denial of Service für den Benutzer verursachen können.

- Die Schicht Netzwerk schränkt die Kommunikation zwischen Ressourcen durch Segmentierung und Zugriffssteuerung ein.

- Die Schicht Compute schützt den Zugriff auf virtuelle Computer.

- Die Schicht Anwendung stellt sicher, dass Anwendungen sicher sind und keine Sicherheitsrisiken aufweisen.

- Die Schicht Daten steuert den Zugriff auf Geschäfts- und Kundendaten, die Sie schützen müssen.

Diese Schichten stellen eine Orientierung für Sie dar, die Ihnen bei Entscheidungen im Zusammenhang mit der Sicherheitskonfiguration in allen Schichten Ihrer Anwendungen hilft.

Azure bietet Sicherheitstools und -features für jede Schicht des Defense-in-Depth-Konzepts. Im Folgenden werden die einzelnen Schichten näher betrachtet:

Physische Sicherheit

Die physische Sicherung des Zutritts zu Gebäuden und die Kontrolle des Zugangs zu Computinghardware im Rechenzentrum bilden die erste Verteidigungslinie.

Bei der physischen Sicherheit geht es darum, physische Schutzmaßnahmen gegen den Zugriff auf Ressourcen zu treffen. Diese Schutzmaßnahmen stellen sicher, dass andere Ebenen nicht umgangen werden können und dass auf Verlust oder Diebstahl angemessen reagiert wird. Microsoft verwendet in den Cloudrechenzentren verschiedene physische Sicherheitsmechanismen.

Identität und Zugriff

Bei der Schicht „Identität & Zugriff“ geht es darum, die Sicherheit von Identitäten zu gewährleisten, nur erforderlichen Zugriff zu gewähren sowie Anmeldeereignisse und Änderungen zu protokollieren.

Bei dieser Schicht ist Folgendes wichtig:

- Steuern Sie den Zugriff auf die Infrastruktur und die Änderungssteuerung.

- Verwenden Sie SSO (Single Sign-On, einmaliges Anmelden) und mehrstufige Authentifizierung.

- Überwachen Sie Ereignisse und Änderungen.

Umkreis

Der Netzwerkperimeter schützt vor Angriffen auf Ihre Ressourcen aus dem Netzwerk. Die Identifizierung dieser Angriffe, die Beseitigung ihrer Auswirkungen und das Warnen bei ihrem Auftreten sind wichtige Mechanismen zum Sichern Ihres Netzwerks.

Bei dieser Schicht ist Folgendes wichtig:

- Aktivieren Sie einen Schutz vor DDoS-Angriffen, um umfangreiche Angriffe abzufangen, bevor sie die Verfügbarkeit eines Systems für Endbenutzer beeinträchtigen können.

- Verwenden Sie Umkreisfirewalls, um böswillige Angriffe auf Ihr Netzwerk zu erkennen und zu melden.

Netzwerk

Bei dieser Schicht liegt der Schwerpunkt darauf, die Netzwerkkonnektivität für alle Ressourcen einzuschränken, um nur Erforderliches zuzulassen. Durch Einschränken dieser Kommunikation verringern Sie das Risiko der Ausbreitung eines Angriffs auf andere Systeme in Ihrem Netzwerk.

Bei dieser Schicht ist Folgendes wichtig:

- Schränken Sie die Kommunikation zwischen Ressourcen ein.

- Verweigern Sie Aktionen standardmäßig.

- Schränken Sie nach Möglichkeit eingehenden Zugriff über das Internet und ausgehenden Zugriff ein.

- Implementieren Sie eine sichere Verbindung mit lokalen Netzwerken.

Compute

Schadsoftware sowie nicht gepatchte oder nicht ordnungsgemäß geschützte Systeme machen Ihre Umgebung anfällig für Angriffe. Bei dieser Schicht liegt der Schwerpunkt darauf, sicherzustellen, dass Ihre Computeressourcen sicher und die notwendigen Kontrollen eingerichtet sind, um Sicherheitsprobleme zu minimieren.

Bei dieser Schicht ist Folgendes wichtig:

- Gewährleisten Sie den sicheren Zugriff auf virtuelle Computer.

- Implementieren Sie Endpunktschutz auf Ihren Geräten, und halten Sie alle Systeme gepatcht und auf dem neuesten Stand.

Application

Integrieren Sie Sicherheit in den Anwendungsentwicklungszyklus, um die Anzahl von Sicherheitsrisiken im Code zu verringern. Alle Entwicklungsteams sollten sicherstellen, dass ihre Anwendungen standardmäßig sicher sind.

Bei dieser Schicht ist Folgendes wichtig:

- Stellen Sie sicher, dass Anwendungen sicher sind und keine Sicherheitsrisiken aufweisen.

- Speichern Sie vertrauliche Anwendungsgeheimnisse auf einem sicheren Speichermedium.

- Erklären Sie Sicherheit zu einer Entwurfsanforderung für alle Anwendungsentwicklungen.

Daten

Personen, die Daten speichern und den Zugriff darauf steuern, müssen sicherstellen, dass diese Daten ordnungsgemäß geschützt sind. Häufig schreiben gesetzliche Vorgaben die Regelungen und die Prozesse vor, die zur Gewährleistung von Vertraulichkeit, Integrität und Verfügbarkeit von Daten erforderlich sind.

In der Regel zielen Angriffe auf folgende Daten ab:

- Daten, die in einer Datenbank gespeichert sind

- Daten, die auf einem Datenträger eines virtuellen Computers gespeichert sind

- Daten, die in einer Software-as-a-Service-Anwendung (SaaS) gespeichert sind, z. B. in Office 365

- Daten, die über Cloudspeicher verwaltet werden