Beschreiben von Hashing und der Anwendung beim digitalen Signieren

Bisher haben Sie erfahren, wie Kryptografie mithilfe von Verschlüsselung verwendet wird, um Nachrichten vor Mitleser*innen zu schützen. Kryptografie wird auch verwendet, um sicherzustellen, dass Daten wie Dokumente und Bilder nicht manipuliert wurden. Dazu wird ein Vorgang namens Hashing genutzt.

Was ist Hashing?

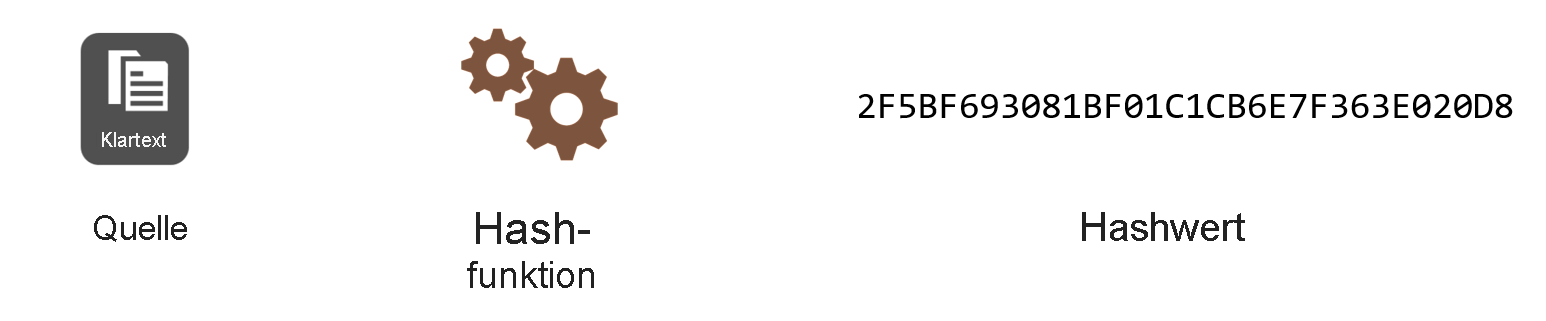

Hashing verwendet einen Algorithmus, auch als Hashfunktion bekannt, um den ursprünglichen Text in einen eindeutigen Wert mit fester Länge zu konvertieren. Dieser wird als Hashwert bezeichnet. Wenn derselbe Text mit demselben Algorithmus in einen Hashwert konvertiert wird, resultiert dies immer in demselben Hashwert. Dieser Hash kann anschließend als eindeutiger Bezeichner für die zugehörigen Daten verwendet werden.

Hashing unterscheidet sich dadurch von Verschlüsselung, dass dabei keine Schlüssel verwendet werden und der Hashwert nicht mehr in das Original umgewandelt werden kann.

Es gibt viele verschiedene Arten von Hashfunktionen. Eine gängige Funktion, auf die Sie in Gesprächen mit Sicherheitsexperten stoßen könnten, ist Secure Hash Algorithm (SHA). SHA ist eine Familie von Hashalgorithmen, die jeweils unterschiedlich funktionieren. Die Details gehen über den Rahmen dieses Lerninhalts hinaus, doch mit am häufigsten verwendet wird SHA-256. Der damit erzeugte Hashwert ist 256 Bits lang.

Was ist eine digitale Signatur?

Hashing wird häufig beim digitalen Signieren verwendet. Eine digitale Signatur bestätigt wie eine Signatur auf einem Papier, dass das Dokument tatsächlich die Signatur der unterzeichnenden Person trägt. Darüber hinaus wird eine digitale Signatur als Bestätigung verwendet, dass das Dokument nicht manipuliert wurde.

Wie funktioniert eine digitale Signatur?

Eine digitale Signatur ist für jede Person eindeutig, die ein Dokument signiert, ähnlich wie eine handschriftliche Signatur. Alle digitalen Signaturen verwenden ein asymmetrisches Schlüsselpaar: den privaten und den öffentlichen Schlüssel.

Mithilfe eines digitalen Signaturdiensts kann Monica dem Dokument eine digitale Signatur zuweisen, um zu beweisen, dass es nicht geändert wurde. Beim Signieren des Dokuments wird ein Hash mit Zeitstempel erstellt. Dieser Hash wird dann mithilfe von Monicas privatem Schlüssel verschlüsselt. Als Nächstes fügt der Signaturdienst den Hash an das ursprüngliche Dokument an, das nicht verschlüsselt ist. Schließlich werden sowohl das digital signierte Dokument als auch Monicas öffentlicher Schlüssel an Victoria gesendet.

Wenn Victoria das digital signierte Dokument erhält, nutzt sie denselben digitalen Signaturdienst, um Monicas Hash aus dem Dokument zu extrahieren und einen neuen Hash für das ursprüngliche Klartextdokument zu generieren. Anschließend wird der verschlüsselte Hash mithilfe von Monicas öffentlichem Schlüssel entschlüsselt. Wenn Monicas entschlüsselter Hash dem von Victoria für das Dokument erstellten Hash entspricht, ist die digitale Signatur gültig. So weiß Victoria, dass das Dokument nicht manipuliert wurde.

Im folgenden zweiminütigen Video sehen Sie, wie digitale Signaturen funktionieren und wie sie zeigen, ob ein Dokument manipuliert wurde.

Für die digitale Signatur muss ein digitaler Signaturdienst verwendet werden. Viele Unternehmen bieten diese Funktion an. Zwei der beliebtesten sind DocuSign und Adobe Sign.