Identität als primärer Sicherheitsperimeter

Die digitale Zusammenarbeit hat sich verändert. Ihre Mitarbeiter und Partner müssen nun von überall, auf jedem Gerät und ohne Beeinträchtigung ihrer Produktivität zusammenarbeiten und auf Organisationsressourcen zugreifen können. Immer mehr Menschen arbeiten von Zuhause.

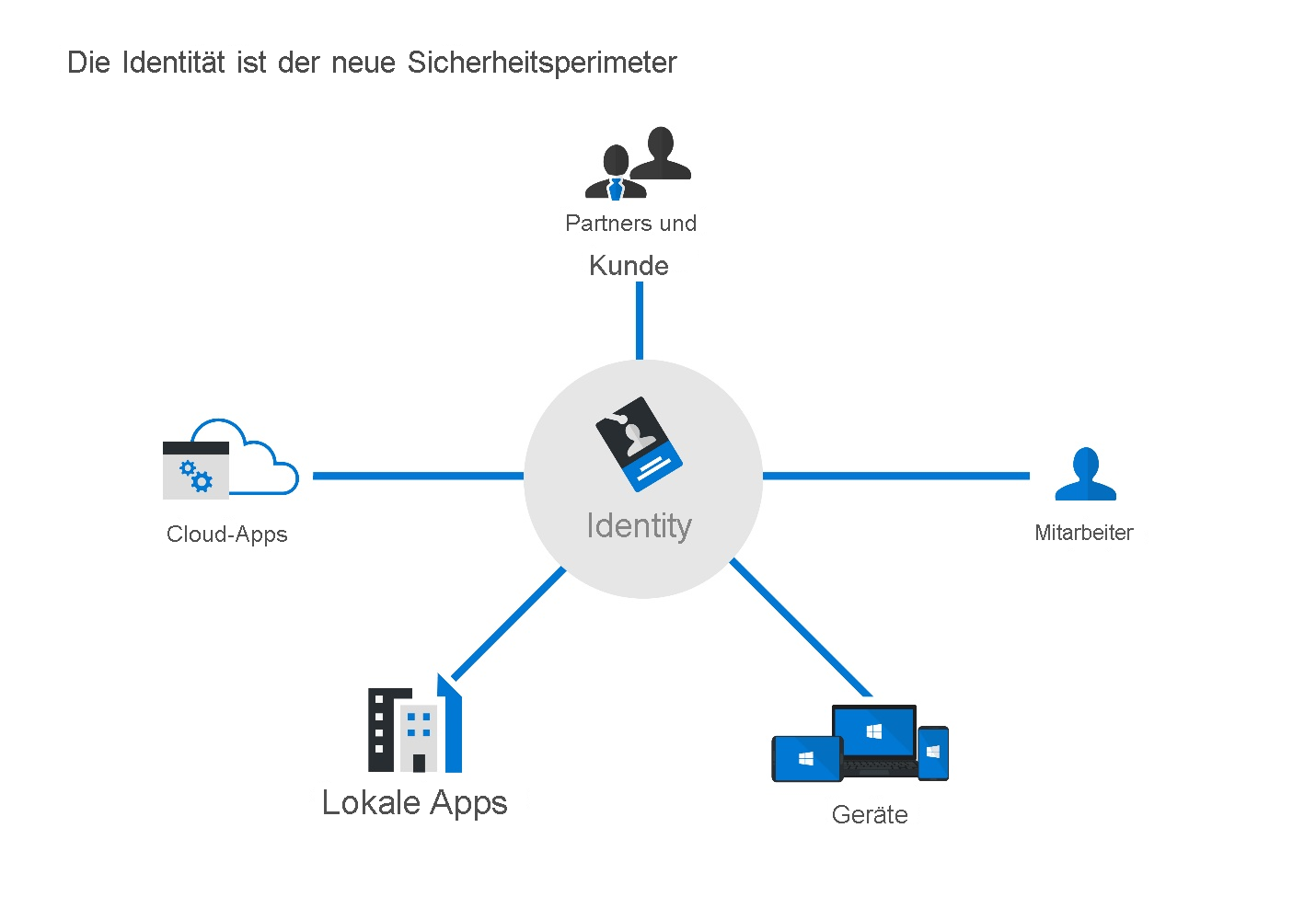

Die Unternehmenssicherheit muss an diese neue Realität angepasst werden. Der Sicherheitsperimeter kann nicht mehr als lokales Netzwerk angesehen werden. Jetzt erstreckt er sich auf Folgendes:

- SaaS-Anwendungen für geschäftskritische Workloads, die möglicherweise außerhalb des Unternehmensnetzwerks gehostet werden

- Die persönlichen Geräte, die Mitarbeiter für den Zugriff auf Unternehmensressourcen (Bring Your Own Device. BYOD) verwenden, während Sie von Hause aus arbeiten

- Nicht verwaltete Geräte, die von Partnern oder Kunden bei der Interaktion mit Unternehmensdaten oder bei der Zusammenarbeit mit Mitarbeitern verwendet werden

- Das Internet der Dinge, auch als IoT-Geräte bezeichnet, die in Ihrem Unternehmensnetzwerk und an Kundenstandorten installiert sind.

Das herkömmliche perimeterbasierte Sicherheitsmodell ist nicht mehr ausreichend. Die Identität ist zum neuen Sicherheitsperimeter geworden, mit dem Organisationen ihre Assets sichern können.

Aber was bedeutet Identität überhaupt? Eine Identität ist eine Gruppe von Dingen, die jemanden oder etwas definieren oder charakterisieren. Die Identität einer Person enthält beispielsweise die Informationen, die sie für die Authentifizierung verwendet, z. B. ihren Benutzernamen und ihr Kennwort sowie den Autorisierungsgrad.

Eine Identität kann einem Benutzer, einer Anwendung, einem Gerät oder etwas anderem zugeordnet werden.

Vier Säulen einer Identitätsinfrastruktur

Die Identität bezieht sich als Konzept auf eine gesamte Umgebung – und genau so müssen Unternehmen auch damit umgehen. Es gibt verschiedene Prozesse, Technologien und Richtlinien für die Verwaltung digitaler Identitäten und die Steuerung, wie sie für den Zugriff auf Ressourcen verwendet werden. Die Identität umfasst vier grundlegende Säulen, die Unternehmen beim Erstellen einer Identitätsinfrastruktur berücksichtigen sollten.

- Verwaltung. Bei der Verwaltung geht es um das Erstellen und Verwalten von Identitäten für Benutzer*innen, Geräte und Dienste. Als Administrator verwalten Sie, wie und unter welchen Umständen sich die Merkmale von Identitäten ändern können (Erstellen, Aktualisieren, Löschen).

- Authentifizierung. Säule „Authentifizierung“ bestimmt, wie viel ein IT-System über eine Identität wissen muss, um sicherzustellen, dass es sich dabei um den Benutzer handelt, dem die Identität gehört. Dabei werden Anmeldeinformationen vom Benutzer erfragt.

- Autorisierung. Bei der Autorisierungssäule handelt es sich um die Verarbeitung der eingehenden Identitätsdaten, um den erlaubten Zugriff einer authentifizierten Person oder eines Diensts in der Anwendung oder dem Dienst zu ermitteln, auf die zugegriffen werden soll.

- Überwachung: Bei der Überwachungssäule geht es um das Erfassen von Aktionen, dem Zeitpunkt dieser Aktionen, dem Ort der Aktionen und der Art der Aktionen. Die Überwachung umfasst eine ausführliche Berichterstellung, Warnungen und Governance von Identitäten.

Auf diese vier Säulen einzugehen, ist entscheidend für eine umfassende und starke Lösung für die Identitäts- und Zugriffssteuerung.