Beschreiben des Zero Trust-Modells

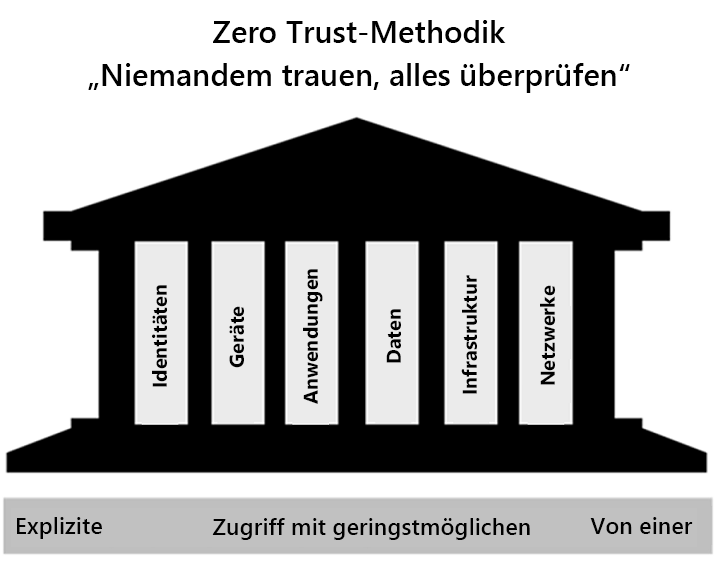

Bei Zero Trust (keinerlei Vertrauen) wird davon ausgegangen, dass alles in einem offenen und nicht vertrauenswürdigen Netzwerk stattfindet. Dies gilt selbst für Ressourcen hinter den Firewalls des Unternehmensnetzwerks. Das Zero Trust-Modell beruht auf dem Prinzip Niemandem trauen, alles überprüfen.

Die Tatsache, dass Angreifer herkömmliche Zugriffskontrollen umgehen können, raubt jede Illusion, dass herkömmliche Sicherheitsstrategien ausreichen. Indem die Integrität des Unternehmensnetzwerks nicht mehr als vertrauenswürdig eingestuft wird, verstärkt sich die Sicherheit.

In der Praxis bedeutet dies Folgendes: Wir gehen nicht mehr davon aus, dass ein Kennwort zum Validieren eines Benutzers ausreicht, und fügen daher die mehrstufige Authentifizierung (Multi-Factor Authentication) hinzu, um zusätzliche Überprüfungen zu ermöglichen. Anstatt allen Geräten im Unternehmensnetzwerk Zugriff zu gewähren, wird Benutzern nur der Zugriff auf die von ihnen benötigten Anwendungen oder Daten gestattet.

In diesem Video wird die Zero Trust-Methodik vorgestellt:

Zero Trust-Leitprinzipien

Das Zero Trust-Modell beinhaltet drei Prinzipien, die die Sicherheitsimplementierung anleiten und unterstützen: Explizite Verifizierung, Zugriff mit geringstmöglichen Rechten und Annahme von Sicherheitsverletzungen.

- Explizite Verifizierung. Führen Sie immer eine Authentifizierung und Autorisierung basierend auf den verfügbaren Datenpunkten durch, einschließlich Benutzeridentität, Standort, Gerät, Dienst oder Workload, Datenklassifizierung und Anomalien.

- Zugriff mit geringstmöglichen Rechten. Beschränken Sie den Benutzerzugriff durch Just-In-Time (JIT) und Just-Enough Access (JEA), risikobasierte adaptive Richtlinien und Schutz von Daten, um sowohl Daten als auch die Produktivität abzusichern.

- Annahme von Sicherheitsverletzungen. Unterteilen Sie den Zugriff nach Netzwerk, Benutzer, Gerät und Anwendung. Verwenden Sie die Verschlüsselung, um Daten zu schützen, und setzen Sie Analysen ein, um Transparenz zu erhalten, Bedrohungen zu erkennen und die Sicherheit zu verbessern.

Sechs grundlegende Säulen

Im Zero Trust-Modell greifen alle Elemente ineinander, um End-to-End-Sicherheit bereitzustellen. Diese sechs Elemente sind die grundlegenden Säulen des Zero Trust-Modells:

- Identitäten können Benutzer, Dienste oder Geräte sein. Wenn eine Identität versucht, auf eine Ressource zuzugreifen, muss sie durch eine starke Authentifizierung verifiziert werden und den Prinzipien der geringstmöglichen Zugriffsrechte entsprechen.

- Geräte erzeugen eine große Angriffsfläche, wenn Daten von Geräten an lokale Workloads und die Cloud übertragen werden. Das Überwachen von Geräten auf Integrität und Konformität ist ein wichtiger Sicherheitsaspekt.

- Anwendungen bieten die Oberfläche zur Nutzung von Daten. Diese Säule beinhaltet das Ermitteln sämtlicher verwendeter Anwendungen. Dies wird gelegentlich als Schatten-IT bezeichnet, da nicht alle Anwendungen zentral verwaltet werden. Zudem umfasst diese Säule auch das Verwalten von Berechtigungen und Zugriff.

- Daten sollten basierend auf ihren Attributen klassifiziert, beschriftet und verschlüsselt werden. Bei den Sicherheitsbemühungen geht es letztlich um den Schutz von Daten und um den Fortbestand von deren Sicherheit, wenn sie die von der Organisation kontrollierten Geräte, Anwendungen, Infrastrukturen und Netzwerke verlassen.

- Die Infrastruktur, ob lokal oder cloudbasiert, stellt einen Bedrohungsvektor dar. Um die Sicherheit zu verbessern, führen Sie eine Bewertung der Version, der Konfiguration und des JIT-Zugriffs durch und verwenden Telemetriedaten zum Erkennen von Angriffen und Anomalien. So können Sie riskantes Verhalten automatisch blockieren oder aufzeigen und Schutzmaßnahmen ergreifen.

- Netzwerke sollten segmentiert werden, einschließlich einer tiefergehenden Mikrosegmentierung innerhalb des Netzwerks. Außerdem sollten der Echtzeitschutz vor Bedrohungen, End-to-End-Verschlüsselung, Überwachung und Analysefunktionen eingesetzt werden.

Eine Sicherheitsstrategie, die die drei Grundsätze des Zero Trust-Modells in den sechs grundlegenden Säulen verwendet, hilft Unternehmen dabei, Sicherheit in ihrer gesamten Organisation bereitzustellen und zu erzwingen.